Apple kilka godzin temu ogłosiło aktualizację oprogramowania, która usuwa błąd umożliwiający praktycznie we wszystkich urządzeniach podsłuchiwanie i modyfikowanie treści połączeń SSL. Jak długo błąd istniał? Na czym polegał?

Połączenia SSL to praktycznie fundament bezpieczeństwa użytkowników sieci. Weryfikacja certyfikatów, którymi przedstawiają się na przykład serwery www, umożliwia zapewnienie, że urządzenie rozmawia z serwerem, z którym kazaliśmy mu się połączyć i przy prawidłowej konfiguracji nikt nie powinien móc podsłuchać przesyłanych treści. Dzięki temu możemy bezpiecznie korzystać nie tylko z poczty czy Facebooka, ale przede wszystkich chociażby z usług bankowości elektronicznej. Apple twierdzi, że te zabezpieczenia były do tej pory możliwe do pokonania w jego urządzeniach.

Aktualizacja 08:25

Wg specjalistów z firmy Crowdstrike, którzy przeanalizowali kod poprawki, błąd dotyczy nie tylko iOS, ale również systemu OS X, na który jeszcze nie wypuszczono łaty. Problem ma znajdować się na wczesnym etapie negocjacji połączenia, umożliwiając atakującemu ominięcie weryfikacji certyfikatów SSL.

Aktualizacja 16:00

W sieci pojawiły się szczegóły błędu. W skrócie – zdublowana instrukcja „goto fail;”. Ta jedna nadmiarowa linijka powodowała, że jeden z etapów weryfikacji certyfikatu serwera zawsze się udawał. Błąd tkwił w kodzie źródłowym prawie od pół roku. Czy to przypadek? Szczegóły znajdziecie tutaj, tutaj i tutaj.

Ogłoszenie w piątek po południu

W piątek po południu amerykańskiego czasu Apple ogłosiło wydanie aktualizacji oprogramowania, którego treść zjeżyła włosy na karkach ekspertów do spraw bezpieczeństwa sieci. Trudno uwierzyć własnym oczom czytając opis błędu.

Description: Secure Transport failed to validate the authenticity of the connection. This issue was addressed by restoring missing validation steps.

Oznacza to, że w praktyce każdy użytkownik z dostępem do ruchu sieciowego użytkowników produktów Apple mógł podsłuchiwać i modyfikować ich zaszyfrowany ruch sieciowy. Przyczyną jest brak walidacji na jednym lub wielu etapach procesu weryfikacji połączenia. Na czym jednak polegał błąd, który otrzymał nr CVE-2014-1266? Od jak dawna był obecny w produktach Apple? Czy ktoś wykorzystywał go w praktyce? Nie jest łatwo znaleźć odpowiedzi na te pytania.

Dużo pytań, mało odpowiedzi

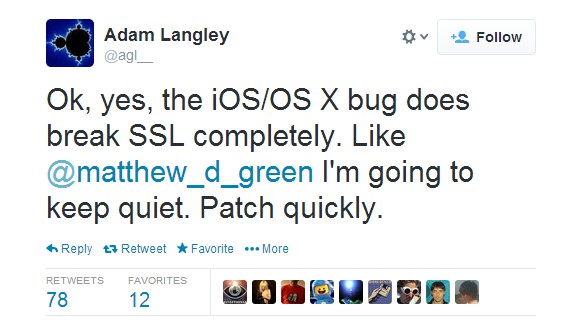

Eksperci, którzy komentują komunikat Apple, są zgodni – to jeden z najpoważniejszych błędów, jaki mógł zostać odkryty. Ci, którzy znają szczegóły problemu, są również zgodni – nie chcą o tym rozmawiać i proszą każdego o jak najszybszą aktualizację.

Niestety wygląda na to, że informacja o szczegółach błędu została objęta kompletnym embargo, by dać użytkownikom czas na aktualizację oprogramowania. Nie traćcie go zatem, tylko aktualizujcie od razu.

Co ciekawe, w roku 2011 odkryto, ze system iOS nie weryfikuje łańcucha certyfikatów, dzięki czemu możliwe było podszycie się pod dowolny serwer. Wtedy Apple poprawiło błąd w ciągu dwóch tygodni. Tym razem w komunikacie mowa o tym, ze błąd może wykorzystać „atakujący o uprzywilejowanej pozycji w sieci”. Niestety w praktyce oznacza to na przykład pracownika Starbucksa… albo NSA (pamiętacie, że NSA może zaatakować skutecznie każde urządzenie Apple?). Czekamy teraz albo na pełen komunikat Apple, albo na kogoś, kto przeanalizuje treść plików aktualizacji oprogramowania.

Komentarze

Czemu osadzacie screeny Twittów, zamiast po prostu osadzić je na stronie? W WordPressie wystarczy wkleić link do statusu w nowym wierszu (podobnie jest w przypadku Youtube, Vimeo i wielu innych serwisów).

A co do samego błędu… ciut przerażające. Już podesłałem paru znajomym apple’owcom linka (bo mnie osobiście on akurat nie dotyczy)…

Screeny na własnym serwerze są trwałe, Tweety potrafią znikać. :)

Nie widzę nic złego w osadzaniu zdjęć tweetów. Z NoScriptem i dodatkiem Twitter Disconnect, który blokuje ruch z twittera, strona działa znakomicie. Nie zmieniajcie nic dla bardziej ostrożnych użytkowników.

Ta podatność istnieje od lat a mimo to nikt jej nie wykorzystał :-) wniosek: nawet jak jest dziurawy ich syfiasty system to żaden porządny haker nie zaatakuje tego systemu dla iDiotów gimbusów :-) bo jakie tam moga byc cenne dane – słitfocie…

Tak, a te lata to 6mc…

Mnie przeraża reakcja na myapple.pl

Barany cieszą się że dostali aktualizację zamiast myśleć o konsekwencjach.

Ciekawe czy update OS bazuje na HTTPS… :-p

Tak, ale ma też podpisy więc co najwyżej można komuś uniemożliwić pobranie update podrzucając fałszywy ale nie podrzucić coś.

Sure, to bardziej w formie żartu ;-)

Szczegóły błędu:

https://www.imperialviolet.org/2014/02/22/applebug.html

http://www.msuiche.net/2014/02/22/sslverifysignedserverkeyexchange-a-k-a-the-goto-epicfail-bug/

i wychodzi na to, że około pół roku błąd był obecny w OSX:

https://twitter.com/i0n1c/status/437184686662877184

Dzięki, piękne! goto fail!

aktualizujcie, aktualizujcie..

nie uzywam badziewia z logiem ogryzka z powodow ideologicznych ;D

@Yy A jakiego innego badziewia uzywasz i w czym jest lepsze od tego z jablkiem?