Czasem opublikowanie nowego klucza publicznego PGP może oznaczać, że właściciel zapomniał poprzedniego hasła lub ujawnił przypadkowo klucz prywatny. Kiedy jednak swój nowy klucz publikuje sława kryptografii, to wiedzcie, że coś się dzieje.

Co prawda Bruce’a Schneiera większości czytelników nie trzeba przedstawiać, ale dla porządku przypomnijmy, że jest współautorem szyfrów blokowych Twofish i Blowfish, kilku szyfrów strumieniowych oraz funkcji skrótu Skein. Napisał także „biblię kryptografii” pt. Applied Cryptography i jest uznawany za jeden z największych autorytetów w tej dziedzinie. Dosłużył się nawet własnego serwisu „fanowskiego”, w którym porównywany jest do Chucka Norrisa.

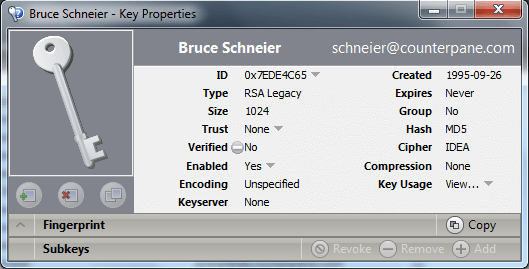

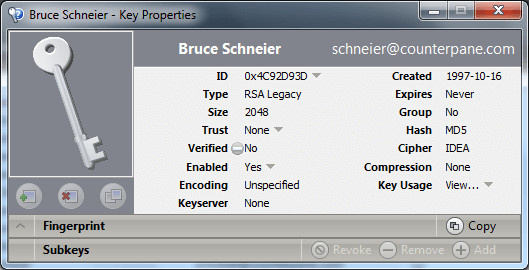

Spójrzmy, jak wyglądała historia kluczy PGP, używanych przez Schneiera. Zacznijmy od najstarszego przykładu – klucza utworzonego prawie 17 lat temu.

Tak, nawet Bruce Schneier zaczynał od klucza o długości 1024 bitów. Dosyć szybko jednak zmienił zdanie, ponieważ już 2 lata później opublikował nowy klucz.

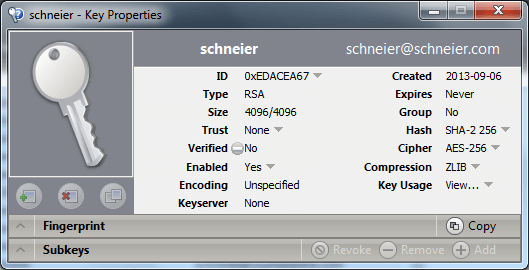

Z tego 15-letniego klucza o długości 2048 bitów korzystał jeszcze całkiem niedawno. Znienacka, 6 dni temu, wygenerował nowy klucz.

Tak, aktualny klucz Schneiera ma długość 4096 bitów. Co sprawiło, że zdecydował się zmienić klucz używany od 15 lat? Może to zbieg okoliczności, ale Bruce Schneier tego samego dnia, kiedy zmienił klucz, przyznał, że od dwóch tygodni pracował z dziennikiem The Guardian nad materiałami wyniesionymi przez Edwarda Snowdena…

Komentarze

no i prosze, ja od ponad roku mam 4096/4096 :D

Ciekawe jeszcze że zawsze expires=never

Na swoim blogu napisał, że wszystkie ustawienia oprócz długości klucza wybiera tak, jak sugeruje domyślnie program. PGP i GnuPG nie ustawiają domyślnie czasu ważności generowanego klucza.

To prawda, gpg4win jest podobnie. Ale w sumie warto IMO ustawiać to expire. Jak klucz się „zgubi” albo zostanie wykradziony to przynajmniej ten stary jest ważny nie do końca świata, tylko w miarę ograniczony czas.

A to przecież przy podejrzeniu kradzieży wystarczy odwołać?

Niby wystarczy, ale na pewno nie wszyscy korzystają ze sprawdzania list odwołań. Zresztą w takim PKI czy dokładniej https niby są listy RL, ale sporo z tym problemów i trochę wymagań (to oczywiście coś innego web of trust w gpg, ale zasada podobna).

Inny jeszcze powód – nie zawsze każdy będzie się chciał przyznać do kompromitacji (a może nawet o tym nie wiedzieć). Jeśli mamy timeout na ważność – to problem po jakimś 'zniknie sam’.

Też prawda :)

A może drugim powodem jest IDEA…

Serwis fanowski… Dziękuję za piękny wieczór, Piwo dla autora (Z3S)przy pierwszej okazji za ten link :]

Strefa fana niezła. A powiedzcie mi moi drodzy, jak bądź czym wygenerować klucz o długości 8192bit? Spotkałam sie już gdzieś z takim ustrojstwem, ale za cholerę nie wiem czym to jest robione.

Trzeba zmodyfikować źródła GPG http://security.stackexchange.com/questions/8381/generate-a-pgp-key-with-more-than-4096-bits

Zmienił, żeby mieć spokój na kolejne 15 lat.

A czy w tym wypadku nie chodziło o zmianę MD5 a zmiana długości to tylko przy okazji?

Też tak myślę. MD5 zamienione na SHA2 256 i szyfrowanie klucza z IDEA na AES-256.

Takie są nowe ustawienia domyślne GPG. Jakby chciał iść w bezpieczeństwo w tym miejscu to by sobie ustawił SHA2 512.

Idea chyba aż taka zła nie jest, by z jej powodu zmieniać klucz. Chociaż, gdy już się zmienia klucz to warto też wszystko inne zmienić na trochę mocniejsze.

Jednak MD5 jest podatne na dosyć szybkie znajdywanie kolizji, więc jak najbardziej mogła to być jedna z przyczyn.

Albo po prostu zafundował sobie nową domenę, a długość klucza i algorytm zmienił przy okazji…

Bruce zaznaczył jako domyślny algorytm symetrycznt Rijndael ( AES ) zamist Twofish ?

Sam Bruce pisał na swojej stronie cyt : „Currently there is no successful cryptanalysis of Twofish”. Natomiast na AES już było kilka ataków.

Da sie zrobić jeszcze dłuższy klucz np. 8kb. Zresztą, klucz NIE musi być potęgą dwójki!

Myślę, że warto po prostu promowac jakies proste przykłady JAK szyfrowac dane. Technologia jest, ale mało kto jej używa. To zadanie dla takich witryn jak ta