Dokumenty wykradzione z serwerów producentów złośliwego oprogramowania, firmy Hacking Team, wymieniają Polskę w gronie klientów, a potwierdzają to faktury regularnie wystawiane dla Centralnego Biura Antykorupcyjnego.

Analiza danych wykradzionych z serwerów Hacking Team potrwa zapewne wiele tygodni, jednak już teraz wszystko wskazuje na to, że można w nich znaleźć ślady co najmniej jednej polskiej instytucji rządowej. Konie trojańskie zakupione przez CBA kosztowały już prawie 250 tysięcy euro.

CBA z licencją ważną do końca lipca

W sieci pojawił się przed chwilą zrzut zawartości pliku o nazwie Client List_Renewal.xlsx, zawierającego listę klientów odnawiających swoje licencje. Wśród krajów takich jak Azerbejdżan, Kazachstan, Meksyk czy Nigeria (choć także np. USA czy Hiszpania) można znaleźć także Polskę. Wpis brzmi:

EU Poland Central Anticorruption Bureau 7/31/2015 Active

co najwyraźniej oznacza, że Centralne Biuro Antykorupcyjne jest posiadaczem aktywnej licencji na oprogramowanie szpiegowskie, ważnej co najmniej do końca tego miesiąca.

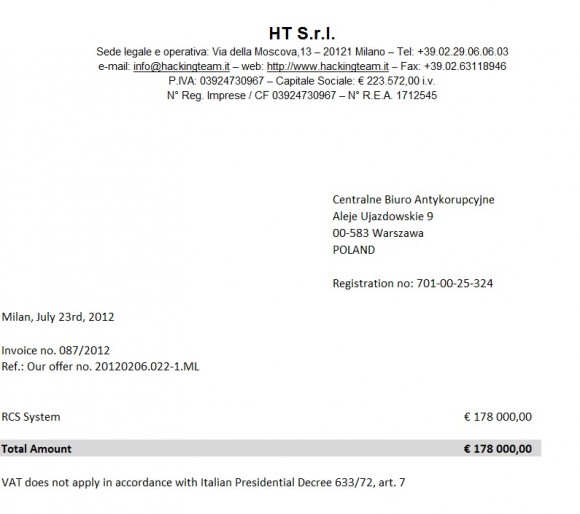

W paczce dokumentów znajdują się także faktury wystawiane dla CBA w roku 2012, 2013 i 2014. Faktura z lipca 2012 opiewa na 178 tysięcy EURO i jest to cena zakupu głównego produktu Hacking Team, czyli systemu RCS. Dokumenty wskazują, że zakupiona licencja pozwala na jednoczesne podsłuchiwanie 10 celów.

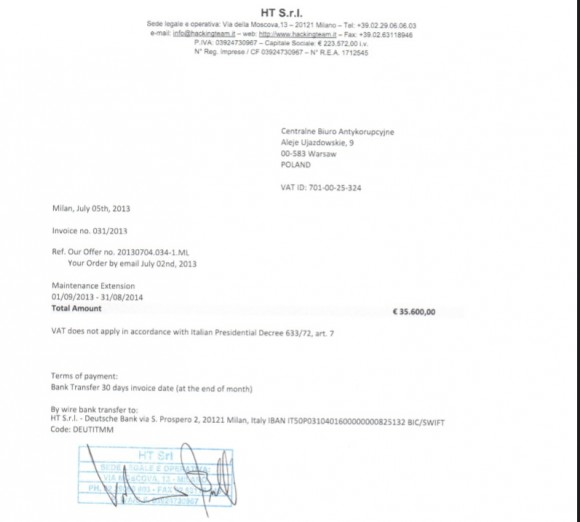

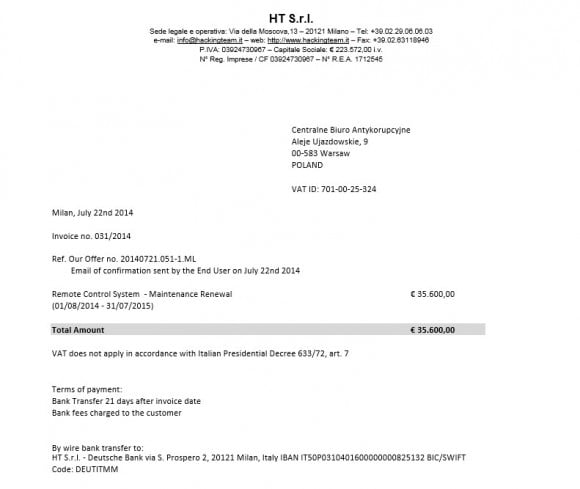

Z kolei faktury z lipca 2013 i lipca 2014 to koszt rocznego wsparcia systemu – jedyne 35 600 EUR za rok.

Łączne wydatki uwzględnione w znalezionych dokumentach wynoszą 249 200 EUR. Tanie te zabawki nie są – pytanie, do czego użyło ich do tej pory CBA? Czekamy na odpowiedzi, w których dominować będzie słowo „tajemnica”. Warto także przypomnieć, że Helsińska Fundacja Praw Człowieka już wiele miesięcy temu zapytała wprost CBA, czy używa oprogramowania RCS, jednak CBA (w przeciwieństwie do ABW) odmówiło udzielenia informacji w tej sprawie.

Aktualizacja 2015-07-06 15:00 – Dodana faktura za 2013 i skorygowany ogólny koszt.

Aktualizacja 2015-07-06 16:30 – Informacja o liczbie zakupionych licencji.

Komentarze

Gdyby komuś się chciało ściągać te 400 GB danych, analizować je i dzielić się informacjami, to mnie jako przedsiębiorcę działającego w branży bezpieczeństwa IT, interesuje proces rozpoczynania współpracy pomiędzy takim „dostawcą” a służbą tego lub innego kraju.

Tzn. w jaki sposób, żyjąc w Polsce i podlegając pod polskie prawo (które wielu rzeczy zabrania na wyrost i utrudnia życie dostawcom tego typu oprogramowania), legalnie stworzyć, przetestować na większą skalę i zacząć sprzedawać służbom swoje oprogramowanie?

Tomaszu, skup się może nad kluczem prywatnym zaszytym w swoim oprogramowaniu backupowym

A coś z tym kluczem jest nie tak?

Usługa „finebackup” jest za darmo i prezentuje pewien określony poziom bezpieczeństwa, będący w istocie kompromisem pomiędzy bezpieczeństwem, a możliwością pełnej autoinstalacji usługi na komputerach klientów. Poziom w zupełności wystarczający dla większości małych firm i zastosowań prywatnych.

Natomiast dla firm o większych wymaganiach moja firma ma też w ofercie o wiele bardziej zaawansowaną i bezpieczną usługę backupu TaniBackup. Nadal tanią, natomiast w której każdy użytkownik może mieć własny klucz ssh.

Jak to jak?

Tworzysz oprogramowanie i testujesz je u siebie na wszystkich możliwych wariantach sprzętowych/programowych. Prawo prawem, ale dopóki testujesz coś u siebie i nie włamujesz się nikomu z zewnątrz dopóty żadne służby nie kiwną palcem.

Panie Tomaszu, jesli musi Pan zadawac takie pyania to znaczy, ze z security ma Pan niewiele wspolnego.

„Legalnie przetestowac na wieksza skale”. To kiepski zart, prawda?

Sluzby kupuja 0daye od ludzi, ktorzy skupiaja sie na znajdowaniu podatnosci, a nie od ludzi ktorzy kombinuja jak tu cos sprzedac.

Poza tym fakt, ze pisze Pan o „podleganiu pod polskie prawo” oznacza, ze nie ma Pan pojecia o specyfice Internetu i zwiazanych z tym zagadnieniach prawnych.

Proponuje zostawic temat i zajac sie np. praca dla Asseco. Ten sam poziom.

Pomijając obraźliwy ton komentarza, nie zależy mi na jednorazowej sprzedaży czegokolwiek. W ten sposób się nie da zbudować biznesu.

Zaś Internet Internetem, natomiast dopóki mieszkam i produkuję soft w Polsce, to podlegam pod polskie prawo. Więc w przypadku np. donosu to polska prokuratura mi wjeżdża do firmy i to polskiej prokuraturze muszę się tłumaczyć z tego, co mam na komputerach i w jakim celu to zostało stworzone.

vupen zbudował ;D ale oni to w sumie nie sprzedają jednorazowo

Tomasz jak mi się wydaje wskazuje na ryzyko dla przedsiębiorców w Polsce wynikające po pierwsze z samego faktu istnienia art. 269b kodeksu karnego a po drugie z niskiej kultury prawnej wymiaru sprawiedliwości w Polsce. Sam przepis, na którego szkodliwość wielokrotnie wskazywały instytucje branżowe, mógłby być nieszkodliwy gdyby praktyka stosowania prawa w Polsce była stabilna – ale nie jest. Dotychczas nie było żadnej głośnej sprawy przeciwko firmom z branży bezpieczeństwa, których przecież jest sporo i które notorycznie „produkują i rozposzechniają” oprogramowania zakazane w art. 269b. Nie znaczy to jednak, że pewnego dnia jakaś duża zachodnia firma z tej branży nie zechce wejść na polski rynek i nagle prokuratura „spontanicznie” nie zmieni interpretacji z dnia na dzień tak jak to bywało w przeszłości, także w branży IT. Obawiam się, że przed tym nie zabezpieczy Pana nic, przynajmniej tak długo jak prowadzi Pan biznes w Polsce. Można jedynie ograniczyć ryzyko przenosząc potencjalnie ryzykowne usługi do osobnej spółki. Jeśli zaś chodzi o samą sprzedaż usług i produktów to kanały sa takie jak w każdej innej branży – konferencje i targi branżowe, na których bywają przedstawiciele służb (np. Europoltech, Infosec w Londynie).

Czemu tak źle życzysz Asseco?

Z przykrością mogę ci tylko podpowiedzieć, bilet za granicę lub śmieciówka w koncernie IT . Spinaj się żeby jakieś CV mieć lepsze niż goście z Biedronki.

Panowie, proszę sobie darować wycieczki osobiste…

Mnie bardziej zastanawia powód tego wycieku, już widzę jak masę osób wykorzystuje te informacje by atakować zwykłych użytkowników. Niestety to normalne wśród pseudo hakerów aka atakujących.

widocznie lubią konie

oni też lubią konie http://p4.sfora.pl/8f68f62e5fb8c123611fb45729b020ae.jpg

@Tomasz Klim

A to bardzo prosta odpowiedź: TORem przez chińskie serwery. Dziękuję :)

Co do kwestii, „jak służby sięgają po oprogramowanie”:

1. ogłaszają przetarg niejawny (sam przetarg jest jawny, nie jawne są podmioty i przedmiot) – i z reguły jest to ustawiony przetarg, w którym wygrywa firma szwagra kapitana Zenka obiecująca gruszki na wierzbie za miliardy

2. pytają się kumpli z Unii skąd oni mają taki stuff

3. dostają taki stuff jako odgórną narzuconą pomoc od swoich bliskich towarzyszy, najczęściej USA

Jednym słowem CBA popełnia przestępstwa karne.

o ile mnie pamięć nie myli to służby mogą więcej więc musiałbyś doczytać czy CBA popełnia czy nie popełnia

https://web.archive.org/web/20150706060834/https://pastebin.com/MP8zpQ26