Przestępcy rozsyłający swoje złośliwe oprogramowanie rzadko popisują się kreatywnością – z reguły korzystają z jednego utartego schematu nawet przez kilka miesięcy z rzędu. Niektórzy jednak ciągle kombinują – i taki przypadek dzisiaj opisujemy.

W ciągu ostatniego tygodnia trafiło w nasze ręce 5 różnych próbek, które łączy finalna zawartość złośliwego oprogramowania. Same próbki są dość różnorodne – wygląda to zupełnie jakby przestępca testował, która metoda dostarczenia będzie najbardziej skuteczna.

Różne metody, różna skuteczność

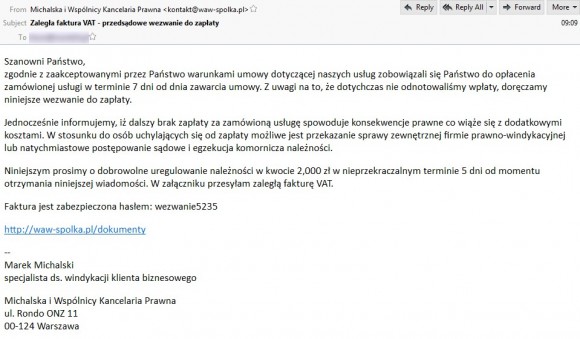

Wiadomości, które opisujemy poniżej, zaczęły docierać do Waszych skrzynek 12 listopada, a duża ich fala miała miejsce wczoraj i dzisiaj. Trzy z pięciu wiadomości miały tytuł „Zaległa faktura VAT – przedsądowe wezwanie do zapłaty”. Co ciekawe, dwie z nich miały załącznik, zaś trzecia zawierała linka do pliku umieszczonego na zewnętrznym serwerze. Cztery wiadomości napisane były czystą polszczyzną, jedna, napisana bardzo łamanym językiem udawała komunikację z Rosji. W jednej wysyłce sprawca zarejestrował polską domenę i umieścił na niej fałszywą witrynę rzekomego nadawcy. Oprócz plików RAR pojawił się także egzotyczny format ACE. jeden plik nie był spakowany, znajdował się za to na serwerze Mediafire. Używane rozszerzenia plików wykonywalnych to zarówno EXE jak i SCR czy PIF.

Nie mamy 100% pewności, czy mamy do czynienia z jednym przestępcą – być może są to różni sprawcy, których łączy jeden cel – jak najszersza dystrybucja klienta botnetu ISFB z serwerem C&C pod adresem mablosssscc.com. To pozwoliło nam wrzucić wszystkie poniżej opisane wiadomości do jednego worka.

Zaległa faktura VAT – przedsądowe wezwanie do zapłaty

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie5235

http://waw-spolka.pl/dokumenty

—

Marek Michalski

specjalista ds. windykacji klienta biznesowego

Michalska i Wspólnicy Kancelaria Prawna

ul. Rondo ONZ 11

00-124 Warszawa

Link w rzeczywistości prowadzi do adresu

http://86.105.227.151/dokumentacja.rar

Drugi wariant wiadomości ma plik w załączniku oraz inny podpis:

—

Tomasz Grabowski

specjalista ds. windykacji klienta biznesowego

T. Grabowski Kancelaria Prawna sp.k.

Departament Windykacji

Pokoju, 42

03-416 Warszawa

Dotarł też do nas trzeci, najstarszy wariant wiadomości, kończący się tak:

Faktura jest zabezpieczona hasłem: wezwanie-5235

—

Sebastian Pietrzak

specjalista ds. windykacji klienta biznesowego

S. Pietrzak Kancelaria Prawna sp.k.

Departament Monitoringu i Windykacji

Spokojna, 11b

03-366 Warszawa

Analiza pliku v1:

- archiwum dokumentacja.rar zawiera plik wezwanie.pif

- MD5: d140074e72e1968a02a4a307874bd7ce

- Virus Total, Malwr, Hybrid Analysis

- zawartość: bankowy koń trojański ISFB

- C&C mablosssscc.com

Analiza pliku v2:

- archiwum faktura-3621.rar zawiera plik faktura-3621.pif

- MD5: 2996cae5ff7af886d73808c4d5267427

- Virus Total, Malwr, Hybrid Analysis

- zawartość: bankowy koń trojański ISFB

- C&C mablosssscc.com

Analiza pliku v3:

- archiwum faktura-5235.rar zawiera plik faktura-5235.exe

- MD5: afa7fa1de9df4b0d3b2450591ae82812

- Virus Total, Malwr, Hybrid Analysis

- zawartość: bankowy koń trojański ISFB

- C&C mablosssscc.com

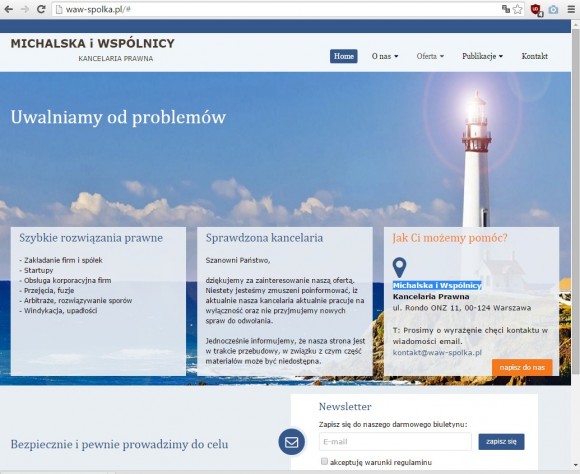

Analiza infrastruktury użytej w najnowszej wiadomości:

- domena waw-spolka.pl zarejestrowana 16 listopada 2015

- firma ze stopki istnieje, ale pod innym adresem

- firma na która została zarejestrowana domena istnieje, ale pod innym adresem

- adres IP 86.105.227.151 obsługuje domenę koffice365.com używaną w innym polskim ataku którego wariant opisywaliśmy kilka dni temu

- adres IP 188.68.237.11 hostujący domenę waw-spolka.pl nie ma historii

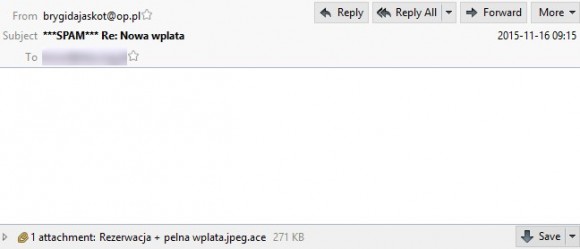

Re: Nowa wplata

Analiza pliku:

- nietypowy format archiwum (ACE)

- archiwum zawiera plik Rezerwacja + pelna wplata.jpeg.exe

- MD5: bdf5d2bb7d418ee1246da4f71faecae6

- Virus Total, Malwr.com, Hybrid Analysis

- zawartość: bankowy koń trojański ISFB

- C&C mablosssscc.com

e-faktura # 226248

Data: Mon, 16 Nov 2015 11:06:19 +0300

Nadawca: PLUS <[email protected]>

Odpowiedź-Do: Дорофей Елисеев <[email protected]>

Szanowny klient! Stanowczo rekomendujemy w ciagu dnia potwierdzic wplata na konto # 9272834 laczna wartosc 0858.36 ZL. 23.11.2015 okreslone z kierownictwem waszej spólki. Dodatkowe warunki nalezy omówic z naszym managerem. Prosimy zwrócic uwage, ze macie zadluzenie za umowa o wysokosci 4262.56 Zl, które wedlug zapisów bankowych nalezy oplacic w ciagu dnia. Rekwizyty naszego konta bankowego mozecie zobaczyc, kiedy nastapi przejscie do strony internetowej Spodziewamy sie na przedluzenie korzystnej dla obu stron wspólpracy.

Link prowadzi do adresu

http://www.mediafire.com/download/puap4c1zd4pv23e

Analiza pliku:

- nazwa pliku factura 05662.scr

- MD5: d53384ec31197371ee1a6275eba4727c

- Virus Total, Malwr.com, Hybrid Analysis

- zawartość: bankowy koń trojański ISFB

- C&C mablosssscc.com

Brakujące pliki

Niestety nie dotarły do nas co najmniej dwie próbki tego złośliwego oprogramowania – nie wiemy, w jaki sposób były dystrybuowane (mogły być rozsyłane z wiadomościami w języku innym niż polski). Jeśli macie je w kolekcji to podeślijcie na wiadomy adres:

- 122873a71a957ceddd9733d67869bde3 IMG 827786 2014.JPEGi.exe

- 86ea671d203fac2cf8d5b90f26103e34 IMG_20151112_073021.JPEGi.exe

Dziękujemy i zapraszamy do podsyłania podejrzanych wiadomości w języku polskim – każdej staramy się przyjrzeć.

Komentarze

Oczywiście, ze rozsadek końcowego użytkownika ponad wszystko. Ale uważam, że użytkownik ma być chroniony. Do dostawcy internetu powinien należeć obowiązek dostarczania bezpiecznej treści. I są sposoby by przeciwko takim zjawiskom reagować.

Zgadza się z tym że nie „dostawcy internetu” a postmasterów administrujących serwerami pocztowymi tak odbiorcy jak i nadawcy – tylko ilu pseudo postmasterów się tym w przejmuje i w ogóle zagląda w logi albo na konto postmaster@ aby poczytać nudne zgłoszenia?

—

Odnośnie „e-faktura # 226248” to 16 przypełzło też „wybulic forse # XXXXXX” – serwer źródłowy rambler.ru i ten sam link w częsci HTML.

Możesz podesłać do kolekcji? Dzięki!

Poszło mailem.

—

Sygnatury dla ClamAV:

customsig.ndb: Trojan.url.ISFB.20151117_8:4:*:3a2f2f7761772d73706f6c6b612e706c2f

customsig.hdb:

bdf5d2bb7d418ee1246da4f71faecae6:389543:Trojan.url.ISFB.20151117_3

—

Do otrzymujących takie śmieci, narzekających lub co gorsza dających się nabrać: może już czas rozliczyć waszych postmasterów?

Jedna z tych próbek była rozponawana przez jakieś 5 silników na Virustotal (żaden nie był mainstreamowy). Trudno żeby postmasterzy mieli szansę to odsiać… Może reguła wyrzucająca archiwa, których nie da się rozpakować? Osobiście mnie to wkurza, że już nie mogę przesłać np. pliku bat :) Nie ma chyba jakiegoś jednego super rozwiązania. Lepiej szkolić i pouczać.

Cześć.

Nie wiecie pod jakim portem nasłuchuje mablosssscc.com ?

80

Resolution of mablosssscc.com resulted in the following IPv4 addresses:

45.58.62.18

199.255.139.66

mablosssscc.com does not have IPv6 address.

https://www.virustotal.com/pl/ip-address/45.58.62.18/information/

https://www.virustotal.com/pl/ip-address/199.255.139.66/information/

Z tego co tu wynika wszędzie można podejrzewać że na ten serwer prowadzone są też inne kampanie. Ale można się pobawić ;)

Ale żeby było śmiesznie – każda kolejna domena – resolvuje na inne historyczne ip, które resolvują na inne historyczne domeny.

Jeśli widzisz w mailu archiwum rar/zip i ktoś podaje Ci do niego hasło w tym samym mailu… to wiedz, że coś się dzieje!

Nie zawsze jest to atak. Niekiedy przesyłam jakieś pliki spakowane na hasło, bo inaczej serwer pocztowy wycina mi je, jako niedopuszczalne rozszerzenia i wtedy podaję hasło w treści maila. Na szczęście, serwery jeszcze nie analizują treści w celu wyszukania hasła do paczki.

Hmm… Ja tam tego szukam wdrażając jakieś tam technologie bds :)

Return-Path:

Ma ktos tą wiadomość, gdzie we właściwościach – w źródle wiadomości jest Return-Path: ??? to dla mnie bardzo ważne, dzięki za informacje!

MessageId

[email protected]

Witam, do firm transportowo-spedycyjnych przyszły inne wersje. Próba podszycia się pod Zakład Ubezpieczeń Społecznych ( oficjalny komunikat też jest na stronie pod adresem http://www.zus.pl/default.asp?p=1&id=1&idk=2548)) oraz próba podszycia pod kontrahenta. Wszystkie te i wspomniene w artykule w dn 12.11.

Nadawca: [email protected]

„Szanowni Panstwo, w nazwiazaniu do rozmowy telefonicznej z wtorku, tj. 01/10, przesylam fakture VAT do rozliczenia.

Haslo do faktury to: pierwszy010

—

Andrzej Bukat

Mirkowska 43C

02-536 Warszawa

attachment „FR VAT_56_01_2015.pdf.7z”

Daj nieprzeszkolonemu robolowi lutownice transformatorową – spali, posadź przed tokarką – połamie noże albo się zabije, posadź przed kompem – zawirusuje. Maszyny się zmieniają, robole to wciąż idioci.

potwierdzam, maile dotarły i do mnie o 8:31 i 10:34 z adresów [email protected] i [email protected]

Witam , ja właśnie otrzymałam powtórnie ,identyczny e-mail jaki przedstawiony jest jako pierwszy. Na początku się przestraszyłam , bo to chyba odruch ludzki, ale analiza na „zimno” i dochodzi do nas że to jakaś bzdura .

Witam.Dostałem przed chwilą coś takiego:

Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie5235

http://waw-spolka.pl/dokumenty

Dostałem przed chwilą to samo. Adresy domen oczywiście fikcyjne. Tylko ciśnienie nabijają człowiekowi.

otrzymałam identyczny własnie

Otrzymałam identyczny meil jw.

Od razu do kosza!

Otrzymałam takiego maila jak przykład nr.2. Całe szczęście przyglądam się uważnie załącznikowi i sprawdzam czy istnieje taka firma. No i oczywiście fakt, że nie mam nic do zapłaty wzbudził moją podejrzliwość. W krótkim czasie to już 3 mail na skrzynce firmowej… Dziękuję twórcom strony za świetne artykuły i analizy tych załączników :)

Ja również dostałem takiego maila. Przesyłam fragment źródła:

Return-path:

Envelope-to: [email protected]

Delivery-date: Mon, 16 Nov 2015 13:25:13 +0100

Received: from aju100.rev.netart.pl ([77.55.254.100]:56106 helo=kowalska-nieruchomosci.pl)

by host8.netwave.pl with esmtp (Exim 4.86)

(envelope-from )

id 1ZyIqP-004Erm-39

for [email protected]; Mon, 16 Nov 2015 13:25:13 +0100

Received: by kowalska-nieruchomosci.pl (Postfix, from userid 33)

id 0168712C1482; Mon, 16 Nov 2015 13:24:31 +0100 (CET)

Date: Mon, 16 Nov 2015 13:24:30 +0100

To: [email protected]

From: =?UTF-8?Q?T=2e_Grabowski_Kancelaria_Prawna_sp=2ek=2e?=

Subject: =?UTF-8?Q?Zaleg=c5=82a_faktura_VAT_=2d_przeds=c4=85dowe_wezwanie_do_zap=c5=82aty?=

Message-ID:

X-Priority: 3

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary=”b1_2605e6ade79ba7350d820448ff5bcae1″

–b1_2605e6ade79ba7350d820448ff5bcae1

Content-Type: text/html; charset = „utf-8″

Content-Transfer-Encoding: quoted-printable

Szanowni Pa=C5=84stwo,

zgodnie z zaakceptowanymi przez Pa=C5=84stwo warunkami umowy dotycz=C4=85ce=

j naszych us=C5=82ug zobowi=C4=85zali si=C4=99 Pa=C5=84stwo do op=C5=82acen=

ia zam=C3=B3wionej us=C5=82ugi w terminie 7 dni od dnia zawarcia umowy. Z u=

wagi na to, =C5=BCe dotychczas nie odnotowali=C5=9Bmy wp=C5=82aty, dor=C4=

=99czamy niniejsze wezwanie do zap=C5=82aty.

Jednocze=C5=9Bnie informujemy, i=C5=BC dalszy brak zap=C5=82aty za zam=

=C3=B3wion=C4=85 us=C5=82ug=C4=99 spowoduje konsekwencje prawne co wi=C4=85=

=C5=BCe si=C4=99 z dodatkowymi kosztami. W stosunku do os=C3=B3b uchylaj=C4=

=85cych si=C4=99 od zap=C5=82aty mo=C5=BCliwe jest przekazanie sprawy zewn=

=C4=99trznej firmie prawno-windykacyjnej lub natychmiastowe post=C4=99powan=

ie s=C4=85dowe i egzekucja komornicza nale=C5=BCno=C5=9Bci.

Niniejszym prosimy o dobrowolne uregulowanie nale=C5=BCno=C5=9Bci w kwoc=

ie 2,000 z=C5=82 w nieprzekraczalnym terminie 5 dni od momentu otrzymania n=

iniejszej wiadomo=C5=9Bci. W za=C5=82=C4=85czniku przesy=C5=82am zaleg=C5=

=82=C4=85 faktur=C4=99 VAT.

Faktura jest zabezpieczona has=C5=82em: wezwanie-3621

—

Tomasz Grabowski

specjalista ds. windykacji klienta biznesowego

T. Grabowski Kancelaria Prawna sp.k.

Departament Windykacji

Pokoju, 42

03-416 Warszawa

–b1_2605e6ade79ba7350d820448ff5bcae1

Content-Type: application/octet-stream; name=”faktura-3621.rar”

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename=”faktura-3621.rar”

Właśnie przyszło do mnie cuś takiego „Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie5235

Zbigniew Szulc

specjalista ds. windykacji klienta biznesowego

Kancelaria Prawna Szulc i Wspólnicy

ul. Pańska 2

00-124 Warszawa”

Otrzymałam niedawno taki sam mail…

„Przyszedł do nas mail o tytule „Zaległa faktura VAT – przedsądowe wezwanie do zapłaty”. Mail dla niewprawionego oka wygląda bardzo autentycznie.

Na co zwrócić uwagę?

– Przede wszystkim nie jest napisane za jaką usługę wobec jakiej firmy mamy nieopłaconą fakturę.

– Jest też załącznik w spakowanym pliku faktura-5235.rar plik jest także zabezpieczony podanym w mailu hasłem. Co jest w pliku? Nas to nie interesuje i Was też nie powinno. Kto zna przykład zabezpieczania hasłem faktur? My znamy jeden – od firmy play. Abstrahując od słuszności pakowania jednego pliku .pdf i zabezpieczania go hasłem, należy zwrócić uwagę, że nikt nie wysyła hasła w tym samym mailu.

– Sprawdźmy jeszcze wygląd adresu e-mail , wygląda bardzo autentycznie i przekonywająco ale wchodząc na adres URL http://pietrzak-kancelaria.pl dowiemy się (trzeba trochę zjechać w dół strony) że:

„UWAGA!

Informujemy, że serwis http://pietrzak-kancelaria.pl/ został zaatakowany przez hakerów.

KANCELARIA NIE WYSYŁAŁA W OSTATNICH DNIACH ŻADNYCH WEZWAŃ DO ZAPŁATY DROGĄ -EMAIL.

Kancelaria nie posiada adresu [email protected], nie mieści się przy ul. Spokojnej w Warszawie, ani też nie zatrudnia (ani nie zatrudniała) Sebastiana Pietrzaka.

PROSIMY NIE OTWIERAĆ PODEJRZANYCH ZAŁĄCZNIKÓW.

PRZEPRASZAMY:”

Cytat z : https://www.facebook.com/permalink.php?id=135549246471630&story_fbid=1198411780185366

witam

Też dostałem ten plik spakowany rar. Pobrałem sam rar no i się otworzyło wpisz hasło więc dalej nic nie instalowałem i wywaliłem czy jest jakieś prawdopodobieństwo zainfekowania bez instalacji?

Proszę o odp

Nie

Dziękuje za odp

Ludzie kochane… ja wiem ze do dinozaurów należę… ale… chociaż trudno w to uwierzyć email nie służy do przesyłania plików. Historycznie do tego jest ftp a dla mniej wprawnych google drive i inne dropboxy. Obsługa załączników do maili to przecież dość larkołomny wynalazek jeśli spojrzeć głębiej w to co sie z takim załącznikiem i taką wiadomością dzieje.

Jak czytam treści tych maili, to mam wrażenie, że rozsyła je ktoś, kogo w ostatnim momencie rusza sumienie i specjalnie pisze je tak, żeby z daleka krzyczały „JESTEM NIEBEZPIECZNY, NIE UFAJ MI!!!” Nawet nie potrafią pisać poprawnie gramatycznie ani stosować polskich znaków.

Z drugiej strony nadal są ludzie, którzy się na to łapią i to nie przestaje mnie szokować, przecież wystarczy minimum zdrowego rozsądku, żeby widzieć, że to jakiś internetowy szlam.

Ja rozumiem dostalam tego samego e-mail.

20.11.2015.

nowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie5235

—

Marcin Tomaszewski

specjalista ds. windykacji klienta biznesowego

Kancelaria Prawna Tomaszewski i Wspólnicy

ul. Pańska 2

00-124 Warszawa

Witam, odczytałam tego maila i weszłam wpisując hasło tam.. Czy to grozi czymś mi .? Plik do wypakowania oczywiście okazał się pusty.. co teraz mam zrobić .? Proszę o odpowiedź..

Do mnie 20 listopada dotarło jeszcze coś takiego:

Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie5235

—

Marcin Tomaszewski

specjalista ds. windykacji klienta biznesowego

Kancelaria Prawna Tomaszewski i Wspólnicy

ul. Pańska 2

00-124 Warszawa

list od Kancelaria Prawna Tomaszewski i Wspólnicy do Ciebie

list.html(1,43 kB)zapisz|pokaż

załączniki :

wezwanie-5235.rar(252,18 kB)zapisz

zapisz załączniki | zapisz załączniki i treści listów

zatokaprawna.pl

wpisuje się chyba w ten art

Mogę poprosić forward na adam(malpa) zaufanatrzeciastrona.pl?

Dziś otrzymałam z adresu:

[email protected]

Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 1,200 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie7321

—

Artur Kamiński

specjalista ds. windykacji klienta biznesowego

Zwolak i Wspólnicy Kancelaria Prawna

Al. Jana Pawła II 12

00-124 Warszawa

Mogę poprosić forward na adam(malpa) zaufanatrzeciastrona.pl?

dostałam dzisiaj podobnego meila sprawdziłam siedzzibe i okazało sie ze jest tam bankomat BOŚa .

Zaległa faktura VAT – przedsądowe wezwanie do zapłaty

Od: Wąsokowski i Wspólnicy Kancelaria Prawna

Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 1,200 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie7321

—

Piotr Wąsokowski

specjalista ds. windykacji klienta biznesowego

Wąsokowski i Wspólnicy Kancelaria Prawna

Al. Jana Pawła II 12

00-124 Warszawa

wezwanie-7321.rar (444.9 KB) pobierz

zgłosiłam sprawe na policji

a ja dzis dostałam z takiej kancelarii. otworzylam zalacznik ale nie wpisywalam zadnego hasla. o dziwo – Kancelaria taka istnieje ale Wasowski…a nie Wasokowski . adres tez inny. ale dopiero pozniej do tego doszlam.

Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 1,200 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie7321

—

Piotr Wąsokowski

specjalista ds. windykacji klienta biznesowego

Wąsokowski i Wspólnicy Kancelaria Prawna

Al. Jana Pawła II 12

00-124 Warszawa

Ja dostałam z kancelarii wąsokowski i wspólnicy. Na komórce załącznika nie mogłam otworzyć ale im odpisałam.

Dzis otzrymałam z adresu [email protected]

Próba doręczenia przesyłki DHL ID:835889001140

Dzień dobry, Kurier w momencie dostarczenia zamówienia próbował zadzwonić pod numer telefonu podany w fakturze, ale numer nie odpowiadał. W związku z tym zamówienie zostało zwrócone na terminal. Okazało się, że podczas składania zamówienia był podany nieprawidłowy numer telefonu. Proszę wydrukować fakturę załączoną do niniejszego e-maila, i zwrócić się do najbliższego oddziału poczty DHL.

Z wyrazami szacunku,

Marta Małecka

DHL Express (Poland) Sp. z o.o.

Biuro główne

ul. Osmańska 2

02-823 Warszawa

Tel. (022) 565 00 00

na adresie IP 86.105.227.151 trzymana jest fikcyjna domena antic.cc jakiś trop :D

mam stara pocztę na onecie, której nie używam od ponad roku, dziś szukając starego adresu natrafiłam na dwa dziwne maile, pierwszy z 10 lipca a drugi z 20 listopada 2015.

mail z czerwca:

„Szanowny Panie,Piszemy do Panstwa w zwiazku z wedlug naszych danych Pana rachunek jest 05062015 wciaz nieuregulowany.W zwiazku z naszym ustnym porozumieniem, przesylamy Panstwu umowe do podpisania.” + załącznik, który antywirus wyrzuciła jako zagrożenie.

Mail nie ma żadnego podpisu, jedyne co to „Zarządca” – z takiego adresu email została wysłana informacja.

mail z listopada :

„Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie5235

—

Marcin Tomaszewski

specjalista ds. windykacji klienta biznesowego

Kancelaria Prawna Tomaszewski i Wspólnicy

ul. Pańska 2

00-124 Warszawa”

Szczerze mówiąc zastanawiam się co z tym zrobić, czy nie powinniśmy zgłosić takich akcji na Policję?

Pozdrawiam