Włamywacze powiązani z rosyjskim rządem nie próżnują. Zostali ostatnio przyłapani na używaniu dwóch nieznanych błędów we Flashu oraz w systemie Windows a wcześniej także umieszczali złośliwe oprogramowanie na serwerach w domenie gov.pl.

Dzięki najnowszym raportom FireEye, TrendLabs oraz PwC poznajemy kulisy kolejnej zaawansowanej operacji grupy szpiegowskiej APT28 kojarzonej z rosyjskim rządem. Jej ataki są bardzo precyzyjne, grono ofiar mocno zawężone a w sieci brak śladów po jej operacji.

Polskie ślady

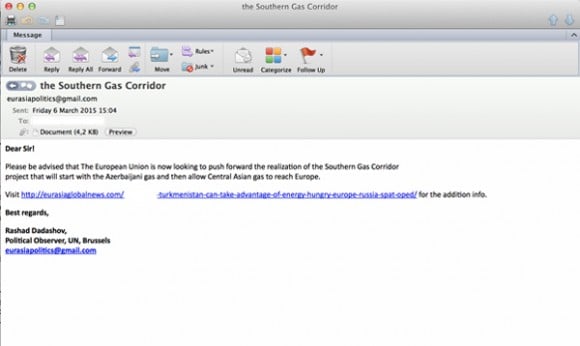

Raport TrendLabs wspomina, że grupa prowadzi trzy rodzaje ataków: spear phishing czyli rozsyłanie wiadomości poczty elektronicznej z dokumentami Microsoft Office do wybranych osób, phishing z linkami do fałszywego panelu logowania do webmaila oraz dedykowane exploity zamieszczane na serwerach WWW i uruchamiane tylko w momencie wizyty wybranych użytkowników (zapewne w oparciu o adresację IP lub parametry przeglądarki).

Grupa APT28 już wcześniej przejawiała aktywność w polskiej części sieci. Pisaliśmy zarówno o atakach spear phishing jak i fałszywym webmailu Ministerstwa Obrony Narodowej a także o exploitach na stronie autorów projektu polskiego czołgu PL-01. Ewidentnie nasz kraj znajduje się w kręgu zainteresowania tej grupy.

Błędy 0day

13 kwietnia, a więc zaledwie tydzień temu, firma FireEye odkryła atak przypisywany tej samego grupę APT28, w którym wykorzystano dwa błędy 0day. Błąd we Flashu (CVE-2015-3043) dotyczy nieprawidłowego przetwarzania plików FLV i został już załatany. APT28 wykorzystuje go do uruchomienia złośliwego kodu w kontekście przeglądarki. W kolejnym kroku program pobierany z sieci próbuje wykorzystać błąd CVE-2015-1701 w systemie Windows, który pozwala na kradzież tokenu SYSTEM i wykonywanie poleceń z uprawnieniami jądra systemu. Błąd ten nie jest jeszcze załatany i nie występuje w Windows 8 ani 10.

Domeny używane w atakach

Z kolei raport PwC wylicza długą listę domen wykorzystywanych w atakach na użytkowników. Wygląda ona następująco:

defencereview.net, brnlv-gv.eu, militaryobserver.net, netassistcache.com, asus-service.net, aolnets.com, natopress.org, natopress.com, defencereview.eu, intelsupport.net, globalnewsweekly.com, osce-oscc.org, enisa-europa.com, enisa-europa.org, techcruncln.com, nato-hq.com, iacr-tcc.org, nato-int.com, nato-info.com, bmlv-gv.eu, foreignreview.com, mediarea.org, osce-military.org, europeanda.com, softupdates.info, settings-yahoo.com, settings-live.com, delivery-yahoo.com, privacy-yahoo.com, privacy-live.com, westinqhousenuclear.com, webmail.westinqhousenuclear.com

Jak widać atakujący tworzą serwisy udające znane domeny organizacji medialnych, wojskowych i politycznych oraz popularnych serwisów internetowych. Spędziliśmy sporo czasu szukając dalszych informacji na temat tych adresów i znaleźliśmy zaledwie strzępki danych – najwyraźniej domeny były wykorzystywane w bardzo precyzyjnych atakach – większość z nich nie jest znana serwisom badającym reputację stron WWW. Natrafiliśmy jedynie na dwa adresy używane w atakach:

http://enisa-europa.com/activities/identity-and-trust/library/614684/deliverables/dbn-severity

http://osce-oscc.org/url?=4q9/2015/03/ukraine-smm/special_monitoring_mission_to_ukraine

Daty rejestracji i użycia poszczególnych domen wskazują, że poza wyjątkowymi przypadkami największa fala ataków zaczęła się w marcu i trwa do dzisiaj.

Komentarze

Z pewnością, nie trudno o access do polskiego gov’a :)

https://zaufanatrzeciastrona.pl/post/kilkadziesiat-powaznych-i-kilkaset-mniejszych-bledow-w-serwerach-w-domenie-gov-pl/

0day a nie oday

Przyjrzyj się jeszcze raz