W ostatnich dniach obserwujemy napływ wiadomości wskazujących na działanie tak zwanych „wrogich sił” przeciwko bezpieczeństwu informatycznemu polskich firm i instytucji. Właśnie natrafiliśmy na kolejne ślady przeprowadzanych wcześniej ataków.

Nie przypominamy sobie, by kiedykolwiek w historii naszego kraju w ciągu tygodnia miało miejsce tyle wydarzeń dotyczących serwisów internetowych firm i instytucji najważniejszych z punktu widzenia interesów państwa. Wśród ofiar włamań znalazła się między innymi ważna giełda towarowa oraz ośrodek, który opracował słynny projekt nowego polskiego czołgu PL-01.

Krótka chronologia wydarzeń

Ostatni tydzień obfitował w niepokojące wydarzenia.

- 22 października: dziwne komunikaty pojawiają się na witrynach Kompanii Węglowej oraz firmy Polski Gaz

- 23 października: dowiadujemy się o trwającym od wielu tygodni włamaniu do serwerów Giełdy Papierów Wartościowych

- 28 października: raport FireEye opisuje ataki, przypisywane rosyjskim włamywaczom, na pracowników Ministerstwa Obrony Narodowej

Nowe ślady, nowa lista ofiar

Przeglądając raporty pojawiające się w sieci natrafiamy w ostatnich dniach na liczne nowe ślady aktywności atakujących na polskim rynku. Poniżej krótka lista nowych ustaleń.

- Raport Trend Micro wspomina, że we wrześniu 2014 zainfekowana została witryna giełdy energii www.irgit.pl (cześć grupy kapitałowej Giełdy Papierów Wartościowych). Witryna przekierowywała niektórych odwiedzających do exploit packów.

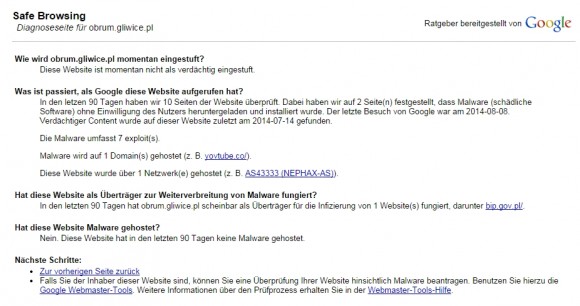

- W lipcu 2014 niewymienione w raporcie witryny rządowe przekierowywały do exploit packa pod adresem yovtube.co. Odpowiednie zapytanie do Google wskazuje, że odwiedzających infekowały strony bip.gov.pl oraz obrum.gliwice.pl. Ta ostatnia to ważny ośrodek badawczy, opracowujący nowe technologie dla polskiego wojska, w tym słynny już projekt czołgu PL-01. Oznacza to, że każdy odwiedzający stronę OBRUM miał szansę zostać zainfekowany złośliwym oprogramowaniem. Exploit packi infekowały jedynie wybranych użytkowników – kryteriami wyboru były system operacyjny, strefa czasowa, język systemu oraz konkretne zainstalowane oprogramowanie.

- Raport ESET wskazuje z kolei, że „serwisy dużej polskiej instytucji finansowej” przekierowujące do exploit packów również zawierały odwołanie do linka http://cntt.akcdndata.com/gpw?file=stat.js (zwróćcie uwagę na fragment linka przed pytajnikiem).

- Wspomniana w pkt 2 domena yovtube.co dzieliła adres IP z domeną gpwpl.com. Serwis VirusTotal zapamiętał taki link: http://gpwpl.com/jednostki_indeksowe_instrumenty/954434, pochodzący z września 2014.

- Z kolei dla używanej przez atakujących domeny poczta,mon.q0v.pl VirusTotal zapamiętał taki link: http://poczta.mon.q0v.pl/auth/expiredpassword.aspx?sid=JGVjVXJlcEBSQG1FdEVy

Komunikat Google Safe Browsing, informujący o złośliwym oprogramowaniu na stronie obrum.gliwice.pl z lipca 2014 (znaleźliśmy już tylko wersję niemiecką)

Niestety jak widać dysponujemy obecnie tylko szczątkowymi informacjami dotyczącymi wcześniejszych ataków. Jeśli któryś z naszych szanownych Czytelników wie więcej na ten temat, zapraszamy do kontaktu – gwarantujemy ochronę anonimowości.

Źródła dla wnikliwych:

Komentarze

Jest proste rozwiązanie na te wszystkie problemy.

Odciąć wszystkie państwowe systemy od internetu.

Koszt budowania oddzielnej infrastruktury dla państwowej sieci byłby pewnie ogromny.

infrastruktura jest;) ta najważniejsza jest całkowicie odcięta od netu. Włamy na takie strony chociaż są powodem do większej mobilizacji.

Tylko wspomnę, że Natanz też miało air-gap ;)

Sama separacja sieci to za mało więc mam nadzieje, że kluczowe sieci są chronione też przestrzeganymi i regularnie uaktualnianymi procedurami.

A i tak wcześniej czy później przyszedł by jakiś idiota z zainfekowanym pendrivem i cała infrastrukturę szlag by trafił.

Siema Koledzy!

Znalazłem na parkingu pendrajwa. Są na nim jakieś zdjęcia i prezentacja z konferencji (ale coś nie działa). Właściciela zapraszam po odbiór

kurtyna, dziękujemy, gejm ołwer :|

https://zaufanatrzeciastrona.pl/post/niektorych-zasobow-nie-da-sie-zabezpieczyc/

I od prądu też.

Litości…

Mogliby zhaxować mojego kompa, jako student z wydziału mechanicznego mam o wiele więcej ciekawych projektów solidworksa niż cały ten śmieszny projekt-koncept PL-01

kupe w majtach masz a nie ciekawe projekty

APEL!

Kacapy za dobry włam do infrastruktury 'wraga’ płacą niezłe sumki, albo wciągają takiego speca na listę płac FSB/GRU. Jak to się ma do POlski?

Za włam do kacapów nasze nadgorliwe służby nie dość, że pomogą namierzyć i schwytać, to jeszcze pełne entuzjazmu przystąpią do ekstradycji.

Apeluję więc, aby polskie służby przyjęły strategię kacapów! Dajcie wolną rękę haktywistom, niech ranią i osłabiają wroga. Co zdolniejszych wciągajcie w swoje szeregi. Nie marnujcie takich okazji!

Najpierw musielibyśmy mieć „polskie służby”, a nie postsowieckich pachołków na stanowiskach w WSI itp instytucjach zajmujacych się rozkradaniem gospodarki lub tego co pozostało jeszcze nie „sprywatyzowane”…

O czym Ty mówisz? Z tego co wiem to służby PRL -u były jednym z lepszych tego typu służb w Europie. Jednak zostały swojego czasu zlikwidowane przez Macierewicza w ramach dekomunizacji

Z racji na rodzaj produktów, uważniej przyjrzałbym się stronie PGZ (http://pgzsa.pl/p/6,sprzet-wojskowy). „Obce służby” też mogą próbować zagrozić polskiemu przemysłowi. Swoją drogą ciekawe jaki jest dokładny cel takiego ataku, co konkretnie można ugrać.