Często opisujemy ataki wymierzone w Polaków. Rzadko zdarza się, by atak celowo Polaków omijał – ale właśnie na taki natrafiliśmy. Co ciekawe, prawdopodobnie autorem ataku jest Polak, jednak postanowił wymierzyć go w obcokrajowców.

Atak jest ciekawy jeszcze z jednego powodu – najwyraźniej jego autor znalazł sposób, aby przekonać ofiary do publikowania złośliwych wpisów na ich profilach Facebooka. Prawdopodobnie użył do tego celu sprytnej sztuczki technicznej.

Widać wszystko, ale nie do końca

Objawem ataku było wrzucenie przez ofiarę śmiesznego obrazka na swój profil Facebooka. Wyglądało to na przykład tak:

lub tak:

Obrazki były skonstruowane tak, by zachęcić do kliknięcia – na każdym brakowało najistotniejszego fragmentu, który miał być ujawniony po wejściu w link. Co ciekawe, wszystkie obrazki były opisane po francusku – i to bardzo poprawnym francuskim.

Co robi link

Link wyglądał na przykład tak:

https://s3.amazonaws.com/q93tz5838rkh7kgmn6borad/ZRm14SZtmjz8Uc.html?CNp8MVJkFulp7e&fbclid=IwAR0060E-c16wzJN1k9aSmg-gQ0uJjUB1JAnt3Nood3orLpqJMPLKZwSXrA8

lub tak

https://s3.amazonaws.com/q93tz5838rkh7kgmn6borad/Py14jb5OLrwnPMP.html?NQ6XAjzLcTH5yuX&fbclid=IwAR0HCdbP8AHlHcp_ZUhBxaWxMIS5q3g6dIIg4PZu3v1NnRofp96domKpCEk

Potem następował ciąg przekierowań, wczytywania kolejnych ramek (IFRAME) i bardzo ciekawe fragmenty kodu. Jeden z nich wyglądał tak:

var request = new XMLHttpRequest();

request.open('GET', 'https://get.geojs.io/v1/ip/country');

request.send();

request.onreadystatechange = function () {

if (request.readyState === 4 && request.status === 200) {

if (request.response == "PL\n"){

top.location.href = 'http://niedlapsakurwadlapana.to';

}

}

}

Ten kod sprawdza, czy osoba odwiedzająca stronę przychodzi z adresu IP znajdującego się w Polsce. Jeśli tak jest – zostaje przekierowana na nieistniejącą stronę

http://niedlapsakurwadlapana.to

Nie da się ukryć, że treść adresu wskazuje na dobrą znajomość języka polskiego autora. W innych miejscach znaleźć można także na przykład adresy:

https://pejzbugpedau.s3.amazonaws.com/iframe.html https://kurlawp.s3.amazonaws.com/iframe.html https://s3.amazonaws.com/dziadostwoooo/

Również ich konstrukcja wskazuje na znajomość polskiego.

Niestety w trakcie naszej analizy mechanizmu działania ataku pliki zostały usunięte przez Amazona, przez co nie mogliśmy dokończyć badania. Na szczęście ktoś inny zdążył.

Clickjacking działa na FB?

Myśleliśmy, że ataki polegające na przejęciu kliknięcia przez ramkę umieszczoną nad lub pod widoczną stroną zostały już na Facebooku dawno wyeliminowane. Tymczasem wygląda na to, że nadal działają one w aplikacji FB na Androida. W ograniczonym zakresie, ale jednak. Opis metody ataku przedstawił autor bloga MalFind – polecamy lekturę jego wpisu.

Jednym z etapów „uzyskiwania dostępu” do śmiesznego obrazka było potwierdzenie, że skończyło się 16 lat. Prawdopodobnie kliknięcie w ten guzik w aplikacji na Androidzie powodowało automatyczne udostępnienie obrazka na profilu ofiary.

Skala ataku

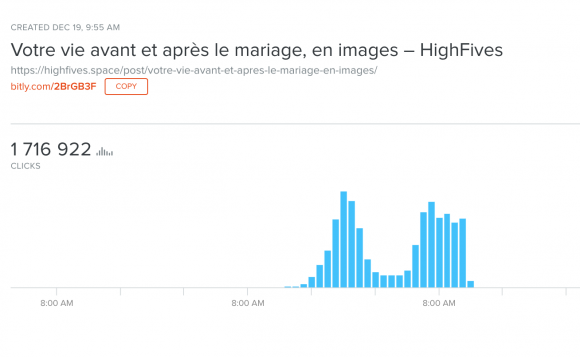

Jak bardzo skuteczna była ta metoda ataku? Jeden z linków, na które przekierowywana była ofiara, wyglądał tak:

https://bitly.com/2BrGB3F

Umożliwia to zapoznanie się ze statystykami, a te robią wrażenie:

W ciągu około doby link odwiedziło 1,7 miliona użytkowników. 940 tysięcy pochodziło z Francji, 115 tysięcy z Belgii i 73 tysiące z Kanady. ZIdentyfikowaliśmy także drugi link:

https://bitly.com/2L3Chw0

Te statystyki także robią wrażenie. Wygląda zatem na to, że atak był bardzo udany.

Cel sprawcy

Niestety nie wiemy, jaki był ostateczny cel ataku. Prawdopodobnie użytkownik lądował na samym końcu scenariusza na jednej z witryn:

https://highfives.space/post/a-quoi-ressemble-la-vie-avant-et-apres-vos-30-ans/ https://highfives.space/post/votre-vie-avant-et-apres-le-mariage-en-images/ https://highfives.space/post/hommes-et-femmes-nous-sommes-tellement-differents/

Strona wydaje się nieaktywna, natomiast działa nadal:

https://highfive.press/

lecz jej treści w dużej mierze pobierane są z nieaktywnej domeny. Na pierwszy rzut oka wygląda na to, że atakujący zarabia na wizytach na jego witrynie i powiązanych z nimi wyświetleniach reklam. Nie mamy jednak 100% pewności. Autor ataku prawdopodobnie zarabia także na zakupach ofiar w serwisie g2a.com – w kodzie znajdował się fragment

https://s3.eu-west-3.amazonaws.com/daduda/g2a.html

który z kolei zawierał kod wczytujący link

https://www.g2a.com/r/tfwnogf

dzięki któremu każdej osobie, która taką stronę odwiedzi, zapisywały się ciasteczka, dające potem prowizję użytkownikowi, który to ciastko zostawił.

Jeśli traficie w sieci na aktywny atak lub wiecie, co jeszcze działo się z komputerem lub kontem ofiary, dajcie znać.

PS. Strona atakująca internautów używa identyfikatora Google Analytics powiązanego z serwisami brecht.pl, skislem.pl oraz rire.press i viralz.win.

Aktualizacja: Z doniesień naszych Czytelników wynika, że skrypt, którego zadaniem było omijanie polskich adresów IP, nie funkcjonował zgodnie z oczekiwaniami twórcy, ponieważ wiele osób z Polski było ofiarami ataku.

Komentarze

Widziałem te posty gdzieś u swoich znajomych na FB. Pytanie, czy oberwali bo byli gdzieś poza krajem? Ciekawe. Trudno mi jednak przypomnieć sobie, czyj to był profil

Klikali z pracy siedząc w korponecie z adresacją IP z zagranicznej siedziby.

Obrywali przez proxy, wiele firm ma proxy poza Polską.

Co do skryptu, to mi dodało się nieznane urządzenie z hasłem aplikacji FB.

Niestety nie omija Polaków, u mnie również zadziałało. Powiadomiła mnie Przyjaciółka, która, jak powiedziała, miała pełne ręce roboty w powiadamianiu swoich znajomych, że publikują na swoich profilach ten właśnie syf…

Co do „aktualizacji” – ten mechanizm z geolokalizacją Polaków został dodany po kilku godzinach od rozpoczęcia ataku. Początkowo go nie było i owszem, dużo osób z Polski było ofiarami. Najwyraźniej atakujacy chciał z jakiegoś powodu odsiać ruch z Polski.

Sam tym dostałem a byłem w Pl. Będzie trzeba bardziej uważac

Nazwy domen wskazują na karaczanersa. Anony z /$/ dorobiły się na jeżach i teraz skoczyły na poziom wyżej.

jak ktoś robił interesy na karachanie to może wskoczyć tylko na pryczę w zakładzie karnym

Jakież było moje zdziwienie gdy otworzyłem http://niedlapsakurwadlapana.to/

i zobaczyłem własnego

/var/www

:D

Ktoś oglądał raczej testo ;) https://youtu.be/Ck6Ms-m63RA

ciekawe, czy /daduda/ jest jakąś wskazówką… może np. Dariusz.

Oczywiście tak się może nazwać kolega chakiera a nie on sam.

a może da abo i nie da, tem któś :P

ehh, najprostsze są częeto najtrafniejsze :)

W moim przypadku FB sam zablokował publikację linka na moim profilu i wysłał mi powiadomienie o możliwym ataku. Dodatkowo mogłem skorzystać z opcji przejrzenia mojego profilu pod względem bezpieczeństwa.

Też na to trafiłem, niemniej kliknięcie w potwierdzenie wieku nie udostępnia postu, jest to zaszyte gdzieś wcześniej. Wiem bo nie klikałem nauczony doświadczeniem, nie mniej post i tak został udostępniony na moim profilu.

gorzej jak am sie VPN,zlokalizuje go gdzieś w stalingrdzie i ma patriotyczny virus

Czy tylko ja zauwazylem, ze adres strony to hold dla najwiekszego Polaka, jakim byl Testoviron I Wielki?