Dzisiaj koło południa do skrzynek polskich urzędników trafiły dwa dziwne e-maile. Na pierwszy rzut oka wyglądały na bardzo sprytny atak, ale nie widać celu atakujących innego niż testowanie świadomości urzędników. Ktoś się zatem bawi – lub pracuje.

Otrzymaliśmy zgłoszenie od jednego z Czytelników, który otrzymał dwa e-maile, jednego po drugim. Czytelnik pracuje w administracji rządowej, a e-maile były faktycznie ciekawe. Przeanalizowaliśmy je – jeśli to atak, to chyba nieudany, choć bardzo ładny.

Dwa e-maile

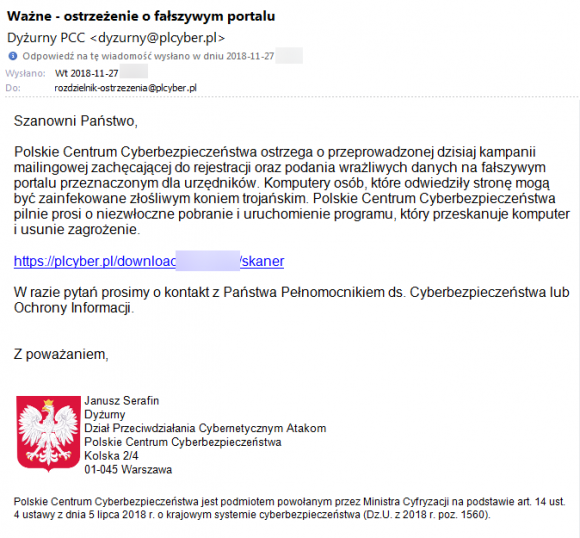

Pierwsza wiadomość, która dotarła do Czytelnika, wyglądała następująco:

Ostrzeżenie o fałszywym portalu – super! Tylko kto je wysłał? Polskie Centrum Cyberbezpieczeństwa? Chyba nie nadążamy za tymi nowymi tworami. Sama wiadomość była ciekawa, ale jeszcze ciekawsza była kolejna – trzy minuty później.

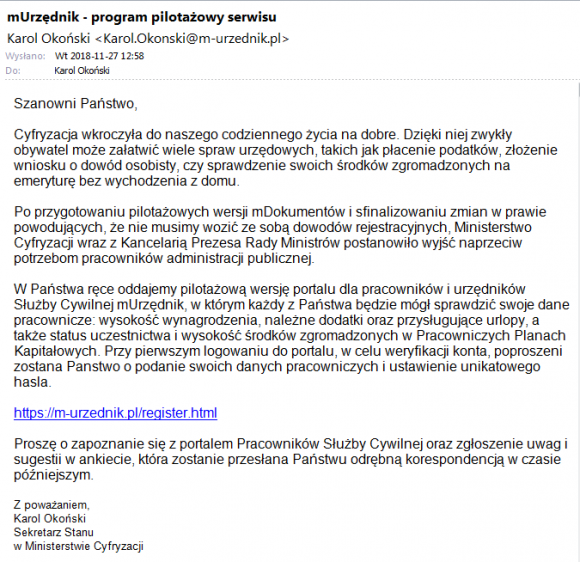

Atak, przed którym ostrzegała pierwsza wiadomość, nagle się zmaterializował. Wow. Zbieg okoliczności? Nie sądzimy…

Kto za tym stoi

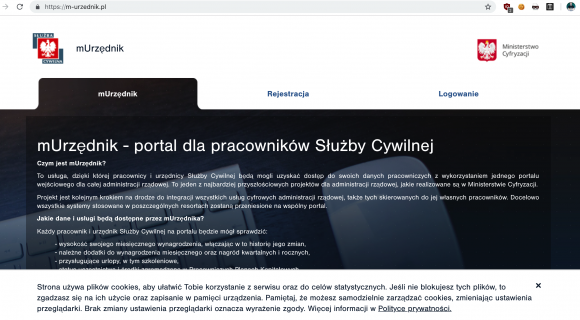

Spędziliśmy ostatnią godzinę, szukając sygnałów, kto stoi za atakiem i do czego dąży. Dalej nie wiemy. Strona m-urzednik.pl wygląda średnio wiarygodnie:

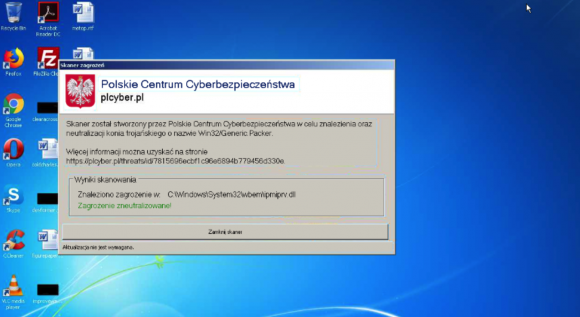

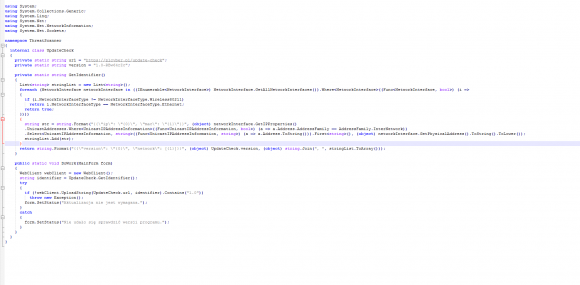

Czy może chodzić o wyłudzenie danych urzędników? Raczej nie, chyba że będzie to efekt uboczny. Autorom wiadomości chodzi zapewne o pobranie pliku – „skanera” – z pierwszego linku. Plik udało nam się pobrać i przeanalizować – nie wygląda, by robił cokolwiek złego…

Jedyna jego funkcja to połączenie do domeny plcyber.pl – nie robi niczego innego. Nie czyta, nie pisze, nie modyfikuje, nie pobiera… Można w zasadzie powiedzieć, że jest niewinny.

Gdzie tu sens, gdzie logika?

Domeny atakującego ukryto za Cloudflare. Kod Google Analytics prowadzi do niepowiązanej setki polskich witryn. Jedyne, co widzimy, to prawdopodobnie unikatowe linki do pobrania „złośliwego” pliku (ślady ich pozostały na VirusTotalu). Mamy zatem atak bez ataku – lub atak bardzo wyrafinowany, gdzie tylko wybrane ofiary są infekowane właściwym złośliwym oprogramowaniem, a reszta dla niepoznaki dostaje niewinne pliki udające skanery antywirusowe. A może chodziło jednak o zbieranie danych? Nie wiemy. Wygląda bardzo ciekawie. Na pewno atakującemu można pogratulować techniki „na dwa e-maile” – pewnie była skuteczna.

Aktualizacja 17:30

Otrzymaliśmy analizę kodu aplikacji. Wygląda na to, że łączy się ze swoim serwerem macierzystym i przesyła tam adres IP i MAC komputera – i tylko (lub aż) tyle.

Komentarze

po co poruszać w emailach tematy centrum cyberbezpieczeństwa, hakerów, wirusów?

ofiary zazwyczaj nie wierzą/nie wiedzą że hakerzy istnieją i nie mają najmniejszego pojęcia że w nieopłaconej fakturze może być trojan.

więc po co im o tym przypominać? jak przeczytają takiego emaila to w głowie może się zaświecić jakaś lampka i mniejsze szanse że pobiorą.

> po co poruszać w emailach tematy centrum cyberbezpieczeństwa,

> hakerów, wirusów?

> ofiary zazwyczaj nie wierzą/nie wiedzą że hakerzy istnieją

> i nie mają najmniejszego pojęcia że w nieopłaconej fakturze

> może być trojan.

> więc po co im o tym przypominać? jak przeczytają takiego

> emaila to w głowie może się zaświecić jakaś lampka i mniejsze

> szanse że pobiorą.

Ależ nie: obecnie ludzie w większości coś już słyszeli,

teraz dostają potwierdzenie, że coś dobrze słyszeli – pierwszy email straszy, jest „narodowy”, ładny, z godłem.

Drugi utwierdza w przekonaniu, że coś jest na rzeczy…

Właśnie takie niezorientowane ofiary będą klikać. Tacy co mają rozeznanie, nie klikną i wcale nie są targetem. Złoczyńców ani trochę nie obchodzą, oni pracują nad zwiększeniem prawdopodobieństwa że:

a. kliknie ktoś konkretny

albo b. kliknie jak najwięcej (mogą być niezorientowani).

Czy wasi analitycy nie mogą tego przeanalizować ? Procmon niczego niewykazal ? Po tym jak zakazano assemblera ataki stają się tak wyrafinowane

Przecież przeanalizowali – nic nie robi oprócz raportowania.

„przesyła tam adres IP i MAC komputera” – oczywiście to IP w (pod)sieci wewnętrznej przed NATowaniem. Hakier sniffuje, robi rekonesans?

w jaki sposob, po co i kto zakazal assemblera?

assemblera zakazał Diabeł z Torunia

Nie ma Diabła z Torunia. Weź Pigułkę z Szuflady.

W e-mailach powszechne są takie „ślepe strzały” – jakiś czas temu otrzymałem na służbowego, ale znanego na zewnątrz maila wiadomość rzekomo z rządowej brazylijskiej domeny (IP się mniej więcej zgadzał). Wiadomość była napisana translatorową polszczyzną i dotyczyła informacji, że aktualizują RoundCube’a i aby zgłaszać zmiany i nieprawidłowości. W stopce administratorzy pracodawcy, nic więcej. Żadnych załączników, żadnych linków, ba, nawet wiadomość nie w HTMLu tylko tekstowa.

Podejrzewam, że liczą na to, że ktoś przez przeoczenie odpisze im z jakimś problemem i rozpoznają czy adres jest aktywny.

jakby chodziło o sprawdzenie czy adres jest aktywny to wystarczyłby tracking pixel

Tia… ;-)

U mnie akurat sporo ludzi jest starej daty i służbowo mają maile tekstowe, stąd piksel nie załaduje się. Połowa używa kupa-klientów poczty bez renderingu HTML (usunięta wtyczka), część ma wykastrowanego RoundCube’a, część kastruje Thunderbirda.

Może to pentest i sprawdzają kto pobrał i odpalił.

Przeklejajcie treści wiadomości, bo czytają Was również niewidomi którzy zrzutó ekranu nie rozczytają.

sygnatura 'z powazaniem’ sugeruje, ze Tomasa juz wypuscili z puszki ;)

A może to test bezpieczeństwa, sprawdzają kto się nabierze,ile osób, potem będą szkolenia itd.

Może audyt bezpieczeństwa sobie robią, a MAC i IP logują, żeby wiedzieć, który pracownik nie zdał.

Treningowa kampania „fiszingowa”…chętnie skontaktowałbym się z autorem bo sam mam problem z utworzeniem treści tych wiadomości (naleciałości z organizacji i brak perspektywy „z zewnątrz”) :-)

Proponuję kontakt z autorami z ul. Kolskiej :-)

a „ofiarami” są pracownicy gov.pl

A BTW: jak ulał pasuje:

Ooo

Ale wkoło jest wesoło

Ooo

Jak naprawdę jest – nikt nie wie

tylko ludzie robią z tego jazz! :O

A…racja, świeża domena :-) aż zapytam o „redaktora”…

Nask + MC „Ćwiczenia reagowania na incydenty komputerowe w administracji rządowej” Wysilcie się trochę

Ciekawa koncepcja i może być prawdziwa. Kilka dni temu przyszło pismo z MC promujące apkę mObywatel wysłane chyba do wszystkich resortów (rozdzielnika nie widziałem).

Prawdziwa. Brałem w tym udział

Pewnie przygotowują się ruskie trole do bardziej wyrafinowanych ataków i priorytetyzują sobie cele :(

obstawiam ze chlopaki z NASK’u cus testuja/sprawdzaja.

Lub cos bardziej wysublimowanego.

Szczerze, wygląda trochę jak fałsywy phishing z KnowBe4, które dostajemy u mnie w korpo. Mają twoje dane logowania i wiadomo, kto dał się nabrać :D

No jak w stopce jest adres Kolska coś tam, to chyba od razu wiadomo o co chodzi …

Albo NASK albo … izba wytrzeźwień (ale to drugie to Kolska 1).

Akurat SODON jest na Kolskiej 2/4

Widać na pierwszy rzut oka, że to audyt. Pewnie wystarczyło dopytać w MC albo NASKu, ale przecież wyświetlenia i lajki same się nie nabiją.

Mi to bardziej wygląda tak, jakby ktoś przygotowywał materiały, przygotował kawałeczek kodu (test wersji, aktualizacja, pobranie nowszych binarek z serwera itp) i … testując konfig/kod przypadkiem wysłał wszystko w świat za wcześnie. Jakby to byl audyt, to po co ktoś by sobie, pisząc ten śmieciowy kawałek kodu, zadawał trud żeby sprawdzać „1.0”/throwException? To typowa zaślepka koderska na fragment 'under construction’. Przy audycie ktory miał tylko sprawdzić podatność, po co to by było?