W chińskiej elektronice użytkowej natrafić można na najróżniejsze ciekawostki. I nie mówimy tu tylko o ukrytych tylnych furtkach, ale także o śladach złośliwej działalności prawdopodobnie największego botnetu autorstwa Polaka.

Chińska elektronika staje się coraz bardziej popularna. Fantastyczne ceny, przyzwoita jakość, ciekawe pomysły producentów zachęcają do zakupów. Czasem jednak można natrafić na ukrytą niespodziankę.

Polski link w chińskiej kamerze

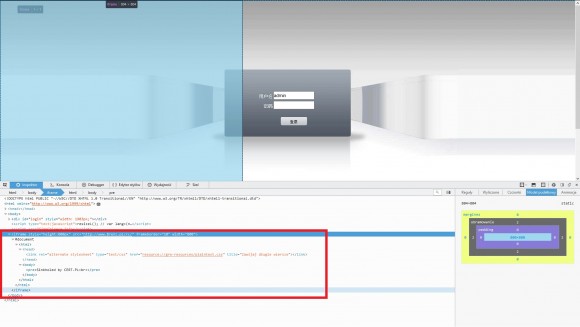

Kilka tygodni temu Wykopowicz piter19937 opublikował ciekawy wpis. Pokazuje w nim fragment kodu źródłowego strony WWW chińskiej kamery IP, a w tym fragmencie wstrzykniętą ramkę z adresu

http://www.Brenz.pl/rc

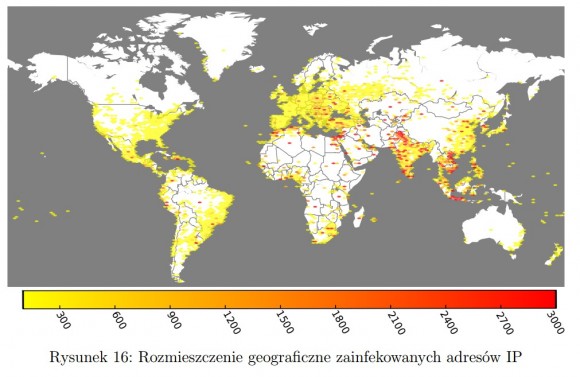

Skąd w chińskiej kamerze adres polskiego serwisu – i to najwyraźniej doklejony w jakimś niecnym celu? Udało nam się tę zagadkę rozwiązać. Aby poznać odpowiedź na to pytanie musimy cofnąć się do roku 2006, kiedy to powstał botnet Virut. Być może nawet o nim nigdy nie słyszeliście – a szkoda, bo był to bardzo ciekawy przypadek. Sporo o Virucie możecie wyczytać w raporcie zespołu CERT.PL. U szczytu swojej popularności miał pod kontrolą co najmniej kilkaset tysięcy komputerów na całym świecie, z czego większość w krajach takich jak Pakistan, Egipt czy Indie. Prawdopodobnie dzięki temu przetrwał tak długo – został wyłączony dopiero w roku 2013.

Teraz Polska

Virut jest według naszej wiedzy największym botnetem stworzonym do tej pory przez Polaka. Autor robaka jest znany – uniknął jednak odpowiedzialności karnej ze względu na niepoczytalność (i nie był to tylko wybieg adwokatów). Sam robak był ciągle rozwijany – CERT doliczył się co najmniej 20 różnych wersji. Choć nie znaleźliśmy pełnej analizy kodu wirusa, to słyszeliśmy opinie fachowców wyrażających się z uznaniem dla talentów jego twórcy. Jak pisał Dr Web:

Virut posiadał wiele funkcji. Stosował m. in. mechanizmy DGA, kryptografię asymetryczną w celu uwierzytelnienia, infekował pliki wykonywalne a także pliki HTML – co tłumaczy znalezisko na stronie WWW kamery. Jedna z wersji Viruta do każdego pliku HTML znalezionego na komputerze ofiary doklejała kawałek kodu, powodujący wczytanie strony kontrolowanej przez autora botnetu. Strona ta mogła następnie dzięki błędom w przeglądarkach lub ich wtyczkach infekować kolejne ofiary. Najwyraźniej Virut znajdował się również na komputerze, na którym przygotowywano oprogramowanie kamery.

Virut w ostatnim kwartale roku 2012 odpowiadał wg Kaspersky’ego za ponad 5% globalnych infekcji komputerów. Zarabiał głównie poprzez instalowanie cudzego oprogramowania, promocję fałszywych antywirusów oraz spam. Swój zywot zakończył na początku roku 2013, kiedy to CERT wraz z innymi zespołami wyłączył kawałek po kawałku jego infrastrukturę, przejmując domeny.

Podsumowanie

Choć Virut już od kilku lat dogorywa, to jak widać agresywne złośliwe oprogramowanie potrafi na długo zostawiać swoje ślady w sieci i być zagadką również poza granicami Polski. Dzięki przechwyceniu domen nawet jeśli kupicie zainfekowane kamery nie powinno Wam grozić nic oprócz lekkiego zdziwienia.

Komentarze

Sądze, że było to dzieło życia tego schizofrenika :)

Czyli na zlecenie MONu?

Możesz coś więcej napisać nt linku do zestawu kamer w kontekscie zainfekowania?

To właśnie te kamery są zainfekowane.

Zdjęcia z linku do aukcji kamer łudząco przypominają podobne kamery wystawiane u nas na Allegro. Zrzuty ekranowe z przeglądarki podobne (login, konfiguracja). Parametry samej kamery też. Przy logowaniu na IP kamery Eset krzyczy, że to „HTML/TrojanDownloader.IFrame koń trojański”. Inaczej nie dało się jej skonfigurować jak przez to IP. Podłączyłem w maszynie virtualnej i dopiero tam skonfigurowałem. Jakby co mogę coś więcej do analizy dać. Pozdrawiam

Podeślij źródło strony i link do aukcji. Dzięki!

nawiązując do artykułu i komentarza z niedawna

zaraz, chcesz powiedzieć że ten schizofrenik od bandycituska to autor(właściciel? zarządca?) botnetu na kilkaset tysięcy urządzeń?

takie śmieszne że ciężko uwierzyć, rzeczywiście życie pisze najlepsze scenariusze

może byś coś o nim napisał?

Czy chodzi o kolesia, ktory na swojej stronie zamieszczal filmiki z wizyt w hotelach, gdzie go podsluchuja przez wentylacje itp?

Ten sam. Poczytaj u Krebsa.

Tak, to ten sam. Swoją drogą dziwne, że temat nie został jeszcze poruszony, chociażby w mainstreamowych mediach, przy okazji zdejmowania viruta. Z drugiej strony to chory, ale wciąż człowiek.

gość ciągle działa albo jakiś kolejny bot którego stworzył, otrzymuje ciągle emaile w stylu: „Pracodawca oferuje ci w pracy jakieś nielegalne szpiegowanie/podsłuch (specjalny sprzęcik mają: telefony z podmienionym 112 w razie wyjęcia karty, bez niej 112 odtwarza podsłuch, czyli czyjeś całe życie jako dźwięk, ponadto na komputerze programy znanej firmy do przechwytywania ekranów z odległości, korzystające ze specjalnej anteny…), jakieś przestępstwa np. przy pracy policjanta, recepcjonistki, kelnera czy na stacji benzynowej?”

co ja czytam

A niechaj narodowie wżdy postronni znają, iż Polacy nie gęsi, iż swój botnet mają.

.

Inna kwestia już ściśle związana z tematem to obraz jakim g*em są te chińskie zabawki. Ta przyzwoita jakość, o której wspomniano we wstępie to jakaś kpina? Jak można wgrać na kamerę zainfekowany kod źródłowy? Co to mówi o procesie wytwarzania oprogramowania w tej firmie? Proszę tego nie traktować w kategorii rasizmu ale wygląda na to, że kliku skośnookich żółtków przesiadując w garażu wgrywa na te super urządzenia jakiś kod wzięty z…? Gdzie QA, repozytoria z kodem, testy itp? I wy mówicie o przyzwoitej jakości? Żart!

O ile dobrze zrozumiałem link nie znajdował się w oprogramowaniu samej kamery, tylko strony www.

Serwer WWW kamery jest elementem oprogramowania

To się być może kiedyś zmieni jak w wielu innych przypadkach szeroko rozpowszechnionego oprogramowania, chociaż w tych pozostałych ryzyko zdaje się przynajmniej pozornie większe

teraz faktycznie poziom bezpieczeństwa tego oprogramowania to jakieś lata 70 XIX wieku :D

Przecież to typowy model biznesowy chińskich marek ustawiony na ilość a nie jakość. Tylko sam ich rynek wewnętrzny to ponad miliard potencjalnych klientów, którzy i tak kupią wszystko jak leci. Nie mają potrzeby przejmować się jakimś wybrzydzającym na jakość klientem z Polski.

Kupiłem trochę chińskich produktów i jestem bardzo zadowolony. Głownie Xiaomi (i nie telefony a elektronika użytkowa). Estetyka 10/10, oprogramowanie o niebo lepsze od np. produktów DLinka, cena o połowę niższa.

Właśnie się napaliłem na Xiaomi Camera Xiaoyi Yi Home (cena/parametry ok) ale konfiguracja jej „zabezpieczeń” to jakieś jaja nawet dla zupełnego laika … bezużyteczna dla znudzonych gimbusów …

O połowę? Ja kupuję elektronikę stricte czyli arduino, serwa, silniki, regulatory silników i to jest bardzo często 10x tańsze niż w PL (do tego przesyłka często gratis). Poszczególne elementy są z przesyłką tańsze niż sama przesyłka w PL a jakość nie ustępuje w ogóle temu co jest dostępne na PL rynku (to co jest to kupione w chinach z marżą 90%).

Życie Pana Piotra N mogłoby posłużyć za kanwę jakieś powieści. Skądś musiał mieć pieniądze na podróże po świecie i zakup domu. Bardzo ciekawy przypadek. Jeżeli ktoś chciałby zobaczyć blog schizforenika to: http://www.bandycituska.com/

style=”font-size: 7px

:-D

Z tego co czytalem gdzies, to jego ojciec probowal go ubezwlasnowolnic i leczyc, ale ubezwlasnowolnic obecnie mozna tylko osobe, ktora zagraza sobie lub innnym.

Chciał pozbawić mnie dostępu do pieniędzy i sam nimi zarządzać.

On nie jest niebezpieczny dopóki komuś czegoś nie zrobi ;) Głupota prawodastwa… Jak Piotr się naprawdę zmęczy podsłuchiwaniem przez rząd to wysadzi sejm i tyle. Na jego stronie jest nagranie jak włamuje się do domu, który kiedyś wynajmował i obezwładnia go policja.

A może gość jest po prostu na tyle sprytny że postanowił odgrywać taką szopkę byle nie wylądować w pace…

Nie sądzę, on naprawdę ma krótkie spięcie. Znałem go jakieś 10-11 lat temu i już wtedy był dziwny.

Can you elaborate?

Nie, nie ma potrzeby. To nie 4chan, jakieś zasady obowiązują. Mój losowy rzut oka wskazuje że adx naprawdę potrzebuje specjalistycznej pomocy.