Do tego, że złośliwe oprogramowanie może atakować nas nawet na zaufanych stronach, zdążyliśmy się już przyzwyczaić. Nowością jest jednak fakt, że odwiedzane strony mogą być spreparowanymi kopiami, serwowanymi przez służby specjalne.

Najnowsze dokumenty, ujawnione przez Der Spiegel, opisują, jak brytyjski wywiad podstawił fałszywe strony LinkedIn i Slashdot, wzbogacone o odpowiednie exploity, pracownikom firm telekomunikacyjnych, do których chciał się włamać. Zaawansowanie technologii MiTM użytych w tym ataku budzi podziw – i przerażenie.

Drive-by-download i wodopój

Ostatnie lata pokazały, że coraz częściej przestępcy wykorzystują ataki typu drive-by-download, gdzie przeglądarki ofiar atakowane są poprzez złośliwe skrypty zamieszczone na stronach www. Jedną z odmian tego rodzaju ataków jest tzw. atak u wodopoju, gdzie infekowane są precyzyjnie wybrane strony, które dają dużą szansę, że odwiedzą je osoby dokładnie z kręgu zainteresowania włamywaczy. Niedawnym przykładem są ataki na programistów aplikacji mobilnych firm takich jak Twitter, Facebook, Apple czy Microsoft, gdzie przestępcy umieścili złośliwy kod na forum poświęconym rozwojowi aplikacji dla iPhone’a. Okazuje się jednak, że atak może być jeszcze bardziej wyrafinowany.

Kolejny etap – fałszywe serwery

Najnowsze wydanie Der Spiegel opisuje, w jaki sposób brytyjski wywiad GCHQ uzyskał dostęp do komputerów inżynierów, pracujących przy ruterach obsługujących wymianę ruchu komórkowego kilku gigantów telekomunikacyjnych. Przez takie węzły wymiany ruchu, zwane GRX (GPRS roaming exchange), przechodzi cały międzynarodowy ruch internetowy, generowany w sieciach komórkowych. Dostęp do tego ruchu to niezwykła gratka dla wywiadów całego świata, zatem nic dziwnego, że GCHQ próbował – z pomocą NSA – się do nich dobrać.

Aby dostać się do komputerów inżynierów z dostępem do kluczowych urządzeń, GCHQ postanowiło wykorzystać możliwość technologii, zwanej QUANTUM oraz FOXACID. Jak opisuje to Bruce Schneier, atak ten polega na umieszczeniu w sieci operatorów telekomunikacyjnych serwerów QUANTUM, które potrafią odpowiedzieć na zapytanie użytkownika o konkretną stronę szybciej, niż oryginalna strona. Odpowiednio zaprogramowane, potrafią przekazać użytkownikowi idealną kopię oczekiwanej strony www, wzbogaconej o exploity, wysyłane z serwerów FOXACID. Exploity dobierane są w zależności od wagi celu i projektu – mogą to być zarówno exploity na już opublikowane błędy, jak i exploity typu 0day. Jest to rodzaj bardzo zaawansowanego technicznie ataku MiTM (w zasadzie to Man on the Side, czyli „człowiek z boku”), na którego przeprowadzenie może sobie pozwolić tylko organizacja, która ma możliwość wstawienia swoich serwerów do rdzenia sieci operatora telekomunikacyjnego.

Podmienione LinkedIn i Slashdot

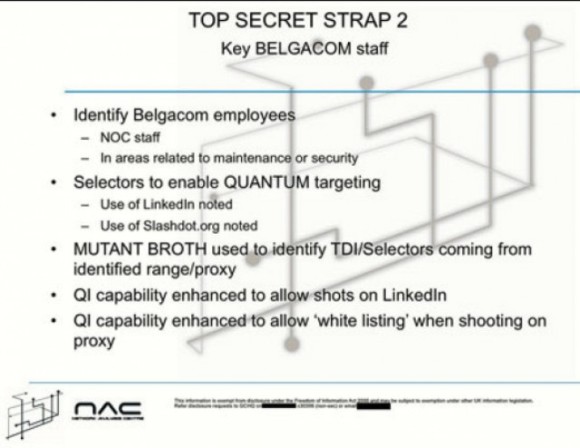

W przypadku firmy Belgacom, prowadzącej jeden z węzłów wymiany ruchu komórkowego, według slajdów ujawnionych przez Der Spiegel, agenci ustalili, że inżynierowie, których komputery chcą zainfekować, regularnie odwiedzają strony LinkedIn oraz Slashdot. Witryny te zostały zatem skonfigurowane na serwerach QUANTUM i odwiedziny na nich mogły owocować zainstalowaniem złośliwego oprogramowania. Z innych dokumentów wiemy, że ta operacja się powiodła i agenci GCHQ uzyskali dostęp do komputerów inżynierów Belgacomu. Innymi ofiarami podobnej techniki, tym razem pod kryptonimem „Wylekey”, mogli paść operatorzy systemów bilingowych GSM – firmy Comfone i Mach oraz organizacja OPEC, zrzeszająca kraje wydobywające ropę naftową.

Komentarze

No przepraszam, ale to by oznaczało, że służby państwowe łamią prawo, a jeśli mają jakąś tajną zgodę od rządu na takie działania to oznacza, że demokracja stała się fasadą/atrapą za którą kryją się prawdziwi władcy świata. Tylko patrzeć jak zaczną na każdym komputerze instalować trojana i w wolnych chwilach podglądać przez kamerki co ładniejsze internautki. Przecież im wolno wszystko, czyż nie?.

hmm nie przypadkiem nie ma to wlasnie miejsca :->

Wspomnijmy nazwiska takie jak Elsberg czy Bamford – oni właśnie już w latach 70 i 80 ujawniali zakłamanie amerykańskiej demokracji! Czy William Binney – 2002, cytat: „Where I see it going is toward a totalitarian state,” says William Binney. „You’ve got the NSA doing all this collecting of material on all of its citizens – that’s what the SS, the Gestapo, the Stasi, the KGB, and the NKVD did.”

https://en.wikipedia.org/wiki/List_of_whistleblowers na dobry poczatek!