AN0M, EncroChat, Sky Secure, Phantom Secure, Ciphr, Exclu – znacie te marki telefonów? A przemytnicy narkotyków znają, choć nie wszystkie dobrze wspominają. Szczególnie ci, którzy właśnie dzięki tym telefonom trafili do więzień na całym świecie.

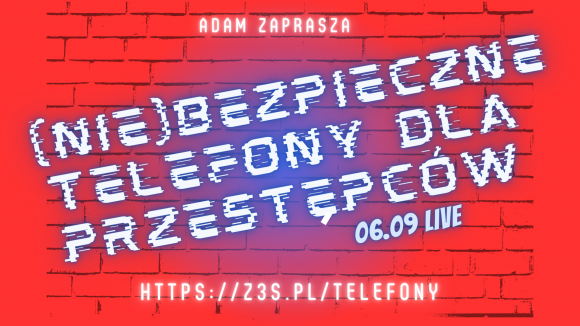

Już w najbliższą środę 6 września zapraszam na nowy przebojowy webinar o szyfrowanych telefonach dla przestępców i tym, jak świetnie poradziły sobie z nimi organy ścigania. To jeden z moich ulubionych tematów, bo historie są niezwykłe – służby nie tylko hakowały czy szantażowały producentów telefonów, ale nawet założyły jednego z nich i przez wiele miesięcy świadczyły usługi telekomunikacyjne najpoważniejszym przestępcom. Jest o czym opowiadać.

Uwaga, dużo webinarów naraz!

We wrześniu planuję aż 4 webinary (listę znajdziesz niżej), ale zamiast kupować je osobno, możesz skorzystać z opcji abonamentu. Dołączając do Klubu Bezpiecznika, dostajesz dostęp do wszystkich moich webinarów online przez rok lub dwa lata (minimum 10 rocznie). Poza tym w pakiecie jest także dostęp do wszystkich nagrań z poprzednich występów online i nagrań studyjnych. Mało? Dorzucam wszystkie moje nagrania historyczne, zarówno z występów online, jak i na konferencjach. Mało? Do tego kurs Security Awareness, który możesz podarować 3 osobom (pomyśl o rodzinie). To razem ponad 86 godzin wideo. Mało? To jeszcze rabat 25% na konferencję Oh My H@ck, dostęp do osobnego kanału Discorda, webinary tylko dla członków Klubu Bezpiecznika, konkursy, rabaty i inne atrakcje. Dołączyć do Klubu Bezpiecznika można tylko we wrześniu – kolejna okazja będzie dopiero za pół roku. Zapraszam!

Szyfrowane telefony dla przestępców i co robiły z nimi służby

W środę będę opowiadał kilka fascynujących historii. Od ponad 10 lat przestępcy mogą korzystać z usług dostawców produkujących dedykowane, „bezpieczne” i szyfrowane systemy komunikacji. Początkowo były to Blackberry z dodatkowymi aplikacjami, dzisiaj to najczęściej telefony z Androidem, z małymi przeróbkami sprzętowymi (lub bez), zmodyfikowanym systemem operacyjnym i osobną aplikacją umożliwiającą komunikację wyłącznie z posiadaczami takich samych telefonów. Nie są to urządzenia, które możecie kupić w sklepie – najczęściej trzeba znać kogoś, kto zna kogoś, a do tego sporo zapłacić. Czy takie podejście gwarantuje poufność komunikacji? Niekoniecznie.

W środę na webinarze „(Nie)bezpieczne telefony dla przestępców” posłuchacie między innymi o tym, jak francuska policja zhakowała serwery Encrochata, podsłuchując tysiące przestępców i zatrzymując setki z nich. Nie będzie to najlepsza historia – najlepsza będzie ta o AN0M-ie, kolejnej platformie, która okazała się być założona i prowadzona przez FBI wraz z australijską AFP. Do tego wiele perełek ze styku świata technologii ze światem profesjonalnych przestępców – będzie ciekawie. Zapraszam już dzisiaj, oczywiście będzie też nagranie, dostępne bez ograniczeń czasowych.

Wrzesień pełen webinarów

Opowieść o telefonach przestępców nie będzie jedynym wrześniowym webinarem. Czekają na was także:

- 20 września Hushpuppi, najbardziej luksusowy z oszustów – opowieść o nigeryjskim influencerze, otaczającym się przepychem, który okazał się być ekspertem od oszustw Business Email Compromise, kradnącym dziesiątki milionów dolarów,

- 27 września Jak działają cybergangi – spojrzenie za kulisy funkcjonowania dwóch ogromnych grup przestępczych, Conti i Trickbot, w oparciu o wycieki ich korespondencji i narzędzi, analiza struktur, metod funkcjonowania, rekrutacji, pracy i codzienności zwykłego cyberprzestępcy (tak, mają dostawy pizzy do biura),

- 30 września Największe tajemnice cyber – kto ukradł i opublikował tajne narzędzia hakerskie NSA, kto stoi za ujawnianiem danych chińskich hakerów, kto był na celowniku najbardziej tajemniczego złośliwego oprogramowania czy kto kryje się za skutecznymi atakami na FB, Apple i Microsoft.

Jest też gotowy plan kolejnych występów: ataki na łańcuch dostaw, Kaspersky kontra NSA, OPSEC fails i wiele, wiele innych świetnych tematów. A wszystko możesz mieć w jednym prostym pakiecie – w Klubie Bezpiecznika. Zapraszam – w tym roku zapisy przyjmuję tylko do 30 września.

Wolicie wersję wideo? Tu zapowiedź webinaru i krótki opis Klubu Bezpiecznika:

PS. Oczywiście można też kupować pojedyncze występy – ale np. historia „Kaspersky kontra NSA” będzie dostępna tylko dla Klubowiczów.

Komentarze

A będzie o GrapheneOS (który jest naprawdę bezpieczny) i o UseCrypt (który jest polskim honeypotem)?

GrapheneOS jest dedykowany dla Pixeli, to raz. Dwa, ze zaden OS cie nie ochroni przed dziurami w hardware typu modem, trzy ze w GrapheneOS nie dzialaja platnosci zblizeniowe ale to akurat nie wszystkim przeszkadza.

W kazdym razie rozwiazania typu Encro czy Phantom zawsze beda celem sluzb. Moim zdaniem lepszym rozwiazaniem bylby telefon z Signalem zaaktywowanym na haslo/PIN i pozbawionym karty i raz na miesiac/tydzien zmiana numeru. Ktos taki bedzie o wiele trudniejszy do namierzenia/podsluchania.

„Moim zdaniem lepszym rozwiazaniem bylby telefon z Signalem”

Ale jaki telefon i dlaczego nie GrapheneOS?

> GrapheneOS jest dedykowany dla Pixeli, to raz.

To jest zaletą tego systemu. Wyklucza gorzej zaprojektowane, tanie chińskie telefony których producenci nie dbają o bezpieczeństwo użytkowników. GrapheneOS ma na celu zapewnienie rozsądnie prywatnych i bezpiecznych urządzeń. Nie może tego osiągnąć, gdy firmware, kernel nie są już aktywnie utrzymywane. Projektowanie systemu dla kilku najbezpieczniejszych modeli telefonów na rynku ogranicza płaszczyznę ataku na system operacyjny.

> Dwa, ze zaden OS cie nie ochroni przed dziurami w hardware typu modem

GrapheneOS poprawia bezpieczeństwo kernela i userspace, co lepiej chroni go przed atakami za pośrednictwem modemu. W przypadku modemu atak może przejąć kontrolę nad modemem, a nie nad całym urządzeniem, co zwykle wymagałoby dalszych podatności w systemie operacyjnym.

> trzy ze w GrapheneOS nie dzialaja platnosci zblizeniowe

Płatności NFC za pośrednictwem Google Pay nie będą działać na GrapheneOS, ponieważ wymagają systemu operacyjnego certyfikowanego przez Google. NFC działa w niektórych aplikacjach bankowych, w tym polskich:

https://privsec.dev/posts/android/banking-applications-compatibility-with-grapheneos/

GrapheneOS sam w sobie tak samo szybko porzuca wsparcie dla starszych modeli Pixeli jak Google, np. Pixel 4, na ktorym chcialem sobie zainstalowac dla testow. Atak na dziurawy hardware nie musi eskalowac na OS aby przejac komunikacje wiec nie jest tu niczym poprawiajacym bezpieczenstwo. Wiem, ze platnosci NFC nie dzialaja i to powstrzymuje mnie przed instalacja na Pixelu 6 i 7, a sama apka mojego banku w niczym mi nie pomaga. Nadal wole sie zalogowac na desktopie.

„GrapheneOS sam w sobie tak samo szybko porzuca wsparcie dla starszych modeli Pixeli jak Google, np. Pixel 4”

1. To Google porzuca wsparcie, nie GrapheneOS. GrapheneOS stara się przedłużyć okres wsparcia, żeby dać ludziom czas na przesiadkę na nowy model, robi extended support releases.

2. Google robi tak, ponieważ na stare telefony są już exploity typu Cellebrite i Pegasus, a w najnowszych są już wbudowane mitygacje hardware itp. Adam też przecież poleca kupować najnowsze chińskie smartfony z Androidem i wymieniać je co 6 miesięcy.

3. Na przykład na stare telefony z Androidem (w tym Pixele i GrapheneOS) w 2022 roku znaleziono bardzo niebezpieczny exploit typu screenlock bypass. Jeśli masz stary telefon z Androidem, którego GrapheneOS (już) nie wspiera, np. Pixel 3, to zainstaluj DivestOS, który zawiera mitygację tego exploita. DivestOS wspiera nie tylko Pixele.

4. Na iPhony też jest (jeszcze gorszy, bo hardwarowy, nie do naprawienia) exploit tego typu, nazywa się checkra1n, jeżeli masz starego iPhona to wymień, bo informatyk śledczy może jednym kliknięciem zrzucić zawartość Twojego telefonu na swój dysk i zbruteforcować Twój 6-cyfrowy PIN.

5. Obecnie Google gwatarantuje minimum 5 lat wsparcia, jeśli kupisz nowego Pixela. Prawdopodobnie wsparcie Google będzie jeszcze dłuższe. A GrapheneOS zrobi extended support releases. Czyli kupując teraz Pixela 7 dostaniesz około 7 lat wsparcia. Opłaca się bardziej niż wymiana taniego chińskiego telefonu z Androiem co 6 miesięcy.

Nie, nie dostaniesz 7 lat wsparcia na Pixela7. Pixel7 ma 5 lat wsparcia w postaci aktualizacji bezpieczeństwa i 3 lata na OS. Uwaga, od daty premiery czyli pazdziernika 2022. To samo z Pixelem 6. Wiem, bo mam oba i dokladnie przeczytalem warunki.mnie nie interesuja ani iPhone ani inne chinskie elektrosmieci tylko zwrocilem uwage na to, ze w przypadku buga w hardware zaden OS nie pomoże. Takie bugi byly i beda, kwestia tylko tego kto je odkryje i jak dlugo w tajemnicy bedzie wykorzystywał.

Czy bedzie zniznka dla studentow?

ale dla studentow np. bez udostepniania 3 osobom

Dla ucznia lub studenta 699zl to bardzo duzo.

Obecnie np. ja i wieku moich znajomych musial bym oszczedzac 7 miesiecy Pozdrawiam

Nie będzie zniżki. Głosuj na partię która chce dać dochód bezwarunkowy 1000 zł dla studentów.

Czy jest opcja otrzymania za darmo, dla osób, które majo horom curke?

Adaś Adaś

Krangusiu Ty mój kochany

Bana dostałaś na Cebulce

to gadasz o cyberach że wpadamy

a wiesz ze profesjonaliści nie wpadają

tylko amatorka :)

Nie Pozdrawiam Działu Analizy Stylometrii CBZC

HiHiH1h3

znalem osobe ktora miala dowody ze adam to krang

zostal zaginiony po tygodniu

Potwierdzam, byłem tą osobą.

„służby (…) szantażowały producentów telefonów”

Czy przeczytam tutaj – od Adama, od kogoś innego z Redakcji Z3S, albo od kogoś z komentujących – jakiś komentarz do szantaży właśnie, wraz z jakąś analizą etyczną takich czynów?

Moralność obowiązuje wszystkich, nie wyłączając służb.

Przeczytasz ode mnie: jesteśmy my i są oni. Oni nie mają litości dla nas, więc my nie będziemy mieć litości dla nich.

@Jorre

Nie da się narzucić innym swoich zasad moralnych. Systemy etyczne są różne. Systemy prawne też. To że dane działanie uważasz za nieetyczne, nie oznacza że jesteś w danym społeczeństwie w większości. W Stanach po stronie służb jest prawo, niezezwalające przedsiębiorstwu na odmówienie służbom instalacji backdoora ani na poinformowanie opinii publicznej o takiej prośbie.