Gdy opisujemy różne facebookowe oszustwa w komentarzach piszecie „Kto jest taki głupi by klikać w te linki i podawać swoje dane”. Niestety takich osób nie brakuje – poniżej znajdziecie statystyki jednej niewielkiej kampanii.

Spokojne świąteczne popołudnie spędziliśmy w nasz ulubiony sposób – śledząc kampanie oszustów. Zaczęło się od jednego prostego zgłoszenia Czytelnika, a skończyło się kilkuset złośliwymi domenami, wspierającymi cztery różne kampanie wykradające hasła Facebooka lub wyłudzające wiadomości SMS premium. Planujemy od czasu do czasu opisywać te, które używają nowych sztuczek lub w których udało się nam dowiedzieć czegoś więcej o skali lub sprawcach. Poniżej jeden z przykładów, gdzie dotarliśmy do statystyk ruchu a także do prawdopodobnego adresu IP autora oszustwa.

Zdjęcia, zdjęcia, wszędzie zdjęcia

Początkiem oszustwa jest wiadomość wysyłana z przejętych kont Facebooka do znajomych ofiar pierwszego stopnia. Przestępcy, podszywając się pod osoby znane kolejnym ofiarom, wykorzystują istniejącą relację zaufania i informują kolejne osoby, że ich zdjęcia zostały przez kogoś przerobione i umieszczone w sieci. Adresy stron szybko ewoluują, jednak utrzymują stały schemat:

twoje-foto1.online.cm twoje-foto2.online.cm twoje-foto3.online.cm [...] twoje-foto20.online.cm

Domena online.cm jest udostępniana za darmo, z czego z radością korzystają przestępcy. Wszystkie domeny w tej (ale nie tylko tej…) kampanii wskazują na serwer

144.76.162.245

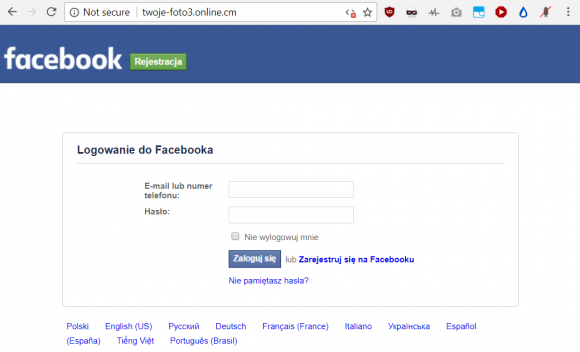

w firmie Hetzner. Na każdej ze stron widzimy ten sam fałszywy panel logowania do Facebooka:

Tak naprawdę treść każdej ze stron wczytywana jest z adresu

http://www.sterowa.pl

Domena utworzona została 14 grudnia 2017, jest zarejestrowana i hostowana w firmie Nazwa.pl. Z kolei treść witryny sterowa.pl wczytywana jest z adresu

http://bit.do/btgws

który przekierowuje do adresu w innej, podobnej domenie:

http://sterowa.eu/asfalt/

Ta domena także została zarejestrowana w Nazwa.pl, tego samego 14 grudnia a osoba rejestrująca podała fałszywe dane. Strona hostowana jest na amerykańskim serwerze, prawdopodobnie za pośrednictwem małej polskiej firmy hostingowej. To na tym serwerze zbierane są dane wykradane internautom, czyli loginy i hasła do Facebooka. To jednak nie koniec oszustwa.

Cccccombo

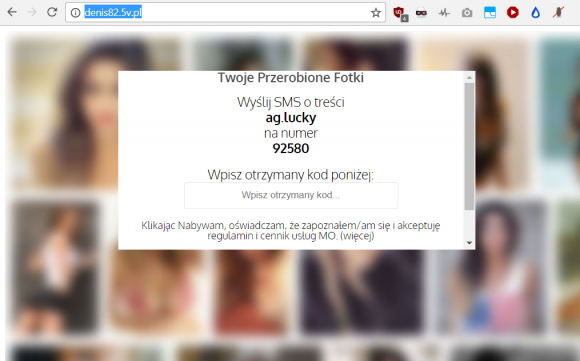

Kiedy już ofiara poda przestępcy swój login i hasło do Facebooka, trafia na kolejną witrynę:

http://denis82.5v.pl

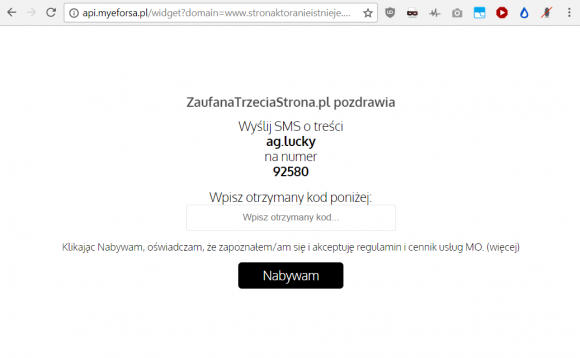

gdzie następuje próba wyłudzenia SMSa premium:

Ramka widoczna na obrazku wczytywana jest z adresu

http://api.myeforsa.pl/widget?domain=http%3A//foto-mix.eu&ref=8ad7a&model=mo-25|ag.lucky,mt-ok&background=ffffff&background_transparent=0&button_color=000000&primary_color=000000&secondary_color=000000&input_color=ffffff&auto_accept_regulation=1&text_above_input=0&extra_url=&text_incentive=Twoje+Przerobione+Fotki

a pod obrazkiem znajduje się niewidoczna stopka wczytywana z adresu

http://api.myeforsa.pl/widget/footer?ref=8ad7a

Link do regulaminu prowadzi do witryny

http://reguls.pl/

(regulamin to ciąg plików JPG, które trudniej zindeksować wyszukiwarkom lub skopiować internautom).

W źródle pliku stopki znajdują się normalnie niewidoczne informacje podobne do zawartych w regulaminie. Pod adresem

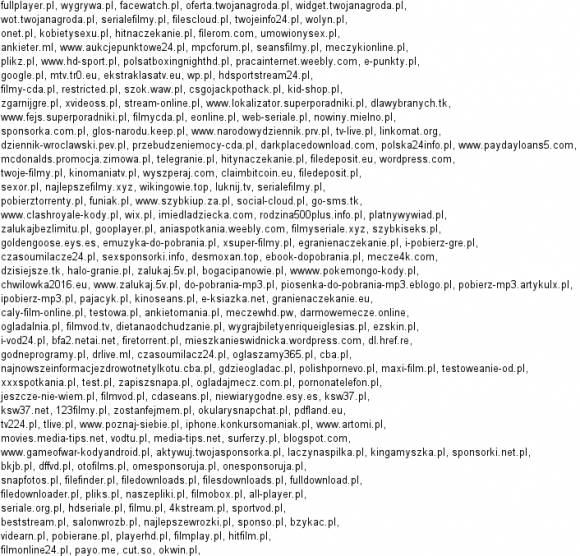

http://reguls.pl/list

znaleźć można baaaardzo długa listę domen, których dotyczy ów „regulamin”. Zapisana jest ona w formie pliku PNG zawartego w kodzie witryny, dla ułatwienia zamieszczamy go poniżej:

Nigdzie nie udało nam się znaleźć danych podmiotu odpowiedzialnego za usługę (regulamin z reguls.pl odsyła do regulaminu serwisu, niewidzialny regulamin serwisu nie wskazuje na podmiot odpowiedzialny).Wiemy jedynie, ze SMS kosztuje 30,75 PLN i wbrew wszelkim sugestiom zawartym na wszystkich stronach nie oznacza dostępu do przerobionych zdjęć z Facebooka, a 14-dniowy dostęp do panelu umożliwiającego pobieranie filmów z…. Youtube, torrentów i serwisów typu Redtube czy Youporn. Wow.

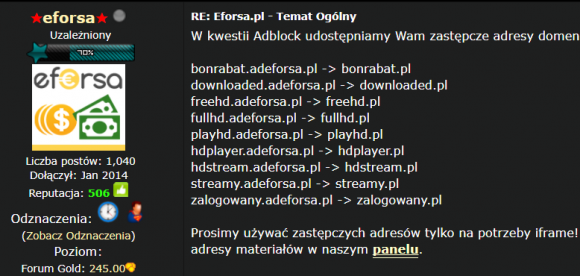

Kto dostarcza usługi tworzenia stron i pobierania płatności

Domeny takie jak myeforsa.pl, reguls.pl czy wysylamy.pl (tam znajduje się formularz reklamacyjny), które jak wskazują linki i regulaminy są zaangażowane w obsługę klientów tego procederu schowane są za Cloudflare a dane podmiotów rejestrujących są ukryte. W internecie jednak nie tak prosto się ukryć i można łatwo znaleźć informacje o tym, ze domena wysylamy.pl wskazywała kiedyś na adres IP 185.23.21.170, który z kolei powiązany był z domeną adeforsa.pl. Podmiot, stojący za tym adresami, to serwis eforsa.pl.

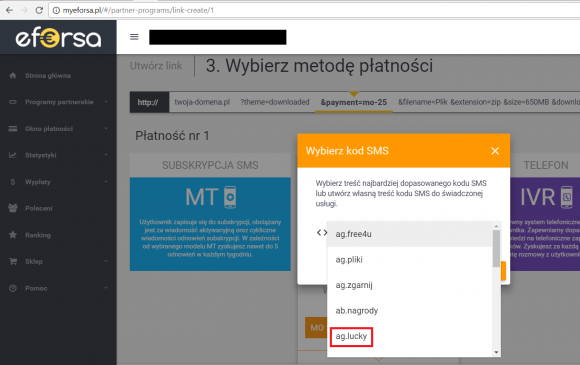

I faktycznie, w „programie partnerskim” jednym z prefiksów do wyboru jest ag.lucky:

Utworzyliśmy sobie nawet własne „okno płatności”, które wygląda identycznie jak to opisywane przez nas:

W trakcie lektury różnych linków trafiliśmy w końcu na serwis, do którego dostęp rzekomo wykupują ofiary oszustwa – to strona payo.me, gdzie za 123 PLN miesięcznie (lub SMSy premium) można pobierać pliki w większości przypadków (oprócz Chomikuj.pl) z darmowych stron WWW. Dla Chomikuj.pl obowiązuje limit 5 GB miesięcznie, który w samym Chomikuj.pl można kupić za 7 PLN miesięcznie + VAT. Za wygodę „pobierania wszystkich plików w jednym miejscu” z darmowych serwisów firma liczy sobie zatem ok. 114 PLN miesięcznie.

Administratorem serwisu jest Soho Invest Sp. z o.o. sp. k., ul. Kościuszki 29, 50-011, Wrocław, wpisana do rejestru przedsiębiorców pod numerem 0000532783. Z kolei właścicielem serwisu eforsa.pl jest obecna już kiedyś na naszych łamach firma Loupe AdNew Sp. z. o.o. SK, ul. Kościuszki 29, 50-011 Wrocław, NIP: 897-179-13-79.

Kto się na to łapie

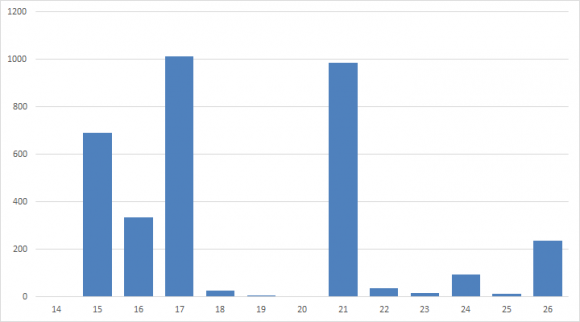

Czas pokazać, jaka jest skala tylko tej kampanii przestępców stojących za atakami na użytkowników Facebooka. Udało się nam ustalić, ilu internautów weszło na którąkolwiek z domen wymienionych na początku artykułu. Od początku kampanii (a zaczęła się 14 grudnia) stronę www.sterowa.pl załadowano 3461 razy. Tak wygląda wykres aktywności w poszczególnych dniach grudnia:

Wśród kilku tysięcy adresów, które kliknęły w link, znaleźliśmy między innymi takie:

nat.ds2.agh.edu.pl nat.ds3.agh.edu.pl nat.ds7.agh.edu.pl nat.ds9.agh.edu.pl rtr.ds.pk.edu.pl ikar.prz.edu.pl w092.mchtr.pw.edu.pl akademik.nat.student.pw.edu.pl tatrzanska.nat.student.pw.edu.pl magas.ds.pg.gda.pl netpanel-87-246-196-208.umcs.akademiki.lublin.pl netpanel-87-246-197-131.umcs.akademiki.lublin.pl h158-75-44-76.stud.eduroam.umk.pl

Adres IP twórcy tego oszustwa?

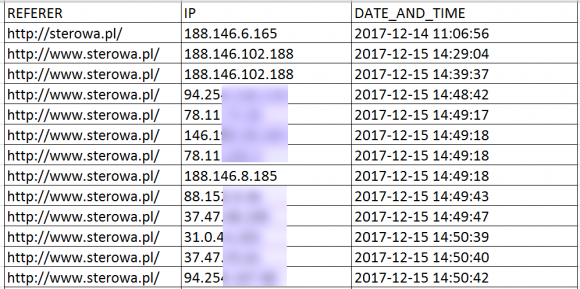

Na koniec mamy dla wytrwałych Czytelników prawdziwą perełkę – otóż prawdopodobnie autor tego oszustwa zostawił w logach na pamiątkę swój adres IP. Poniżej małe kalendarium wydarzeń z dnia 14 grudnia 2017:

- 2017.12.14 10:58:20 – rejestracja domeny sterowa.pl,

- 2017-12-14 10:59:50 – utworzenie skrócone linku na który przekierowuje domena,

- 2017-12-14 11:06:56 – pierwsza i jedyna tego dnia wizyta pod skróconym linkiem.

Jeśli ktoś będzie szukał sprawcy oszustwa, to użytkownik adresu IP 188.146.6.165, który dnia 14 grudnia 2017 o godzinie 11:06:56 wchodził na stronę sterowa.pl może mieć na ten temat ciekawe informacje. Co więcej, to jedna z trzech (spośród ponad 3 tysięcy) wizyt, w której adres prowadzący do skróconego linku był podany bez ciągu „www”. Dodatkowo z podobnej klasy adresowej, zapewne przypisanej do tej samej grupy nadajników GSM, odbywały się także kolejne dwa wejścia 15 grudnia, zanim kampania ruszyła z pełnym rozmachem.

Pozdrawiamy autora kampanii.

Komentarze

Hmm z tym IP to głupi ma szczęście, tylko pytanie kto jest tym głupim ;)

Czy wysyłanie w pętli ze skrypta losowych loginow i hasel jest nielegalne?

Jeśli oszust tego nie zabezpieczy to jedyne co możesz dostać to niespodziewane pakiety:) Na policję przecież nie pójdzie

Zdarzają się tacy, co idą :D Taka amerykańska moda…

Dlaczego nikt nic z tym nie zrobi , skoro mamy wszystko jasne czarne na białym ? To jest polska dlatego?

No właśnie, dlaczego *ty* nic z tym nie robisz? Złożyłeś zawiadomienie do prokuratury? No to masz odpowiedź, dlaczego „nikt” nic nie robi.

“Udało się nam ustalić, ilu internautów weszło na którąkolwiek z domen wymienionych na początku artykułu“ jak?

Skoro mają statystyki oraz adresy IP to Access log :)

No tak jeżeli postawili coś swojego to jasna sprawa ale z tekstu wynika że te statystyki dotyczą domen na początku artykułu stąd moje pytanie jak? Autor kampanii się podzielił czy są to statystyki na podstawie zgłoszeń od czytelników?

Fajny artykuł, takie akcje trzeba cały czas nagłaśniać, ale niestety nadal ludzie się na to łapią. Jednak jest jedna sprawa – sprawdziłem kilka tych programów partnerskich i one chyba nie zezwalają na promocje tego typu. Może warto zapytać się ich o stanowisko w sprawie oszustów?

Zdradzicie nam jak ustaliliście ilość wejść na domenę?

Źródła kliknięć nie są takie zaskakujące… powiem więcej – to przerażające. Gros moich znajomych ze studiów (studiowałem informatykę!) klika w takie głupoty, udostępnia na swoich ścianach i nie wiadomo co jeszcze robią.

Na przedmiotach informatycznych dla innych kierunków uczy się w większości niepotrzebnego contentu typu tabele przestawne w excelu, solver czy montażu wideo (po co?!) a o praktycznych poradach i przestrogach się milczy.

Użytkownik adresu IP 188.146.6.165 jeśli był ostrożny, miał kartę SIM zarejestrowaną na słupa a IMEI podmieniony lub telefon/smartfon/modem pochodzący z kradzieży

Ale żeby dostawać kasę od operatora SMSów premium to jakieś realne dane musiał podać.

Oczywiście, żeby dostawać kasę od operatora SMSów premium, to przestępca podał realne dane (konto bankowe) zarejestrowane na realnego słupa, Sherlocku xD

Skąd mają Państwo statystyki klików:)?

Jest NIP, jest właściciel.

Witam

Prosiłbym o rozwinięcie zagadnienia „dotarliśmy do statystyk ruchu”.

Dziękuje

Nie chcemy dawać za dużo wskazówek oszustom, ten fragment zachowamy dla siebie.

A nie jest to liczba zapytań do DNS?

Witam, pytanie strikte w kontekście bezpieczeństwa,

Jak udało wam się ustalić liczbę odwiedzin dla domeny, która nie należy do was? A do tego jeszcze wychwycić adresy, które w dany link klikneły?

Dięki i wszytskiego bezpiecznego w nowym 2018 roku.

Pozdrawiam!

S.

Adamie, życzę lepszego nastawienia w 2018.

Z jednej strony pozdrawiasz (sic!) bez widocznej ironii autora kampanii aktywnie oszukującej ludzi i wyłudzającej pieniądze (którego wielu zaatakowanych by chętnie widziało w więzieniu lub psychiatryku),

a z drugiej strony przedstawiasz przefiltrowaną listę wejść z domen akademików studenckich wraz z kontrowersyjnym komentarzem.

Bardzo mnie zastanawia takie nastawienie ikony bezpieczeństwa PL.

Co w tym złego?

W czym przeskadza Ci lista akademików? Płynie z tego jeden wniosek, edukować naszych biednych studentów, jak się łapią na takie coś.

Nie trzeba być 'sekurakiem’ żeby działać rozsądnie, trzeba myśleć o tego brakuje wsrót młodzieży.

Od ponad 10 lat to samo w bezpieczeństwie, edukacja non stop a ludzie popełniają ciągle te same błędy.

Proponuję przeczytać mój powyższy komentarz jeszcze raz jako JEDNĄ CAŁOŚĆ, ze zrozumieniem.

A jeśli się już czepiamy na wyrywki, to spójrz na liczby:

„Wśród *kilku tysięcy* adresów [jak zdobytych? kto partycypował?], które kliknęły w link, znaleźliśmy między innymi takie: (*13* rekordów rDNS)”.

Idąc tym tropem równie dobrze mógł dopisać wniosek do artykułu, że moja ś.p. prababcia jest ikoną bezpieczeństwa PL, ponieważ sumaryczna ilość „lewych” linków Facebooka w jakie kliknęła w ciągu całego swojego życia wynosi dosłownie zero (czyli lepiej, niż sam Adam i większość „sekuraków”).

Na więcej zaczepek nie odpisuję.

Jesli ktos uzywa FB jest z definicji przyglupem. Wiec bedzie klikac we wszystko bez opamietania. FB mial fenomenalny pomysl na biznes: zamias szukac kretynow, zrobiono tak, ze sami do niego przychodza. A durniom wiadomo – mozna sprzedaz wszystko. I jesli ktos sadzi, ze zartuje, to sie myli. To jest scisle okreslony target, ktory w korpomowie jest nazywany terminem „jednokomorkowcy”. Pisze w 100% powaznie.

Łał, oświecony się znalazł, żebyś się nie udławił swoim narcyzmem. A teraz zakładaj ładnie czapeczkę aluminiową, wyłącz tora, zamknij piwnicę ołowianą ścianą i idź spać bo późno już.

pieknie podsumowane :)