Bastion bezpieczeństwa, jakim jeszcze do niedawna były produkty Apple, powoli kruszeje. Sprawcą są po części użytkownicy, odbezpieczający swoje urządzenia, ale część winy leży także po stronie niektórych założeń architektury systemów.

Zaczniemy od uspokojenia Czytelników – oprogramowanie, o którym piszemy, występuje głównie w Chinach i atakuje użytkowników tamtejszych nieautoryzowanych sklepów z aplikacjami. Jest ono jednak na tyle innowacyjne, że możemy się spodziewać przeniesienia przynajmniej niektórych jego funkcji na rynki zachodnie – użytkownicy produktów Apple to atrakcyjna dla przestępców grupa docelowa.

Chińskie wynalazki

Pierwsza na zagrożenie zwróciła uwagę firma paloalto networks, która opublikowała obszerny raport opisujący nowoodkryte złośliwe oprogramowanie. Ciekawą analizę przeprowadził także znany badacz bezpieczeństwa produktów Apple, Jonathan Zdziarski. Co jest takiego ciekawego w tym nowym szkodniku?

WireLurker, bo taką nazwę otrzymał od swoich odkrywców, pojawił się w połowie roku 2014 w jednym z chińskich sklepów z aplikacjami dla urządzeń Apple, umożliwiającym pobranie ich nieautoryzowanej wersji. Prawie wszystkie aplikacje w tym sklepie były zainfekowane szkodnikiem. Do tej pory zostały one pobrane kilkaset tysięcy razy. Samo oprogramowanie jest dość interesujące pod kątem posiadanych funkcji.

Infekowanie urządzeń iOS

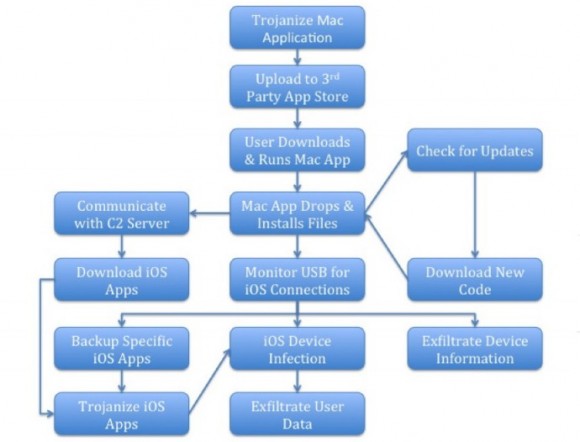

Po tym, jak użytkownik systemu OS X nieświadomie zainstalował złośliwe oprogramowanie, nasłuchuje ono połączeń z urządzeniami mobilnymi za pomocą interfejsu USB. Kiedy takie połączenie wykryje, próbuje infekować podłączone telefony czy tablety. Jest to dopiero drugi szkodnik w historii (pierwszy był Mekie), który korzysta z tej metody infekcji.

Po podłączeniu telefonu WireLurker wykorzystuje relację zaufania (parowanie), by odczytać numer seryjny urządzenia, numer telefonu, identyfikator Apple ID oraz adres WiFi i następnie wysyła zebrane informacje do serwera zarządzającego. W kolejnym etapie infekuje podłączone urządzenie – i to zarówno te, które mają jailbreaka, jak i te, które nie zostały odbezpieczone przez właściciela.

Urządzenia z jailbreakiem są infekowane poprzez instalację odpowiednich usług systemowych. Ciekawsza jest sytuacja z pozostałymi urządzeniami – w ich przypadku szkodnik wykorzystuje tzw. tryb korporacyjny (enterprise provisioning), który został wprowadzony w celu umożliwienia przedsiębiorstwom prostego instalowania własnych aplikacji na telefonach swoich pracowników bez przechodzenia żmudnej procedury umieszczania programu w oficjalnym sklepie. Ta metoda, choć znana wcześniej, została po raz pierwszy wykorzystana w praktyce przez złośliwe oprogramowanie właśnie w tym przypadku.

Co ciekawe, WireLurker jest pierwszym znanym złośliwym oprogramowaniem, które w przypadku telefonów z jailbreakiem potrafi pobrać z telefonu aplikację systemową, przepakować ją dołączając do niej złośliwy kod i wgrać ją z powrotem na urządzenie. Jest to mechanizm rozprzestrzeniania się oprogramowania podobny do starych wirusów plikowych. Oprócz tego złośnik instaluje na zaatakowanych telefonach dodatkowe, również złośliwe aplikacje, które pobiera z serwera C&C i ukrywa pod postacią niewinnych programów.

Jaki jest cel złośnika

Trudno jednoznacznie ustalić, jaki jest cel oprogramowania. Bez wątpienia próbuje zebrać informacje identyfikujące użytkownika zainfekowanych urządzeń. Oprócz tego potrafi także pobrać z telefonów bazę kontaktów i wiadomość SMS oraz iMessage i przesłać je na serwer zarządzający. Brak jednak informacji o dalszych działaniach szkodnika – być może jego twórcy stosują je bardzo selektywnie lub jeszcze nie uruchomili docelowych modułów.

Na razie infekcja WireLurkerem raczej nie grozi użytkownikom z Polski – chyba, że jest wśród nich ktoś, kto na pojawiające się znienacka pytanie „Czy chcesz otworzyć aplikację autorstwa Hunan Langxiong Advertising Decoration Engineering Co., Ltd.” odpowie twierdząco. Ale takich to nam nawet nie szkoda.

Szczegółową analizę WireLurkera znajdzie w tym raporcie, a w tym wpisie przeczytacie, jakie zmiany powinno wprowadzić Apple, by uniknąć takich zagrożeń w przyszłości.

Komentarze

No nie, jak możecie napisać, że nie szkoda Wam takich ofiar? Przecież czasem to ktoś inny jest winien ich niedouczenia. Bywa, że specjaliści od bezpieczeństwa zaniedbują możliwość szkolenia i uświadamiania innych. Nie każdy wie od urodzenia, że chińskie aplikacje są złe…

Zrobimy szkolenie z zakresu dlaczego nie skacze sie do basenu bez wody na glowke. Nie mozemy zaniedbywac mozliwosci szkolenia i uswiadamiania innych.

Nie zrozumiałeś.

Nie chce mi się zbytnio wyjaśniać, ale wskażę Ci podstawową różnicę: Żeby wiedzieć o szkodliwości skakania do pustego basenu na główkę nie potrzeba takiej wiedzy jak w przypadku ataków na użytkowników przez odpowiednio spreparowane aplikacje.

Resztę na spokojnie ogarniesz już sam…

Masz rację, mój błąd. Przepraszam.

Nic nowego. Komputery w pracowni CADa, w moim technikum infekują dokładnie tym samym sposobem urządzenia z androidem. Od kiedy to zauważyłem, to wyłączyłem tryb debugowania USB (& full wipe i reflash ROMu) i ładuję swoje urządzenia przez 2-żyłowe „przejściówki”.

Moj szef wydawal wesele. jako że jest człowiekiem majętnym to wesele musi być z pompą przecież. Postanowił więc wynająć bryczkę. Konie lans. Spoko. Tylko, że po tygodniu na jego „stanowisku pracy” znalazlem kilka plikow (nazwy oryginalne!) bryczki.exe, bryczka_konie.bat. Jako najbardziej techniczna osoba w tej malej firmie robie jako administrator-informatyk czyli koles od: BO TO NIE KLIKA JAK TRZA. Mowie ze bryczki.bat to wirus stacja skompromitowana. On do mnie ze wymyslam zaden wirus bo konie poganiac trzeba i dlatgo bat. Nie wyobrażam sobie wyjaśnienia szefowi dlaczego niezaufana aplikacja rodem z Chin powinna zostac potraktowana jako zagrożenie bo bryczki exe.

Rozumiem teraz Twoje nastawienie, ale na szczęście nie wszyscy są tacy jak on :)

Trzeba uświadamiać i zawsze to komuś pomoże.