Cyberprzestępczość to skomplikowany biznes. Ktoś musi napisać konia trojańskiego, zapewnić jego dystrybucję, dostarczyć usługi hostingowe, przeprowadzić operacje bankowe, pranie brudnych pieniędzy – jeden człowiek wszystkiemu nie podoła.

Popyt tworzy podaż, zatem problemy branży szybko rozwiązała specjalizacja dostawców poszczególnych usług. Jednym z ważniejszych elementów całej układanki stali się dostawcy tzw. kuloodpornego hostingu. Osoby te zapewniają serwery i ich stałą dostępność. Serwery kosztują przeważnie dużo drożej niż hosting dla zwykłego Kowalskiego, ale też i wymagania klientów są inne. Do najważniejszych należy ignorowanie wezwań do wyłączenia maszyn lub wskazania ich właścicieli oraz ukrywanie ich przed organami ścigania. Serwery pełnią różne role – czasem sterują botnetem, czasem są składowiskiem wykradzionych danych, innym razem realizują transakcje bankowe. Zdobycie kontroli nad takim serwerem przez organa ścigania to jak przejęcie ksiąg rachunkowych mafii – najczęściej dostarcza gotowego zestawu danych dla potrzeb sporządzenia aktu oskarżenia.

Ciekawe spojrzenie na metody pracy zarówno dostawców kuloodpornego hostingu jak i ścigających ich służb dostarcza akt oskarżenia przeciwko Mihaiowi Ionutowi Paunescu, oskarżonemu w sprawie konia trojańskiego znanego jako Gozi. Gozi to nazwa nadana złośliwemu oprogramowaniu, które już w 2006 atakowało komputery na całym świecie metodą „drive by download”. Wynajmowane innym przestępcom i nastawione na kradzież danych z formularzy logowania, w 2010 roku wprowadziło opcję wstrzykiwania złośliwego kodu do oryginalnych stron www organizacji finansowych. W tym samym roku przestępcy rozszerzyli także swoją działalność z rynków europejskich na USA, przyciągając jednocześnie zainteresowanie FBI. Straty idące w dziesiątki milionów dolarów zmotywowały agentów, którzy szybko ustalili tożsamość głównego autora wirusa. W październiku 2010 Nikita Kuzmin został aresztowany w trakcie podróży do USA. Dwa lata później litewskie władze zatrzymały obywatela tego kraju, który był autorem części kodu wirusa. Ostatnim elementem przestępczej układanki był tajemniczy Virus, właściciel hostingu, z którego korzystali złodzieje.

Agenci FBI, prawdopodobnie dzięki przyznaniu się do winy pozostałych oskarżonych, otrzymali rumuński numer telefonu komórkowego właściciela firmy hostingowej. W porozumieniu z lokalną jednostką policji ścigającą zorganizowaną przestępczość założono podsłuch zarówno na rozmowy telefoniczne i smsy, jak i na ruch internetowy. Ruch ten okazał się trafieniem w dziesiątkę. Trzy miesiące podsłuchu dostarczyły wszelkich niezbędnych informacji.

W akcie oskarżenia możemy wyczytać, że Virus był uprzejmy potwierdzić swoją tożsamość podsłuchującym go agentom. Podsłuchali oni rozmowę podejrzanego z bankiem, w którym prowadził rachunek, w trakcie której przedstawiał się imieniem, nazwiskiem oraz rumuńskim odpowiednikiem numeru PESEL. Przesłał również swoje dane osobowe jednemu z klientów, by ten przedstawił się jako on w firmie hostingowej. Był również taki miły, że wysłał jednemu ze swoich rozmówców smsa o treści „odbierz do cholery, tu Virus”, a gdy znajomy oddzwonił, używał pseudonimu Virus, zwracając się do podejrzanego.

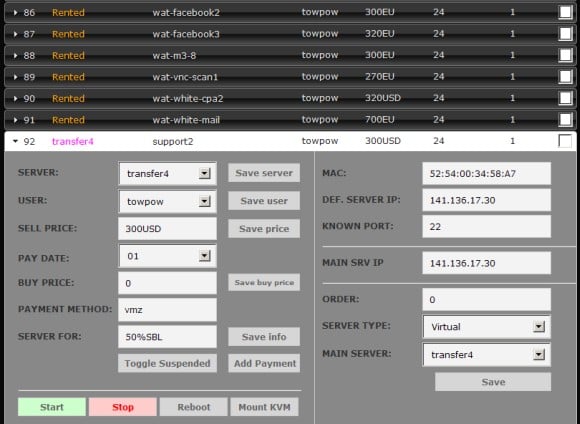

Oprócz potwierdzenia swojej tożsamości Virus korzystał ze swojego telefonu by prowadzić interesy. Regularnie odwiedzał panel zarządzania swojej infrastruktury hostingowej, gdzie można było zobaczyć nie tylko adresy IP serwerów, wykorzystywanych do przestępczej działalności jego klientów, ale nawet za ile kupił je od legalnych dostawców i z jakim przebiciem sprzedawał dalej (np. 114 vs 330 euro – niezły interes). Na jego telefon przychodziły również alarmy o niedostępności poszczególnych serwerów – w tym tych, które leżały w kręgu zainteresowania FBI.

Rumuńskie służby, gdy zakończył się czas, na który uzyskały zgodę na podsłuch, przejęły główny serwer zarządzający całym biznesem Virusa. Znalazły tam prawdziwe skarby – pełne zestawienie wszystkich wykorzystywanych maszyn wraz z listą klientów i opisem celów, dla jakich były używane (np. spam, fałszywe antywirusy, Zeus itp.). Na podstawie logów z przejętych serwerów agenci ustalili, że tylko z jednym z nich łączyło się co najmniej 25 tysięcy komputerów zainfekowanych złośliwym oprogramowaniem, w tym ponad 100 znajdujących się w sieci NASA. Znaleziono również ślady wykorzystywania serwerów Virusa do przeprowadzania ataków typu DDoS. Zebrane informacje w zupełności wystarczyły do sporządzenia solidnego aktu oskarżenia.

Co ciekawe, sporo informacji o serwerowni Virusa znalazł w swoich archiwach Brian Krebs. Jak twierdzi, otrzymał je jakiś czas temu od tajemniczego donosiciela. Brian znany jest z tego, że bywa wykorzystywany we wzajemnych rozgrywkach cyberprzestępców, którzy przesyłaja mu wykradzione w drodze włamania informacje o konkurencji. Dzięki publikacji Briana możemy bliżej spojrzeć na interfejs, z którego korzystał Virus.

Pełny zrzut ekranu całej listy serwerów można znaleźć tutaj.

Jaki morał płynie z powyższej historii? Jeśli ktoś jest za głupi, by korzystać z TORa i zmieniać numery telefonów, to nawet w Rumunii prędzej czy później dosięgnie go długie ramię sprawiedliwości…

Komentarze

Profeska :)

Do identycznych wniosków doszedłem w połowie artykułu… :D

Nie no ten panel mnie po prostu zabił xd Świetna rzecz…. Ciekawe czy zrobiłby mi taki na zlecenie… W wiezieniu i tak sie pewnie nudzi ;)