Jednym z pierwszych, a zarazem najtrudniejszych kroków, jakie muszą wykonać przestępcy na drodze do kradzieży pieniędzy, jest dotarcie do swoich ofiar. To zadanie jest bardziej złożone niż mogłoby się wydawać.

Internetowi złodzieje muszą cały czas dopracowywać swoje metody, muszą działać ostrożnie, by zbyt szybko nie zostali namierzeni, a jednocześnie na tyle odważnie, żeby dotrzeć do swojej grupy docelowej. Nie jest zbyt odkrywczym stwierdzenie, że wymarzoną grupą docelową dla oszustów są ludzie, których łatwo oszukać – jeszcze lepiej, jakby sami ustawiali się w kolejkach do zostania oszukanymi. Mimo że brzmi to dość absurdalnie, takie sytuacje zdarzają się od kilku lat. Codziennie.

W polskim środowisku złodziei internetowych obecnie dużą popularnością cieszą się portale aukcyjne i sprzedażowe połączone z fałszywymi panelami szybkich płatności. Na czym polegają takie oszustwa? Jest to ewolucja leciwej (ale wciąż stosowanej) metody już przez nas opisywanej, różni się tylko sposób pozyskania ofiary.

Zapraszamy do prześledzenia historii naszego Czytelnika, któremu z pomocą rozwiązania bezpieczeństwa oferowanego przez bank udało się uratować swoje pieniądze przed złodziejami.

Poznajmy Jacka. Jacek jak setki innych internautów został oszukany. Co sprawia, że jego historia jest warta opisania? Jacek w odpowiednim momencie wykazał się czujnością i nie stracił swoich pieniędzy. Oprócz tego bardzo dobrze udokumentował atak na swoje pieniądze.

„Komu, komu, bo idę do domu” – oszustwo na Allegro to już nie cegła w paczce

Przestępcy wytrwale poszukują nowych metod oszustw, na pewno nie można odmówić im kreatywności ani wytrwałości, wciąż udoskonalają cały proceder. Jednym z udoskonaleń jest sposób pozyskiwania ofiar. Chcieliście się kiedyś czegoś szybko pozbyć i wystawiliście to na aukcji po okazyjnej cenie? Ja tak, odzew był ogromny. Nie wiem, czy podobne doświadczenia były inspiracją dla przestępców, ale poszli oni nawet o krok dalej – chcą oddać za darmo przedmioty warte kilkaset, a nawet kilka tysięcy złoty. Kto nie chciałby dostać czegoś za darmo? Tu następuje pierwszy etap weryfikacji, sito, przez które do przestępców trafiają osoby napalone na darmowe gadżety o dużej wartości. Wizja otrzymania czegoś za darmo często potrafi wyłączyć zdrowy rozsądek i uśpić czujność.

Szczęśliwcy, otrzymują od oszusta informację, że wystarczy jedynie opłacić koszty transportu i przesyłka z towarem zostanie wysłana. Żeby było jeszcze prościej i wiarygodniej, ofiara dostaje link do opłacenia przesyłki. Tam wybiera swój bank i wpisuje dane logowania, a następnie pod pretekstem dokonania opłaty za przesyłkę wysyła wszystkie swoje oszczędności na giełdę bitcoinową lub dodaje rachunek przestępcy do listy zaufanych odbiorców.

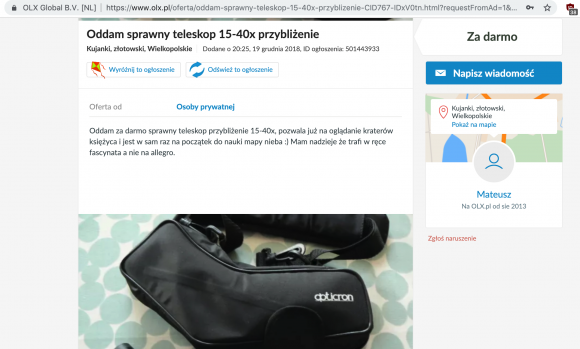

Tak samo było w przypadku Jacka. Nasz znajomy miał dużo szczęścia, akurat ktoś na OLX chciał oddać za darmo teleskop.

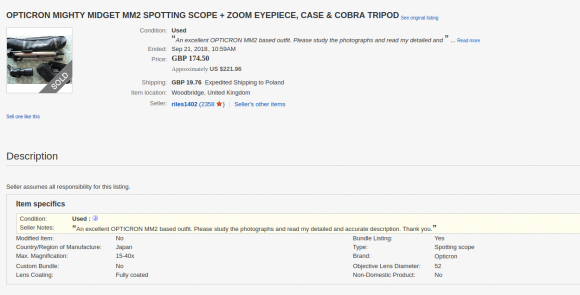

Szybkie wyszukiwanie obrazem w Google pozwoliło nam zidentyfikować oryginalną aukcję eBay, z której zdjęcia pobrał oszust.

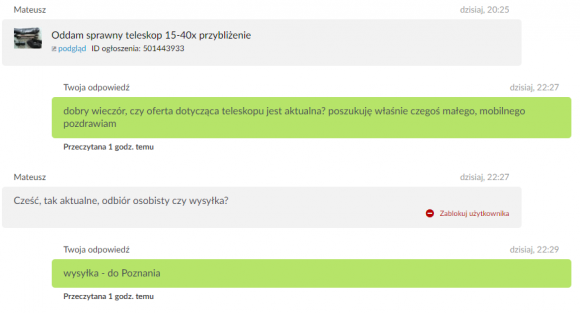

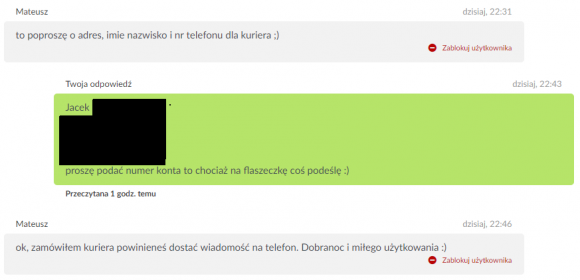

Po przeczytaniu oferty Jacek postanowił skontaktować się z wystawiającym ogłoszenie.

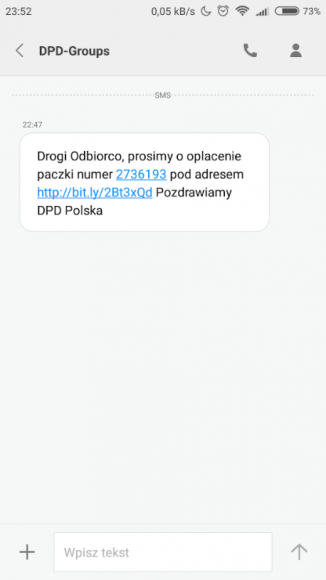

Przestępca wysłał Jackowi SMS z linkiem do panelu szybkich płatności, gdzie w łatwy sposób można opłacić przesyłkę – przestępcy też idą z duchem czasu i dbają o user experience, nieczytelny i siermiężny panel mógłby zniechęcić wymagającego „klienta”.

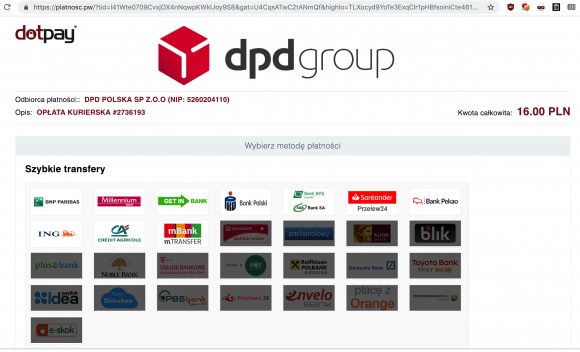

Po kliknięciu w link Jacek został przekierowany na stronę imitującą panel Dotpay. Zwróćmy uwagę, że adres nie ma nic wspólnego z Dotpayem.

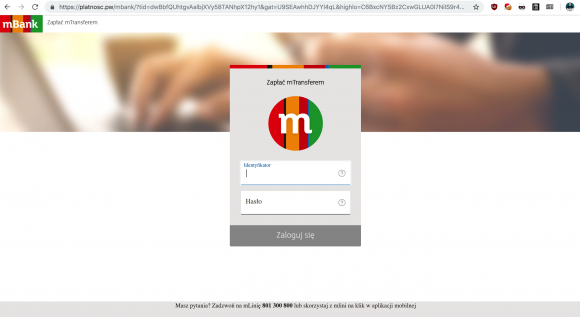

Jacek ma konto w mBanku. Po kliknięciu w ikonkę mTransfer został przekierowany na stronę udającą system transakcyjny mBanku. Ponownie spójrzmy na adres WWW, nie ma nic wspólnego z mBankiem.

Jacek jednak nie zauważył niczego podejrzanego i wprowadził swoje dane do logowania.

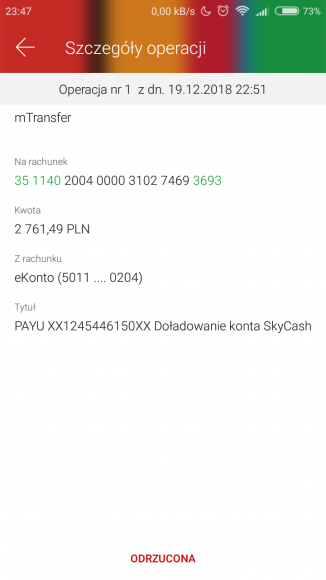

Po uzyskaniu loginu i hasła przestępcy zalogowali się na konto ofiary. Licząc na nieuwagę, próbowali zlecić przelew nie na 16 zł, a na 2761,49 zł. Tutaj napotkali problem, gdyż Jacek używa oferowanej przez mBank usługi mobilnej autoryzacji.

Zdecydowanie polecamy ten sposób potwierdzania transakcji, żądania autoryzacyjne przesyłane w aplikacji mobilnej są o wiele bardziej bezpieczne niż te przesyłane za pomocą SMS-ów. Oprócz tego, że żaden malware zainstalowany na telefonie nie dobierze się do autoryzacji w aplikacji mobilnej banku, to komunikaty te nie mają ograniczeń ilości znaków i są o wiele bardziej czytelne. To właśnie czytelny komunikat w aplikacji mBanku sprawił, że nasz bohater zorientował się, że został oszukany i natychmiast odrzucił dyspozycję przelewu złożoną przez przestępców.

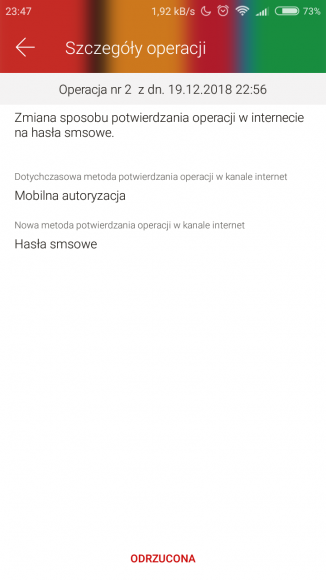

Ciekawość kazała sprawdzić Jackowi, co się stanie, kiedy powtórzy próbę zapłaty i ponownie spróbuje zalogować się do banku z użyciem fałszywego serwisu. Nie musiał długo czekać na kolejny krok przestępców – postanowili zmienić metodę autoryzacji transakcji na SMS-y.

Co by się stało, gdyby klient Jacek zamiast mobilnej autoryzacji używał kodów SMS? Przestępcy na swojej stronie wyświetliliby komunikat proszący o podanie kodu autoryzacyjnego przelewu na 16 zł. Czy wtedy próba oszustwa zostałaby zauważona? Możemy zaryzykować stwierdzenie, że przez sporą część klientów bankowości nie. Ofiara na tym etapie już kilkakrotnie musiała wykazać się brakiem czujności. Po raz pierwszy, wierząc, że ktoś chce jej za darmo oddać sprzęt warty kilka tysięcy złotych, po raz kolejny – podając login i hasło do banku na podejrzanej stronie pod adresem niemającym nic wspólnego z bankiem. Najlepszą chyba rekomendacją mobilnej autoryzacji mBanku jest fakt, że przestępcy próbowali zmienić sposób autoryzacji na kody SMS.

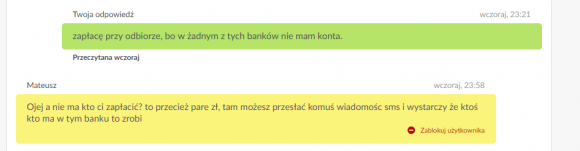

Jacek w formie trollingu podjął ostatnią próbę kontaktu.

Następnego dnia z samego rana OLX wysłało do Jacka alert bezpieczeństwa informujący go, że oferta, na którą odpisywał, była oszustwem. E-mail zawierał praktyczne porady i instrukcję, co oszukany powinień zrobić, by ratować swoje pieniądze. Takie działanie – pomimo że nieco spóźnione – należy mocno pochwalić.

Podsumowanie

Jakie kilka porad możemy wynieść z tej historii?

- Login i hasło do swojego banku podajemy na stronie banku. Nigdzie indziej. Kropka. Zwróćmy uwagę, że nawet strony szybkich płatności nie wymagają od nas podania hasła na swojej stronie, zawsze odsyłają nas na stronę banku.

- Autoryzacja transakcji w aplikacji mobilnej jest dużo bezpieczniejsza niż tradycyjne SMS. Mamy pewność, że kod autoryzacyjny nie zostanie przechwycony przez malware na telefonie, a oprócz tego dostajemy dużo czytelniejsze powiadomienia.

- Wszystkie podejrzane sytuacje zgłaszajmy do swojego banku. Każdy duży bank ma mocno rozwinięty zespół bezpieczeństwa, który będzie w stanie nam pomóc w przypadku ataku na nasze środki. Nie bójmy się zgłaszać incydentów, jeżeli nie mamy pewności, czy coś jest phishingiem, poprośmy bank o pomoc.

- Zgłaszajmy do portali aukcyjnych wszystkie podejrzane aukcje. Pozwoli to administracji szybciej reagować, uchroni potencjalne ofiary i trochę skomplikuje życie przestępców.

- Nie wierzmy, że ktoś obcy z internetu chce nam oddać coś wartościowego za darmo – czy to nigeryjski książę, czy „Mateusz” z OLX. Chęć szybkiego wzbogacenia się może być bardzo kosztowna.

Komentarze

Z tego co pamiętam, to OLX zaleca płatności za pobraniem. Warto się tego trzymać.

Nie każdy sprzedawca (np ja) się na to godzi – odbiorca nie odbierze przesyłki bo stwierdzi, że się rozmyślił i jesteśmy w plecy koszt wysyłki. Rozsądnym kompromisem jest płatność za wysyłkę z góry a za produkt za pobraniem, ale przy tanich rzeczach to się mija z celem, bo wysyłka za pobraniem jest dość kosztowna.

Niestety – escrow poza developerką (i to tą mieszkaniową) to popularne jest/było chyba tylko wśród przestępców w darknecie. Oczywiście w ramach Payu podobno coś podobnego jest możliwe dla normalnych ludzi ale kto zna tamtejszą procedurę reklamacyjną ? Escrow zresztą ma chyba swoje koszty.

Bez tego niestety – albo nadawca albo odbiorca przy przesyłce pocztowej/kurierskiej ponosi zwykle ryzyko transakcyjne,a taki OLX nie allegro – negatywa nie wystawisz.A gdy kupujący płaci od razu ryzykuje znacznie większą kwotę (bo inaczej zakupy w internecie się nie opłacają) niż sprzedawca ryzykujący zwykle tylko kosztami pobrania (zakładając,że koszty ubezpieczenia w cenie przesyłki).

Natknąłem się ostatnio na oszustwo „za pobraniem”. Polegało na tym, że znalazłem na olx przedmiot wystawiony za 70zł. Sprzedający szybko zgodził się na wysyłkę za pobraniem. Przychodzi paczka, wszystko jest w środku, ale pobranie to 80zł + wysyłka. Niby 10zł różnicy, ale przecież nie będę odsyłał paczki skoro jest już u mnie.

Gdyby to nie było coś czego długo szukałem i ogólnie jest trudno dostępne, to bym nie odbierał.

Lepiej płacić „za pobraniem” (wcale nie musisz zapłacić jak wbrew umowie przyjdzie za więcej i możesz zrezygnować jak z przesyłką jest coś nie tak -to sprzedawca będzie w plecy) jak wysłać kasę przelewem od razu i „szukaj wiatru w polu”.Płacąc za towar przed jego dotarciem zależysz od uczciwości sprzedawcy. A 10 złotych podwyżki (choć nieuczciwe) to nie są jeszcze straszne pieniądze.

piszecie , że : 'Autoryzacja transakcji w aplikacji mobilnej jest dużo bezpieczniejsza niż tradycyjne SMS. Mamy pewność, że kod autoryzacyjny nie zostanie przechwycony przez malware na telefonie”

a jednak takie rozwiązanie nie jest 100%pewne, i były już takie ataki: można zainstalować aplikację mobilną, którą ktoś może aktywować w imieniu innej osoby bez konieczności znajomości loginu i hasła tej osoby do jej konta bankowego, o ile zna następujące dane: pesel, nazwisko panienskie matki, ma możliwości odebrania połączenia (nie SMS-a!) głosowego na numerze ofiary …

No właśnie używanie aplikacji by Cię ochroniło i przed tym atakiem…

raczej nie:

https://www.dobreprogramy.pl/android-trojan-bank-dane-logowania,News,100387.html

1. Dlaczego aplikacja bankowa ma być bezpieczniejsza od SMSa? Weryfikacja dwustopniowa się kłania. W aplikacji bankowej mamy login, hasło i autoryzację na jednym urządzeniu więc jest mniej bezpieczna. Wygodna tak, bezpieczna nie.

2. Allegro nie ma na „wierzchu” możliwości zgłoszenia podejrzenia przestępstwa. Trzeba przez zewnętrzną wyszukiwarkę znaleźć formularz zgłoszeń, gdzie przez zawiłą drogę wyborów opcji dojdziemy do możliwości zgłoszenia. Co może zniechęcić osoby chcące zgłosić, za dużo kłopotu więc zaniechają zgłoszenia.

Przydałaby się forma nacisku na allegro prowadząca do ułatwiania zgłaszania.

Dokładnie, Allegro ostatnio bardzo utrudniło skontaktowanie się z nimi, ciężko dotrzeć do formularza gdzie możemy coś wpisać. To nie jest dobre, w takich przypadkach, bo zniechęca do kontaktu – pewnie o to im chodzi… Zarabiać prowizję a nie użerać się z użyszkodnikami serwisu… Szkoda. Chcą być wielką platformą sprzedażową a boją się kontaktu z użytkownikami…

przestepca mateusz mogl zachowac chociaz pozory i nie pisac ze „zamowil kuriera” juz 3 minuty po dostaniu danych.

Forma tego artykułu bardziej przypomina marketingowy bełkot, niż tekst Sekuraka, a sformułowanie: „żaden malware zainstalowany na telefonie nie dobierze się do autoryzacji w aplikacji mobilnej banku” jest chyba najdziwniejszym co widziałem ostatnio na portalach dotyczących bezpieczeństwa.

To pokaż przykład takiego malware który dobrał się do autoryzacji mobilnej. Czekamy.

I jeszcze trochę będzie się czekać. Taki malware wymaga prawdopodobnie eskalacji uprawnień do roota na Androidach/Macowskim BSD (bo tym jest w sumie OSX) by nadpisać pamięć albo binarkę co oznacza 0-day albo dość świeży exploit,kolejnego exploita do rozpowszechniania infekcji,jeszcze czegoś co ukryje aktywność wirusa w systemie i oczywiście przeprowadzenia gruntownego reversingu aplikacji bankowej/aplikacji bankowych.Wykonalne – niby owszem.Tak samo jak zrobienie klona ar-15/kałacha i amunicji do niego w zwykłym garażu. Tylko po jakiego u licha grzyba się tak ktoś by miał męczyć skoro są tańsze sposoby na kradzież pieniędzy przy użyciu malware (tak samo jak na zdobycie broni – w wypadku broni dla przestępców to np. czarny rynek,hukowce,kradzież broni i amunicji,kupno od skorumpowanych żołnierzy czy policjantów itd…) ?

Nawet jeśli nie, to tylko kwestia czasu – jak zawsze.

za linkiem z dobreprogramy : „Specjaliści z firmy ESET ostrzegają przed kolejnym zagrożeniem na Androida, które pojawia się w aplikacjach. Tym razem na tapet trafia trojan oznaczany przez zabezpieczenia producenta jako Trojan.Android/Spy.Banker.AKT, który został zaszyty w wykorzystywanej do tłumaczeń aplikacji Word Translator. Program został niedawno pobrany przez ponad 10 tysięcy użytkowników, z czego 40 procent stanowią mieszkańcy Polski. Aplikacja zdolna była wykradać dane logowania do bankowości. Poza Polakami ofiarami są między innymi mieszkańcy Czech i Włoch.

Zasada działania szkodliwego oprogramowania była dość prosta. Jak tłumaczą specjaliści z ESET, aplikacja tuż po instalacji skanowała smartfon w poszukiwaniu zainstalowanych aplikacji do obsługi mobilnej bankowości, a następnie pobierała z internetu istotny do dalszego działania dodatek. Pozwalał on funkcjonować programowi bez zauważenia przez użytkownika. W momencie, gdy ofiara uruchomiła bankowość, program włączał się i działał jako niewidoczna nakładka, przejmując dane logowania. Oprogramowanie potrafiło także odczytywać wiadomości SMS, a w efekcie przejmować i wykorzystywać jednorazowe kody potwierdzające transakcje.”

I dokładnie przed takim atakiem ratuje autoryzacja w aplikacji banku.

nie ratuje

@pw. Jak na razie to ratuje. Trojan o którym informuje ESET wyłudza jedynie dane logowania do banku oraz ewentualnie otrzymane SMS’y. Wszystko zgodnie z pozwoleniami, które udzielił użytkownik telefonu przy instalacji tej aplikacji, czyli Draw over other apps oraz Read SMS (ewentualnie również Install packages).

Natomiast nie nastąpiło złamanie zabezpieczeń aplikacji bankowej, ani nawet systemu.

Swoją drogą ostatnio powstała taka usługa jak „Visa Checkout”, która działa jako osadzona ramka (chyba?) w na orginalnej stronie sklepu czy czegoś takiego. MOCNO odradzam korzystanie, nie ma żadnej (łatwej) metody odróżnienia czy to napewno okienko Visa Checkout czy jakiś phishing…

Ciekawe… wersja, która pojawiła się ze dwa lata temu w UK ma uwierzytelnianie – ustawiasz sobie kolor i kąt pod którym chcesz tło. Hacker musiałby zgadnąć twoją kombinację, lub ją zescrapować

OLX jakiś czas temu puścił taką kampanię: https://youtu.be/O_aJh_9I994

Rada nr 1 powinna raczej brzmieć „Upewnij się, że jesteś na stronie banku przed wpisaniem loginu i hasła” – większość ofiar myśli, że jest na stronie banku, a nie na jakiejś obcej stronie. Dodatkowo tutaj też było przekierowanie – z fałszywej strony płatności na fałszywą stronę banku (wprawdzie na tej samej domenie, ale jeśli użytkownik nie zauważył, że domena się nie zgadza na stronie „płatności” to może tego nie wychwycić na stronie „banku”)

ciekawe dlaczego przestępcy z facebooka proszą o śmieszne 1000 złotych zamiast „opłatę przesyłki” bo ktoś „nie ma konta w tym banku”

były ataki na dotpay przez facebooka?

„Login i hasło do swojego banku podajemy na stronie banku. Nigdzie indziej. Kropka.” Powiedzcie to tym co wymyślili SOFORT. Co prawda nie ma tego chyba w Polsce ale to dosyć popularny sposób na zachodzie.

> „Login i hasło do swojego banku podajemy na stronie banku.

> Nigdzie indziej. Kropka.” Powiedzcie to tym co wymyślili

> SOFORT. Co prawda nie ma tego chyba w Polsce ale to dosyć

> popularny sposób na zachodzie.

U nas był, ale banki się wkurzyły, że im edukację klientów psuje, a klienci ich robili w balona: sofort był używany przez któryś niemiecki sklep w swoim sklepie internetowym i klienci zmieniali hasło do banku, podawali to zmienione sofortowi, po czym płacili za zakupy długo przed sesją, a po zakupie i wysyłce towaru zmieniali hasło w banku i odwoływali transakcję.

Sofort krytykowały portale bezpieczeństwa, banki, serwisy internetowe o tematyce komputerowej, w końcu KNF napisał że nie zaleca.

No i niby spokój :)

Ale:

1. sofort się połączył z klarna i dalej się reklamuje jako bezpieczne przelewy – nie wiem czy zmienili technologie płacenia, ale…

2. poskarżył sie w UE na polskę za niedopuszczenie ich do rynku

3. współwłaściciel allegro jest współwłaścicielem klarny

Swego czasu Sofort funkcjonował w liniach Eurolot. Tam po raz pierwszy zobaczyłem ten wynalazek: spodziewałem się czegoś analogicznego do naszych systemów szybkich płatności i pamiętam zdziwienie, z jakim patrzyłem na żądanie podania loginu i hasła do banku. Na szczęście Eurolot obsługiwał również płatności kartą… Mimo wszystko trudno mi zrozumieć, jak duża polska firma mogła używać systemów sprzecznych z regulaminem każdego banku działającego w Polsce.

Owszem jest (albo był): https://niebezpiecznik.pl/post/zakupy-przez-internet-za-darmo-powazne-bledy-w-systemie-platnosci-sofort/. Sorka za link do konkurencji.

Wyszukiwania obrazem powinni uczyć w szkole.

Jeżeli nawet

C.) nie zapaliła nam się lampka że za darmo to pysku już dać nie chcą, a co dopiero sprzętu za minimum kilkaset złotych

A.) nie sprawdzimy adresu bo jesteśmy niechlujami

B.) nie sprawdzimy certyfikatu Banku bo jesteśmy leniami i nie chce nam się sprawdzić/nauczyć jak to robić* (* niepotrzebne skreślić)

D.) TO W SMS JEST ZAWSZE KWOTA PRZELEWU !!!!!!!!!!!!!!

Nie zawsze jest kwota. ING płatności kartą potwierdza takim SMSem:

„ING Bank. Kod do potwierdzania platnosci karta w internecie to 58903073 ** 2019.02.02 ** 22:42:37”

Citibank przelew:

„Citi Handlowy

Kod aktywacyjny

Operacja: Przelew krajowy

Nr rachunku: X0345

Data/Czas: 05/07/2018 16:21:42

Kod: 567351

Pamietaj aby NIKOMU nie udostepniac kodu!”

Porażka … :/

W takim razie jako klient oświadczasz że nie autoryzowałeś tej transakcji, oraz wykazujesz że dobrą praktyką jest podanie kwoty w treści SMS autoryzującego. Podobnie jest gdy ING decyduje by nie wysyłać kodu autoryzacyjnego SMS (przelew nie wymaga potwierdzenia). Inaczej mówiąc Bank bierze to na klatę w razie W.

Ja dodatkowo mam do Last Pass i przeglądarek dodane fałszywe loginy. Dla LP są to same jedynki, w Chrome same dwójki a w FF same trójki. Jeżeli loguję się na stronę i automatycznie uzupełnia się login to wiem chociaż, że domena jest poprawna (tak, wiem, MitM). Oczywiście potwierdzenie mam już od dawna w aplikacjach banków, z których korzystam, a dodatkowo powiadomienia mailowe i w aplikacjach dotyczące każdej transakcji.

Najlepsze to karty zdrapki ?

Niekoniecznie, ja mam token w telefonie, działa podobnie do mobilnej autoryzacji, z tym że służy tylko do potwierdzania przelewów i ma inne dane do autoryzacyjne niż konto. Na konto loguje się na innym urządzeniu i spokój.

A ja kiedyś chciałem opłacić coś w morele.net bezpośrednio to kazali mi się logować danymi do banku bezpośrednio na ich jakiejś tam stronie płatniczej, no na Boga !

> A ja kiedyś chciałem opłacić coś w morele.net bezpośrednio

> to kazali mi się logować danymi do banku bezpośrednio na

> ich jakiejś tam stronie płatniczej, no na Boga !

Bo używają niemieckiego giganta płatności online: klarna (dawniej sofort). Kpina z bezpieczeństwa: „nasze płatności są bezpiecznie, bo Twoich danych logowania do banku nikomu nie udostępnimy”.

Art. zachwala to co mnie smuci, zabawa z komórką przy płatności. Tam gdzie czasem płacę nie mam zasięgu a komórkę starą jak ja (za to bezpieczna). mBank kasuje hasła papierowe, co skłania mnie do wyboru innego banku. W internecie choć to mniej wygodne płacę przelewem. Bezpieczeństwo w necie przy zakupach jeżeli nie będzie skutecznie chronione, ograniczy handel co już jest spotykane u osób starszych lub mniej pobudzonych. Kurierzy! Kurier zostawia na drugiej wsi. Zaufana T.S. jest wspaniałą i ok. Pozdrawiam

> Art. zachwala to co mnie smuci, zabawa z komórką przy

> płatności. Tam gdzie czasem płacę nie mam zasięgu

> a komórkę starą jak ja (za to bezpieczna).

nie masz zasięgu, czy internetu w telefonie?

No to Panie Adamie trzeba się zdecydować bo albo popiera Pan bezpieczeństwo oparte na hardware (wskazywały by na to liczne publikacje jednego z autorów tu na Z3S) albo lokuje produkty bezpiecznopodobne jak wszelkiej maści aplikacje mobilne pracujące w userspace i „liżące hardware przez szybkę” (HAL i tym podobne biblioteki) Żadna taka aplikacja nie może być uznana za 2-factor może co najwyżej za OTP ale przy braku zaufanego wektora/klucza opartego na sprzęcie jakikolwiek programowy generator crypto nie może byc zaufany.

Oczywiście jestem wielkim fanem naukowych rozważań teoretycznych, ale czasem trzeba wyjść z książek i spojrzeć na rzeczywistość. A rzeczywistość jest taka, że 99-100% kradzieży pieniędzy dzisiaj odbywa się u osób z autoryzacją via SMS i nie znam żadnego przypadku kradzieży u osoby z autoryzacją via aplikacja mobilna. Mam do rozwiązania problem kradzieży i rozwiązanie musi być proste i wygodne. Pstryk, autoryzacja mobilna, dziękuję za uwagę.

Jest prostsze rozwiązanie – hasła jednorazowe.

Kradzież przez hasła jednorazowe jest tak stara jak te hasła. Obejrzyj sobie najnowszy przypadek: https://www.youtube.com/watch?v=sUdFptD6Evw

Dziękuję za rzeczową odpowiedź. Oczywiście czynnik ekonomiczny zawsze staje się argumentem trudnym do obalenia ale nasza już rola w tym by takiego stanu rzeczy nie konserwować. Skąd pomysł że można mieć dowód osobisty w komórce gdy żaden z krzemowych jej kwadracików nie jest produkowany w było nie było sporym kraju w środku europy. Nie jest domeną teoretycznych rozważań stosowanie HSM’ów tam gdzie klucz prywatny ma naprawdę pozostawać prywatny. Bankom zależy na tym by było łatwo i na dwa kliknięcia i tylko dlatego mamy to co mamy zamiast prawdziwego 2-factor i zaufanego nośnika klucza prywatnego z funkcją kryptograficzną schowaną w krzemie. Oczywiście trzeba to zrobić dobrze a nie poprzez jedynie zaszycie w krzemie wadliwego algorytmu/biblioteki (ROCA)

Klaskałbym gdybyśmy mieli sprzętowe uwierzytelnienie, centralnie zarządzane, zaufane itd. Może kiedyś.

ja pewnie też ;) gdybym poznał odpowedź na pytanie ze str. 10:

https://konferencje.alebank.pl/wp-content/uploads/2018/12/Nowy-dowod-osobisty-D.Kozlowski.CPB_.pdf

może ktoś z zawodowych redaktorów przybliży nam sprawę komercyjnego wykorzystania e-dowodów na łamach Z3S :)

Cały ten artykuł to bullshit. Dlaczego redakcja nie napisała wprost że to artykuł sponsorowany i zmyślony na potrzeby reklamodawcy.

1. Jak wytłumaczyć że ten sprytny 'Jacek’ taki co to robi „przypadkowo” zrzuty ekranu na każdym etapie transakcji nie zorientował co widnieje w pasku adresu, taki sprytny a nie ogarnął podstawowej sprawy

2. Jakiż to „zbieg okoliczności” że przypadkiem jeden z najgorszych banków działających na polskim rynku – niemiecki mBank (ciągle miewający problemy z bezpieczeństwem powierzonych mu pieniędzy klientów) akurat od paru miesięcy reklamuje się w mediach aby uważali przy dokonywaniu operacji płatności/przelewów przy pomocy ich kiepskiego systemu transakcyjnego

3. Jakaż to „przypadkowa” sprzeczność stojąca za tym aby na portalu dot. m.in. bezpieczeństwa w sieci reklamować jedną z najgorszych możliwych opcji autoryzacji płatności za pomocą aplikacji z telefonie mobilnym, przy okazji pozbawiając się resztek prywatności przesyłając całą masę danych dotyczących zachowań, znajomych itp do prywatnej korporacji która posiada pełne informacje finansowe o kliencie.

Kiedyś było tu mniej artykułów ale były ciekawsze i przede wszystkim nie raziły tak toporne próby manipulacji jak ten powyższy artykuł w którym wychwala się idiotyczne i niebezpieczne metody weryfikacji przelewów i z nazwy znowu „przypadkiem” wymienia parokrotnie nazwę jakiegoś kiepskiego banku.

No wstyd, po prostu wsytd…

Siejesz tyle dezinformacji że szkoda wysiłku na tłumaczenie. Przykre. Czytaj więcej, analizuj ataki, porozmawiaj z ofiarami. Może pomoże…

„Oprócz tego, że żaden malware zainstalowany na telefonie nie dobierze się do autoryzacji w aplikacji mobilnej banku,” – świetny żart.

Im żarliwsza obrona danej tezy tym większe podejrzenia. Panie Adamie ten portal musi żyć z reklam, szkoleń, analiz, wywiadów itp. ale proszę nie zapominać, że często czytelnicy przyciągani są tu komentarzami osób tu piszących bo z ich postów da się czasem wyciągnąć wiedzę, której nikt oficjalnie i pod nazwiskiem przekazać by nie mógł. Niebezpiecznik, Securak, Defence czy właśnie Z3S bez nas i bez chętnych do publikowania podzielić mogą los Naszej Klasy :) Więc oby tak nie było musi być i „Z” i „3S”. Jak podupadnie „niezależność” (choćby i moderowana) to zniknie „zaufanie” = zainteresowanie. Prośbę zatem ponawiam o niezależny artykuł o e-dowodach, kulisach fiaska polskiego chipa, PSD2 itp.

>Prośbę zatem ponawiam o niezależny artykuł o e-dowodach, kulisach fiaska polskiego chipa

i chwała Bogu że nie wyszło

W OLX jest gdzieś numer IP ? Zadzwonić na policje czy wyśledzą :P ?

jest nie tylko aj pi ale także bardzo zaawansowany system scoringu/scorringu mający automatycznie wykrywać takie oszustwa

ale działa jak działa tj. wcale

przestępcy korzystają z Whonix, specjalnie skonfigurowanych maszyn wirtualnych workstation i socks proxy

albo podobnej toryfikacji i RDP

Tutaj cały link odnosnie teleskpu z artykułu

http://scopetripod.com/opticron_mighty_midget_mm2_spotting_scope_zoom_eyepiece_case_cobra_tripod.php

Potwierdzenie SMS jest też bezpieczne pod warunkiem, że użytkownik czyta DOKŁADNIE czego dotyczy SMS jak i przyjmowanie SMS’a winno być zrealizowane na zwykłym telefonie (bez Internetu), którego żaden wirus nie zhakuje. Ale jak ktoś chce przelewać „z banku do banku” + za bileciki, kawę, kino, za siebie i znajomych …..jak to w durnej reklamie, to kto bogatemu zabroni…. poza tym na srajfonie nawet 6″, trudno zweryfikować adres strony (lupą?). Dodatkowo trzeba mieć ograniczoną sumę dziennych przelewów do rozsądnej potrzebnej nam kwoty.