Co może zrobić serwis, którego użytkownicy stają się ofiarami ataków? Oczywiście może (a nawet powinien) wydać komunikat z ostrzeżeniem, ale czasem może (jeśli potrafi) zrobić sporo więcej – tak jak zaatakowana Fakturownia.pl.

Popularność ma swoją cenę – posiadaniu dużej liczby użytkowników mogą także towarzyszyć ataki przeprowadzane przez przestępców. Jednym z takich przykładów jest los popularnego serwisu do wystawiania faktur online, Fakturownia.pl. Wcześniej opisywaliśmy już ataki na ten serwis, tymczasem w ostatnich dniach jego użytkownicy mogli stać się ofiarami kolejnej serii ataków zdeterminowanych przestępców. Na szczęście połączenie błędów oszustów z aktywną odpowiedzią Fakturowni pozwoliło znacząco utrudnić zadanie złodziejom. Zobaczmy, jak Fakturownia tego dokonała.

Seria ataków

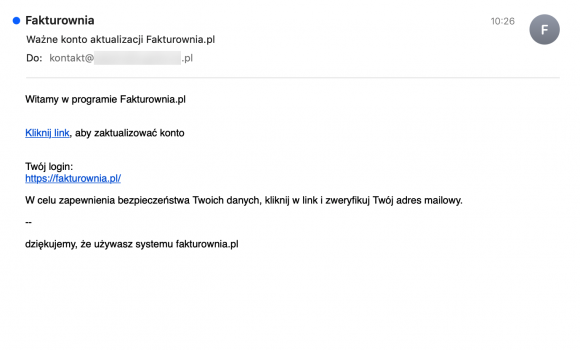

Przestępcy zaczęli swoją kampanię około 3 lipca. Pierwszy etap ataku polegał na rozsyłaniu licznych wiadomości poczty elektronicznej, podszywających się pod serwis Fakturownia.pl i zachęcających do próby logowania na fałszywych witrynach. Wiadomość wyglądała tak:

Witamy w programie Fakturownia.pl

Kliknij link, aby zaktualizować konto

Twój login:

https://fakturownia.pl/

W celu zapewnienia bezpieczeństwa Twoich danych, kliknij w link i zweryfikuj Twój adres mailowy.

—

dziękujemy, że używasz systemu fakturownia.pl

Received: from unknown (HELO rdns1.fakturownia.icu) ([193.29.56.147])

From: "Fakturownia" <[email protected]>Infrastruktura atakujących

Linki, tak jak w powyższym przypadku, prowadziły do różnych fałszywych witryn, działających w wielu domenach. Do tej pory zidentyfikowaliśmy następujące fałszywe adresy skonfigurowane przez przestępców:

- fakturownia.eu

- fakturownia.ml

- fakturownia.me

- fakturownia.cf

- fakturownia.ga

- fakturownia.icu

- fakturownia-pl.icu

- pl-fakturownia.icu

Były one używane zarówno do wyłudzania poświadczeń, jak i do rozsyłania fałszywych wiadomości. Przestępcy korzystali między innymi z adresów IP takich jak:

- 173.254.204.97

- 111.90.150.194

- 185.87.187.198

- 111.90.150.164

- 46.249.38.242

- 193.29.56.147

Odpowiedź Fakturownia.pl

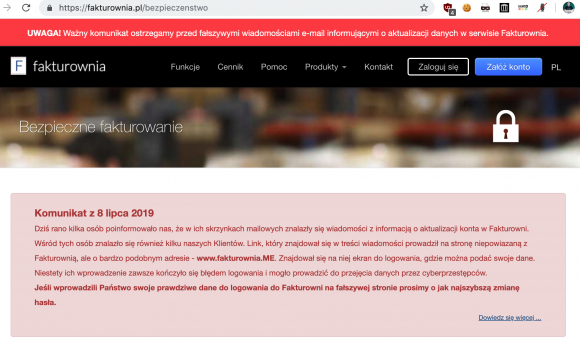

Fakturownia zareagowała po mistrzowsku (i była taka miła, że swoją reakcję opisała). Nie ograniczyła się do zamieszczenia ostrzegawczego banera, ale przeszła do ofensywy. Po pierwsze trudno nie zauważyć komunikatów opisujących incydent:

Po drugie osoby, które podały na fałszywej witrynie przestępców swój login i hasło, były przekierowywane przez złodziei na oryginalny serwis Fakturowni. Tam natomiast ofiary trafiały na taki oto komunikat:

Fakturownia, w oparciu o komunikację HTTP, pokazującą witrynę odsyłającą użytkownika (nagłówek HTTP Referer), była w stanie zidentyfikować ofiary przestępców i wyświetlić im dedykowane ostrzeżenie. To jednak nie wszystko – udało się bowiem zrobić znacznie więcej.

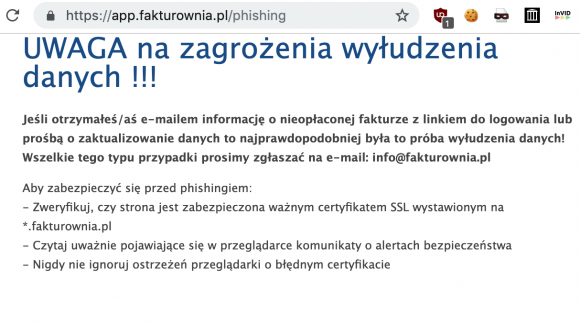

Po pewnym czasie witryny atakujących straciły swój wcześniejszy wygląd, imitujący strony logowania prawdziwego serwisu, za to zaczęły wyglądać tak:

Okazuje się, że przestępcy, tworząc fałszywe witryny, nie zauważyli, że niektóre pliki CSS i JavaScriptu, wczytywane z serwerów Amazona, są kontrolowane przez Fakturownię (ponieważ to jej własne pliki). Fakturownia to wykorzystała, podkładając w miejsce wczytywanych zasobów nowe. Plik CSS wyglądał więc tak:

body {display:none !important}

html, body {display:none !important}

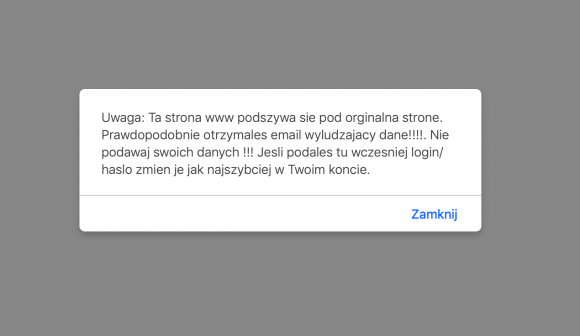

A plik JS wyglądał tak (chyba złapaliśmy go w trakcie testów rozwiązania):

if (/^fakturownia...$/.test(document.domain) && !/^fakturownia.pl$/.test(document.domain) && !/^fakturownia.net$/.test(document.domain) || document.location == 'http://marcin.fakturownia.test/') {

// alert('Uwaga: Strone niebezpieczna (EU). Prawdopodobnie otrzymales email Phishingowy!!!!.')

document.getElementsByTagName("HTML")[0].style.display = "none";

alert('Uwaga: Ta strona www podszywa sie pod orginalna strone. Prawdopodobnie otrzymales email wyludzajacy dane!!!!. Nie podawaj swoich danych !!! Jesli podales tu wczesniej login/haslo zmien je jak najszybciej w Twoim koncie.')

// console.log(document.getElementsByTagName("BODY"))

}

Efekt był taki, że potencjalne ofiary przestępców zostały dość szybko ostrzeżone przed możliwymi konsekwencjami ataku. Gratulacje, Fakturownia!

O co chodziło przestępcom

Nie znamy tożsamości atakujących, ale analizując ich sposób działania, możemy podejrzewać, że próbowali się dostać do informacji o wystawianych fakturach i na ich podstawie próbować manipulować procesem płatności. Dlaczego tak sądzimy? Znaleźliśmy ślady wskazujące, że w tym samym czasie za pomocą tej samej infrastruktury atakowano także firmę o podobnym jak Fakturownia profilu, lecz z Rumunii – SmartBill.ro.

Szerokie spektrum zainteresowania atakujących, słaba znajomość języka polskiego (temat wiadomości brzmiał „Ważne konto aktualizacji Fakturownia.pl”) oraz ich niezbyt wysoki poziom zaawansowania technicznego sugerują, że za atakiem mogą stać gangi prowadzące masowe ataki typu Business Email Compromise (BEC). Ich celem jest zdobycie informacji o planowanych płatnościach i podmiana numeru rachunku na fakturze przesyłanej drogą elektroniczną lub socjotechniczna manipulacja pracownika firmy – ofiary, by ten przekazał środki na inne konto.

Warto ostrzec

Opisany powyżej atak jest dość popularny i warto przed nim i podobnymi scenariuszami ostrzec współpracowników. Jeśli chcecie użyć tego ataku, by podnieść poziom świadomości pracowników w swojej firmie, to tu znajdziecie plik ZIP z kopią e-maila oraz gotowymi zrzutami ekranu w dobrej rozdzielczości, bez znaków wodnych. Bierzcie i korzystajcie. A jeśli chcecie, by szkolenie przeprowadził ktoś z zewnątrz, to chętnie pomożemy.

Komentarze

Świetna reakcja. Tak to powinno wyglądać w każdej firmie. Chyba już wiem jaki serwis wybiorę, jeśli kiedyś będę wystawiał faktury :)

Wybierz serwis offline.

…na komputerze nigdy nie podłączanym do Internetu. Jak Ci klient wyśle dane do faktury, to je ręcznie przepisz do tego serwisu. Albo jeszcze lepiej – papierowe blankiety z rachunkami.

I jeszcze wybierz konto email offlice, bo takie w internecie to ktoś może przejąć.

A nie można zabezpieczyć takich serwisów plikiem z kluczem do logowania?

Rejestracja konta – przesłanie pliku-klucza.

Podczas ładowania strony wskazanie pliku i dopiero właściwa strona się załaduje.

Na pewno komplikuje to proces wejścia na stronę ale powinno zabezpieczyć przynajmniej przed próba otwarcia nie tej co trzeba strony . Albo powiązanie z certyfikatem lub profilem zaufanym. W końcu wystawianie faktur to nie rzecz którą robi się co dwie minuty i bezpieczeństwo danych jest ważniejsze niż wygoda.

Bo takiego klucza wcale nie da się wyłudzić

Tak, tylko wtedy phisherzy będą prosić o przesłanie kluczyka i kółko się zamyka.

Bardziej rozsądnym wyborem byłoby wymuszenie 2FA, nawet przez SMS, ale jednak.

przy normalnym logowaniu nie trzeba byłoby przesyłać kluczyka tylko kliknąć w programie gpg

więc jakby ktoś chciał przesłanie kluczyka to powinna zapalić się w głowie czerwona lampka

nie zostanie wprowadzone bo „normalnych ludzi” kliknięcie w programie gpg by przerosło

a cokolwiek z sms to wspieranie inwigilacji https://old.reddit.com/r/security/comments/bio7k7/the_extent_that_obligatory_phone_registration/ https://github.com/privacytoolsIO/privacytools.io/issues/779 tylko wprowadzające nowe zagrożenia https://krebsonsecurity.com/?s=sim+swap&x=0&y=0 https://krebsonsecurity.com/2019/03/why-phone-numbers-stink-as-identity-proof/ https://krebsonsecurity.com/2018/11/busting-sim-swappers-and-sim-swap-myths/

Tylko co zrobic z fakturo-urzadzeniami ktore stoja na przeciwko kas…

Jak ktos ma dobry wzrok to i tak zobaczy co chce.

Mistrzowskie posunięcie. Nie przypominam sobie drugiej tak dobrze zorganizowanej defensywy w Polsce.

Akcja wzorowa, ale ostatnie zalecenie Fakturowni do zwykłych userów: „zmodyfikuj dostępy”. Kurtyna.

Genialne (i chyba pionierskie na polskim rynku) posunięcie!

„Na szczęście połączenie błędów oszustów z aktywną odpowiedzią Fakturowni pozwoliło znacząco utrudnić zadanie złodziejom.” – czyli trochę lepsi hakerzy lub gdyby popełnili mniej błędów, to Faturownia nie dałaby rady. Nie ma to jak pochwalić Fakturownię.

Jednak Twój i mój bank najpewniej nie kiwnęłyby palcem przez miesiąc. No, może nieco odświeżony alert bezpieczeństwa na stronie logowania…

Nie zrobili jednej rzeczy

nie podali odcisku klucza i daty waznosci certyfikatu ssl