Lista metod, którymi posługują się amerykańskie służby specjalne w celu zebrania informacji o użytkownikach sieci, rośnie z każdym dniem. Dołączyło do niej właśnie podsłuchiwanie łączy między serwerowniami największych dostawców usług internetowych.

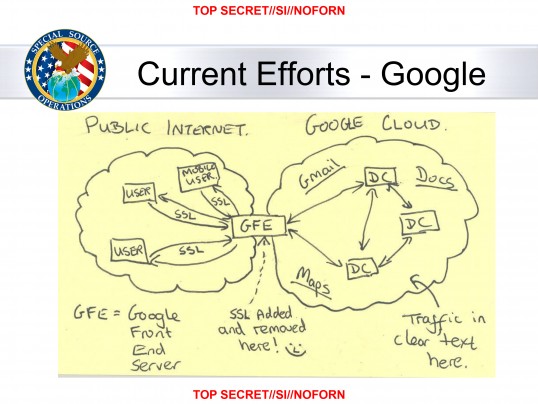

Kiedy korzystamy z usług Google’a, większość ruchu pomiędzy naszym komputerem a serwerami Google’a jest zaszyfrowana. Poczta, czat czy nawet zwykłe wyszukiwanie korzystają z protokołu HTTPS, który zapewnia poufność przesyłanych informacji. Kiedy nasze dane lub zapytania trafiają do serwerowni Google’a, są tam odszyfrowywane, by mogły zostać zapisane czy też przetworzone zgodnie z naszym życzeniem.

Jak podsłuchać Google’a

Google posiada wiele serwerowni, rozsianych po całym świecie. Nikt nie wie, czy jego skrzynka Gmail jest dzisiaj przechowywana w Singapurze, Irlandii czy Kalifornii. W komunikacji pomiędzy swoimi serwerowniami jeszcze całkiem niedawno Google wykorzystywało łącza nieszyfrowane – szybsze i zapewniające lepszą stabilność komunikacji. Ujawnione wczoraj dokumenty wskazują, że łącza te były wykorzystywane przez NSA do podsłuchiwania danych klientów Google’a.

Na tym zaskakująco ładnym (jak na poznane wcześniej standardy NSA) slajdzie widać strukturę przepływu danych. Połączenia między klientami usługi a punktem styku chmury Google’a są zaszyfrowane, podczas kiedy połączenia między centrami danych Google’a przesyłają dane otwartym tekstem.

Co NSA robi z podsłuchanymi danymi

Opublikowany wczoraj artykuł Washington Post opisuje dokumenty NSA wskazujące, że w ciągu 30 dni poprzedzających 9 stycznia 2013 organizacja ta zebrała z serwerów Google’a i Yahoo ponad 180 milionów rekordów metadanych, dotyczących komunikacji tekstowej, głosowej oraz wideo. Projekt, prowadzony pod kryptonimem MUSCULAR, nie tylko zbiera informacje i przesyła je do siedziby NSA w Fort Meade, ale także zajmuje się ich analizą. Zebrane strumienie danych najpierw przechowywane są w „buforze”, którego pojemność wynosi od 3 do 5 dni. Dane z bufora muszą być rozpakowane, ponieważ Google i Yahoo używają swoich własnych formatów przesyłu informacji. Przy okazji odsiewane są dane niepotrzebne – na przykład ze strumienia danych odrzucane są wyniki pracy robota przeglądającego internet. Po rozpakowaniu dane są przepuszczane przez sieć filtrów, wyławiających smakowite kąski dla analityków.

Dlaczego akurat w taki sposób

Istnieją co najmniej dwa powody, dla których NSA podsłuchuje ruch użytkowników Google’a własnie poprzez podsłuchiwanie łączy pomiędzy serwerowniami. Po pierwsze, ruch pomiędzy klientem a serwerownią Google’a jest najczęściej zaszyfrowany, w przeciwieństwie do ruchu między serwerowniami. Czemu Google nie szyfrowało ruchu pomiędzy centrami danych? Zapewne z tego samego powodu, z jakiego większość firm nie szyfruje swoich sieci LAN – ponieważ wierzy w ich fizyczne bezpieczeństwo. Po drugie, serwerownie Google’a są obiektami o bardzo wysokim poziomie bezpieczeństwa. Ograniczenia dostępu, całodobowa ochrona, kamery wykrywające ciepło, czy mechanizmy biometryczne to tylko niektóre ze stosowanych zabezpieczeń. Wygląda zatem na to, że NSA zaatakowało najsłabszy punkt całej infrastruktury.

Reakcja Google’a

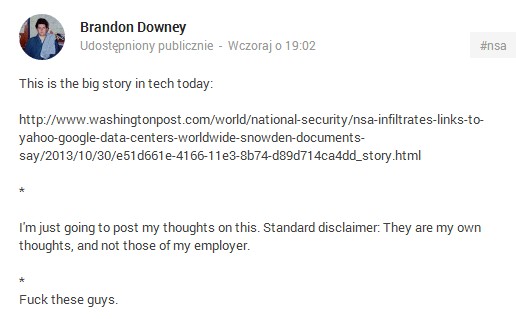

Google już we wrześniu ogłosiło, że w związku z rosnącym zagrożeniem inwigilacją przyspiesza plany wdrożenia pełnego szyfrowania wszystkich łączy używanych do przesyłu swoich danych. Według Washington Post, dwóch inżynierów, związanych z Google, zaklęło szpetnie gdy zobaczyli przedstawiony powyżej slajd. Przykłady reakcji specjalistów Google’a można było tez znaleźć w sieci:

Można wyobrazić sobie wściekłość inżynierów, którzy spędzają większą cześć swojego dnia pracy na zabezpieczeniu danych, by na koniec dowiedzieć się, że wszystkie ich wysiłki poszły na marne, bo szpiegował ich rząd kraju, w którym pracują…

Komentarze

Dane leżące na serwerach powinny być szyfrowane.

Coś jak AnoChat i AnoBBS.

To już przekracza wszelkie możliwe granice.

NSA to tylko nazwa dla aparatu sterującym rynkiem i o zgrozo ludźmi.

Ja grzeję popcorn i czekam na większy konflikt, burza jest blisko.

@eeemmmm

Napisałem artykuł na temat bezpieczeństwa danych użytkownika w sieci.

Konkretnie o sposobie na zabezpieczenie danych przed niepowołanym wykorzystaniem. Jest tam też o szyfrowaniu.

http://lukaszpolowczyk.blogspot.com/2013/10/kontrola-udostepniania-prywatnych.html

@Łukasz:

I dlaczego sporo ludzi tego nie przeczyta? JS. Bez włączenia Twoja stronka w ogóle nie hula. Bardzo mądrze.

Mam 1411 wejść na bloga. Bez żadnej promocji, prócz komentarzy na ten temat, w dość krótkim czasie, blog specjalnie założony dla tego tematu.

Myślisz, ze mogłoby być więcej?

To jest standardowy szablon bloggera, naprawdę jest wymagany JS?

Ile ludzi blokuje JS?

Tak właściwie, to zależy mi, żeby ktoś kto ma wejście w Mozilli czy Google przeczytali ten artykuł. Wcale nie musi być dużo wyświetleń.

FFS…

Not anymore fuckers … :)

ciekawy artykuł