Gdy informujecie nas o lukach odkrytych w jakimś systemie, kontaktujemy się z jego administratorem i zanim coś napiszemy, staramy się doprowadzić do ich załatania. Zdarza się jednak, że administratorzy nasze sugestie ignorują.

Jeden z naszych Czytelników zameldował się jakiś czas temu w dużym hotelu na południu Polski. Jak wielu gości – przed nim i po nim – chciał skorzystać z Wi-Fi. Znalazł sieć, która wyglądała na hotelową, wpisał najbardziej prawdopodobne hasło (tak, było takie samo jak nazwa sieci) i zadziałało. Uruchomił Netdiscover – prosty program, który potrafi pasywnie (prowadząc nasłuch) i aktywnie (wysyłając żądania) wykrywać podłączone do sieci hosty. Zidentyfikował kilka podsieci.

Wtedy sięgnął po nmapa i przeskanował nim porty. Uzyskanie dostępu do hotelowych kamer CCTV nie stanowiło problemu, wystarczyło posłużyć się domyślnym hasłem, dostępnym choćby w dokumentacji sprzętu (admin/12345). W podobny sposób (admin i brak hasła) dało się przejąć kontrolę nad kamerami w salonie jubilerskim, który chwali się na swojej stronie internetowej bogatym asortymentem biżuterii z kryształami Swarovskiego i perłami hodowlanymi różnych barw.

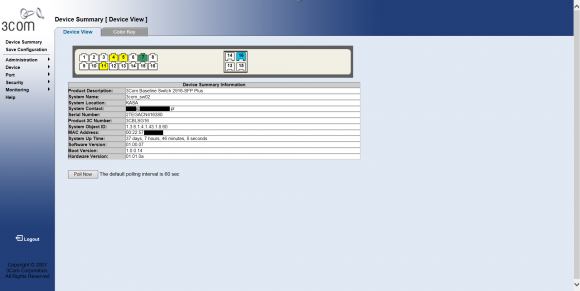

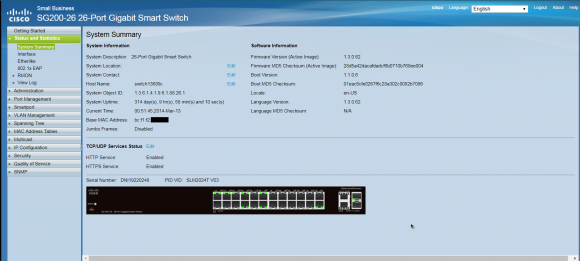

Okazało się, że równie łatwo można otrzymać dostęp do ustawień konfiguracyjnych urządzeń sieciowych, takich jak switche 3Com (admin/admin) i Cisco (cisco/cisco), co obrazują dwa kolejne zrzuty ekranu.

„Chciałbym coś z tym zrobić, ale nie pójdę do recepcji, mówiąc: dzień dobry, wszystko macie w domyślnej konfiguracji albo wcale niezabezpieczone… Co robić, jak żyć?” – dopytywał się Czytelnik w wysłanym do nas e-mailu. Jak zwykle w podobnych sytuacjach, zaproponowaliśmy, że powiadomimy administratorów systemu o odkrytych lukach.

Podatny na atak okazał się jeszcze serwer LDAP postawiony na starej wersji Windowsa. Czytelnik eksperymentalnie uruchomił Esteemaudit-Metasploit, jedno z narzędzi, które wyciekło z NSA i po jakimś czasie zostało zintegrowane z popularnym pakietem ułatwiającym testy penetracyjne. „Ku mojemu wielkiemu zdziwieniu zadziałało” – przeczytaliśmy w mailu od Czytelnika, który dalszy rekonesans systemu przeprowadził przy użyciu Meterpretera.

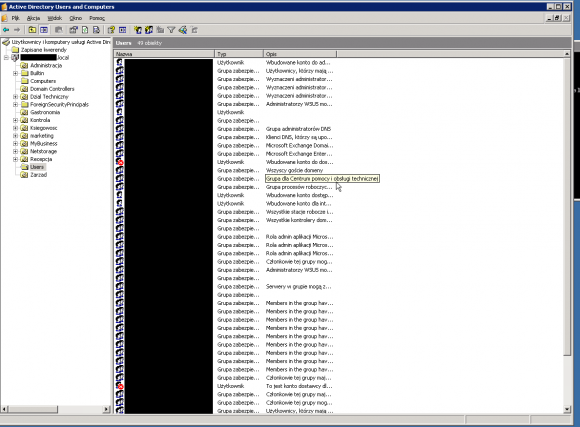

Na domiar wszystkiego dostępny był również RDP (Remote Desktop Protocol). Podłączenie pulpitu zdalnego dało Czytelnikowi dostęp do Płatnika, który umożliwia firmom komunikację z ZUS-em, a także systemu zarządzania bazą danych MS SQL, usługi Active Directory (AD) itd. „Dodałem się do domeny, mogłem się zalogować do kilku innych komputerów w sieci po RDP” – wyjaśnił Czytelnik, który na tym zakończył swoje pentesty.

Informację o podatnościach wysłaliśmy na adres e-mail hotelu, pytając, kiedy znalezione przez Czytelnika błędy zostaną załatane. Uprzedziliśmy, że szykujemy artykuł na ten temat. Nasza wiadomość została zignorowana, a sprawa trafiła na kilka tygodni do szuflady.

Po drugim e-mailu, do którego dołączyliśmy parę zrzutów ekranu, skontaktował się z nami jeden z pracowników. W rozmowie telefonicznej starał się nas przekonać, że problem nie jest tak poważny, jak się nam wydaje. A gdyby nawet był, to nie możemy go opisać, bo informacje o lukach zostały przecież uzyskane w wyniku przestępstwa. Czy rzeczywiście? Postanowiliśmy skonsultować się w tej sprawie z prawnikiem.

Okiem prawnika

Komentarza udzielił nam radca prawny Rafał Cisek, ekspert w zakresie prawa nowych technologii współpracujący z Kancelarią Prawa Gospodarczego i E-commerce SynergyPRO.pl oraz twórca serwisu NoweMEDIA.org.pl

W opisywanej sytuacji mamy do czynienia z zatroskanym obywatelem, którego zapewne można określić modnym ostatnio słowem „sygnalista”. Jeszcze do niedawna, przed wprowadzeniem odpowiednich wyłączeń do kodeksu karnego, ów sygnalista mógłby zostać ukarany za „obywatelską nadgorliwość”. Jego „ciekawość” można bowiem teoretycznie kwalifikować jako co najmniej bezprawne uzyskanie informacji z systemu informatycznego (art. 267 § 2 Kodeksu karnego).

Art. 267. [Bezprawne uzyskanie informacji]

§ 1. Kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając elektroniczne, magnetyczne, informatyczne lub inne szczególne jej zabezpieczenie,

podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Tej samej karze podlega, kto bez uprawnienia uzyskuje dostęp do całości lub części systemu informatycznego.

Natomiast w przypadku zaistnienia jakiejś ingerencji w system informatyczny, można by mówić o przestępstwie zakłócenia systemu komputerowego.

Art. 269a. [Zakłócenie systemu komputerowego]

Kto, nie będąc do tego uprawnionym, przez transmisję, zniszczenie, usunięcie, uszkodzenie, utrudnienie dostępu lub zmianę danych informatycznych, w istotnym stopniu zakłóca pracę systemu informatycznego, systemu teleinformatycznego lub sieci teleinformatycznej,

podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Warto zauważyć, że w fachowej literaturze tematu uznaje się, że przepis art. 267 § 2 k.k. będzie znajdował zastosowanie w przypadkach, gdy głównym elementem czynu sprawcy było samo już tylko uzyskanie dostępu do całości lub części systemu informatycznego, a nie uzyskanie dostępu do jakichkolwiek informacji (tak na przykład w: Radoniewicz Filip, Odpowiedzialność karna za przestępstwo hackingu. Pr.w Dział. 2013/13/121-174).

Opisywane przestępstwo ma zatem charakter formalny i nawet jak osoba uzyskująca dostęp do danego systemu nie „wyciągnie” z niego żadnych informacji, to i tak mamy do czynienia z czynem karalnym, gdyż ważny jest przede wszystkim sam fakt uzyskania dostępu do całości lub części systemu.

Powyższe ujęcie prowadziło do absurdalnej sytuacji, w której za złe zabezpieczenie systemu ukarana mogła zostać teoretycznie osoba, która przypadkowo się do niego „dostała” – np. bo zabezpieczenia były słabe lub wcale ich nie było. A jak nie było, to przecież wcale nie znaczy, że ktoś miał uprawnienia do dostępu do systemu (choć taki pogląd jest akurat kontrowersyjny i można się spierać).

W każdym razie, oczywiście w opisywanej sytuacji, wszelkie „pentesty” czy obywatelskie interwencje „sygnalistów” byłyby również karalne. Za sam fakt penetracji systemów bez stosownych uprawnień. I przez chwilę były, dopóki ustawodawca nie wprowadził stosownego wyłączenia (tzw. kontratypu przestępstwa), które ma na celu chronienie osób, których celem była nie przestępcza działalność, ale troska o bezpieczeństwo systemów.

Wprowadzono zatem do Kodeksu karnego stosowny kontratyp działania w celu wykrycia błędów w zabezpieczeniach systemów informatycznych. Zgodnie z art. 269c Kodeksu karnego, „nie podlega karze za przestępstwo określone w art. 267 § 2 lub art. 269a, kto działa wyłącznie w celu zabezpieczenia systemu informatycznego, systemu teleinformatycznego lub sieci teleinformatycznej albo opracowania metody takiego zabezpieczenia i niezwłocznie powiadomił dysponenta tego systemu lub sieci o ujawnionych zagrożeniach, a jego działanie nie naruszyło interesu publicznego lub prywatnego i nie wyrządziło szkody”.

Kontrowersje może budzić fakt, że Czytelnik poinformował o lukach z3s, a nie bezpośrednio administratora hotelowej sieci. Nie mamy jednak wątpliwości, że działał w dobrej wierze.

Do hotelu na południu Polski wysłaliśmy kolejnego e-maila z prośbą o stanowisko, które moglibyśmy zamieścić w artykule. Niestety nie otrzymaliśmy żadnej odpowiedzi. Jeśli nadejdzie, na pewno się nią z Wami podzielimy.

Komentarze

Szczerze mówiąc nie podoba mi się to prawo, bo jak doświadczenie uczy to najczęściej jak się zgłasza to ma się same problemy…

A jak się działa na własną korzyść i popełni przestępstwo(do czego nie zachęcam, mimo że prawo jest do …) to ma się zysk, i się śpi spokojnie (oczywiście dopóty ktoś nie odkryje śladów naszej aktywności)

To tak samo jak znajdziesz np. telefon i zgłosisz na Policję, że go znalazłeś to właściciel może Cię oskarżyć o to, że go ukradłeś bo może uznać, że ukradłeś go po to aby wymóc znaleźne (choć z drugiej strony, gdybym był złodziejem to wolalbym ten telefon sprzedać niż zgłaszać).

Nienie, może zgłosić usiłowanie zgwałcenia telefonicznego, tak to szło…

„Czytelnik eksperymentalnie uruchomił Esteemaudit-Metasploit” hahahhahaha

Żenada, z3s powinno wykorzystać swoją wychowawczą pozycję i przestrzegać przed taką postawą, młodzi zapaleńcy czytają i myślą że w dobrej wierze wszystko im wolno, a potem stanie im się krzywda.

@mateusz,

nie ma żadnej żenady, temat art.267/269 jest maglowany od lat.

Jeżeli jakiś młody nie zapoznał się z wiedzą to może należy mu się „pstryczek w ucho”?

Jeżeli ktoś się zapoznał z powyższym i podejmuje ryzyko to na własną odpowiedzialność.

Nie eksperymentalnie, ale po prostu kliknął, przez przypadek, w 4 przycisk myszki.;)

Jak się ma prezentacja screena z AD do RODO? Wed. mnie to już jest wyciek danych. Osoba kontaktowa z ww. hotelu strasząc KK nie ma zamiaru tych luk zabezpieczeń poprawić, więc powinni poinformować wszystkich swoich klientów i opinię publiczną o zaistniałej sytuacji (domniemanie woli: chcemy wycieku danych naszych klientów, co zostało potwierdzone przez wysłanie wiadomości do z3s pokazując brak woli naprawy problemu).

A gdzie na tym zrzucie ekranu masz widoczne dane osobowe?

Możesz wymienić? ;-)

Rodo nakłada też obowiązek przetwarzania danych osobowych w sposób bezpieczny, oraz informowania o wyciekach

Zdjecie jest dana osobowa. Polecam zapoznac sie z tym tematem.

Zdjecie osoby tak, to dana osobwa.

Screen z AD z zaciemnionymi nazwiskami, imionami to dana osobwa?

Czy osoby potwierdzające mogą mi to wytłumaczyć, wciąż nie wiem gdzie zaciemniony screen narusza czyjeś dane osobwe :-)

Z tym RODO to naprawdę ludziom odbija i traktują wszystko jako dane osobowe.

Zdjęcie nie jest daną osobową – może nią być ewentualnie jeśli jest na nim czyjś wizerunek umożliwiający identyfikację osoby. Lub gdy na zdjęciu widnieją dane osobowe (przykładowo zdjęcie dowodu osobistego).

Tutaj nic takiego nie widzę.

Również zdjęcie ekranu z kontami AD nie jest daną osobową. Bo co niby miałoby tą daną być ?? Nazwa grupy „Gastronomia” ? No bez jaj …. Nawet gdyby konta użytkowników AD były w formacie imię_nazwisko to jeszcze nie była by dana osobowa. Bo mielibyśmy tylko informację o tym, że jest jakiś Jan Kowalski – i co z tego ?

W Anglii za niemanie bezpieczeństwa dostaje się kary – a case z hotelem taki jakby podobny :-) https://ico.org.uk/about-the-ico/news-and-events/news-and-blogs/2018/06/bible-society-fined-after-security-failings/

Który to hotel? Chciałbym sobie potestować ich sieć – oczywiście tylko w celach edukacyjnych ^^ Rozumiem, że zmiana domyślnych haseł na całej elektronice to działanie w stanie wyższej konieczności, gdyż również moje dane, jako klienta hotelu zabezpieczam? :)))

@a,

przecież wszystko masz na screenach, czas wyszukania poniżej 2min w google.

Ostroznie z tym. „Nie podlega karze” to nie to samo co „nie popelnia przestepstwa”. Skutek jest podobny (nie ma kary), ale jednak nie do konca. Np. skoro przestepstwo zostalo dokonane to mozna zostac wpisanym do rejestru karnego. A to juz moze zabolec.

Zabawa skończyła się w momencie jak koleś dodał się do AD – to jest już aktywna ingerencja

Utworzenie konta w ad to juz nie sprawdzenie a jawna bezprawna ingerencja w system. – przestepstwo

Hałsa zostały zmienione na bardziej skomplikowane

dodali do kazdego hasła literke s na końcu.

1234s

Na kim ciąży obowiązek udowodnienia, że „pentester” działał „wyłącznie w celu zabezpieczenia systemu informatycznego”? Jeśli testujący sam zgłasza hotelowi znaleziska, to OK, ale jeśli hotel zorientuje się w trakcie testów, to ciężko będzie udowodnić, że działało się w dobrej wierze.

Tam stoi jeszcze ubrana Choinka, to kiedy to było ? A na poważne, to wszystko zależy od prawnika i zasobności portfela danej strony w sporze – jak zwykle ;)

Na marginesie, niestety Z3S zadziałała trochę na niekorzyść pentestera i Hotel jest w stanie namierzyć swojego „gościa” – jest screen z monitoringu przedstawiający postać z laptopem :/ … nagrania z monitoringu ver. karty meldunkowe, prosta korelacja czasu i łatwo o dane tej osoby. Po logach z serwera i urządzeń sieciowych łatwo udokumentować jego działalność „w dobrej wierze”. Założenie konta AD, nie daj boże z wysokimi uprawnieniami = możliwość zamaskowania działalności i … no nie wiem, potem udowadniać, przed wysokim sądem, że się nie chciało nic złego zrobić, a w papierach i tak nasr…. Gdyby tego typu zdarzenie zostało zgłoszone od razu, po wykryciu pierwszych luk, z propozycją zbadania innych elementów, to sytuacja na pewno byłaby jaśniejsza. A tak, mimo dobrych chęci mogą być niestety przykre konsekwencje, chociaż trzymam kciuki, aby tak nie było ;)

Ciekawe dlaczego w ustawieniach mają wyłączone ramki Jumbo?

A na poważnie „a jego działanie nie naruszyło interesu publicznego lub prywatnego i nie wyrządziło szkody” – szkoda została wyrządzona i myślę, że hotel gdyby się postarał może ją udowodnić. A działanie „pentestera” trochę przypomina stwierdzenie – rzuciłem granat, który akurat miałem przy sobie i drzwi się same otworzyły.

„Podatny na atak okazał się jeszcze serwer LDAP postawiony na starej wersji Windowsa. Czytelnik eksperymentalnie uruchomił Esteemaudit-Metasploit, jedno z narzędzi, które wyciekło z NSA i po jakimś czasie zostało zintegrowane z popularnym pakietem ułatwiającym testy penetracyjne. „Ku mojemu wielkiemu zdziwieniu zadziałało” – przeczytaliśmy w mailu od Czytelnika, który dalszy rekonesans systemu przeprowadził przy użyciu Meterpretera.”

I tutaj może być problem. Skrypt do nmapa aby sprawdzić podatność jest, a wiedząc jaki paździerz jest wcześniej w sieci można się spodziewać niełatanych ręcznie dziur na starej windzie. Ok tłuste paluchy mode on i omskło się na msfconsole i wbiło „przez przypadek”…

Ale już wbijanie dalej aby dodać nowego usera, szperanie na AD…

Jak dla mnie jeden most za daleko i proszenie się o płacenie pieniędzy papudze co będzie za nas mówił w sądzie jeżeli hotel uprze się uwalić przygodnego testującego.

„Na domiar wszystkiego dostępny był również RDP (Remote Desktop Protocol).”

aha…

„The vulnerability exploited by this attack is related to Smart Card authentication, used when logging onto the system via the RDP service.”

walimy w RDP i się dziwimy, że jest RDP ? :D

źródło: https://github.com/BlackMathIT/Esteemaudit-Metasploit

Szczerze mam mieszane uczucia co do tego artykułu, mam nadzieję, że nie bronicie kogoś „na zaś” bo dał ciała w zbyt żarliwym rozglądaniu się po sieci hotelu. Brakuje mi w artykule wyznaczenia linii gdzie przygodny pentest powinien się skończyć, dla mnie to moment przed postexpolit z założeniem kont na AD. Tam bym się zatrzymał nawet wcześniej. Zarządzane switche na domyślnych to i tak oranie całej sieci… Bez takiego ostrego wskazania gdzie jest granica może i pomagacie bohaterowi artykułu na wypadek kłopotów ale robicie krzywdę iluś tam po nim, którym też się „przez przypadek” źle kliknie w msf… Prawnicy kosztują.

„Bez takiego ostrego wskazania gdzie jest granica może i pomagacie bohaterowi artykułu na wypadek kłopotów ale robicie krzywdę iluś tam po nim, którym też się \„przez przypadek\” źle kliknie w msf…”

Dokładnie.

Moi drodzy, kochani!

Swoją wypowiedź kieruję do wszystkich młodych Użytkowników, którzy chcą wykorzystać swoje pokłady wiedzy informatycznej do ulepszania świata wokół.

Nie warto!

Powtórzę, moi mili, n i e w a r t o! NIKT Wam za to nie zapłaci, no dobra, może są jakieś wyjątki, ale generalnie z takiego „pomagania” możecie mieć więcej problemów niż pożytku. Życie to nie amerykański film z Andżeliną Dżoli i tym blondynem z Trainspotting, nie uda się Wam w cudowny sposób wybronić, udupią was za przeproszeniem i tyle będzie zabawy.

Takie rzeczy zachowujecie dla siebie jako przykład nieodpowiedzialnego i niebezpiecznego zachowania. Nie wykorzystujcie zdobytych możliwości do innych celów niż edukacyjne, bądźcie nieinwazyjni tudzież neutralni. Możecie sobie porobić screeny, anonimizować je i analizować, na przykład podczas wykładów z szeroko pojętego bezpieczeństwa. Możecie też dać cynk do z3s, pewnie nasmarują fajny tekst, przeanalizują ponownie, wyciągną fajne wnioski, wzbogacą repozytorium publicznie dostępnej wiedzy i sprowokują niejako do dyskusji, a Wy będziecie mieli frajdę bo to Wy odkryliście – to tak jak ze znajdywaniem skarbów ;)

Pamiętam, jak kilka lat temu będąc na wakacjach w Grecji, w pewnym hotelu ustawiono hallu komputer, by goście mogli sobie swobodnie poserfować. Okazało się, że był to komputer wcześniej używany w dziale finansowym, na innym – niezabezpieczonym profilu użytkownika znajdowało się masę dokumentów, kart pokładowych, planów sprzedaży xls, z podziałem na różne biura podróży, można było się więc zorientować, że głównie zarabiano na różnych TUI :)

A ktoś tego stulejarza prosił o bawienie się nmapem i innymi wynalazkami w cudzej sieci? Niech gnije w pierdlu.

Jak nie zamknę drzwi na klucz to wbijecie mi się do domu i powiecie, ze powinienem to zabezpieczyc?

Koles wpisuje haslo i udaje cwaniaka, ze niby przez przypadek.

Nie kupuje tego…

A zostało napisane że przez przypadek?

Przez taki hotel przewijają się setki osób, nie wszyscy dysponują wiedzą techniczną – po prostu łącza się z wifi bo darmowe. A co jak ktoś już z odpowiednią wiedzą ale już nie tak czystymi zamiarami wykorzysta te podatności?

Przecież tam były takie luki że mógłbyś śledzić cały ruch sieciowy wszystkich klientów.