W zeszłym roku organy ścigania zamknęły dwa ogromne narkotykowe bazary – Hansa i Alphabay. Dzisiaj możemy poznać szczegóły losów tego pierwszego, a historia jest pełna interesujących detali i przez to bardzo ciekawa.

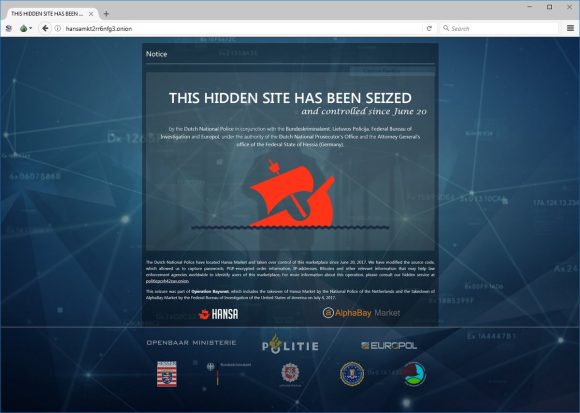

Na początek kawałek historii. W lipcu 2017 opisywaliśmy zamknięcie Alphabay i Hansy jako wielki sukces organów ścigania. Skalę tego sukcesu poznajemy w pełni dopiero dzisiaj, gdy holenderska policja postanowiła pochwalić się tym, jak namierzyła market Hansa, zidentyfikowała jego właścicieli, doprowadziła do ich zatrzymania, przejęła kontrolę nad marketem i przez miesiąc zbierała dane jego użytkowników.

Zaczęło się od jednej informacji

Śledztwo w sprawie Hansy zaczęło się tak, jak większość tego typu spraw – od wskazówki otrzymanej przez śledczych. Firma z branży bezpieczeństwa, prawdopodobnie Bitdefender, jesienią 2016 natrafiła w sieci na serwer deweloperski Hansy. Okazuje się, że architekci infrastruktury jednego z największych bazarów narkotykowych w historii niczego nie nauczyli się z porażek konkurencji i serwer deweloperski dostępny był w zwykłym internecie, w holenderskiej serwerowni. Firma przekazała tę informację holenderskiej policji, która postanowiła zająć się sprawą. Cały ciąg dalszy to w zasadzie seria wpadek twórców serwisu oraz jego użytkowników.

Serwer tu, serwer tam

Policjanci uzyskali nakaz przeszukania serwera i jego podsłuchu. W serwerowni zainstalowali sprzęt umożliwiający pełny monitoring ruchu podejrzanej maszyny. Bardzo szybko wyszło na jaw, że serwer łączył się z produkcyjną maszyną Hansy zlokalizowaną w tej samej serwerowni. Co prawda, maszyna produkcyjna była lepiej zabezpieczona, ale jej zlokalizowanie nie było w tej sytuacji problemem. Zidentyfikowano także połączenia z drugą parą serwerów – tym razem w serwerowni niemieckiej.

Policjanci oczywiście uzyskali kopie binarne wszystkich dysków czterech serwerów i znaleźli na nich pełną bazę danych bazaru Hansa. To nie musiało jeszcze prowadzić do ujawnienia danych administratorów bazaru. Na jednym z niemieckich serwerów znaleziono jednak niezwykły skarb – logi IRC-a, komunikatora popularnego w czasach dinozaurów. Logi gromadzone były od kilku lat i wskazywały na regularne rozmowy dwóch mężczyzn. Analiza tych rozmów pozwoliła odnaleźć w nich nie tylko imiona i nazwiska obu podejrzanych, ale nawet adres zamieszkania jednego z nich. Obaj mieszkali w Niemczech, blisko granicy z Holandią. Wyśmienity pomysł, milordowie, by trzymać te dane na serwerze powiązanym z produkcyjną maszyną Hansy.

A gdyby tak nie zamykać

Wcześniejsze akcje organów ścigania miały z reguły bardzo podobny przebieg. Zatrzymanie sprawców, zamknięcie serwera, sprzedawcy i ich klienci przenoszą się na następną platformę, biznes kręci się bez większych przeszkód. Holendrzy bardzo chcieli, by ich akcja wywarła większy wpływ na świat handlu narkotykami w sieci. Okazja nadarzyła się sama. Gdy Holendrzy skontaktowali się z Niemcami, by poprosić o zatrzymanie podejrzanych, okazało się, że obaj są już znani niemieckim organom ścigania – lecz z czegoś odrobinę innego. Obaj prowadzili portal Lul.to, sprzedający pirackie e-booki i audiobooki. Holendrzy pomyśleli, że w związku z tym jest szansa zatrzymać administratorów Hansy pod innym pretekstem i być może przejąć w niezauważony sposób kontrolę nad stroną.

Gdy przygotowywano akcję przejęcia serwerów, policjantów spotkała przykra niespodzianka. Ruch do serwerów zniknął, wskazując, że przestępcy przenieśli się gdzie indziej. Prawdopodobnie operacja kopiowania dysków mogła wzbudzić podejrzenia administratorów Hansy lub stosowali zasadę okresowej migracji „na wszelki wypadek”. Co zatem zrobili holenderscy policjanci? Mogli poprosić o aresztowanie podejrzanych i szukać śladów nowego serwera na ich komputerach, jednak wybrali inną drogę – wymagającą wysiłku i cierpliwości. Przeszukiwali cały materiał dowodowy, by znaleźć nowe tropy – i znaleźli. Zaczęli obserwować ruchy na portfelach bitcoinowych, których ślady znaleźli w logach i ta strategia się opłaciła. W kwietniu 2017 z jednego z obserwowanych portfeli dokonano płatności. Korzystając z narzędzia Chainalysis, policjanci ustalili, że płatność trafiła do holenderskiego pośrednika finansowego. Ten z kolei mógł wskazać, że przelew powędrował do firmy hostingowej na Litwie. Znalezienie serwerów było już tylko kwestią odpowiedniego nakazu.

Krótko potem Holendrzy dowiedzieli się, że Amerykanie są na tropie administratora AlphaBay. To stworzyło kolejną okazję do wywarcia większego wpływu na rynek handlu narkotykami. Synchronizacja działań służb obu krajów mogła pozwolić Holendrom na przejęcie klientów zamykanego AlphaBay. Holendrzy w porozumieniu z Niemcami i Amerykanami zaplanowali całą akcję. Najpierw dwóch agentów udało się na Litwę, by skopiować dane z serwerów. 20 czerwca Niemcy zatrzymali obu administratorów (dali się złapać z włączonymi i odszyfrowanymi komputerami), a Holendrzy natychmiast rozpoczęli proces przenoszenia strony na kontrolowane przez siebie serwery. Proces przebiegał tak sprawnie, że użytkownicy Hansy nie zorientowali się, że ich bazarem zarządzają już policjanci.

To nasze serwery, robimy, co chcemy

Holendrzy przystąpili do dzieła. Po pierwsze zmodyfikowali kod serwisu tak, by przechwytywać i zapisywać hasła użytkowników w trakcie logowania do bazaru. Po drugie zmodyfikowali funkcję wiadomości wewnętrznych, które szyfrowane były za pomocą PGP. Po modyfikacji kopia wiadomości była zapisywana przed zaszyfrowaniem, dając tym samym policji dostęp do wielu adresów odbiorców narkotyków. Po trzecie zmodyfikowali funkcję usuwania metadanych ze zdjęć. Hansa automatycznie czyściła wrzucane zdjęcia z metadanych, takich jak lokalizacja GPS czy model aparatu, którym wykonano zdjęcie. Po modyfikacji policji dane te były zapisywane na serwerze. Co więcej, policjanci zasymulowali awarię serwera, która spowodowała usunięcie wszystkich zdjęć, zmuszając użytkowników do ponownego ich wgrania. Podstęp się udał – podobno ok. 50 dilerów nie zadbało o bezpieczeństwo wykonywanych przez siebie zdjęć i pozwoliło w ten sposób namierzyć ich lokalizację.

Najlepszym zagraniem policji była jednak modyfikacja pliku, który miał umożliwiać odzyskanie bitcoinów w razie problemów z dostępnością serwera. Wcześniej był to po prostu plik tekstowy zawierający informacje potrzebne do odblokowania portfela. Policjanci zamienili go na plik Excela. Oczywiście specjalnie przygotowany plik Excela. Nie było w nim exploita. Nie było w nim kodu makro. Było za to odwołanie do zewnętrznego obrazka.

http://217.182.159.33:9998/img/xxxxxxxxxxxxxxxxxxxxxxxxxxxx/logo/logo.png

gdzie „xxxx” było unikatowym identyfikatorem użytkownika. Jeśli ktoś otworzył taki plik w miejscu, gdzie Excel dysponował zwykłym połączeniem do internetu (np. nie używając do tego celu maszyny wirtualnej połączonej tylko za pomocą Tora), to ujawniał w ten sposób swój adres IP policji. Na tę sztuczkę dało się podobno złapać kolejnych 64 dilerów.

Jednocześnie oprócz przeprowadzania ataków na użytkowników serwisu holenderska policja bardzo troszczyła się o właściwą obsługę klientów, by nie wzbudzić żadnych podejrzeń kupujących i sprzedających. Policjanci wcześniej poznali język administratorów, by lepiej ich udawać, i dedykowali cały zespół do obsługi ich dwóch kont. Dzięki zaangażowaniu większego personelu osiągnęli całkiem niezły efekt – moderatorzy i użytkownicy bardzo się cieszyli, że kontakt z administratorami jest taki szybki.

Za dużo pracy

Gdy Amerykanie zamknęli AlphaBay, do Hansy ruszyła rzeka nowych użytkowników. Choć Holendrzy byli gotowi obsłużyć tych klientów od strony technicznej, to pojawił się inny problem. Zgodnie z obowiązującymi ich przepisami mieli obowiązek zgłaszać każdą transakcję zawieraną na kontrolowanym przez siebie bazarze Europolowi. Gdy obrót osiągnął 1000 transakcji dziennie, realizacja tego obowiązku stała się bardzo uciążliwa. Wytrwali łącznie 27 dni, rejestrując dane 27 tysięcy transakcji kupna i sprzedaży narkotyków. Hansa podzieliła los AlphaBay i została zamknięta.

Wynik operacji

Policja pozyskała dane 420 000 użytkowników, lecz zapewne były najczęściej ograniczone do loginu i hasła. Dla 10 000 użytkowników ustaliła także adresy dostawy przesyłek. Dane te zostały przekazane Europolowi, a ten powinien przekazać je organom w odpowiednich krajach. Udało się do tej pory aresztować około tuzina największych sprzedawców, a kolejne zatrzymania planowane są na najbliższe tygodnie. Policji udało się przejąć ok. 1200 bitcoinów. Choć Hansa korzystała z portfeli wielopodpisowych, to odpowiednio zmodyfikowany kod serwisu pomógł policji w zarekwirowaniu tych środków.

W przeciwieństwie do skutków zamknięcia SilkRoad, SilkRoad 2 czy AlphaBay, w przypadku Hansy sprzedawcy nie pojawili się na nowych serwisach pod tymi samymi pseudonimami. Czy faktycznie zaprzestali swojej działalności, czy tylko zmienili wirtualną tożsamość? To pytanie pozostaje bez odpowiedzi.

Komentarze

I to mi się podoba – zamiast inwigilować każdy zakątek internetu, odbierając praworządnym ludziom resztki prywatności w imię „bezpieczeństwa”, organizować celowe i skuteczne akcje skierowane tam, gdzie rzeczywiście łamie się prawo.

A mi się nie podoba. Po co marnować pieniądze podatników na walkę z wiatrakami i kontrolę tego co ludzie(w tym również ci podatnicy) wprowadzają do organizmu w domowym zaciszu.

Czy handel narkotykami powinien być legalny czy nie to odrębna kwestia.

Tutaj nie chodzi o cel do namierzenia, a o metodę namierzania: zamiast masowego inwigilowania wszystkich lepiej skupić się (i tak Holendrzy zrobili) na konkretnych celach.

Inwigilują wszystkich i nie ma żadnego znaczenia, że czasami przejmą jakiś serwer.

Holendrzy gromadzą metadane na pewno, ale treść? To chyba tylko NSA+GCHQ to zbiera, a Holendrzy im tylko (albo aż) pomagają.

Poza tym nie wierzę, że łamią wszystkie połączenia SSL w czasie rzeczywistym, zwłaszcza te prawidłowo skonfigurowane.

Masowa inwigilacja nie tylko jest nieunikniona ale – między innymi poprzez rosnące znaczenie Big Data – staje się coraz bardziej wyrafinowana: http://wyborcza.pl/magazyn/7,124059,23123298,smartfon-moze-stac-sie-cichym-groznym-szpiegiem-dla-kazdego.html

Pomysły Chinoli prędzej czy później zaadoptują opresyjne zachodnie państwa, np. członkowie Sojuszu 5 Oczu.

Przejęto 1200 bitcoinów a to ma „trochę” wartości – nie można więc mówić o marnowaniu pieniędzy podatników.

Mi też się to nie podoba, narkotyki to moim zdaniem „przestępstwo bez ofiar” i lepiej organy ścigania zabrały się za coś pożyteczniejszego.

Kazirodztwo między osobami bezpłodnymi to też „przestępstwo bez ofiar” a jednak jest karane w wielu krajach, w Polsce też.

I co w związku z tym?

Bez ofiar? Bardzo powierzchownie postrzegasz problem. Uzależnieni mają rodziców, partnerów, dzieci, psa. Trują tylko siebie ale rujnują życie wielu innych osób.

Nie ma to jak marnować czas, pieniądze, zasoby ludzkie na walkę z narkotykami. No ale najważniejsze, że już parę osób nie złamie prawa i nie da sobie w żyłe czy nie zajara skręta.

AUAHAHH. Jakim cudem wpadłeś na pomysł, że przestano ciebie inwigilować, bo zorganizowano celowe działanie.

Gdyby zalegalizowali zamiast ścigać to by zarobili dużo więcej jako państwo. A ci co mają się zaćpać i tak się zaćpają.

Jak można posyłać zdjęcie do internetu nie czyszcząc uprzednio exifa.

jak sie nie wie co to exif wogole jest to wtedy ciezko o pozbycie sie go

WTf: logi IRC-a, komunikatora popularnego w czasach dinozaurów???

Imo art pisany pod normików.

Jest tyle komunikatorów dla ludzi, również selfhosted i z możliwościami szyfrowania komunikacji, chociażby taki Jabber, a jednak niektórzy dalej upierają się przy IRCu. Dlaczego? Nie wiadomo.

Jabber i inne komunikatory niewiele by pomogły. Policja przeczytała logi, trzeba było je wyłączyć i myśleć co się pisze.

Poza tym:

1. Można podsłuchiwać bieżącą komunikacje po przejęciu serwerów

2. Uzyskać adresy IP połaczeń

A nie jest tak, że policja nic nie zrobi jeśli rozmawiamy na jabberze z włączonym otr, a cała komunikacja idzie przez tora?

jesli uzytkownik nie popelni gafy to jedyny adres ip jaki dociera do serwera to 127.0.0.1 problem pojawia sie wtedy gdy uzytkownik odpali na maszynie plik excel ktory odwola sie do pliku graficznego juz omijajac polaczenie tor tum samym ujawniajac przwdziwe ip… nie kazdy uzytkownik dark netu o tym wie nie kazdy uzywa maszyny odcietej poza torem od internetu

Cóż, a wystarczy zalegalizować narkotyki i po problemie. Tyle tyko, że wtedy trzeba by zwolnić masę ludzi w aparacie państwowym, z wydziałami narkotykowymi na czele, no i przestępcy stracili by dogadany z władza biznes bez opodatkowania. Nikt na to nie pójdzie.

Państwo nie lubi konkurencji. Jakby narkotyki były legalne to służby nie miały by z czego finansować budżetów „niejawnych”.

Swoją droga ostatnia/trwająca wojna o surowce potrzebne do produkcji narkotyków w Afganistanie też nie miała by sensu.

Czy dobrze rozumiem, że jeśli:

– komunikowano by się używając PGP tylko na własnych komputerach, a nie na serwerze,

– czyszczonoby na własnym komputerze metadane ze zdjęć,

– adresy wysyłki by były niezwłocznie kasowane po transakcji,

– nie otwierano by ściągniętych z Tora plików innych niż plain text

to nawet takie przejęcie serwerów nic by policji nie dało?

Faktycznie, opsec trudny jest :)

PGP end2end, EXIF niszczony, zdjęcia uważnie robione (czasami widać coś, po czym można dojść gdzie i kiedy zdjęcie zostało zrobione). Po co komu zdjęcia…

Adresy wysyłki – wtedy nie wypadliby poprzedni klienci, jeśli nie są stałymi klientami, nowych by policja podsłuchała, w końcu towar gdzieś trzeba wysłać, żeby go wciągnąć ;) Chyba, że tych adresów nie byłoby nigdzie poza GPG, w co nie wierzę.

Generalnie przejęcie serwerów stwarza szerokie możliwości dołożenia kodu od siebie i zawsze jakieś interesujące poszlaki się znajdzie, jeśli nawet tylko w bieżącej komunikacji.

Nie wspominając, że wyciągnięcie informacji z pamięci serwera działającego od miesięcy nie jest specjalnie trudne.

„nowych by policja podsłuchała, w końcu towar gdzieś trzeba wysłać”

tak ale jesli zaszyfrujesz adres na swoim komputerze kluczem publicznym sprzedacy to tylko on bedzie mogl go odszyfrowac. w tym przypadku problemem bylo to ze ludzie wywylali adres w formie plain text a dopiero na serwerze byl on szyfrowany kluczem sprzedawcy co po przejeciu serwera i zmodyfikowaniu kodu sie po prostu nie dzialo…

U nas moga inwigilowac ale wykorzystuje sie to tylko do inwigilowania opozycji. A na eksperta od cyberbezpieczenstwa powolali wlasnie grubego pszczelarza z wiochy.

Na takim stanowisku nie chodzi o wiedzę tylko o absolutne posłuszeństwo partii i pełną dyspozycyjność. Wiedzę się zatrudnia i płaci odpowiednie pieniądze na innym (niższym) stanowisku.

Czystym ircem sobie pogawedki urzadzali? Myslalem, ze blowfish do irca to w takich kręgach jest minimum.

„Prawdopodobnie operacja kopiowania dysków mogła wzbudzić podejrzenia administratorów Hansy”

Hmmmm… Jak admin Hansy mógł „widzieć” pracujące na max dyski w serwerowni, skoro nie jest rootem fizycznej maszyny?

Skąd wiesz że nie jest? Może to był dedyk.

No chyba że tak, ale należałoby to wtedy podać

Pytanie czysto techniczne: jak można próbować rozpoznać, że ktoś kopiuje albo kopiował moją fizyczną maszynę w serwerowni?

Analiza transferów dysku, wydarzeń typu podłączanie urządzeń, otwieranie obudowy itp.

„Policjanci oczywiście uzyskali kopie binarne wszystkich dysków czterech serwerów”

W jaki sposób zrobiono kopię binarną na działających dyskach serwera? Były w RAID?

Wydawało mi się, że kopię binarną dysku da się zrobić tylko „offline” – wyjąwszy dysk z urządzenia i kopiując go z blokerem. Skoro mamy do czynienia, jak piszesz, z podłączaniem urządzeń do serwera, to chyba nie da się już otrzymać dokładnej kopiii binarnej dysku, bo nastąpiła ingerencja w serwer, który zapisał na tenże dysk np. logi ww. podłączania nowych urządzeń, prawda?

@Andrzej K.

Istnieją metody wykonywania obrazu/kopii pracującego dysku, czyli nie będącego „offline” jak piszesz. Jeśli robimy to na produkcyjnym żyjącym serwerze to nigdy nie wykonamy wiernej kopii 1:1 dysku, bo na nim ciągle coś się zapisuje.

W zależności od użytego RAIDa (np. 3, 5, 6, 0+1, 1+0), można by po prostu odłączyć z serwera jeden z dysków i na spokojnie zrobić jego obraz. Potem ta sama procedura dla drugiego dysku i ewentualnie kolejnych dysków.

Zależy co chcesz osiągnąć – w tym przypadku chodziło o konkretne katalogi/pliki na dysku, więc wykonanie kopii jak wyżej, prawdopodobnie dało oczekiwane rezultaty.

> Istnieją metody wykonywania obrazu/kopii pracującego dysku

Czy da się zrobić taką kopię bez zatrzymywania serwera i bez podłączania do niego zewnętrznego urządzenia (które mogłoby pozostawić logi na systemowej partycji – domyślam się, że Adam ma na myśli zewnętrzny bloker, dysk USB albo inny podobny nośnik danych) zakładając że dyski nie są w RAID-ie?

@eloq

W dzisiejszych czasach dysk = virtualny volumin z sieciowej macierzy dyskow, a binarna kopia dysku to kopia/snapshot takiego dysku z poziomu administracyjnego SAN.

A jeśli dedykowana maszyna, z dedykowanymi dyskami to tak jak napisał Duży Pies – odłącz dysk od macieży RAID, skopiuj, podłącz. Ale taki event będzie odnotowany w systemie.

Naprawdę nietypowe podejście, wyrazy uznania. Ale fundamentalne pytanie brzmi ile taka akcja kosztowała? Ile bilionów dolarów wydano do tej pory na walkę z narkotykami na całym świecie? I jaki jest bilans tej wojny. Poza stworzeniem prawdziwych armii przestępców w ameryce środkowej, zysków nie widać. Narkotyki są coraz łatwiej dostępne. Może czas na liberalizację przepisów, kontrolę i obłożenie podatkami produkcji oraz realną opiekę państw nad uzależnionymi?

Też jestem zdania, że można wycelować takie akcje lepiej niż w narkotyki, które są mniej groźne społecznie od handlu dziećmi, ludźmi, organami, bronią czy materiałami wybuchowymi.

Nie każdy narkotyk szkodzi, amfetamina w małych dawkach może stopować rozwój altshajmera. Nie każdy bierze narkotyki bo jest uzależniony i nie każdy szkodzi sobie i społeczeństwu.

Poza tym narkotyki się już kończą, w obliczu coraz bliższego stymulowania odczuć mózgu przez opaski z EEG będzie można osiągnąć dowolne stany umysłu. Narkotyki same umrą śmiercią naturalną.