Wpadki się zdarzają. Wypadki także. Nawet najlepszym. Nie wiemy jeszcze kto, ale ktoś, kto od dość dawna skutecznie dba o bezpieczeństwo polskiego internetu, wyłączył mBank użytkownikom usługi OpenDNS. Taka mała awaria.

Blokowanie stron przestępców nie jest proste. Nie mamy (na szczęście) jednego światowego rejestru stron zakazanych. Nie tak działa internet. Mamy jednak wiele mniejszych rejestrów stron z różnego powodu złych. W jednym z nich strona transakcyjna mBanku pojawiła się dzisiaj jako zdecydowanie zła, a OpenDNS (dostawca darmowej usługi DNS, z której korzysta wielu użytkowników) automatycznie takie witryny blokuje. Jak do tego doszło?

Nietypowe zgłoszenie

Odezwał się do nas dzisiaj Czytelnik, który nie mógł dokończyć zakupów na Allegro. Napisał tak:

Kupuję na Allegro, a po przekierowaniu na mtransfer pojawia się błąd. Firefox wykrył potencjalne zagrożenie bezpieczeństwa i nie wczytał „mtransfer.mbank.pl”, ponieważ strona wymaga bezpiecznego połączenia.

host mtransfer.mbank.pl

mtransfer.mbank.pl has address 146.112.61.108

mtransfer.mbank.pl has IPv6 address ::ffff:146.112.61.108to chyba nie adres IP mBanku?

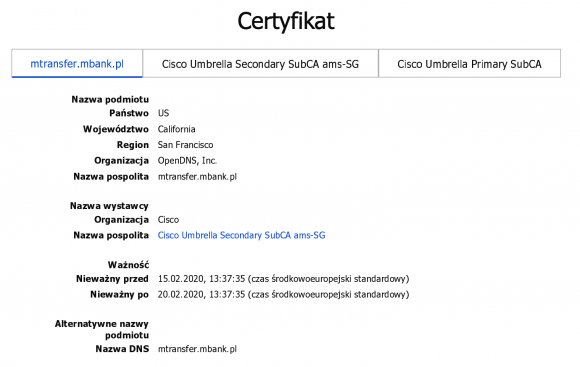

Certyfikat też chyba nie ten?

Wyjaśnienie

Kilkadziesiąt minut później inny Czytelnik podesłał nam linka, który problem w dość prosty sposób wyjaśnił. Oto przedmiotowy link:

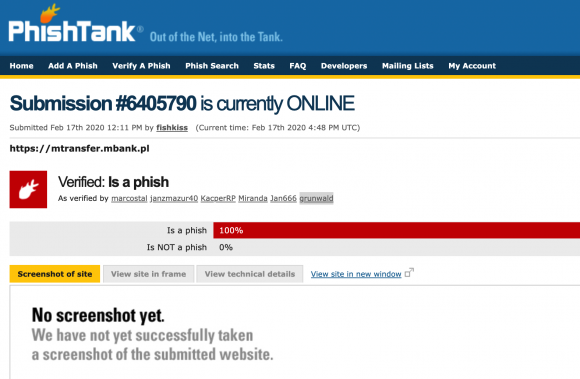

https://www.phishtank.com/phish_detail.php?phish_id=6405790

a to zrzut ekranu Phishtanka:

Phishtank to serwis umożliwiający zgłaszanie złośliwych witryn. Każdy może taką witrynę zgłosić, a inni użytkownicy mogą głosować, czy witryna jest dobra, czy zła. Tu kilku użytkowników zagłosowało, że jest zła. I nikt nie zagłosował, że jest dobra. Aż tylu niezadowolonych klientów chyba mBank nie ma… Jak zatem do tego doszło?

Mamy tu do czynienia prawdopodobnie z czterema problemami.

Problem pierwszy – linki wrzucają automaty. Nie sposób ręcznie obrobić całego zła, które pojawia się w internecie, więc wiele osób napisało automaty publikujące linki na Phishtanku, by proces eliminacji złośliwych witryn przyspieszyć. Często takie automaty mają też białe listy stron, których nie wrzucają – bo automaty lubią się mylić. To nie zawsze jednak pomaga.

Problem drugi – Phishtank śledzi przekierowania. Jeśli wrzucimy mu stronę xxxyyyzzz.com, a strona bota Phishtanka, który ją odwiedzi, przekieruje na mBank.pl, to Phishtank odczyta adres witryny docelowej i go opublikuje jako kandydata do oceny. Tak mogło być w tym przypadku.

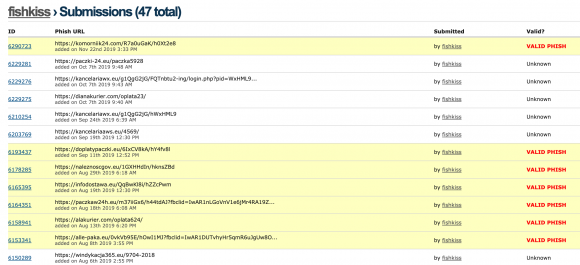

Problem trzeci – złe witryny mają krótki czas życia. Często od postawienia, przez oszustwa, do zamknięcia mijają 1-2 godziny. Trzeba zatem takie strony blokować jak najszybciej. Niestety liczenie na to, że użytkownicy Phishtanka ręcznie potwierdzą każdą złośliwą stronę się nie sprawdza. Z tego powodu część użytkowników korzysta w tym celu z fałszywych kont, które automatycznie potwierdzają zgłoszenia. W tym wypadku zgłaszało konto fishkiss, a potwierdziły marcostal, janzmazur40, KacperRP, Miranda, Jan666 i grunwald. Jeśli spojrzycie w historię zgłoszeń i potwierdzeń, to zobaczycie, że z reguły pracują w takim zestawie…

Problem czwarty – aby skutecznie chronić użytkowników, wiele serwisów automatycznie blokuje strony potwierdzone jako złośliwe na Phishtanku – i tak działa także OpenDNS.

Wystarczy zatem te kilka niedoskonałości systemu walki ze złodziejami, jeden sprytny złodziej, który boty Phishtanka przekieruje na strony banków i katastrofa gotowa.

Podsumowanie

Ktokolwiek stoi za systemem zgłoszeń, robi świetną robotę (pozdrawiamy, pewnie się znamy!) – zgłosił do tej pory kilkadziesiąt złośliwych witryn i pewnie dzięki temu uratował niejednego internautę.

Niestety dzisiaj uratował na kilka godzin część polskich internautów przed internetowymi zakupami. Jak temu zapobiegać? Phishtank mógłby inaczej kategoryzować przekierowania, a OpenDNS mógłby wprowadzić białe listy – ale nie są to raczej realistyczne marzenia. mBankowi pozostaje wypracować dobre kanały komunikacji z Cisco, zarządzającym OpenDNS, a klientom, którzy chcą dokończyć zakupy, zmienić na chwilę dostawcę DNS.

PS. Mechanizmy opisywane powyżej znamy aż za dobrze – kto nigdy strony klienta nie zablokował, niech pierwszy rzuci pakietem ;)

Komentarze

Takie blokady to w większości lipa. Wystarczy odwiedzić jakieś strony porno (nawet znane), żeby się o tym przekonać. Niemal nigdy nie są blokowane przez filtry Google i M$, a antywirusy krzyczą o niebezpieczeństwie. W przykładzie z arta część odsieją, ale większość nie zostanie zablokowaba lub będzie błędnie zakwalifikowana jako szkidliwa.

Witryny porno nie są nielegalne ani szkodliwe, nie jest również regułą że towarzyszy im scam lub phishing. Nielegalna jest tylko pornografia dziecięca i tutaj mechanizmy obronne są raczej skuteczne – bo ile znasz serwisów promujących pornografię dziecięcą?

Większość stron porno rozsiewa malware. A to już jest przestępstwo.

https://plblog.kaspersky.com/porno-danger-fact-or-fiction/9127/

Wkleił mi się zły odsyłacz.

„Pod lupę wzięto xHamster, który zajmuje wysokie – 4. miejsce w rankingu popularności stron internetowych na świecie. Prześwietlono 20 986 podstron tego serwisu i w przypadku 1067 wykryto reklamy odsyłające do stron malwere – to aż 5 proc. Biorąc pod uwagę, że przeciętny użytkownik tego serwisu odwiedza około 10 podstron, zagrożenie infekcji jest bardzo wysokie. Z kolei PornHub ma jeszcze większy odsetek niebezpiecznych podstron, który wyniósł 12.7 proc. Zbadano również stronę Xvideos, która w czasie przeprowadzania analizy była w 100 proc. „czysta”.”

https://tech.wp.pl/ogladasz-porno-na-tych-stronach-uwazaj-zainstaluja-ci-to-bez-twojej-wiedzy-6034796434769025a

Czy warto używać https://quad9.net/ – dns 9.9.9.9 ?

Nie wiem jak dzis, ale kiedys mega wolno sie updetowali i na zmiany w DNS trzeba bylo czasem czekac i dzien.

Czy ty uwazasz ze na stronie o bezpieczenstwie ktos bedzie kilikal w twoje nieznane linki. Wez sie czlowieku ogarnij. A moze ja ci jakis fajny link podesle mailem a ty w niego bedziesz klikal.

Kiedys z tego co pamietam to niebezpiecznik byl zablokowany przez OpenDNS. Generalnie straszne g*wno ten OpenDNS. Najlepiej zrobic sobie blackholing z dostepnych za darmo list adresow IP i aktualizowac co 2-3 godziny.

Nie wiem czy kiedyś próbowaliście wyjaśnić zgłoszenie na phishtank-u. Jeżeli jeszcze tego nie zmienili, to jest to procedura budująca wiarę w ten serwis ;)

Haha. Słowa złodziej i mbank leżą niedaleko. Trafił swój na swego.

Bank to bank a nie jakis tam dotcom. Wystarczy by skarbiec mial stałą lokalizacje rownież w świecie cyfrowym. Stale ip wraz z fingerprintem klucza serwerow wpisane do umowy i zmiany poprzez aneksy. Mozna zarzadzac zaufaniem inacZej niz w 'akademickim internecie’ mozna :). Cala ta wirtualizacja i chmuryzacja jest dla wygody ale nie naszej. Gwarantowac cyfrowa autentycznosc i cyfrowe bezpieczenstwo – trudna sprawa dlatego mamy tyle oddolnych lepszych lub gorszych inicjatyw a obywatele po ta usluge siegaja u amerykanskich chmurodawcow

Ha, ja to bym chciał aby taki *bank chociaż publikował swój fingerprint. Jedyne, co znalazłem dla mbanku to jakieś odciski dla private banking.

Jesli to byl Firefox to to byl atak typu Heartbleed/MiTM. Prosimy uprzejmie wejsc w ustawienia Firefoxa i zmienic dwa ponizsze ustawienia na 'true’ (Mozilla tego za nas nie zrobila, czemu? Bo to idioci z Amaryki- tam glupkow nie brakuje):

security.ssl.require_safe_negotiation

security.ssl.treat_unsafe_negotiation_as_broken

mBank musi pomyśleć o jakimś CAA/key pinningu, bo wystawianie certyfikatów SSL w taki sposób, nawet jeśli ma za zadanie zapobiegać phishingowi, jest lekkim… nieporozumieniem.

Tzn. w jaki sposób?

CAA polega na tym, że poprzez odpowiedni wpis DNS abonent domeny wyznacza urzędy certyfikacji, które mogą dla niej wystawić certyfikat. Key pinning polega na przypisywaniu skrótów certyfikatów „na sztywno” do danej domeny, tak, aby próba użycia innego generowała błąd (którego nie da się pominąć w przeglądarce).

To co robi OpenDNS z dynamicznym wystawianiem certyfikatów, nawet jeżeli w celach anty-phishingowych, jest klasycznym przykładem MITM.

W sumie nie przeczytałem uważnie artykułu – mBank stosuje CAA, a certyfikaty nie są zaufane dla przeglądarki.

@AdamH, na jaki adres mam ten pakiet rzucić? :P

kili: 127.0.0.1 lub proxychains4 ping 224.0.0.1 xd

Lameria z Orange zapewne

Nie.

Kto płaci mTransferem gdy dostępny jest BLIK?

Kto płaci za pseudoreklamę prywatnej firmy Polski Standard Płatności sp. z o.o.?

Soros.