Jakkolwiek abstrakcyjnie by nie brzmiał temat naszego wpisu, to odkryto namacalne dowody wskazujące na możliwe powiązania pomiędzy autorami WannaCry a sprawcami niedawnych ataków na polskie banki. Tropy prowadzą do Korei Północnej.

Ujawnione przez nas na początku lutego włamania do polskich banków okazały się być jedynie fragmentem globalnej kampanii przeciwko sektorowi finansowemu. Firmy zajmujące się bezpieczeństwem informacji po długich analizach jednogłośnie przyznały, że najbardziej prawdopodobnym sprawcą włamań do banków jest grupa zwana Lazarus (lub jeden z jej odłamów). Grupie tej przypisywane są między innymi ataki na Sony Pictures czy udana kradzież ponad 80 milionów dolarów z banku w Bangladeszu. Analitycy kilku firm badających te sprawy twierdzą, że grupa Lazarus związana jest z rządem Korei Północnej, próbującym rozpaczliwie zdobyć pieniądze. Co jednak przemawia za związkiem między Lazarusem a WannaCry?

Tu kawałek, tam kawałek

Wszystko zaczęło się kilkanaście godzin temu od tego tweeta Neela Mehty:

Neel to pracownik Google, który odkrył błąd Heartbleed – więc można założyć, że z grubsza wie, co robi. W swoim tweecie wskazał skróty dwóch plików i ich podobne fragmenty. Kiedy inni badacze przyjrzeli się bliżej danym okazało się, że jeden plik to wczesna wersja WannaCry, pochodząca z lutego tego roku, a drugi to jedno z narzędzi (Contopee) używanych w roku 2015 przez grupę Lazarus.

Podobne fragmenty kodu pokazał wkrótce między innymi badacz z firmy Kaspersky:

Próbka WannaCry pochodząca z lutego nie miała jeszcze funkcji automatycznego rozmnażania się na inne komputery. Miała także nieco krótszą listę rozszerzeń szyfrowanych plików, jednak pozostałe cechy bardzo silnie wiążą ją z próbką użytą w niedawnych atakach. Kod łączący ją z narzędziami Lazarusa to między innymi unikatowa sekwencja 75 różnych szyfrów możliwych do użycia w trakcie nawiązywania połączenia SSL. Jest to sekwencja tak unikalna, że ze wszystkich analizowanych złośliwych programów jedynie narzędzia Lazarusa oraz stara wersja WannaCry zawierają taki sam zestaw. Wspomniane fragmenty kodu możecie obejrzeć we wpisie Matta Suiche. Dodatkowo Symantec potwierdził, że w kilku przypadkach odkrycie wczesnych wersji WannaCry poprzedzała infekcja z użyciem narzędzi grupy Lazarus.

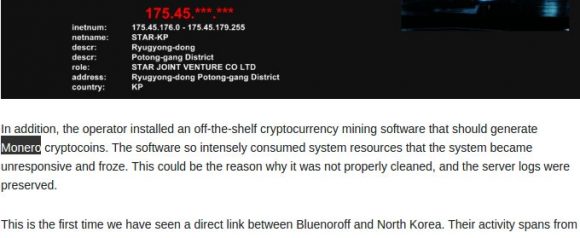

Przy okazji analizowania kampanii WannaCry badacze odkryli także inny botnet korzystający z tego samego exploita do przejmowania kontroli nad cudzymi komputerami. Ten jednak nie instalował ransowmare, a zamiast tego uruchamiał procesy kopania kryptowaluty Monero. Co interesujące, w jednej z prezentacji na temat odłamu grupy Lazarus zwanej Bluenoroff Kaspersky wskazał, że jej operatorzy czasami instalują właśnie narzędzia do produkcji Monero.

Czy to była Korea Północna?

W świecie bezpieczeństwa IT prawie nigdy nie możemy być w 100% pewni, kto jest autorem danego wirusa. Często autorzy kampanii zostawiają fałszywe ślady, by zmylić tropy. Trzeba jednak przyznać, że aby zostawić tak subtelne wskazówki w kodzie swojej produkcji (i to we wczesnej, prawie nieznanej wersji) musieliby być bardzo sprytni, wyrachowani i przewidujący. A czy tacy sprytni, wyrachowani i przewidujący atakujący zarobiliby zaledwie kilkadziesiąt bitcoinów na tak masowej infekcji? To możliwe, aczkolwiek mało prawdopodobne.

Komentarze

Pierwsze podobieństwa i hipotezy pojawiły się już w sobotę: https://twitter.com/WhiteCatSec/status/863332095577534464

„A czy tacy sprytni, wyrachowani i przewidujący atakujący zarobiliby zaledwie kilkadziesiąt bitcoinów na tak masowej infekcji? To możliwe, aczkolwiek mało prawdopodobne.”

Może wcale nie zależało im na zysku (nie był to cel główny) a ta ogromna liczba (trzy) adresów portfeli imho tylko to potwierdza.

Kto najmniej ucierpiał? Kto najwięcej zyskał? W tym biznesie nie ma ani sojuszników, ani przyjaciół.

To jakaś kampania reklamowa Lazarusa? Najpierw Sony, później Bangladesz/Swift teraz WannaCry… ktoś robi plebiscyt? Ja tam wcześniej stawialem na tych samych co bawili się w wyłączanie Internetu. Poczekajmy jeszcze kilka dni, To pewnie nie koniec. Dopiero co ShadowBrokers ogłosiło cykliczne dumpy w ramach „Dump of The Month”. Pewnie następny będzie ruch tych od APT28.

Nikt nie bawił się w wyłączenie Internetu, przeczytaj sobie artykuł o Mirai na Krebs On Security, bardzo fajnie wszystko objaśnione.

„Jakkolwiek abstrakcyjnie by nie brzmiał” – czy nie odpowiedniejszym słowem byłoby absurdalnie zamiast abstrakcyjnie?

Programiści często używają abstrakcji. Podobnie naukowcy zajmujący się teorią sterowania tworzą abstrakcyjne modele układów, a nie sądzę by było to coś kontrowersyjnego albo wyjątkowego, sensacyjnego.

… a to takie trudne użyć funkcji znanych explitów we własnej produkcji, jest to poniekąd bardzo często stosowana praktyka i nie będę palcem wskazywał kto (czyja służba) takimi „spektakularnymi” wyczynami najczęściej się chwaliła. Prawda jest też taka że do takiego ataku trzeba czegoś więcej niż tylko chęci, mianowicie wiedzy. Nie wiem jaką wiedzą dysponuje Korea Północna na temat technik IT: podatności,, kryptolografii, architektury i organizacji sieci i systemów operacyjnych swojego wroga, ale jeżeli jest to takie proste to już strach się bać co będzie dalej i jaki badziew instalujemy na swoich komputerach. Tak poważnie jednak to bez żartów, to co obserwujemy to tylko to jak firmy USA zacierają ślady. To co wiemy wyimaginowana grupa Lazur, „chłopiec do bicia” (wygodny dla wszystkich) amerykańskie eksploity, dziurawy (celowo lub nie) system, i zdolni programiści.

Wystarczy interesowac sie geopolityka i znac z mediow informacje o napieciu miedzy Korea Pln a USA i praktycznie calym swiatem – nawet Chiny traca cierpliwosc do swojego protegowanego – zeby domyslac sie, ze Korea nie tylko wypuszcza rakiety ale i atakuje swiat cybernetycznie. Jaki jest w tym cel? Trzeba by sie zapytac Kima co mu siedzi w glowie. Czy to zwykle straszenie czy juz atak? Czy mowienie, ze jak nie zniosa sankcji to bedzie jeszcze gorzej i zaden kill-switch nie pomoze? Gdyby nie ten „przypadkiem” znaleziony „blad” z kill-switchem to mogloby byc nieciekawie. I tak sa gigantyczne straty a moglyby byc zdecydowanie wieksze. Nie przemawia do mnie chec zysku. Predzej wlasnie atak pod pozorem checi zysku. Mamy namiastke tego co by sie dzialo w przypadku jakiegos globalnego konfliktu.

ps. Dodam, ze predzej czy pozniej musi dojsc do jakiegos powaznego konfliktu – i tak mamy najdluzszy w historii czas pokoju – wiec musimy sie pozadnie przygotowac do obrony cybernetycznej. Dlatego kuriozalny i skrajnie niebezpieczny jest pomysl z inteligentnymi licznikami energii elektrycznej ktore mozna zdalnie wylaczyc i zablokowac dostarczanie pradu odbiorcom. Dobry atak na siec energetyczna panstwa odcina na nieokreslony czas wszystkich odbiorcow energii elektrycznej ktorzy maja inteligentne liczniki pradu.

W pełni popieram, nie warto się podkładać. Systemy IT są dziurawe jak ser szwajcarski albo i bardziej, w IoT szczególnie.

Welp. Tak się składa, że pracuję we firmie, która robi inteligentne liczniki i gatewaye liczników.

Nie mamy wbudowanych kill switchy :) by design.

Najgorsza rzecz, jaką możesz zrobić, to możesz komuś popsuć statystyki, albo wydedukować wzorzec zużycia, zachowań i profilować sobie użytkownika :)

Jak to nie ma kill switchy skoro zaklad energetyczny moze zdalnie wylaczyc taki licznik w przypadku gdy ktos zalega z platnosciami. Tak jest juz od dawna w starych licznikach przedplatowych.

Wykręcasz/wyłączasz zabezpieczenia przedlicznikowe, wyciągasz licznik, łączysz na krótko, voila. Dzisiejsza młodzież bez prądu, srajfonów i internetów zginie marnie.

Dla ciebie moze jest to proste ale zapewniam cie, ze dla 99% ludzi to jest czarna magia. Nie mowiac, ze po prostu boja sie pradu i w zyciu by sie za cos takiego nie zabrali. Nie wymienia zwyklego gniazdka a co dopiero to co piszesz.

W jaki sposób w kraju gdzie do internetu ma dostęp kilka tysięcy osób można wyszkolić grupę profesjonalnych hakerów?

Trudno w to uwierzyć aby Korea Płn. była wstanie to robić.

Właśnie w takiej „ciemnicy”, gdzie nie ma dostępu do neta, ci bardziej kumaci sami się będą szkolić.

Najciemniej pod latarnią.

Aby nauczyć się programowania paradoksalnie wystarczy kartka i ołówek, ale masz rację, Koreańczycy to wygodny wróg. Wszystko co na nich zrzucą, przypiszą sobie z dumą :)

„i tak mamy najdluzszy w historii czas pokoju”

made my 0day.

Oczywiscie mowa o czasach pokoju w Polsce a nie na swiecie czy nawet za nasza wschodnia granica.

@ gosc

Nie trafiona uwaga z tymi inteligentnymi licznikami…

Dobry atak na siec energetyczną, powoduje Blackout bez rozdziału na rodzaj urządzenia pomiarowego u koncowego odbiorcy:)

To zalezy od rodzaju ataku i na jakie urzadzenia. Czy sterowanie licznikami czy Blackout calego systemu produkcji.

Korea Płn. w swojej konstrukcji i działaniu przypomina zorganizowaną grupę przestępczą. Jak wiadomo, za darmo nie biją. Wykazanie interesu ekonomicznego Korei jest podstawą do wiązania tego państwa z infekcjami. Raczej nikt nie liczył na kokosy z wpłat od zdesperowanych frajerów co się pozarażali i w dodatku nie mają żadnych backupów w odwodzie. Psychologicznie efekt też jest słaby bo bardziej pobudza ciężarówka rozjeżdżająca ludzi niż odwołanie przyjęć do szpitala w UK.

„Korea Płn. w swojej konstrukcji i działaniu przypomina zorganizowaną grupę przestępczą.” – dokladnie tak jak USA, Rosja, Chiny, Niemcy, Anglia itd itp. Widzisz jakies roznice?

A ty nie widzisz różnic między tymi krajami Rozbawiony?

Jeżeli to Koreańczycy, to dlaczego nie zaatakowali w USA?

Właśnie na tym polega przebiegłość ataku, „zaatakujemy kilka innych krajów celem sprawdzenia naszych narzędzi. To bedzie nasz poligon doświadczalny, nikt nie zwróci uwagi”. Perfidia Kima i jego pupili nie zna granic. Ale ja mając takie narzedzia i chcąc je wypróbować własnie tak bym postąpił. Dodatkowo może to później służyć jako karta przetargowa w negocjacjach z USA o pożyczkę bezzwrotną.

Moim zdaniem nie masz racji. Konkretny rodzaj broni cybernetycznej działa raz. Po zmasowanym ataku z wykorzystaniem luki 0day luka ta przestaje być klasy 0day. A im więcej szumu wokół kampanii wykorzystującej tą lukę tym więcej systemów które zostaną spatchowane. Broń konwencjonalna masowej zagłady działa zawesze z podobnym skutkiem…

Kto zarobi na uwalonych dyskach, formatowaniu i przesiadce na 'bezpieczny’system?