Nasze osobiste elektroniczne gadżety takie jak smartfon czy tablet awansują powoli na pozycję najważniejszego urządzenia, którego utrata lub ujawnienie zawartości może faktycznie zaboleć. Warto zatem takim sytuacjom zapobiegać.

Poniższy tekst nie opisuje modyfikacji kernela, tylko dość podstawowe zasady bezpieczeństwa urządzeń Apple. Jeśli nie macie iZabawek lub wiecie, jak je skonfigurować, możecie skrollować dalej. Pozostałych – szczególnie nowych posiadaczy gadżetów – zapraszamy do lektury. Autorem poniższego artykułu jest Łukasz Basa – entuzjasta Apple, zawodowo związany z bezpieczeństwem IT.

Bezpieczne jabłuszka

Chciałbym tym postem zacząć cykl wpisów odnośnie bezpieczeństwa waszych iUrządzeń. Nie będą to dogłębne analizy systemów zabezpieczeń implementowanych przez Apple w ich urządzeniach, a zestawy kilku prostych wskazówek prezentujących jak możecie znacząco podnieść poziom bezpieczeństwa (i prywatności) waszych zabawek bez potrzeby instalowania specjalistycznych aplikacji czy też posiadania fachowej wiedzy.

Zacznijmy od krótkiej historyjki. Około cztery miesiące temu miałem przyjemność być uczestnikiem konferencji Chaos Communication Camp organizowanej co cztery lata dla pasjonatów z branży bezpieczeństwa (swoją drogą bardzo polecam, ale nie o tym). W trakcie jednego z wykładów zorientowałem się że nie czuję w kieszeni swojego telefonu. Znacie to przerażające uczucie? :) No niestety… telefonu nie było… Przeszedłem się drogą którą dotarłem na wykład z nadzieją że jednak wypadł mi gdzieś po drodze. Wtedy właśnie zacząłem się zastanawiać co na tym telefonie miałem zapisane i co może zrobić z nim osoba która go znajdzie. Jak się okazało – bardzo dużo…

Telefon już nie służy nam tylko do prowadzenia rozmów czy pisania smsów. W dobie wszechobecnych smartfonów, telefon to znacznie więcej – to mały komputer, który (o zgrozo) nosimy wszędzie ze sobą. Na naszych komórkach mamy zainstalowane setki aplikacji do praktycznie wszystkiego (jak to mawiał Steve Jobs: „I am sure there is an app for that”). Co więcej aplikacje te mają najczęściej wpisane (i zapamiętane!) loginy i hasła do wszelkiej maści używanych przez nas serwisów społecznościowych (Facebook, Twitter, LinkedIn), zakupowych (Allegro, Groupon, Zalando), finansowych (SkyCash, PayPal), skrzynki e-mail, czy nawet sparowane (skonfigurowane jako zaufane) aplikacje bankowe.

Wracając więc do postawionego wcześniej pytania – osoba która znalazła taki telefon może naprawdę dużo. Od przeczytania naszej korespondencji (e-mail, Snapchat, iMessage, Facebook, LinkedIn) z rodziną, znajomymi czy współpracownikami, po wyrządzenie naprawdę dużych szkód podszywając się pod nas na portalach społecznościowych, wykonanie zakupów na nasze konto, aż po (przy odrobinie szczęścia) dostęp do naszego konta bankowego.

Niestety bardzo często nie zdajemy sobie z tego sprawy, bagatelizujemy bądź wręcz ignorujemy fakt jak ważnym urządzeniem w dzisiejszych czasach potrafi być zwykły telefon. Zdaję sobie sprawę że wielu użytkowników (nie tylko) iPhonów zwyczajnie nie wie że można coś zrobić lepiej, bezpieczniej bez konieczności posiadania jakiejś specjalistycznej wiedzy. Dlatego też poniżej znajdziecie kilka kroków które można wykonać aby podnieść poziom bezpieczeństwa Waszego iUrządzenia w przypadku jego kradzieży lub zgubienia.

Co więc mogę zrobić?

Kopia bezpieczeństwa

Znane przysłowie mówi, że ludzie dzielą się na tych co robią kopie bezpieczeństwa i na tych którzy będą je robić :). Mam nadzieję że Wy należycie do tych pierwszych. Jeżeli nie, warto skorzystać z tej opcji jaką Apple oferuje jako wbudowany komponent systemu operacyjnego Waszych telefonów i tabletów nawet nie tylko ze względów ochrony przed zgubieniem czy kradzieżą telefonu, ale także w przypadku gdy np. najnowsza aktualizacja oprogramowania zepsuje nam telefon i jedyną opcją naprawy będzie przywrócenie go do ustawień fabrycznych.

Kopia w „chmurze” iCloud

W przypadku iPhone i i iPada mamy dwie opcje przygotowane przez Apple. Pierwsza (wygodniejsza) to wykonanie kopii bezpieczeństwa do „chmury” iCloud. Każdy posiadacz telefonu czy tabletu z jabłuszkiem dostaje w prezencie od Apple 5GB miejsca na dane które śmiało można przeznaczyć na automatyczne kopie zapasowe.

Aby włączyć wykonywanie kopii zapasowych przez nasz telefon/tablet, należy:

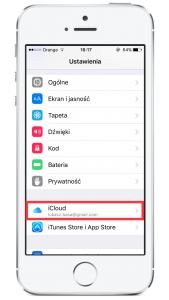

- kliknąć w ikonę „Ustawienia”:

- wejść w menu”iCloud”:

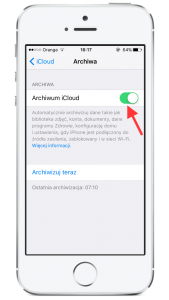

- kliknąć w pozycję „Archiwum”:

- aktywować opcję „Archiwum iCloud” przeciągając guzik na prawo, tak aby wyglądał jak na poniższym obrazku:

To wszystko. Po wykonaniu tych prostych 4 kroków nasz iPhone/iPad sam zadba za nas aby wykonać regularną kopię bezpieczeństwa danych na naszym urządzeniu (możemy mu wskazać jakie dokładnie dane mają podlegać kopiowaniu, ale o tym napiszę oddzielnie). Kopie będą wykonywane codziennie w nocy pod warunkiem że będziemy podłączeni do sieci Wi-Fi. Zawsze też możemy wykonać kopię samodzielnie „na żądanie” klikając w przycisk „Archiwizuj teraz” widoczny na powyższym obrazku.

Kopia na dysku komputera – iTunes

Inną (i zarazem bezpieczniejszą) opcją wykonywania kopii naszego urządzenia jest wykorzystanie w tym celu programu iTunes i przechowywanie skopiowanych w ten sposób danych na dysku naszego komputera. Dlaczego bezpieczniejszą? Z dwóch powodów:

- Ustrzeżemy się przed wścibskim nosem trzy-literowych służb specjalnych które ramach swoich kompetencji do takiej chmury mogą sięgnąć.

- Wykonanie kopii lokalnej pozwala na dodatkowe jej zaszyfrowanie. Dzięki temu nawet w przypadku dostępu do tego pliku przez osoby niepowołane mamy pewność, że bez znajomości hasła nasze dane są nadal bezpieczne.

Jak się do tego zabrać?

- Podłączamy nasz iPhone do komputera (w opisywanym przeze mnie przypadku będzie to MacBook, na Windows powinno to wyglądać analogicznie – musimy jedynie zainstalować program iTunes, który w przypadku komputerów z logiem jabłka dostarczany jest od razu z systemem).

- Włączamy program iTunes klikając w ikonę nutki w doku u dołu ekranu:

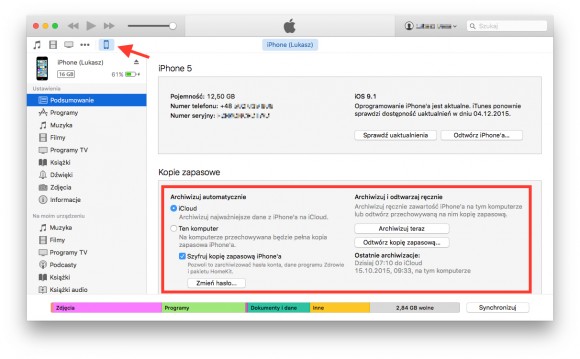

- Klikamy w ikonkę telefonu w górnej części okna iTunes (tak jak pokazuje czerwona strzałka poniżej.

- W głównym oknie iTunes wyświetlającym zawartość naszego iPhone widzimy panel „Kopie zapasowe” (oznaczony kolorem czerwonym powyżej). W tej chwili widzimy że iPhone skonfigurowany jest aby wykonywać kopie zapasowe w chmurze iCloud, ale nic nie stoi na przeszkodzie aby tą opcję zmienić na „Ten komputer”. Warto także zaznaczyć dodatkowy ptaszek przy opcji „Szyfruj kopię zapasową iPhone’a” dzięki czemu skopiowane dane zostaną zabezpieczone przed dostępem przez niepowołane osoby.

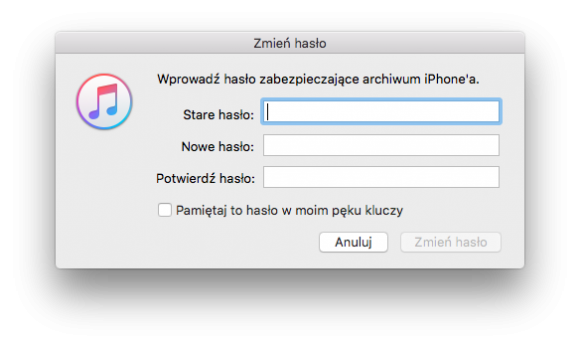

- Nie zapominamy kliknąć w guzik „Zmień hasło…” aby wprowadzić hasło którym zabezpieczymy naszą kopię zapasową:

Po tym zabiegu mamy pewność, że w przypadku utraty czy awarii naszego iPhone/iPada będziemy w stanie przywrócić nasze cenne dane.

Pamiętajmy jednak, że o ile opcja kopii w chmurze sama „pamięta” za nas o konieczności jej zrobienia, o tyle w przypadku wykorzystania iTunes musimy być zdyscyplinowani i sami pamiętać o regularnym wykonywaniu kopii.

Blokada ekranu

Kolejna rzecz o której warto pamiętać to blokada ekranu. Zabezpieczenie naszego urządzenia hasłem/odciskiem palca (w przypadku modeli iPhone5s i wyższych) skutecznie utrudni wścibskiej osobie dostęp do danych zgromadzonych na naszym urządzeniu w przypadku kradzieży, zgubienia czy też zwykłego pozostawienia bez nadzoru.

Jakie mamy opcje? Apple standardowo proponuje nam 3 podstawowe sposoby zabezpieczenia ekranu:

- 4 lub 6 cyfrowy kod numeryczny – sprowadza się do wpisania kombinacji 4 (lub według ustawień może to być 6) cyfr aby odblokować nasz telefon.

- Kod alfanumeryczny – opcja dla ludzi bardziej ceniących poziom bezpieczeństwa – wymaga wpisania hasła które może zawierać dowolne znaki z klawiatury. Niestety ta metoda odblokowania telefonu (jak się już zdążyłem przekonać) jest bardzo niewygodna.

- Zabezpieczenie odciskiem palca – najszybsza metoda na odblokowanie telefonu. Wystarczy przyłożyć palec na czytnik linii papilarnych (okrąg pod ekranem) aby odblokować telefon. Aby ta opcja działała należy posiadać model 5s lub nowszy.

Włączenie blokady ekranu kodem cyfrowym lub alfanumerycznym

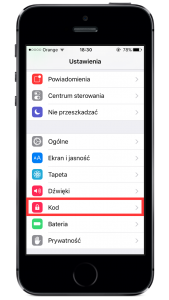

- Klikamy w ikonę „Ustawienia”:

- Wchodzimy do menu „Kod” (jeżeli kod był już wcześniej przez nas ustawiony, system poprosi o jego wprowadzenie):

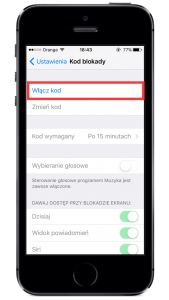

- W menu które nam się pojawi wybieramy opcję „Włącz kod”:

- Następnie system poprosi o dwukrotne wpisanie nowego kodu:

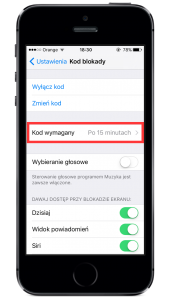

- Dodatkowo możemy zdefiniować jak szybko od zablokowania ekranu telefon ma prosić o wpisanie kodu (opcja natychmiast, choć może być dla niektórych uciążliwa jest wyborem najbezpieczniejszym):

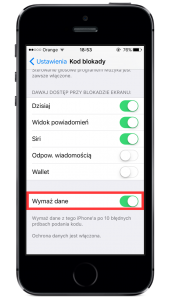

- Możemy się jeszcze pokusić o zaznaczenie opcji „Wymaż dane” która spowoduje, że po 10 błędnych próbach podania kodu nasz iPhone zostanie przywrócony do ustawień fabrycznych. Jeżeli skonfigurowaliśmy poprawnie kopie zapasowe jak to zostało opisane w poprzednim paragrafie, możemy śmiało opcję tą zaznaczyć:

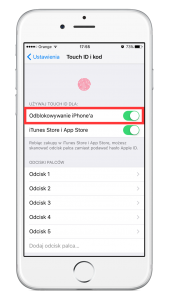

W przypadku iPhone’ów nowszej generacji możemy włączyć odblokowywanie ekranu z użyciem odcisku palca:

Find my iPhone

Kolejną funkcją, której z pewnością warto użyć jest „Find my iPhone”. W skrócie pozwala ona na zlokalizowanie naszego telefonu (lub tabletu) w przypadku jego utraty. Oczywiście warunkiem jest aby posiadał on dostęp do sieci. Poza uzyskaniem lokalizacji utraconego urządzenia mamy możliwość jego zdalnego wymazania co w przypadku gdy nie mamy ustawionej blokady ekranu skutecznie utrudni złodziejowi dostęp do naszych danych. Aby włączyć „Find my iPhone” należy:

- Kliknąć na ikonkę „Ustawienia” a następnie wejść do menu „iCloud”:

- Kliknąć w pozycję „Znajdź mój iPhone”:

- Aktywować opcję „Znajdź mój iPhone”:

Ten prosty zabieg pozwoli nam na lokalizowanie naszego iPhone’a w przypadku jego utraty oraz umożliwi jego zdalne wymazanie.

To oczywiście najprostsze i najszybsze do zastosowania mechanizmy dostarczane przez Apple które pozwolą nam na szybkie podniesienie poziomu bezpieczeństwa naszego urządzenia. W kolejnych artykułach z tej serii opisane zostaną inne warte zastosowania sposoby podnoszące także poziom naszej prywatności.

Komentarze

Poradnik dla nastolatków w serwisie o bezpieczeństwie?

Lepiej niech mlodzi czytaja tutaj niz na forum onetu.

Moze przy okazji wkreca sie w temat :)

Nastolatki nie zasługują na bezpieczeństwo? Poza tym chyba nie masz pojęcia jak wiele osób użytkujących „mądre telefony” trzyma na nich całe swoje życie bez kompletnie żadnego zabezpieczenia. I są to zarówno młode osoby z dowodem osobistym, jak i starzy użytkownicy w osobie ich rodziców i dziadków.

Może nie wszyscy są tacy obeznani z wszystkimi systemami jak Ty?

Każda instrukcja, która pozwoli zabezpieczyć się chociaż jednej osobie na sto jest dobra, brawo dla autora/autorów.

Lubie ten serwis, mam nawet RSS w telefonie do niego. Jednakże poziom tego artykułu jest tak kiepski, że zastanawiam się czy na pewno miał znaleźć się w tym serwisie. Nawet nie chodzi o to, iż jest on dla początkujących (choć nie jego miejsce chyba tu), ale sugestia że chmura jest tak fajna, blokada ekranu pinem daje bezpieczeństwo… Pozdrawiam serdecznie autorów serwisu. I tak lubię go czytać :-)

Autor artykułu postanowił nam zaprezentować wycinek instrukcji obsługi izabawek…

Nie jestem mega expert ale ten artykul nadaje sie na pudelka, albo inne strony dla nie technicznych czytelnikow. Autor sie osmieszyl :-/

Proponuję jeszcze raz z uwagą przeczytać początek artykułu i zastosować się do instrukcji :)

Nie chcę nikogo urazić ale drażnią mnie tego typu wypowiedzi. Nie ma obowiązku czytania określonych stron jeśli treść nam nie odpowiada. I tak podziwiam Adama za cierpliwość. Wiele lat temu prowadziłem bloga na którym bardzo szybko wyłączyłem możliwość komentowania. Zdecydowanie wpłynęło to na plus na poziom dyskusji – każdy kto chciał zabrać głos musiał poświęcić czas na wysłanie do mnie maila który następnie publikowałem wraz z ewentualnymi odpowiedziami.

Jeśli uważa ktoś, że poziom tego czy innego artykułu jest „niski”, zawsze może usiąść przed klawiaturą i napisać ciekawy tekst na temat na którym się zna. Nie sądzę żeby był duży problem z umieszczeniem tutaj przez właściciela serwisu treści stworzonej przez zewnętrznego autora. Byłoby to z większym pożytkiem niż pusta krytyka której mamy pełno online. Od wytykania „błędów” mamy dziwnym trafem tysiące komentujących ale żeby poświęcić czas i samemu coś stworzyć… O, to już trudne zadanie. Łatwiej się marudzi.

Wszystkie dane z backupem są również w formie zaszyfrowanej na serwerach Apple. https://support.apple.com/en-gb/HT202303

Jak Alan, to już Alan.

Moje nadzieje rodzi część 2 – może w niej opisalibyście bardziej „profesjonalne” możliwości zabezpieczeń?

Głównie mam tu na myśli prywatność w Sieci i zachowanie anonimowości.

Uwaga do tekstu – nie wiem co będzie w dalszej jego części, może chciałeś o tym wspomnieć – moim zdaniem warto wciąż liczyć na uczciwość ludzi. W swoich urządzeniach mobilnych stosuję sporo zabezpieczeń ale stało się to dla mnie pośrednio przyczyną zguby: zostawiłem na chwilę tablet na dachu samochodu, przypomniałem sobie o nim kilka kilometrów dalej…

Urządzenie było świetnie zabezpieczone, wszelkie opcje o których wspominasz ustawione, niestety dla oszczędności baterii wyłączyłem łączność komórkową i WiFi. W związku z tym potencjalny znalazca zobaczył iPada z zablokowanym ekranem bez możliwości kontaktu ze mną. A ja nie mogłem go namierzyć. Nie pomyślałem aby na ekranie ustawić tapetę z czymkolwiek pomocnym w złapaniu ze mną kontaktu czy o grawerce na obudowie z tyłu.

Byłem jedynie w miarę spokojny o dane – kopia na iCloud oraz osobno zahasłowane większość aplikacji z wrażliwymi danymi. Prewencyjnie zmieniłem absolutnie wszystkie hasła. Numer seryjny urządzenia jest do znalezienia online z kontaktem do mnie ale od stycznia 2015 nikt się nie odezwał.

Gdy zgubiłem telefon – Blackberry z ustawionym hasłem ale też z informacją kontaktową na ekranie – uczciwy znalazca tego samego dnia podrzucił mi go do domu.

Rzecz jasna sytuacja może też być inna, czego dowodem są wpisy na forach podobne do tego:

„Witam, jestem tu nowy więc proszę o wyrozumiałość i pomoc. Jestem kierowcą samochodu ciężarowego, kilka dni temu na autostradzie (dosłownie na środku autostrady) w Hiszpanii znalazłem torbę a w niej między innymi Ipada Mini (tak sądzę, model z odwrotu to A1490). Ipad jest zabezpieczony hasłem, które kilkakrotnie źle podałem (ostatnio zablokował się na godzinę) i ponad to menu jest w języku niemieckim. A teraz pytania:

– czy mogę go jakoś odblokować, zresetować abym mógł z niego korzystać, jeżeli tak to jak?

– czy mogę to zrobić beż żadnych kabli, (wciąż jestem w trasie)?

– czy jest możliwość zmiany języka na polski?

Dodam iż nie zależy mi na danych poprzedniego użytkownika, więc chętnie wymażę całą zawartość urządzenia. Czy możecie mi jakoś pomóc, czy może nie ma szans na obejście problemu i moge urządzenie wyrzucić do kosza?? Z góry dziękuję za pomoc i wyrozumiałość.”

Taka sytuacja: złodziej kradnie nam iZabawke wpisuje 3 krotnie błędny kod, iZabawka się zeruje do stanu fabrycznego i jest gotowa do sprzedaży ?

W czym problem? Mam dokładnie tak ustawione Blackberry. Przy potencjalnych konsekwencjach i koszcie związanym z nieautoryzowanym dostępem do moich danych, wartość samego urządzenia jest znikoma.

Apple posiada takie zabezpieczenie ze telefon nawet po zresetowaniu do ustawień fabrycznych będzie nadal podpięty do Twojego konta iCloud i złodziej nie ma szans żeby zalogować się na swoje dopóki Ty urządzenia od swojego konta nie odepniesz.

Sytuacja życiowa dziecko dorwało telefon 3x bad pin i…… I rrecovery

Nie kumam ludzi, którzy dają swoim pociechom telefon do zabawy.

Dawać?

Same sobie wezmą, a w domu nie będę chodził z klockiem przy tyłku.

Nie mam nic przeciwko takim artykułom, a nawet dobrze byłoby gdyby ich było więcej – ale jedna rzecz: utwórzmy subkanał RSS:)

Nie bedzie gotowa do spzrzedazy w 99.9%- userzy uzyaja iclouda i jak zresetujesz bedzie pytal o haslo do appleid przypisanego do telefonu zeby go aktywowowac po resecie… bez tego telefon do kosza no chyba ze ktos ma dobre serce i odda go nadawcy

Jeśli ktoś nie potrafi włączyć tak podstawowych funkcji w smartfonie to najwidoczniej ten gadżet nie jest dla niego? Po co wydawać pieniądze w sumie paruset/tysięcy złotych, skoro telefon, który obsłuży mój dziadek potrzebuje klawiatury numerycznej i przycisku OK a jego koszt to ~ 100 zł i będzie na prawde szczęśliwym posiadaczem takiego „gadżetu”? Co do „młodzieży”, która nie ma pojęcia o tych jakże „wielkich” zabezpieczeniach to jestem w 100% ZA wszystkimi own’ami i leak’ami jakie im się przytrafiły i przytrafią. Bycie ignorantem w dzisiejszych czasach jeśli chodzi o bezpieczeństwo to tak naprawdę proszenie się o problemy. Ignorancja to choroba uleczalna ;)

Czekam na pozostałe części art-a.