Dzisiaj mijają dwa tygodnie od kiedy ransomware WannaCry ruszyło masowo w świat by siać strach i zniszczenie. To dobry moment by przyjrzeć się temu, w jaki sposób o zagrożeniu ostrzegały nas różne polskie instytucje.

Od samego początku kampanii WannaCry czujnie obserwowaliśmy oficjalne komunikaty rozsyłane różnymi kanałami przez różne krajowe podmioty mniej lub bardziej powołane do ochrony Polski przed zagrożeniami w strefie cyber. Kilka dni temu poprosiliśmy także Was o nadsyłanie tego, co do Was dotarło i poniżej opisaliśmy w jednym miejscu tyle informacji, ile udało się nam zebrać. Na liście są przykłady chwalebne i te pozostałe – jeśli któregoś brakuje, to wiecie gdzie go dostarczyć.

Ransomware w Polsce nie ma

Do ataku WannaCry doszło w piątek 12 maja i choć infekował komputery na całym świecie od samego rana, to eksperci poza Hiszpanią i Wielką Brytanią zdali sobie sprawę ze skali ataku dopiero około godziny 15. Do wieczora o ataku wiedział już cały świat bezpieczeństwa IT i informacja zaczęła pojawiać się w mediach. Już w sobotę, 13 maja, komunikat wydał rzecznik prasowy Ministra Koordynatora Służb:

Znajdujący się w gestii ABW Cert.gov.pl nie odnotował żadnych poważnych incydentów związanych z atakami hakerskimi w ostatnim czasie. Również NASK zajmujący się cyberbezpieczeństwem prywatnych podmiotów nie zgłasza sygnałów o incydentach. Duży atak hakerski, który miał miejsce na skalę światową, nie dotyczy Polski.

Z dotychczasowych analiz ABW wynika, że działania podejmowane przez hakerów skupiły się na kilku krajach, w tym Wielkiej Brytanii i Rosji. Atak wykorzystujący luki w oprogramowaniu instalowanym na komputerach był nakierowany na prywatnych odbiorców. Sposób działania hakerów sugeruje, że mamy do czynienia z atakami o charakterze kryminalnym, które są powiązane z próbą wyłudzenia pieniędzy.

Zarówno ABW, jak i NASK nie identyfikują obecnie ataków wymierzonych w Polskę.

Komunikat zawierał zarówno istotne informacje o faktach (brak poważnych incydentów) jak i nieco na wyrost sformułowaną spekulację („Duży atak hakerski, który miał miejsce na skalę światową, nie dotyczy Polski”). Zdanie „Z dotychczasowych analiz ABW wynika” zapewne oznacza, że ktoś pracuje w weekend i czyta Twittera. Duży plus za tempo wydania komunikatu i uspokojenie rosnącej paniki mediów.

Nie do końca rozumiemy co się dzieje

Chronologicznie drugim komunikatem do którego treści dotarliśmy była wiadomość wysłana, jeżeli wierzyć nagłówkom, około południa w niedzielę 14 maja do wybranych podmiotów przez zespół CERT.GOV.PL. Wiadomość brzmiała następująco:

Ostrzeżenie o kampanii ransomware „WannaCry”

Szanowni Państwo,

W związku z kampanią phishingową za pomocą, której dystrybułowane jest oprogramowanie typy ransomware „WannaCry”, Zespół CERT.GOV.PL zwraca się z uprzejmą prośbą o przekazanie niezwłocznie informacji w przypadku zaistnienia incydentu w związku z przedmiotowym zagrożeniem.

Poniżej zamieszczone są informacje mogące być pomocne w procesie identyfikacji zagrożenia.

Z uzyskanych informacji oprogramowanie złośliwe rozprzestrzeniane jest przy użyciu techniki spear-phishing. Dystrybułowany dropper łączy się z domeną hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com celem pobrania oprogramowania „WannaCry”.

W przypadku braku możliwości połączenia z ww. domeną dropper tworzy złośliwe oprogramowanie w systemie oraz uruchamia usługę „mssecsvc2.0/mssecsvc”, która wykorzystuje podatność SMBv1 (exploit „EternalBlue” CVE-2017-0145) w systemach Microsoft Windows (CVE-2017-0143, CVE-2017-0148) celem rozszerzenia swojego działania w sieci lokalnej ofiary poprzez port 445 TCP.

Podatne jednostki, które posiadają dostępną usługę SMB z sieci Internet również są narażone na infekcję oprogramowaniem złośliwym.Wersje systemów operacyjnych, które w przypadku braku ww. poprawki pozostają podatne:

– Microsoft Windows Vista SP2

– Microsoft Windows Server 2008 SP2 and R2 SP1

– Microsoft Windows 7

– Microsoft Windows 8.1

– Microsoft Windows RT 8.1

– Microsoft Windows Server 2012 and R2oraz

– Microsoft Windows XP

– Microsoft Windows 8

– Microsoft Windows Server 2003Stosowny pakiet poprawek został dostarczony przez firmę Microsoft:

– MS17-010: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

– http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598 (dla Windows XP, 8 oraz Server 2003)W związku z powyższym w przypadku posiadania przez Państwa nieaktualnej wersji poprawek bezpieczeństwa, Zespół CERT.GOV.PL zaleca jak najszybsze ich zaaplikowanie oraz posiadanie najnowszych wersji zainstalowane oprogramowania.

W przypadku braku możliwości zaaplikowania poprawki bezpieczeństwa zaleca się odizolowanie podatnych jednostek od sieci wewnętrznej, izolowanie komunikacji na porcie 445 TCP w sieci, jeśli to możliwe wyłączenie usługi SMBv1 oraz rozważenie możliwości blokowania przychodzącego ruchu SMB na port 445.Jednocześnie Zespół CERT.GOV.PL zaleca zwiększenie ostrożności w trakcie korzystania z poczty elektronicznej oraz otwierania przesłanych załączników np. z dokumentami MS Office, które mogą zawierać makra JavaScript lub PowerShell za pomocą, których oprogramowanie złośliwe może zostać pobrane.

Wiadomość jest długa, zatem dla uproszczenia przeanalizujemy ją w punktach. Na plus:

- relatywnie szybko wysłana (tylko ponad dobę po zaistnieniu zagrożenia),

- zawiera informacje techniczne pozwalające na ocenę podatności systemów,

- zawiera instrukcję jak zapobiec infekcji (bardzo ważne),

- wzywa do przekazywania informacji o incydentach (prawidłowo).

Na minus:

- zawiera błędne informacje o sposobie dystrybucji zagrożenia (ale w weekend było w tej sprawie spore zamieszanie),

- zawiera błędne informacje o roli domeny „killswitch”, która w momencie wysyłki wiadomości była już dość dobrze opisana w sieci (wprost pisze o pobieraniu z niej złośliwego oprogramowania podczas kiedy nie miało to miejsca).

Choć rozumiemy, że w niedzielę nie wszystkie aspekty działania WannaCry były jasne, to chyba lepiej jednak w oficjalnej komunikacji zaznaczać, które fragmenty to spekulacje, a które wynikają z wiarygodnych źródeł lub zostały potwierdzone przez nadawcę.

Poniedziałkowa pobudka

Gdy w poniedziałek wszyscy trochę ochłonęli po szalonym weekendzie komunikacja zaczęła nabierać więcej treści i sensu. Rządowe Centrum Bezpieczeństwa rozesłało do sporej grupy podmiotów raport otrzymany od CERT Polska, a przygotowany przez zespół ThaiCERT i zawierający sensowny i obszerny opis zagrożenia.

Krótko po południu zespół CERT Polska opublikował bardzo sensowny i merytoryczny artykuł na temat zagrożenia WannaCry wskazując na ponad tysiąc potencjalnych infekcji polskich adresów IP (w momencie pisania tego artykułu liczba ta wzrosła podobno do ok. 4000).

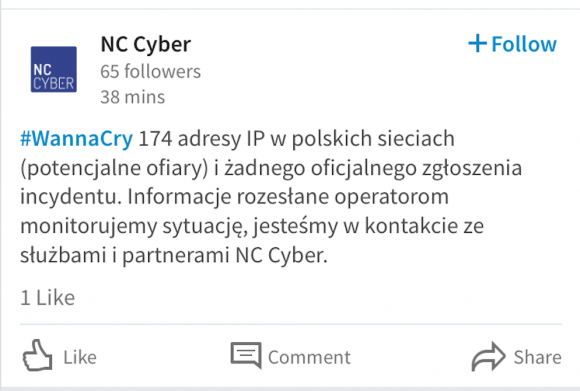

Z kolei wieczorem na profilu NC Cyber w serwisie LinkedIn pojawił się dość ciekawy wpis. Zrzut ekranu poniżej, ponieważ wpis szybko zniknął.

Wiadomość była dość kuriozalna, ponieważ wskazywała na 174 adresy IP – podczas kiedy od paru godzin było wiadomo z komunikatu CERT Polska, że adresów IP było ponad tysiąc. Komunikat zniknął po około godzinie.

Wtorkowe podsumowanie

Z kolei od wtorku do operatorów sieci, z których odwiedzano adres killswitcha, zaczęły przychodzić takie oto wiadomości:

Szanowni Państwo,

Jesteśmy zespołem reagowania na incydenty naruszenia bezpieczeństwa informatycznego w Narodowym Centrum Cyberbezpieczeństwa.

Niniejszą wiadomość kierujemy na adres osoby zapisanej w bazie WHOIS jako osoba kontaktowa dla sieci wymienionej poniżej. Wiadomość ta jest przeznaczona dla osoby odpowiedzialnej za bezpieczeństwo informatyczne. Jeśli nie są Państwo odpowiednimi adresatami, prosimy o poinformowanie nas o tym, oraz przekazanie niniejszej wiadomości do odpowiednich osób.

Przesyłamy poniżej adres IP, który próbował się łączyć z domeną służącą jako DNS sinkhole dla ransomware „WannaCry” , a więc najprawdopodobniej zainfekowanych tym złośliwym oprogramowaniem.

[tu adres IP]

Prosimy o poinformowanie właściciela zagrożonego adresu IP oraz o podjęcie odpowiednich działań

Uprzejmie prosimy również o przesłanie w miarę możliwości próbek złośliwego oprogramowania, które będą mogły zostać przeanalizowane przez naszych analityków.

Bylibyśmy bardzo wdzięczni za wszelką pomoc, jakiej mogą Państwo udzielić na tym etapie oraz przekazanie informacji o podjętych działaniach.

Z poważaniem,

Operator SOC Narodowego Centrum Cyberbezpieczeństwa

Krótko, konkretnie i na temat. To chyba najlepszy przykład reakcji na zagrożenie i prawdziwej pomocy dla osób potencjalnie zainfekowanych przez WannaCry. Oczywiście operatorzy internetowi, którzy korzystają z platformy N6, informacje o infekcjach w swoich sieciach otrzymali w sposób automatyczny.

Podsumowanie

Choć informowanie o zagrożeniu różnie polskim instytucjom wychodziło, to i tak najszybszym źródłem informacji okazał się Twitter i prywatne kontakty pomiędzy ekspertami. Zanim ktokolwiek obudził się w instytucjach do tego powołanych, problem zasygnalizował Sekurak (17:40 w piątek), tego samego dnia o godzinie 21 nam udało się temat opisać dość szeroko a dwa dni później dołączył także Niebezpiecznik. Choć oczywiście zdarzają się przypadki, że instytucje do tego powołane dysponują informacją o zagrożeniu zanim dotrze ona do użytkowników Twittera lub blogerów, to wygląda na to, że w kwestii tempa reagowania na incydenty instytucje państwowe mogą jeszcze sporo poprawić.

Komentarze

Świetny artykuł – prawidłowa obsługa incydentu powinna się kończyć „lessons learned”. Ten artykuł może również spełniać taką rolę. Ponadto widać, które „wyspy kompetencji” w naszym państwie realnie troszczą się o bezpieczeństwo teleinformatyczne, a które podmioty (w artykule przemilczane) zajmują się jedynie organizacją jałowych konferencji i wzajemnym poklepywaniem po ramieniu. Przy okazji gratuluję CERT Polska konstruktywnego wkładu w obsługę incydentu.

warto zauważyć, że informacja też się propagowała poprzez zapomniany już nieco twór, jakim jest abuse-forum! Wreszcie na coś się przydało.

P.S.: a czy w komunikacie z SOC NC Cyber był tylko adres IP, czy także timestamp? Bo jak bez timestampa, to słabo.

Było tak jak jest podane – nie wiadomo kiedy, nie wiadomo gdzie ale mamy info że to padło na Was :)

to bardzo istotne informacje ilosc tych adresow dzieki nim moge regulowac poziom napięcia w niusach.

Oczywiscie gdybym to ja byl NCCyber infekcji by niebylo , zalatwilbym to ustawowo ale ze nie jestem i przez 20 lat w ramach zjednoczonego sektora prywatnego nie wpracowalem skutecznych procedur reagowania to jest jak jest na szczescie budzi sie juz moja swiadomosc i zaczynam rozumiec ze to ja zawsze bylem nccyber kiedys nawet xss-a znalazlem na fb

pomysł z tt swietny i kompletnie darmowy muszę zastosować u siebie . Obsluga incydentow za posrednictwem portali społecznościowych a co tam jak się machne to zrobię z tego doktorat

„dwa dni później dołączył Niebezpiecznik”.

Dziękuję, do widzenia.

Dziwisz sie „szybkosci” reakcji? Przeciez Niebezpiecznik to ludzie bezposrednio zwiazani z urzedami.

na minus do wiadomości CERT.GOV.PL:

– tzw. BYK – „dystrybułowany”,

– urzędnicza nowmowa: „celem”, „w związku z powyższym”.

Kto im to pisze?

dystrybułowany = obfuskowany bułą.

Najlepiej z bekonem, działa najlepiej…

zaszła pomyłka, zarówno prowadzący jaki zaproszeni goście są w błędzie to ja jestem NCCyber. Rodacy nie wracajcie ! Powtarzam pinindzy nie bedzie, zaszła pomyłka, oni nie zapłacą, oni chyba kompletnie nas olali, być może chcą nas aresztować bo nasze osiągnięcia są na kursie kolizyjnym z ich polityką . Ogoromna pomyłka

Na pocieszenie zostawiam was z umcyk umcyk umcyk umcyk umcyk

Ja miałem ciekawy przypadek. 3-4 dni po ataku WC zadzwonił do mnie mój ISP, z informacją od CERT!, że komputer z moim IP jest zainfekowany WC. Świadomy zagrożeń wiedziałem, ze moje sprzęty są bezpieczne i czyste. Ale na jakiej podstawie CERT wiedział/przypuszczał, że mój komputer padł ofiarą? Po kilku minutach przypomniałem sobie, że sprawdzałem adres killswitacha WC. Tak więc prawdopodobnie CERT monitoruje DNSy i na podstawie zapytań (aktualnych i archiwizowanych) wie dokładnie ile komputerów w polce padło ofiarą WC.

Infekcje oznaczane są per src IP, który odbija się m.in. na zarejestrowanych przez badaczy domenach, wbudowanych w WannaCry. Są to domeny będące kill-switchem. Jeśli są jakieś inne pytania to proszę przez Twittera @WhiteCatSec w wątku z postem o WannaCry.

Jest 15.10.2022 r. a ja dopiero się dowiaduję z przygodnej strony znalezionej lub podłączonej pod Cyber Sąd Rejonowy o tytule „Zaufana trzecia Strona” (w S.R. nie istnieje, są tylko opisy przykładów cyberprzestępstw i to odnośnie urządzeń komputerowych tylko), że wirus „you wanna cry” od 2017 r. grasuje po domostwach prywatnych urządzeń w celu kradzieży (pisałam o tym i SENDSTROM Policji). Wiecie ile razy zgłaszałam to na Policję szukając Urzędu Cybernetyki. Zgłaszałam do UKE, CERT, CERT/NASK i innych urzędniczych wysokich biur państwowych i wiecie co? Nikt nigdy nie przyszedł mi z pomocą a chodzi o atak cybernetyczny nie tylko na urządzenia domowe, ale na fizyczne ciało poprzez jak sądzę neuro komputery, do tego stosuje się wykradzione listy i algorytmy preferencyjne i diagnostyczne. Wstydźcie się za swoją nieprofesjonalną stronę opóźnione informację i brak odpowiedzialności. Znikąd pomocy a doszłam do Prokuratury już w 2018 r. i tak ponawiam co rok. Cyber nękania czyli tak zwane neuro piractwo we Francji jak i w całej EU czy świecie jest już znane od początku milenium a nawet wcześniej. Wciąż słyszę o kradzieżach a Policja w tym CBŚ, CBA, KAS ( o tym ostatnim nie wiedziałam w ogóle bo to skarbówka cybernetyczna a do tego lotniska, ochroniarze, cyberochrona i neuromedyczni informatycy. Jak państwo ma być chronione i jego obywatele jak od 2010 r. istnieją jakieś nieznane instytuty badawcze typu NASK/CERT ( kto ich zna? na prowincji znamy tylko Policję) a ich szef bawił się w wypowiedzi polityczne na Facebooku. Przecież te i inne portale są szpiegowskie a on był państwowym urzędnikiem któremu nie wolno zajmować stron. Szkoda słów.