Właśnie ujawnione materiały z teczki Snowdena przedstawiają listę metod i narzędzi, za pomocą których NSA jest w stanie dostać się do prawie każdego komputera i urządzenia sieciowego. Bezpieczny jest tylko komputer zalany betonem…

Wtyczka USB, potrafiąca bezprzewodowo przesyłać dane wykradane z komputera lub exploity na większość powszechnie używanych ruterów – katalog gadżetów umożliwiających NSA uzyskiwanie i utrzymywanie dostępu do urządzeń na całym świecie wygląda imponująco.

Magiczna wtyczka

Wraz z ujawnianiem kolejnych dokumentów z archiwum Snowdena dowiadujemy się o coraz to ciekawszych wynalazkach, używanych przez służby specjalne. Jednym z najnowszych gadżetów jest specjalna wtyczka USB. Bardzo specjalna.

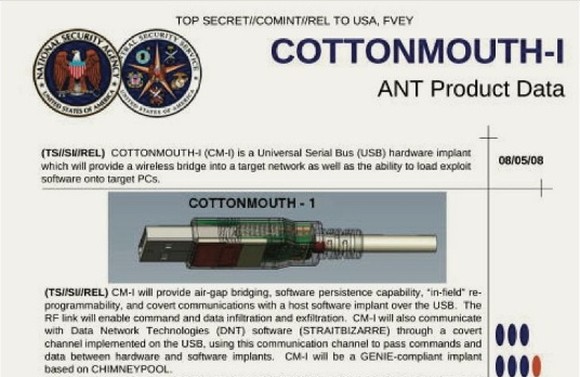

Wyprodukowana w roku 2009 pod kryptonimem COTTONMOUTH pozornie zwyczajna wtyczka USB posiada prawie nadprzyrodzone właściwości. Jeśli wierzyć jej opisowi w katalogu gadżetów, wtyczka ta potrafi działać jako bezprzewodowy interfejs, umożliwiający zarówno podłączenie do komputera, jak i jego infekowanie. Jej katalog funkcji obejmuje pokonywanie „przerwy galwanicznej”, chroniącej wydzielone sieci, zapewnienie przetrwania oprogramowania infekującego (zapewne przez reinfekcję komputera np. po formacie dysku), możliwość przeprogramowania w terenie oraz ukrytą komunikację z komputerem, do którego jest podłączona.

Według opisu z ujawnionej ulotki wtyczka ta zawiera hub USB oraz nadajnik i odbiornik radiowy, umożliwiający komunikację z innymi urządzeniami za pomocą protokołu nazwanego SPECULATION (#badBIOS?). Produkowana jest w wersjach zarówno w zestawie z klawiaturą, jak i w postaci samego kabla. Szacowany koszt produkcji nie jest mały – 50 sztuk ma kosztować ponad milion dolarów. Dość droga zabawka. Teraz już przynajmniej wiadomo, czemu po odejściu Snowdena NSA wymieniło nie tylko komputery, do których miał dostęp, ale także całe okablowanie.

Dostęp do każdego rutera

Niestety Der Spiegel nie opublikował całego opisywanego katalogu gadżetów. Opisał jednak część dostępnych produktów. Wśród nich znajdują się również exploity na rutery takich producentów jak Cisco, Huawei i Juniper. Metoda włamywania się do sprzętu tego ostatniego producenta ma kryptonim FEEDTROUGH i umożliwia uzyskanie dostępu do urządzenia oraz jego utrwalenie tak, by przetrwał nie tylko restart, ale również aktualizację oprogramowania. Według katalogu FEEDTROUGH zostało użyte na wielu systemach docelowych.

Ceny produktów w katalogu są dość zróżnicowane. Na przykład kabel służący do podłączania monitora, który jednocześnie umożliwia agentom wgląd w zawartość ekranu, kosztuje jedyne 30 dolarów. Na drugiej stronie skali znajduje się urządzenie, symulujące stację bazową GSM w cenie 40 tysięcy dolarów za sztukę. Katalog zawiera również oprogramowanie. Deweloperzy NSA specjalizują się w tylnych furtkach umieszczanych w BIOSie płyt głównych lub w oprogramowaniu wbudowanym dysków twardych marek takich jak Western Digital, Seagate, Maxtor czy Samsung.

Spóźnia się paczka z Amazonu?

Der Spiegel opisuje również ciekawą metodę uzyskiwania dostępu do urządzeń osób, stanowiących obiekt zainteresowania NSA. Specjalny dział zajmuje się przechwytywaniem paczek ze sprzętem komputerowym, zmierzającym ze sklepów do odbiorców. Paczki są dyskretnie rozpakowywane, a urządzenia otrzymują dedykowane oprogramowanie lub dodatkowy element sprzętowy. Następnie wszystko jest ponownie pakowane i wysyłane do docelowego odbiorcy, nie spodziewającego się aż takiej niespodzianki. Metoda ta rzekomo jest bardzo skuteczna i stosowana jest na całym świecie. Pomyślcie o tym następnym razem, kiedy sprzedawca z Allegro twierdzi, że paczkę już wysłał, a paczki ciągle nie widać.

Komentarze

Czyli wystarczy używać starych kabli, lub każdą nową rozkroić dać analizie elektronikowi i „zawinąć” z powrotem.

@Kasia

Tylko w przypadku jeśli jesteś nieślubną córką Billa Gates’a lub masz coś do ukrycia.

@Otwarty port

Rozumiem, że Ty przedstawiając się nikiem a nie imieniem i nazwiskiem masz coś do ukrycia? A jeśli masz coś do ukrycia, to pewnie jesteś przestępcą?

NIGDY nie pojmę tej logiki.

Totalne brednie. Mam prawo do prywatności i zamierzam z niego korzystać, szyfrując swoje rozmowy.

Rozumiem, że NSA nie ma żadnego wpływu na to co publikuje Der Spiegel-a ani na to, co zawierają twarde dyski redakcji ;)

Swoją drogą przejęli od Snowden-a misję zbawiania świata odpowiednio dozując newsy i oczywiście nie w pełni wtajemniczając nas w szczegóły. Jak w starożytnym Egipcie – wszyscy widzieli że słońce zgasło ale tylko nieliczni mieli świadomość dlaczego.

A jakby tak każdy kabel przed użyciem podpiąć pod 230? Przecież jak na kablu nie ma zwarcia to prąd nie popłynie, a jak po drodze jest jakiś sprzęt to go usmaży :)

Przebije izolację, pójdzie po ekranie i masz zapewniony bilet na pogotowie (albo do piekła).

Myślę że każdy kto się bawi prądem, zadba o bezpieczeństwo, tak że co najwyżej spali kabel.

Cienkie kabelki w USB też usmaży, na takiej zasadzie przecież działają bezpieczniki topikowe…

Jakby do urządzenia podobnego do cewki Tesli podpiąć kabelki, to cała elektronika się spali, a jeśli będzie czysto to na drugim końcu kabla będą iskierki. Można też bawić się inaczej. Ogólnie jeśli podłączy się kabelek, który testujemy do prądu impulsowego o dużym napięciu to zadziała tak jak trzeba.

Wystarczy podpiąć elektryczną zapalarkę iskrową do kabla – napięcie impulsowe usmaży jakąkolwiek elektronikę, a przewody zostawi w spokoju. :)

A czy znajdę gdzieś informacje jakiego oprogramowania używają szeregowi pracownicy NSA? os, antywirus, dodatkowe zabezpieczania, sprzęt, jakich firmy itd?

dwa wnioski:

1) kupując najtańszy sprzęt robisz najlepiej w końcu wtyczka za 7 000 000 powinna zwrócić twoją uwagę ale ta za 30 już nie.

2) Polska to bardzo bezpieczny kraj. U nas po podmianie przez służby kabelka na specjalny istnieje 50% szansy że Poczta Polska zgubi przesyłkę.

ad 2.

Poczta Polska nie gubi przesyłek – są poddawane szczegółowej analizie. Nie ma też opóźnień – po prostu czasem długo czeka się na dostawę z Chin …

A ostatnio sie smiano ze po wyczynach pana Snowdena NSA wymienia nawet kable w scianach w miejscach gdzie mogł sie pojawic.

Ech…gdyby tylko NSA przypuszczała choćby za pomocą jakich metod sama jest dymana…

Oni przyjęli jakieś idiotyczne założenie, że wygrają wszystko za pomocą ofensywy. Licznych cymbałków o takim podejściu na przestrzeni dziejów bezlitośnie kasowano. Pozdro ;)

Uwaga! Mamy twardziela na forum xD

Historia pokazuje, że każde mocarstwo kiedyś się sypie.

Ale… znasz jakieś szczegóły, na których opierasz swój komentarz? :)

Za mało wiem, żeby się na ten temat publicznie wymądrzać, a gdybym miał twarde dowody, trzaskałbym już o tym artykuł za który wlepiliby mi Pulitzera czy jakiś inny szajs, a nie bębnił po forach ;) Cośtam, skądśtam jednak obiło mi się o oczy i uszy. NSA to duża agencja i nie wszyscy pracują tam z pobudek „patriotycznych”. Dużo ludzi to dużo przechodzących między nimi informacji, a 100% szczelne systemy ich wymiany są tylko w cienkich filmach.

@ajiog – proszę Cię ;)

Pulitzer i inne nagrody to zabawa dla towarzystw wzajemnej adoracji, nie masz na co liczyć :) Jeśli chodzi o ludzi i szczelne systemy to masz rację, nie ma idealnych w 100%. Pozostaje tylko kwestia do jakiego grona trafiają przecieki ;)

Wymiana kabli będzie kosztowna, ale najważniejsze kable są raczej niewymienne.

i oni oskarżali Huawei o wstawianie backdoorów w swoich urządzeniach… Ech :)

Wiesz, jankesi nie lubią w konkurencji. Do tego w Huawei było tyle backdoorów, że już się USmańskie nie miały gdzie zmieścić w pamięci dla firmware ;)

Zatem warto jakikolwiek sprzęt elektroniczny kupować w „realu”, w przypadkowych sklepach.

Interesujące, że publikowane papiery są datowane na 2007/2008 rok.

Na pewno od dawna mają „coś lepszego”.

Swoją drogą w opisie podano, że wtyczka zawiera hub USB 1.1. Ciekawe czy kabel obcinający przepustowość do 2,5% prędkości USB 2.0 nie wzbudziłby niczyich podejrzeń…

W przepadku urządzeń typu myszka i klawiatura USB 1.1 ma wystarczającą prędkość i raczej nikt nie zwróci uwagi…

a taki sprztetowy keylogger zadne cudo wielkie tylko komercyjni producenci wiedza nad czym musza popracowac

moze by tak mala bomba z czujnikiem otwarcia obudowy