Honeypot to ważne narzędzie w pracy badacza bezpieczeństwa. Obserwowanie cudzych ataków może być zarówno pouczające jak i zabawne. Czy jednak trzeba w tym celu stawiać osobny sprzęt serwerowy? Może da się to zrobić taniej i prościej?

Nasz Czytelnik, Piotr Marczak, chce się z Wami podzielić koncepcją honeypota opartego o mikrokomputer. Co prawda nie znajdziecie poniżej opisu krok po kroku, jak taką platformę skonfigurować i uruchomić, ale może lektura tego artykułu natchnie Was do sporządzenia własnego projektu – a kiedyś również opisania go na naszych łamach. Zapraszamy.

Drodzy Czytelnicy :)

Przy okazji konferencji „Advanced Threat Summit 2014” rozmawiałem sobie ze znajomymi o tym, jak wiele zdolnych i dobrze rokujących osób czytuje polskie portale o bezpieczeństwie. Rozmowa zeszła na tematy edukacyjne, poszerzanie wiedzy i sięganie po nowe formy.

Postanowiłem wtedy, że spróbuję przedstawić Wam pewien pomysł z dziedziny bezpieczeństwa. Liczyłem na możliwość przekazania go podczas sesji „Lightning talks” podczas konferencji „Secure 2014”, lecz nie było takiego punktu programu w tym roku. Pomyślałem zatem o opisaniu go w jakimś miejscu w sieci. Mam ten zaszczyt znać szefów trzech największych polskich serwisów traktujących o bezpieczeństwie, dlatego zwróciłem się do niektórych z nich :) Adam z Zaufanej Trzeciej Strony zgodził się na opublikowanie, jeśli go zaakceptuje po przeczytaniu. Wysłałem też ten artykuł w inne miejsce, ale chyba utknął w długiej kolejce, a ja chciałbym opisać Wam to już teraz.

Niecały rok temu zainteresowały mnie możliwości komputerów zawierających SoC (System on a Chip). Charakteryzują się bardzo małymi rozmiarami, jednak mają dość wydajne procesory, do tego zwykle za dysk służy karta microSD (lub podobna). Znacie przynajmniej jeden przykład takiego komputera – RaspberryPi. Jednak w mojej ocenie ma on za dużo wad i skupiłem się na innych modelach. Zastosowań takich komputerów jest chyba nieskończenie wiele i na pewno potraficie wymienić ich więcej ode mnie. Kilka z nich jest najbardziej znanych:

- sterowanie elektroniką,

- pomiary z różnych źródeł,

- robotyka,

- rozrywka (np. własne media center).

Co mogą zrobić dla nas, „bezpieczniaków”?

Mnie przyszedł do głowy inny pomysł, którym chciałbym Was zainspirować – można zaprząc te komputery do pracy w bezpieczeństwie.

W jaki sposób? Jest taki projekt, który wnosi dużo dobrego do bezpieczeństwa: The Honeynet Project. Tak, już się domyślacie – uruchomić jakiś rodzaj honeypota na małym komputerze. Bardzo pomocny może być tu raport polskiego CERTu o honeypotach. Sam dokument ma prawie 200 stron, ale jest wspaniale usystematyzowaną kopalnią wiedzy na temat różnych rozwiązań. Ludzie z CERTu nieźle się napracowali.

Argumenty za użyciem komputerów z układami SoC jako platformy do honeypotów:

- dają możliwość zainstalowania na nich systemów typu Linux i BSD (ten ostatni rodzaj jest oczywiście słabiej wspierany),

- mają małe wymiary i bardzo łatwo umieścić je w dogodnym miejscu,

- do zasilania zwykle wykorzystywany jest port microUSB i można korzystać ze standardowych zasilaczy (jeden z moich komputerów „chodził” przez dwa miesiące podłączony do zwykłej ładowarki do telefonu),

- zasilanie nie jest zbyt wymagające – pobór mocy nie powinien przekroczyć 2,5W, a i to przy dużym obciążeniu,

- są tanie – cena zwykle oscyluje w granicach 30-70 dolarów,

- łatwo obsługuje się pamięć masową – karta pamięci daje możliwość prostego wykonywania backupów, przygotowywania różnych wersji systemów, itp.,

- posiadają port ethernet, co pozwalałoby takiemu honeypotowi przesyłać logi do innych systemów,

- mają porty USB, które można wykorzystać do rozszerzenia funkcjonalności,

- zwykle wyposażone są w bardzo dużą ilość innych złącz (np. I2C, SPI) – pozwala to podłączać różne czujniki, konsole szeregowe – kto korzystał z Arduino na pewno potrafi sobie wyobrazić, jak wiele jest tu możliwości,

- niektóre mają nawet złącze SATA, gdyby ktoś chciał podłączać zwykły dysk twardy (trzeba pamiętać o zapewnieniu dodatkowego zasilania w razie potrzeby),

- część z tych systemów jest budowanych na zasadach Open Hardware (czyli dostępne są pełne specyfikacje, na podstawie których moglibyście zlecić komuś wykonanie Waszej wersji sprzętu).

Tych argumentów jest oczywiście więcej, ale powyższe moim zdaniem wystarczająco oddają zalety takiego sprzętu.

Wyobraźcie sobie, że w swoich sieciach wstawiacie kilka, kilkanaście lub nawet kilkadziesiąt takich systemów honeypot. W przypadku dużych komputerów byłoby to dość uciążliwe z kilku powodów: rozmiarów, obsługi instalacji systemów i kopii zapasowych, kosztów, itp. Wszystkie te honeypoty mogłyby raportować zdarzenia do systemów centralnych typu SIEM, czy też wspólnej bazy logów bez korelacji. W niektórych komputerach tego typu trzeba ustawić osobno adres MAC karty ethernet, co podsuwa pomysł „udawania” sprzętu konkretnego producenta (np. drukarek, serwerów). Dla testu mój sprzęt działał sobie w sieci z MAC sugerującym, że jest to automat pewnego producenta napojów (tak, oni też mają przydzielony swój zakres ;) ).

Sprzęt, którym można się zainteresować.

Powstaje pytanie: „jaki sprzęt wybrać?”

Tutaj zostawiam Wam pole do popisu. Podpowiem jedynie, w którym kierunku szedłem w swoich testach. Pamiętajcie też, że nie polecam i nie wspieram konkretnego sprzętu. Wspominam o przetestowanych przeze mnie konkretnych rozwiązaniach, bo nie byłem w stanie ponieść kosztów sprawdzania wszystkich systemów.

Można zacząć od spisu platform na Wiki Debiana (FreedomBox TargetedHardware). Jest to dobre zestawienie sprzętu, który spełnia wyobrażenia developerów Debiana na temat otwartego (może nie w każdym przypadku), taniego i prostego sprzętu. Znajdziecie tam również specyfikację najważniejszych cech oraz sposób wsparcia w kernelu Linux. Od czasu moich testów nastąpił znaczny postęp w migrowaniu sterowników z „obcych” repozytoriów do oficjalnego jądra. Nawet twórcy dystrybucji Fedora w najnowszej wersji zapewnili bezpośrednie wsparcie przynajmniej dla chipów z serii Allwinner (Release Notes, punkt 2.5.2.). Dzięki temu instalacja systemów powinna być dużo prostsza.

Co z popularnym Raspberry Pi? Według moich kryteriów odpadł już przed testami. Ma dość starą, niewydajną architekturę (ARMv6), do tego częściowo jest zamknięty – zobaczcie opis problemów. Moim zdaniem źle to rokuje na przyszłość, jeśli chodzi o wykorzystanie go jako system dla honeypota. To prawda, że ma ogromną społeczność i jej członkowie aktywnie rozwijają szeroki wachlarz zastosowania Malinowego Pi. Stawiam jednak na prostotę działania i obsługi, która ukazuje swoje zalety przy wzroście skali zastosowania. Przy jednym komputerze można jeszcze się „bawić” – co zrobicie przy dwudziestu, stu?

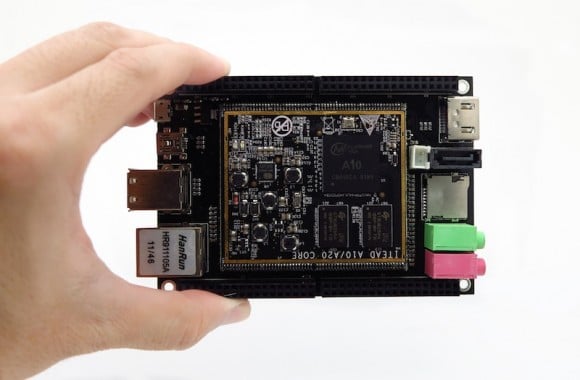

Sam testowałem głównie sprzęty oparte na chipie A10 Allwinner (jednostka jednordzeniowa). Sprawowały się świetnie, systemy działały stabilnie (na jednym działała sobie sesja IRC „wisząca” tygodniami podłączona do serwera przez sieć Tor). Niestety do poważnego zastosowania miałbym pewną wątpliwość: jest to kostka chińskiej produkcji. Na szczęście są też inne systemy i mogłem planować wykorzystanie BeagleBone Black opartego na chipie produkcji Texas Instruments („Aha! Chce nas pchnąć w objęcia NSA!!!” – nigdy dość paranoi, ale wybór to już wasze zadanie). Można też porzucić architekturę ARM i spróbować innej: MIPS (moim zdaniem obiecująca), x86. Problem jest niestety ze znalezieniem odpowiedniego sprzętu, a zarazem w rozsądnej cenie.

Zdjęcie z czasów testowania pcDuino jako koparki walut. Podłączony hub USB z osobnym zasilaniem, konsola szeregowa, ethernet. Działało jak należy.

Pamiętajcie też o zużywaniu się nośników (dlatego lepiej wysyłać logi na zdalny serwer), zapewnieniu odpowiedniej obudowy (niektóre styki są mocno odsłonięte) – czasem wystarczy stare „pudełko” z zasilacza do notebooka. Bardzo ważne jest również to, co dzieje się z produktem po wypuszczeniu serii na rynek. Co z tego, że opracuje go zdolny student z Chin lub innego kraju, opublikuje specyfikację, sprzeda 10000 egzemplarzy, jeśli potem nie da sobie rady ze wsparciem? Doświadczenie uczy, że te systemy również mają wady i trzeba je poprawiać, wypuszczać nowsze wersje, lub zwyczajnie poradzić użytkownikom, jak obejść pewne problemy. Pamiętajcie o „cyklu życia” sprzętu. Warto zwracać też uwagę na wersję sprzętu, jeśli jest oznaczana. Czasem w niektórych sklepach będą zalegać starsze niż dostępne gdzie indziej.

Co dalej?

Pomysłu nie udało mi się bardziej rozwinąć ze względu na intensywne zmiany w otoczeniu, czyli zwykły remont. Niemniej jednak wciąż wydaje mi się on atrakcyjną formą wykorzystania idei „garnków miodu”. Wymaga niestety pewnego nakładu czasu, którego mi brakuje. Wierzę, że wśród Was znajdą się osoby, które dadzą mu nowe życie. Może komuś wyjdzie z tego ciekawy startup? Mam nadzieję, że przynajmniej w pewnym stopniu pomoże niektórym podnieść bezpieczeństwo w swoich organizacjach.

Interesujące jest to, że próbowałem zainteresować tym kilka osób zajmujących się bezpieczeństwem w większych firmach. Tak w ramach dzielenia się dobrymi pomysłami. Odzew był pozytywny, natomiast szanse na zastosowanie przez nich – zerowe. W rezultacie nikt tego nawet nie wypróbował. „Mniej ważni” ludzie z kolei bardzo chętnie się nim zajęli. Zacząłem zadawać sobie pytanie: dla kogo ważniejsze jest bezpieczeństwo?

Spotkałem też ludzi, którzy chętnie by to wykorzystali i przedstawili jako swoje pomysły. Można i tak, ale oni po „zapunktowaniu” schowaliby je do szuflady. Lepiej podzielić się ze wszystkimi naraz.

Czy honeypoty to wart uwagi dobry pomysł? Według mnie zdecydowanie tak. Pomyślcie o sytuacji, gdy atakujący dostał się do wnętrza Waszej sieci. Najczęściej bywa tak, że musi „rozejrzeć się” po okolicy i sprawdzić, z jakimi systemami ma do czynienia, jaka jest struktura sieci wewnętrznej, gdzie warto uderzać dalej. Przy odpowiednim rozmieszczeniu honeypotów będziecie mieli duże szanse na wykrycie takich zagrożeń i szybkie zareagowanie. Wiadomo przecież, że czas reakcji gra dużą rolę w przypadku cyberataków. Możecie mieć do dyspozycji proste i tanie narzędzie wspomagające Waszą pracę.

Powodzenia.

Piotr Marczak

PS: Proszę też o odzew w komentarzach: opinie, argumenty za i przeciw. Może jeszcze coś doprecyzuję lub dowiem się czegoś ciekawego. Przy okazji komentarze pozwolą innym skorzystać później, jeśli na nie trafią. Tekst możecie kopiować ile chcecie, choć wypada podać źródło (przynajmniej Zaufaną Trzecią Stronę! :))

Kilka słów o mnie. Pracuję w branży energetycznej i zajmuję się bezpieczeństwem teleinformatycznym. Wśród interesujących mnie tematów są m.in. terroryzm w wersji „cyber”, złośliwe oprogramowanie, kampanie typu APT. Ostanio miałem okazję spotkać się z niektórymi z Was podczas konferencji „Advanced Threat Summit 2014” oraz warsztatów „Cybercrime”, na których byłem prelegentem. Pomagam również przygotowywać konferencję „Security Management Audit Forum” w ramach działania w stowarzyszeniu ISSA Polska, którego jestem członkiem. Od czasu do czasu piszę artykuły w różnych miejscach lub w wolnej chwili u siebie na: Cyber steppe. Na Twitterze możecie znaleźć mnie jako @cybstep. Wszystkie publikowane przeze mnie opinie są wyłącznie moje i nie występuję w imieniu mojego pracodawcy.

Komentarze

Od okolo miesiaca jestem w posiadaniu BananaPi, stoi na nim kippo oraz OpenMediaVault – OwnCloud. System to, o ile sie nie myle, jakis przeportowany Raspbian, dziala to wysmienicie. W planach podlaczenie dysku twardego po SATA.

Myślałem m.in. o kippo :) Banana Pi jest teraz wprost wymieniany w instrukcji Fedory i ma gotowy loader.

Na moim komputerze z A10 SATA działa bez problemu i w miarę szybko.

Tutaj gotowe dystrybucje dla Banana, jest w czym wybierac.

http://www.lemaker.org/resources/9-38/image_files.html

U siebie posiadam dokladnie ten obraz: http://www.igorpecovnik.com/2014/09/07/banana-pi-debian-sd-image/

PS. Ciekawy artykul.

Dziękuję Adam :) Mam nadzieję, że ktoś skorzysta na tym pomyśle.

Dzisiaj mogę potwierdzić, że obrazy instalacyjne najnowszej Fedory (21) bez problemu wspierają sunxi (kość Allwinner).

Kilka uwag po weekendowych próbach i dodatkowe linki umieściłem u siebie:

http://www.steppe.pl/kolejne-zmagania-z-a10-allwinner

Trudno jest napisać instrukcję instalacji, bo co prawda chip jest jeden, ale na każdym modelu instalator musi być przygotowany trochę inaczej.

Piotrze, gratuluję, bardzo ciekawy artykuł! Pisz następny i publikuj:)

.

Ja do takich zastosowań użyłem HP Compaq t5000 kupionego za grosze. Poczciwy gruchot t5000 obsłuży wszystko: Windows, Linux, BSD, także RTOSy (Windows CE i QNX). Urządzenie dość leciwe, ale daje radę;)

Dzięki DP :) Pomysł z t5000 też jest dobry, przegrywa tylko w rozmiarach i poborze prądu ;)

Ale jest „standardowy” aż do bólu, jak już pisałem, zainstalujesz tam najważniejsze OSy tworzone pod x86, a jest ich dużo. Prościej się nie da. Do nauki, jak znalazł.

Ciekawy pomysł. Jakie honeypoty stawiales?

Próbowałem honeyd i jeszcze jakiś, zapomnniałem nawet nazwy :) Planowałem wystawić też kippo, ale zaczęły się problemy z czasem i systemem. Teraz przy nowszych systemach zamierzam wypróbować m. in. dionaeę. Opracowanie CERTu Polska na temat honeypotów to świetny leksykon do przejrzenia. Ułatwia wybór i zastosowanie, wzięli pod uwagę szereg kryteriów. Warto skorzystać z tego zestawienia. Łatwo też zauważyć, które honeypoty są już na wymarciu i nie warto się nimi zajmować.

Myślałem głównie o mało wymagających rozwiązaniach, stąd w moim przypadku same komputery jednordzeniowe.

„Mam ten zaszczyt znać szefów trzech największych polskich serwisów traktujących o bezpieczeństwie, dlatego zwróciłem się do niektórych z nich”

jaki jest ten trzeci?

gorion sec (we współpracy z TVN).

Pamiętam tamten program w TVN. To był chyba 2005 lub 2006 rok. A na pewno był to szczyt obciachu. Pamiętam jak ludzie na studiach komentowali jego wieśniackie przechwałki i pozerstwo. Redachtorzy z TVN zaufali jakiemuś durniowi i pozerowi, który ich dość skutecznie zbajerował, tak bardzo że go wkręcili na wizję.

Wszyscy trzej występują z powodzeniem na konferencjach :)

Ok, może wskazówka jest niejasna. Chodziło mi o portal Sekurak.

sekurak.pl ?

Tak jest ;)

Chcialbym sie upewnic, czy dobrze rozumiem ten artykuł. Ostatecznie zadnego honeypota nie postawiono na takim urzadzeniu i autor mowi „hej, dziala to linux, da sie to zrobic, ale fajnie”.

Dzieki, tyle wiedzialem wczesniej, przed przeczytaniem arta.

po prostu zwraca uwagę na ciekawy pomysł

chociaż może lepsze do tego byłoby jakieś forum

Dokładnie to samo chciałem napisać, artykuł bardzo przegadany, autor krąży dookoła tematu okropnie, bardzo dużo nie potrzebnych i bardzo oczywistych informacji zamiast technicznych konkretów… Dlaczego nie poleca konkretnego sprzętu? Przecież to właściwie clue artykułu – który mikrokomputer nadaje się względnie najlepiej na honeypota ze względu na to i na to (hardware, cena, możliwośc), albo ze względu na jego lepszą bądź gorszą współpracę z takim a takim linuxem. To, że są mikro/nano komputerki i to, że na nich da się postawić linuxa i że linux to dobre i fajne narzędzie do badania bezpieczeństwa to wie chyba każdy. Tak samo jak wiadomo, że Rasbery Pi to platforma częściowo zamknięta ale jednak popularna. Mam wrażenie, że autor by pewnie chciał sobie porobić te honeypoty na Allwinerach, miał świetny pomysł, ale no coś nie wyszło, no wiecie rozumiecie…. Artykuł słaby. Wybaczcie, ale mieliście o niebo lepsze.

Autor ciągle pracuje nad projektem, zatem liczymy, że kiedyś będzie druga część – implementacja. Artykuł miał za zadanie zainspirować do eksperymentów i kilka osób zaczęło coś grzebać. O to chodziło. A jeśli masz lepsze artykuły do publikacji to nie czekaj, zapraszamy z otwartymi ramionami :)

A czy ja również mógłbym opublikować artykuł?

Czy też zostanę przygarnięty z otwartymi ramionami?

Zależy od artykułu. To nie autor jest przyjmowany (lub nie), tylko to, co napisze.

Adam, proszę bardzo przykład z instrukcją. Działający honeypot Glastopf na Fedorze w architekturze ARM.

http://www.steppe.pl/instalacja-honeypota-glastopf-na-fedorze-21-arm

Niech teraz inni biorą się do roboty, zamiast czekać na gotowca ;)

Powodzenia!!!

Kolego Ziomek.

Miałem nie odpisywać na uwagi o zbytniej ogólności, ale może trzeba coś wyjaśnić.

Artykuł w założeniu miał być właśnie ogólny i spełniać rolę zachęty do realizacji pomysłu na taniego honeypota. W pierwszych zdaniach specjalnie o tym napisałem. Na pewno czytając go zauważyłeś informację, że nie mam czasu na robienie z tego pomysłu poważnego projektu, a wsparcie dla moich konkretnych komputerów powolutku pojawiało się stopniowo przez cały rok. Obrazy instalacyjne Fedory wspierające wprost Allwinnera wyszły… w grudniu 2014 roku, a tekst pisałem wczesniej. Zauważyłem je w zeszłym tygodniu. Zdążyłem tylko dorzucić tą informację. Zakładam, że zajrzałeś na stronę projektu Honeynet i zdajesz sobie sprawę z tego, jak dużo masz do wyboru programów typu honeypot. Skoro tak, to z pewnością zauważyłeś również, że mają różne zastosowania i spełniają najróżniejsze scenariusze zastosowań. Być może też przejrzałeś dokument przygotowany przez CERT Polska i poznałeś każdy z nich dokładniej. Czy miałem w takim razie każdy z nich osobno opisać i pokazać jak zainstalować akurat na Iteaduino oraz pcDuino? Jeśli chodzi o wskazanie konkretnego modelu do zastosowania, to akurat mam przeciwne zdanie: nie ma jedynego słusznego. Wcale nie zakładam, że skoro kupiłem sprzęt z chipem A10, to jest on absolutnie wskazany. Nawet próbowałem wybrać kolejny z zupełnie innymi układami. Do dzisiaj nie jestem pewny, który byłby lepszy do moich (i tylko moich) wymagań. Jakie są Twoje? Wolisz łapać próby ataku na WWW, czy też na SSH, lub po prostu odpowiednio skonfigurować logowanie pakietów? Tego przecież nie wiem. Ja w miarę możliwości swoje potrzeby zrealizuję, ale dopiero potem się okaże, czy nadają sę dla innych.

Jeśli mimo to wymagasz prowadzenia za rękę, proszę bardzo. Oto instrukcja.

„1. Kupcie pcDuino v1, bo ja tak zrobiłem

2. Pobierzcie najnowsze obrazy Ubuntu (zarówno „Kernel” jak i „Ubuntu”) ze strony http://www.linksprite.com/?page_id=852 (nie zwracajcie uwagi na to, że w tytule ma „pcDuino v2”)

3. Zgodnie z instrukcją na stronie http://www.pcduino.com/os-image-install-notes/ wykonajcie punkt 1: instalacja Ubuntu

4. Macie już system na pcDuino, po reboocie zaktualizujcie pakiety

5. Wykonajcie komendę 'apt-get install honeyd’

6. Macie już honeypota, teraz skonfigurujcie według własnych upodobań

7. Będzie pan zadowolony”

Nie o taki honeypot chodziło? W pakietach jest jeszcze „iisemulator”, „tinyhoneypot”. Też nie? Za stary system? To nie miał być pcDuino? Nie Allwinner? Nie Ubuntu? No to sorry…

A jeśli jednak nie chciało Ci się spojrzeć na efekty pracy ludzi z CERT Polska i Honeynet Project, to trochę szkoda. Znalazłbyś tam dużo inspirującej treści.

Nie próbuję być złośliwy, tylko chcę pokazać jak obszerny jest ten temat i jak dużo każdy zainteresowany musi zrobić sam. Chciałbyś, żeby wszystkie sieci i systemy było chronione „na jedno kopyto”? ;)

Kilka firm nie jest zainteresowana … bo … I tutaj sobie pozwolę wywalić parę słów z swojego podwórka:

Każda firma posiadająca 'IT Manager’, posiada pewną ilość funduszy/czasu/miejsca

Teraz tak:

Fundusze: Zakup takich urządzeń to jest: 10*70$ czyli: 700$.

Czas: Ilość czasu na zainstalowanie i skonfigurowanie tego tak żeby to miało ręce i nogi: 10*16h (dwa dni :P – optymistycznie!) czyli 160h*stawka pracownika – a jak wiemy IT zwłaszcza 'sec’ nie jest źle opłacany … powiedzmy że kosz roboczogodziny to 15$ reasumując 15$*160h czyli: 2400$

Miejsce: No skoro są małe to przecież problemu nie ma prawda? A obudowy? Kable? Dyski … dodatkowe 'zabawki’ i już się zbiera …

Koniec końców, dochodzimy do wniosku że:

700$ + 2400$ + (dziwne inne wydatki – liczone 'na oko’) 1000$ = 4000$

Fajnie to jest 'startowy’ wydatek, teraz policzmy obsługę tych zabawek + czas pracownika który i tak 'się tym powinien zajmować’ – Wychodzi na to że nie opłaca się tego robić bo nie ma na to 'kasy’ a ktoś zatrudniony na takim stanowisku jak 'szpec od sekjurity’ (pisownia oryginalna mojego ex szefa), powinien:

– Wypełnić formularz 'proszący’ o zamówienie istniejącego honeypota lub inne urządzenie wspomagające wykrywanie włamań.

Ważne jest to że zabawki są dostępne, ktoś 'sobie’ zrobi i jest fajnie (np samozwańcze 'bezpieczniki’), ale w firmach nie ma czasu na zabawki, albo ma działać albo … jak masz za dużo czasu to się baw :)

Innymi słowy pomysł fajny (i nie nowy), ale nie wykonalny 'firmowo’ – nawet na startup się nie przyjmie (no chyba ze ktoś ma rodzinę w Urzędzie Pracy), ponieważ ciężko będzie go spieniężyć o czym pisałem wyżej – ma działać.

Przeprowadzenie 'testów’ wsparcie sprzętu/oprogramowania, musi trwać to nie jest 'zabawka na dziś’ takie rzeczy musi działać 24/7 aż do czasu … update (czyli w firmie aż się zjara do reszty)

Skiter dzięki za analizę. Byli ludzie bardzo zainteresowani, ale zapał opadał chyba jeszcze przed wyliczeniami tego rodzaju, jakie zrobiłeś :) Bardziej stawiam tu na niedocenienie zalet tych „garnków miodu”.

Moim zdaniem nie zawsze jest tak źle z kosztami. Jeżeli większa skala wychodzi za drogo, to można spróbować od mniejszego przedsięwzięcia. Fakt użycia kart pamięci jako nośnik może być nawet zaletą, bo łatwo rozpowszechnić obraz systemu po jego uprzednim przygotowaniu (instalacji, konfiguracji). W ten sposób najwięcej pracy kosztuje zaplanowanie i przetestowanie wybranego rozwiązania. Potem wszystko zależy od nastawienia władzy w firmie: może w pewnych warunkach warto pakować się w taki projekt i podnieść bezpieczeństwo za pomocą honeypotów. A może lepiej kupić coś gotowego i „wyklikać” ochronę przez interfejs WWW.

Tak czy inaczej, ludzie stawiają honeypoty. Istnieją projekty, temat żyje. Pokazałem w miarę tanią sprzętowo ideę. Z tych tytułowych 200 zł za sprzęt można zejść niżej, w zależności od zastosowania.

Jednak uważam że własny honeypot jest najlepszy.

Bo te wyklikane, są prawdopodobnie znane przez cyfrowych przestępców, a przynajmniej powinny być znane.

Dlatego najskuteczniejszą pułapką jest coś niestandardowego, coś nieprzewidywalnego. Skuteczny garnek miodu działa przez pełne zaskoczenie.

@steppe

Wiesz firma firmie nie równa, jedna dba o bezpieczeństwo inna już nie.

Nie ma co się oszukiwać, mamy Amazon Cloud, i inne 'hostingi’ gdzie tak naprawdę serwer firmowy robi za 'bramkę proxy’ (lub NAT zależy co kto lubi) + jak się 'administrator sieci’ szarpnie posiada usługę VPN.

Trzymanie stron u siebie nie jest rozwiązaniem:

a) dobrym

b) bezpiecznym

Koszt, wszystko to jest koszt, taniej wychodzi eksportować dane (jeżeli można – np strona www/serwer poczty, czy inne jakieś 'mniej ważne’ rzeczy), niż trzymać i zabezpieczać to u siebie.

Np moja firma aktualnie trzyma całość na 4 komputerach – nie to nie są serwery to są komputery :).

@Duży Piez

Klikany dzbanek nie koniecznie jest 'zły’ bo jest znany … ja znam np trzy takie 'sprzętowe’ (bez krypto reklamy zaczynają się na C ;))

Taki sprzęt będzie działać tak samo jak ten własny, a może niebo lepiej? Dlaczego tak myślę? Bo konfiguracje klikacza można zepsuć – fakt, i będzie widać ale: prawdopodobieństwo tego że ktoś to zepsuje jest na poziomie 10%.

Własny ma ten minus że musimy posiadać wiedzę jak to skonfigurować … i tutaj jest przewaga kupionego od własnego, tam siedzi sztab ludzi a ty jesteś sam …

Ale jak już wspominałem własny dzbanek fajna sprawa, można tanim kosztem łapać boty/dzieci z exploitem z 1990 roku, i inne fajne wynalazki.

Zabaweczka fajna dopóty jest to w ramach:

a) zabawy, bo mam czas (w pracy np …), i chcesz sobie zobaczyć co ciekawego w sieci …

b) no właśnie, żeby poznać zwyczaje, i wiedzieć jak się zabezpieczać trzeba wiedzieć co zabezpieczać.

Ktoś kto się zajmuje tym zawodowo, posiada odpowiednie umiejętności, jak też stawia całe serwery do tego typu zadań.

Obydwoje mamy rację.

Jak jeszcze masz czas i chęci, bo nie siedzisz na wygodnym lub wymagającym ale zawsze dobrze płatnym etacie, to możesz sobie pozwolić na własne eksperymenty. Te godziny spędzone na samodzielnych poszukiwaniach są bezcenne, bo rozwijają wyobraźnie i uczą.

Później gdy już zdobędziesz etat i stać cię na korzystanie z gotowych rozwiązań, najczęściej będziesz z nich korzystał. Głównie z powodów które opisałeś, ale także z wygody. Ale pamiętaj: wygoda usypia czujność, jest niebezpieczna.

Lista 40 SBC z plusami i minusami: http://linuxgizmos.com/ringing-in-2015-with-40-linux-friendly-hacker-sbcs/

A co do kosztow implementacji: mozna go jeszcze bardziej zminimalizowac poprzez klonowanie karty SD lub automatyzacja za pomoca puppet’a lub ansible’a.

Tak. Można nawet pokusić się o pomysł użycia TFTP, jeśli warunki pozwolą…

Dzięki za linka! … Kupiłem swego czasu Rpi żeby się pobawić ale widzę że z biegiem czasu zabaweczki potaniały, no i są np z SATA + Gb Ethernet co mnie osobiście bardzo cieszy :)

Jako pierwszą część upragnionej instrukcji zamieściłem opis samej instalacji Fedory na pcDuino.

http://www.steppe.pl/instalacja-fedory-21-na-pcduino-a10-tylko-sd

Trzeba spróbować :D

W ciągu ostatnich 2 lat przerobiłem kilka(naście?) takich zabawek i nie ma minikomputera w pełni spełniającego moje oczekiwania. Jedne lepiej radzą sobie z renderowaniem grafiki (m. in. przez sterowniki opensource) inne pozwalają wycisnąć więcej z ethernetu… podczas rozrastania się jakiegoś projektu jak chce się spełnić te wszystkie wymagania to się okazuje, że trzeba było zwykły serwer postawić i nie bawić się w kompilacje od podstaw i nie marnować godzin/dni/tygodni na zabawę ;) Niemniej jednak mam u siebie kilka zabawek opartych o rPi+atmega/tiny swojego autorstwa i powiem szczerze, że jak nie przeciążymy ich zadaniami to całkiem nieźle sobie radzą. Jedynym plusem tych „zabawek” jest ich niska energopożerność.

Wydaje mi się, że główną zaletą takich platform są wymiary i zużycie prądu, co czyni z nich świetne zabawki do domu, ale w zastosowaniach profesjonalnych te cechy nie mają żadnego znaczenia. Jeśli nawet ktoś miałby tworzyć honeypota do zastosowań w firmie, to dlaczego miałby kombinować z tego rodzaju sprzętem, chyba prościej użyć maszyn wirtualnych.

Dostałem wiadomość od Piotra Kijewskiego z CERTu, że pomysł honeypotów na małych komputerach był już realizowany na Raspberry Pi. Wspomniał również, że jest jakiś startup w USA związany z takim tematem :) Dzięki!

https://github.com/threatstream/mhn/wiki/Deploying-Dionaea-on-a-Raspberry-Pi