W internecie można znaleźć wszystko – w tym także wystawione na widok publiczny systemy oczyszczalni ścieków ulokowanych w sieciach wielu polskich ministerstw, uniwersytetów, urzędów centralnych i wojewódzkich. Skąd się tam wzięły?

Jeden z naszych Czytelników pragnący zachować anonimowość przesłał nam ciekawą informację. Natrafił on w internecie na ślady 168 absolutnie identycznych systemów SCADA opisanych jako oczyszczalnia ścieków Czajka. Co ciekawe, wszystkie te systemy zlokalizowane są wyłącznie w sieciach należących do kluczowych polskich firm i instytucji. Aby wyjaśnić tę historię zaczniemy od krótkiego opisu czym jest honeypot.

Garnek miodu czekający na Kubusia

Honeypot (nie próbujemy nawet tłumaczyć, chyba że macie dobre propozycje) to serwer (fizyczny lub wirtualny) który udaje coś, czym nie jest. Może wyglądać jak niezałatana popularna usługa, domowy ruter z dziurami, baza danych ze słabym hasłem, zestaw ważnych plików o ciekawych nazwach – lub serwer SCADA dużej polskiej oczyszczalni ścieków. Celem honeypota jest wprowadzenie w błąd atakującego, przechwycenie i zarejestrowanie jego próby ataku i zebranie w ten sposób informacji na temat adresów atakujących, ich zachowania oraz używanych metod ataków.

Jak zatem pewnie rozumiecie, celem honeypota jest za wszelką cenę nie zostanie zidentyfikowanym jako honeypot, ponieważ wtedy traci swoją funkcję i możliwość osiągnięcia zamierzonego rezultatu. Czy da się jednak zachować fakt bycia honeypotem w tajemnicy jeśli w 5 sekund można ustalić, że identycznych serwerów SCADA oczyszczalni ścieków Czajka jest w sieci co najmniej 167?

To ja, oczyszczalnia ścieków, przysięgam

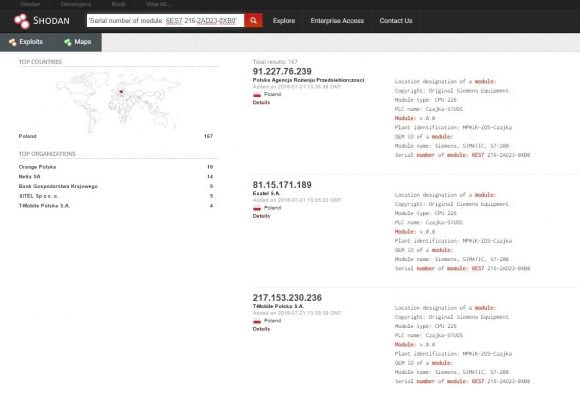

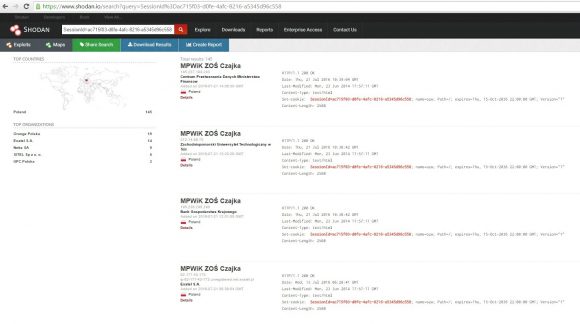

Wpisanie w popularną wyszukiwarkę usług udostępnionych w internecie słowa Czajka lub odpowiedniego ciasteczka lub numeru seryjnego 6ES7 216-2AD23-0XB0 zaowocuje podaniem przez wyszukiwarkę 168 różnych adresów.

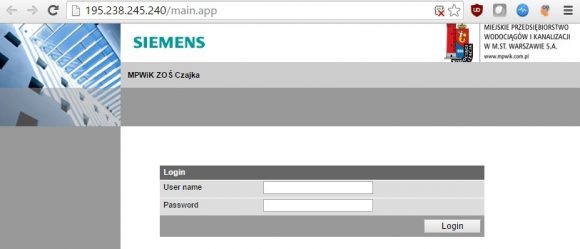

W wersji darmowej, po rejestracji, możemy obejrzeć próbkę 50 z nich. Instytucje i firmy, w których znajdują się identycznie skonfigurowane serwery to między innymi Ministerstwa Sprawiedliwości, Rozwoju Regionalnego, Finansów, Spraw Wewnętrznych, Kultury i Dziedzictwa Narodowego oraz Cyfryzacji, urzędy takie jak NIK, NFZ czy UKE, urzędy wojewódzkie, politechniki, Ośrodek Studiów Wschodnich, Senat a także firmy takie jak PGNiG, EnergiaPro, Tauron czy PGE Dystrybucja. Krótko mówiąc – lista życzeń obcych wywiadów. Każda z tych instytucji czy firm dysponuje w swojej sieci oczyszczalnią ścieków Czajka, której strona WWW wygląda następująco:

Czy to tak powinno wyglądać?

Stawianie honeypotów to sprawdzona strategia pozwalająca na łatwiejszą identyfikację ataków i atakujących. Dobrze o obronie polskich sieci rządowych świadczy fakt, że honeypoty są i jest ich całkiem sporo – to, co pokazuje Shodan, to bez wątpienia jedynie wycinek większej całości a rozproszenie serwerów po instytucjach i firmach pokazuje, że temat potraktowano całkiem poważnie. Mamy także ułamek nadziei, że opisywana powyżej sieć honeypotów została stworzona specjalnie w taki sposób by zrealizować specyficzny cel, którego nie znamy i pewnie nigdy nie poznamy. Jeśli tak jednak nie było, to wdrożenie honeypotu SCADA z identyczną konfiguracją każdej instancji nie jest dobrym pomysłem. Każdy z honeypotów jest identyczny co do joty, identyczny mają także teoretycznie unikatowy numer seryjny. Z tego powodu ich wdrożenie w takiej konfiguracji ma sens tylko wobec najgłupszych atakujących – a sądząc po miejscach, w których się znajdują, osoby je atakujące zapewne dysponują wystarczającym poziomem doświadczenia by natychmiast zorientować się, że coś śmierdzi.

Co ciekawe, na ślad tych polskich honeypotów trafił w grudniu 2015 niezależny badacz który opisał swoje znalezisko na blogu. Słyszeliśmy, że jego wpis został zauważony i dotarł w Polsce do właściwych osób. Mimo tego nie zmieniono konfiguracji urządzeń. Próbowaliśmy się dowiedzieć czegoś więcej, jednak sprawa jest owiana szczelną mgłą tajemnicy – może kiedyś, gdy ktoś zaangażowany w ich powstanie napisze swoje pamiętniki, poznamy historię za nimi stojącą.

Komentarze

A co jeśli jeden z tych honeypotów to prawdziwy system, a reszta tylko stara się ukryć jego istnienie i utrudnić włam.

A nie prościej i taniej wyłączyć dostęp z internetu do tego prawdziwego? :)

A jeśli jest wyłączony i włączany tylko wtedy kiedy jest potrzebny?

Wszyscy szukają czegoś czego nie ma, a to co znajdą jest niewiele warte.

6ES7 216-2AD23-0XB0 to nie jest żaden numer seryjny, ale MODEL sterownika programowalnego ;-)

SIEMENS S7-226 DC/DC/DC

wiec poprostu wszystkie 'oczyszczalnie’ mają/udają taki sam sterownik.

Dlaczego w opisie jest „Serial number of module”?

Bo „serial number” oznacza także numer serii, nie jestem tym samym co UID, nie zawsze musi być unikalny.

Arakis?

Nie, conpot.

Cytat ze strony http://www.cert.gov.pl/

„ARAKIS-GOV jest systemem wczesnego ostrzegania o zagrożeniach w sieci Internet. System ten jest efektem współpracy Departamentu Bezpieczeństwa Teleinformatycznego ABW oraz działającego w ramach NASK zespołu CERT Polska.”

ARAKIS to rozproszony IDS/IPS. Nie jest honeypotem, bo nie zwabia i niczego nie udaje.

.

Sam pomysł żeby ze SCADA zrobić przynętę jest niezły. Właściwie wszystko co obsługuje TCP/IP może się stać honeypotem. Wielkimi krokami nadchodzi Internet Rzeczy, gdzie będzie można bardzo łatwo zaimplementować mechanizmy przynęty i śledzenia.

.

Jeśli te oczyszczalnie są faktycznie identyczne, to autorzy pomysłu powinni sprzedawać kawę a nie zajmować się IT.

.

Tłumaczenie słowa 'honeypot’ na polski jest możliwe. 'honeypot’ czyli 'dzban (garnek) miodu’ w dosłownym kontekstowo tłumaczeniu można traktować jako 'przynętę’ albo 'wabika’.

Język naturalny, w tym język polski, jest tworem żywym i zawłaszcza wyrazy obce, więc nie ma problemu żeby w zwykłej konwersacji w branży IT, używać zwrotu 'honeypot’. Być może za 10 lat ten wyraz zostanie włączony do Słownika Wyrazów Języka Polskiego.

Kamil może mieć rację. ARAKIS ma wykrywać zagrożenia w sieci internet czyli globalnej sieci nie tylko w sieciach infrastruktur krytycznych. Co roku zdają raporty o aktywnościach popularnych botnetów, a taka sieć honeypotów mogła by być skuteczna w badaniach właśnie botnetów.

Zarzutka wydaje się wspaniałą propozycją!

Orange też ma własną oczyszczalnie :P

Przecież mają u siebie mnóstwo gówna! ;-)

Raczej klienci Orange, Netii czy dawnej Ery.

Bo tam biegną wszystkie ścieki więc tu bym akurat nie był zdziwiony.

Usługa honeypota jest wyoutowana do jednego fizycznego serwera, więc to co na prawdę widzicie, to nie jest „168 absolutnie identycznych wabików” (macie swoje tłumaczenie), tylko jeden wabik zaliasowany na 168 adresów IP. Kasa misiu, kasa. Zresztą spróbujcie jeden popsuć albo przekonfigurować i zobaczcie efekt na innych;)

Skoro wszystkie kopie SCADA są identyczne to może nie są odrębnymi instancjami, tylko jedną, na którą następują tylko przekierowania.

…albo osoba która TO stawiała już nie pracuje w budżetówce…

Wabik: +1

Wydaje mi się ze ktoś w MON z nudów zaczął czytać spamy i trafił na firmę, która miała zabezpieczyć ich przed wszyskimi hakerami świata no i poszło od słów do czynów za nasz hajs xxxmln monet.

Jak zdobyć 0-daya nie mając budżetu – sposób polski:

1. postawić honeypota udającego interesującą nas usługę

2. frajerzy sami przyślą nam exploit

3. profit

Chyba kilku zainteresowanych przeczytało artykuł, bo liczba spadła do 155 ;)

„PLC name: Technodrome”

Czyżby różowy stawiał honeypoty?:) Nie byłby to pierwszy raz:)

Z perspektywy pracownika budżetówki: bardzo często jeden podmiot tworzy jakiś dokument (zamówienie, specyfikację, politykę bezpieczeństwa lub coś podobnego) i pozostałe się nim inspirują. Albo zwyczajnie kopiują – bo nikomu nie chce się wyważać otwartych drzwi.

Nie zdziwiłbym się, gdyby w tej sytuacji było podobnie. np. ktoś ogarnięty stworzył dokument sugerujący konieczność stworzenia honeypotów w sieciach instytucji z „listy życzeń obcych wywiadów”, ktoś pod tym klepnął pieczątkę, ktoś nawet zrobił przykładowe wdrożenie (dla MPWiK Warszawa) a na końcu poszło pismo, że wszyscy mają mieć honeypoty, tak jak MPWiK :D No to wszyscy, zgodnie z żelaznymi prawami biurokracji, mają tak jak kazano – jak MPWiK :D