Twój dostawca internetu przyznaje Ci adres IP z puli należącej do amerykańskiej armii? W Twojej poczcie pojawia się informacja, że czytał ją ktoś z adresu IP przydzielonego bazie wojskowej w Arizonie? Śpij spokojnie, to zbieg okoliczności.

Ujawnione w mijającym roku rewelacje na temat działalności amerykańskich służb wywiadowczych sprawiły, że z dużo większą uwagą przyglądamy się wszystkim sygnałom sugerującym ingerencję w naszą prywatność. Czasem także szybko przechodzimy do wniosków – jednak nie zawsze słusznych.

Ktoś w amerykańskiej bazie wojskowej czyta moją pocztę!

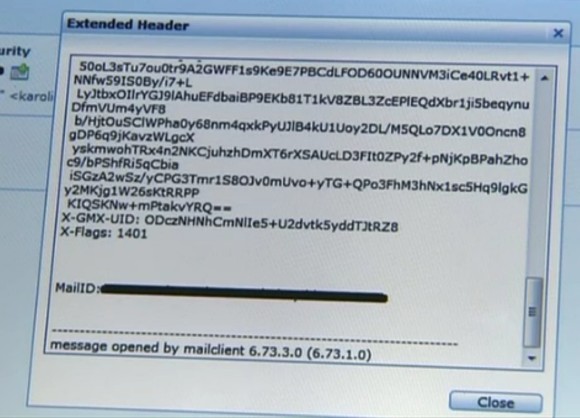

Karolien Grosemans, posłanka do belgijskiego parlamentu, zauważyła w swojej poczcie elektronicznej coś bardzo niepokojącego. Posłanka pracowała nad przepisami dotyczącymi bezpieczeństwa informacji oraz ataków internetowych. W trakcie prac wysłała emailem pytania do zewnętrznego eksperta. Ten przyjrzał się nagłówkom otrzymanej wiadomości i znalazł w nich coś bardzo dziwnego. Jeden z wierszy wyglądał tak:

message opened by mailclient 6.73.3.0 (6.73.1.0)

Nie da się ukryć, ze oba powyższe adresy IP wskazują na bazę armii USA w Fort Huachuca w Arizonie (cała klasa 6.0.0.0/8 należy do amerykańskiego wojska). Posłanka wszczęła larum, a sprawą zainteresowały się poważne belgijskie media. Całe zamieszanie ma jednak dużo prostsze wyjaśnienie, przedstawione przez holenderskiego studenta. 6.73.3.0 to numer wersji oprogramowania serwera obsługującego skrzynki w domenie Mail.com, z której korzystał „ekspert” – odbiorca wiadomości. Tyle pozostało z amerykańskiego zamachu na belgijski parlament.

Dostałem IP amerykańskiej armii, co robić?

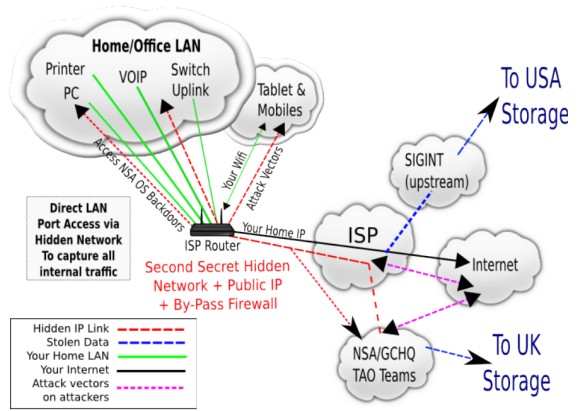

Powyższa sprawa okazała się dość prosta. Czy jednak w równie prosty sposób można wyjaśnić, czemu urządzenia abonenckie ogromnej brytyjskiej firmy telekomunikacyjnej otrzymują adres IP z zakresu należącego do amerykańskiej armii? Kilka dni temu w sieci pojawił się anonimowy raport, opisujący na 50 stronach (!) jak brytyjskie i amerykańskie służby podsłuchują brytyjskich obywateli. Cały raport, przytaczający szczegóły ataków MiTM i dziesiątek innych zagrożeń opiera się na jednej obserwacji – domowe rutery BT wysyłają komunikację DHCP do serwerów amerykańskiego wojska (w klasie 30.0.0.0/8) a dodatkowy, drugi adres IP rutera pochodzi z tej samej klasy i jest na co dzień niewidoczny dla użytkownika oraz nasłuchują na nim takie usługi jak SNMP i SSH. Spisek, prawda?

Prawda jest jednak dużo prostsza – i nie tak sensacyjna. BT po prostu wykorzystuje klasę adresową, przypisaną armii USA, jako swoją adresację prywatną w sieci zarządzającej. Robi tak z dość prostych powodów. Cała klasa 30.0.0.0./8 jest nierutowalna (możecie sami spróbować). Armia USA wykorzystuje te adresy jedynie w swojej sieci wewnętrznej (tak, to ogromna rozrzutność – amerykańscy żołnierze dysponują ok. 1/5 wszystkich adresów IPv4). Dzięki temu mogą z niej korzystać dostawcy internetu w swoich sieciach prywatnych, w których mają miliony urządzeń i potrzebują ogromnych zakresów adresacji zachowującej ciągłość i nie wchodzącej w konflikty z adresacją urządzeń, które klient może mieć już w swojej sieci domowej.

Czy to znaczy, że nie szpiegują?

Jak pokazały materiały, wyniesione przez Snowdena, Amerykanie szpiegują wszystkich na potęgę – robią to jednak w dużo bardziej wyrafinowany i trudniejszy do wykrycia sposób. Odrobina paranoi nikomu jeszcze nie zaszkodziła, dlatego warto weryfikować tego typu doniesienia – nie należy jednak też zapominać, by przed publikacją sprawdzić, czy na pewno maja one pokrycie w rzeczywistości.

Komentarze

co to jest „rutery”? bo w internety nic nie mówią….

A co to są „w internety”?

PS. http://sjp.pwn.pl/slownik/2574563/ruter

Ruter jak sama nazwa wskazuje, jest urządzeniem do trasowania ruty. ;)

http://sjp.pl/ruta

https://en.wikipedia.org/wiki/Ruta

https://pl.wikipedia.org/wiki/Ruta_zwyczajna

http://sjp.pl/trasowanie

https://pl.wikipedia.org/wiki/Trasowanie_(telekomunikacja)

Tak mnie się słowo 'ruter’ kojarzy.

Nie lepiej zamiast tworzyć na siłę nowe polskie słówka, pisać po staremu?

popraw też „orazi”

Dzięki, poprawione.

No i „W Twoje poczcie”…

Dzięki, poprawione.

W sumie żadna nowość – sam w wewnętrznej sieci używam adresacji z puli 11/8 – bardzo często wewnątrz spotyka się takie adresy :)

Dlaczego sieć wojska 6.0.0.0./8 została określona jako 1/5 dostępnych wszystkich adresów ipv4 ?????

przeciez to adresy od 6.0.0.1 do 6.255.255.254

Bo armia USA dysponuje wieloma sieciami /8

http://en.wikipedia.org/wiki/List_of_assigned_/8_IPv4_address_blocks