Dokumentacja wykradziona z serwerów firmy Hacking Team dotycząca Polski nie ogranicza się tylko do CBA. Wygląda na to, że wszystkie ważniejsze służby działające w naszym kraju wyrażały zainteresowanie systemem RCS.

Zgodnie z naszymi wcześniejszymi ustaleniami wszystko wskazuje na to, że jak do tej pory jedynym polskim klientem producenta oprogramowania szpiegowskiego było i jest Centralne Biuro Antykorupcyjne. Nie oznacza to jednak, że inne służby nie były zainteresowane tymi programami – wręcz przeciwnie, nawet w maju tego roku Hacking Team prezentował swoje produkty w Polsce.

Setki wiadomości dotyczących Polski

W ujawnionych w ramach wycieku skrzynkach pocztowych pracowników Hacking Team znaleźć można wiele folderów z nazwami krajów – w tym także te poświęcone Polsce. Kierownik odpowiedzialny za współpracę z instytucjami z naszego kraju trzyma w swojej skrzynce setki emaili dotyczących sprzedaży i świadczenia usług w naszym kraju. Oczywiście lwie miejsce zajmuje korespondencja z CBA – ale do niej wrócimy za chwilę. Najpierw spójrzmy, kto jeszcze był zainteresowany usługami HT.

Najstarsza wiadomość z roku 2010 pochodzi od funkcjonariusza Komendy Głównej Policji, jednak jest to krótka wymiana kluczy PGP, po której nie widać śladów dalszej współpracy. Pod koniec roku 2010, gdy szykowane są prezentacje dla CBA, pojawia się wątek zainteresowania po stronie Policji oraz SKW, jednak nie wiemy, czy wszyscy stawiają się na pokaz możliwości platformy RCS. SKW na pewno jest zainteresowane tematem, ponieważ już w październiku 2011 przesyła pytania o wycenę dość kompleksowej platformy, obejmującej możliwość infekowania większości urządzeń mobilnych oraz stacjonarnych a także demonstrację na żywo. Nie natrafiliśmy na dalsze ślady tej służby w korespondencji.

Ciekawie robi się w marcu 2015, kiedy to do Hacking Team zgłasza się mało znana polska firma (kontakt prawdopodobnie nawiązano na targach branżowych). Przedstawiciele tej firmy sugerują, że mogą zainteresować produktami HT Centralne Biuro Śledcze oraz ABW. Są faktycznie skuteczni, ponieważ już w maju tego roku dochodzi do spotkania w Warszawie. Przedstawiciele HT na dwóch osobnych spotkaniach prezentują funkcjonariuszom CBŚ oraz ABW swoje produkty. Jak wynika z wewnętrznych notatek pracowników HT, prezentacja dla ABW przebiega dość dobrze, pokazują m. in. zdalne wstrzyknięcie eksploita, gorzej wychodzi prezentacja dla CBŚ (na testowanym telefonie CBŚ nie ma konta Google, które trzeba dopiero założyć, poza tym funkcjonariusze CBŚ zadają kolejne pytania zanim tłumacz zdąży odpowiedzieć na poprzednie). ABW jest zainteresowane tym jak uniknąć wykrycia kodu eksploita przez antywirusy – HT ma przygotować odpowiedzi. Ten wątek korespondencji urywa się pod koniec maja.

Problemy CBA

Korespondencja z CBA wskazuje, że używanie RCS nie jest drogą usłaną różami. Słaby czas reakcji działu wsparcia technicznego to problem dość błahy w porównaniu z sytuacją opisaną w innej wiadomości. W roku 2013 w trakcie używania RCS na komputerze jednego z celów dochodzi do ujawnienia adresu IP serwera zarządzającego koniem trojańskim. Jak pisze funkcjonariusz, na szczęście CBA korzystało – wbrew rekomendacjom HT – z dynamicznej adresacji IP, dzięki czemu nie doszło do całkowitej kompromitacji, lecz było blisko.

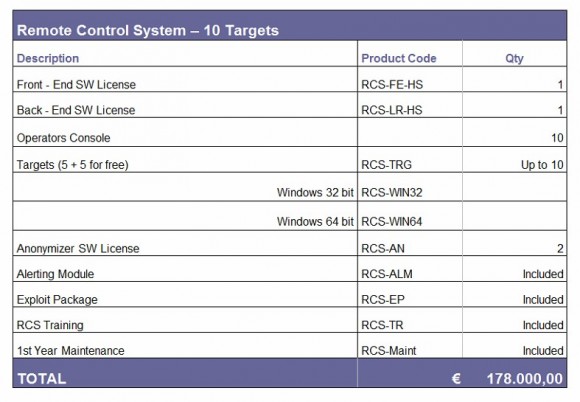

Pojawiają się także problemy z licencją – w oryginalnym zestawie kupionym przez CBA widniała opcja dostępu do eksploitów, jednak najwyraźniej na skutek nieporozumienia (lub celowego zabiegu handlowego) HT twierdzi, że ta opcja wygasła po pierwszym roku, podczas kiedy CBA uważa, że nadal powinna mieć do niej dostęp.

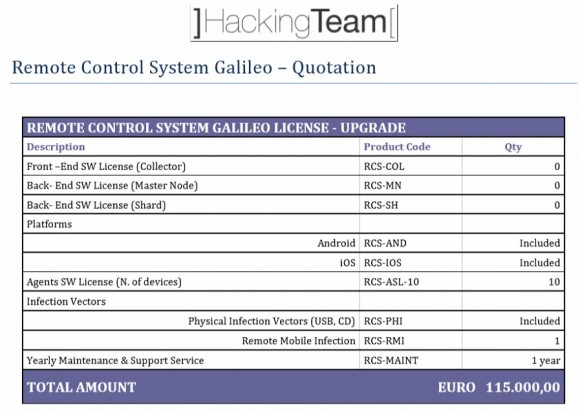

W roku 2014 CBA myśli nad zmianą rodzaju licencji. Posiada na razie możliwość kontrolowania 10 komputerów PC, jednak rozważa zmianę rodzaju licencji na Androida i iOS, nawet za cenę całkowitej rezygnacji z PC. Pyta, czy urządzenia muszą być zrootowane (dla iOS odpowiedź brzmi „tak”, dla Androida „nie, ale funkcje będą ograniczone”). HT przesyła wycenę nowego wariantu licencji jednak najwyraźniej nie zyskuje on aprobaty.

Wygląda zatem na to, że licencje posiadane przez CBA obecnie pozwalają jedynie na infekowanie komputerów PC, bez możliwości zarażania urządzeń mobilnych, a pozostałe służby albo korzystają z innych rozwiązań, albo nie zdecydowały się na stosowanie takich produktów w swojej pracy operacyjnej. Co istotne, choć większość korespondencji bieżącej prowadzona jest przez CBA otwartym tekstem, to najważniejsze fragmenty są szyfrowane PGP (z inicjatywy funkcjonariusza CBA) a hasła do przesyłanych załączników przekazywane są przez SMS. Inna sprawa, że wygląda na to, że hasła do załączników są konstruowane w bardzo podobny sposób i zawierają imię odbiorcy…

Komentarze

no i to by było na tyle jeśli chodzi o polską cyber armie.

Mokre sny o potędze

Akurat inicjatywa cyberarmii (fundacji cybsec.org) nie ma z tym nic wspólnego.

Czyli mogą wstrzyknąć dowolnemu komputerowi exploita i nie zostanie on wykryty?

A np. taki ESET? Albo blokady w Androidzie (samodzielna konfiguracja) i podłączanie się tylko do zaufanych sieci wifi (pakiet danych wyłączony trwale)?

Czy takie „zapobieganie” pozwala na uniknięcie tego typu szpiegowania?

Polecam lekturę o 0-day oraz znalezienie tutaj artykułu o tym, jak otwarcie głupiego pliku PDF może dać komuś roota na Windowsie… Mało dowodów? Mnie wystarczy…

Własny CPU z własną architekturą postawiony na FPGA + samodzielnie pisane całe oprogramowanie, od bootloadera po arkusz kalkulacyjny. Ewentualnie zamiast FPGA można używać układów z serii 74xx ale trzeba wtedy dużo lutować.

… a i tak ktoś znajdzie w tym wszystkim jakąś lukę.

Mnie tylko ciekawi jedno. Dlaczego każda z służb negocjowała swoją licencje? Taniej chyba by wyszło kupić większy pakiet i się podzielić.

Przecież wtedy nie mogliby siebie podsłuchiwać…;)

http://karawana.eu/wp-content/uploads/2011/11/duckhunt.jpg

Polskie służby RAZEM? Haha :D

To skomplikowane.

Polskie służby czasem sobie pomagają, czasem się gryzą: zależy od służby i od ludzi nią zarządzających. Nie ma reguł.

Dodatkowo, w każdej z nich są frakcje, koterie… To nie są monolity, tylko organizacje tworzone przez ludzi, bardzo różnych.

Już Snowden kiedyś wspominał że jedna z polskich służb (zapewne jedna z nich: SKW/ABW/AW), współpracuje z amerykańskim wywiadem. Już wtedy podejrzewałem, że to musi być głębsze. No i proszę…

Polskie służby mają apetyt na inwigilację i aktywnie inwigilują. Już tak będzie zawsze.

Kolego przecież tu chodzi o zbieranie haków i kompromatów. W PRL i PRL-bis najłatwiej zarabia się, na hakologii stosowanej i grze kompromatami.

Marzenie każdego UBeka to zdobyć mega haka na jakiegoś z listy 100 Wprost – ustawi siebie, dzieci, a kto wie może i wnuki wykształci na zagranicznych uczelniach, żeby nie musiały ryćkać w g..nie jak dziadzia.

Tu nie chodzi o nic innego jak o haki, haki i jeszcze raz haki. Sędzia, polityk, wpływowy oficer, prokurator, biznesnem, wpływowy dostojnik kościelny, wykładowca, dziennikarz-publicysta, lekarz… to tym ludziom szuka się tzw. trupa w szafie. Taka wpływowa persona gwarantuje profit.

A dlaczego teraz mamy wysyp takich „przecieków”? Bo USA wraca ze swoimi wpływami w ten region świata. Deal z Rosją nie wyszedł – oddali Rosji i Niemcom Europę Środkowo-wschodnią, a zamian mieli dostać wolną ręką w sprawie Syrii i Iranu. Ruski ich wyruchał, więc wrócili po swoje… stąd to całe zamieszanie z przeciekami etc. Część służb już się przewerbowała pod nowe rozdanie, a część liczy, że jeszcze tu wróci…

Taki lajf…

Skąd można pobrać paczkę? A przynajmniej jej „polską cześć”?

115k euro za licencje na rok :D to jest biznes! jednak interesuje mnie inna rzecz – mają exploity/0daye działające na niemalże każdym urządzeniu, pytanie brzmi, czy wykorzystują nieznane błędy do ich wstrzykiwania (a jeśli tak, to czemu np. google nie kupi ich licencji i nie załata dziur w androidzie?), czy wykorzystują backdoory, które wymuszono na amerykańskich firmach (google, microsoft, apple) i nikt o tym nic nie mówi? Ile ta firma już działa na rynku, 20 lat?

Kasa nie taka mała, więc może być jeszcze czynnik „złego-programisty”… ;>

Ktoś ściąga tego torrenta ~400GB?

Swoją drogą typowo włoskie podejście do klienta – kupiłeś to sobie radź, jak będziesz chciał dokupić coś jeszcze to wtedy odpiszemy na maila

Kraje postkomunistyczne są zdane na usługodawców z krajów przyjaznych Moskwie. Włochy, Niemcy, Finlandia i Francja są takimi krajami. Polskojęzyczne służby mają zamknięte drzwi jeśli chodzi o technologie z krajów anglosaskich takich jak UK, USA, CA, AU czy NZ. Nie ufają krajom skażonym wirusem GRU i KGB, więc nie sprzedadzą im swoich najlepszych technologii, dzięki którym udaje im się być o krok przed „przyjaciółmi Kremla”.

I męczą się później z niesolidnymi Włochami i Francuzami. W sumie w całym tym barłogu to lepiej dla zwykłych uczciwych ludzi, że umundurowana patologia nie ma narzędzi tak mocnych jak USA i UK. Bo w aresztach byłoby pełno od wrogów władzy (ludowej?).

Kwaśniewski w rozmowie z Kaliszem miał wiele racji mówiąc o trzech patologiach: prokuratury, służby i media.

„prezentacja dla X przebiega dość dobrze, pokazują m. in. zdalne wstrzyknięcie eksploita…”

Oto jedno z tych zdań, dla których współczesne oprogramowanie na komputerach uważam za jedno wielkie niedorobione komercyjne g#wno…

Ja jeszcze rozumiem czasy, gdy do zainfekowania potrzebne było jawne odpalenie zmodyfikowanego EXEka i wtedy takiego użytkownika można obwiniać.

Ale moment, gdy otwarcie głupiego pliku PDF w czytniku znanej firmy z sandboxowymi rozwiązaniami daje jakiemuś zdalnemu smarkaczowi roota na Windowsie to jest to po prostu śmiech na sali… Przecież takie czytanie meili, przeglądanie WWW i plików PDF to absolutna podstawa dzisiejszego domowego działania na PC… Czyli wychodzi na to, że praktycznie każdy jest zagrożony… (pomijam haxiorów, którzy nigdy nie czytają PDF, DOC, a maile wysyłają tylko sendmailem z jakiejś nietypowej sprzętowej architektury…).

Bo PDFy to na wirtualnej maszynie na przygotowanym specjalnie do tego celu sprzęcie się odpala, a nie tak poprostu „dwuklikiem” ;)

Najlepiej przedrukować przez Ghostscript. Chyba, że w GS jest również backdoor, oprogramowanie otwarte działa z reguły w ok. 60%, to może i tu coś jest nie tak.

@nikt

A powiedzcie mi, kogo ze zwykłych użytkowników stać na takie wydziwiania?

@Marian

A ten GS to niby takie wieczne cudo antyhakerskie? A takie CVE-2009-4270, CVE-2009-0196 to niby co? Pies?

System operacyjny, który zezwala applicacji na elewację uprawnien do roota jest po prostu do bani. Żadna, ale to żadna aplikacja, która nie jest dedykowana do zarządzania jakimś modułem systemu, nie potrzebuje takich uprawnień.

No ale czyja to wina. Well, jesli instalując applikację wlascicielem softu staje sie root tudzież admin, a nie dedykowany user z „need-to-have” privileges, no to sorry…

A ci już znaleźli ślady przetwarzania kinderporn i mirrorują na HTTP…:

http://arstechnica.com/security/2015/07/massive-leak-reveals-hacking-teams-most-private-moments-in-messy-detail/

Czy w ujawnionych danych na temat rządowych RAT’ów znajdziemy takie informacje jak:

1. Wektory ataku. Tradycyjnie np.: drive-by-download czy może coś bardziej sprytnego np.: wstrzykiwanie exploita bezprośrednio przy wykorzystaniu (za zagodą) infrastruktury operatora.

2. Wykorzystywane 0day’e.

3. Podatne OS’y.

4. Skompromitowane oprogramowanie AV.

5. FAQ typu 'nie działa’ ze strony służb rządowych.

W tekście wspomina się o iOS i Androidzie.

A jak wygląda sprawa z podatnością na inwigilowanie telefonów z systemem BlackBerry OS 10?

Różne rzeczy czytałem na ten temat ale wolałbym poznać zdanie osób obeznanych z tematem.

A jakby tak rzucić to wszystko w cholerę i założyć MafiaSecurity świadczącą usługi cyberochrony dla przestępców… ?

Wszyscy się roztkliwiają nad działalnością służb i HT, a nikt nie zwrócił uwagi na możliwe konsekwencje ujawnienia kodu RCSa, który na pewno czytają już autorzy malware’u. RCS z – bądź co bądź – bardzo dużymi możliwościami, używany przez rządy do inwigilowania interesujących ich jednostek w rękach black-hatów? Będzie ciekawie.

Ze wszystkich komentarzy jakie przeczytałem na temat tego wycieku, twój jest najlepszy! Osobiście też tak uważam, prawdopodobnie otrzymamy w nastepnych miesiącach sporo softu opartego własnie na tym kodzie. Rozumiem ujawnienie korespondencji czy informacji nt hacked team, ale nie ujawnienie kodu.

Pytanie, czy producenci softu i AV też zareagują oraz… kiedy…

A nie będzie tak, że dziury zostaną załatane i dzięi temu będziemy bezpieczniejsi, bo nie będą już 0 day?

Nawet jeśli załatasz 0day, to i tak jest on aktywny nieraz przez wiele miesięcy (bo duża część osób nie robi aktualizacji)

Jak dochodzi do zainfekowania komputera lub urządzenia mobilnego przy pomocy omawianego oprogramowania? Czy Linuxy(oprócz Android) również mogą paść ofiarą tego typu działań?

dużo ciekawych info dla userów https://ht.transparencytoolkit.org/rcs-dev%5Cshare/Documentation/Compatibility%20List/

Tutaj trochę o tym w jaki sposób mógł zostać wykonany ten atak: http://0x27.me/HackBack/0x00.txt

PGP? Nie wierzę. :)