Większość użytkowników prawidłowo rozpoznaje już pliki .DOC.EXE. Co jednak mają zrobić, gdy do skrzynki dociera plik, którego rozszerzenie to .PDF, zgadza się także ikona, lecz plik niestety jest wykonywalnym koniem trojańskim?

Choć sztuczka, która umożliwia sprytne zmodyfikowanie nazwy pliku, ma już kilka lat, to nie widzieliśmy jej w użyciu na polskim rynku. Warto zatem ostrzec przed takim trikiem przestępców.

Przynęta na forum ToRepublic

Na ślad ataku trafił jeden z naszych czytelników na przestępczym forum ToRepublic. Kilka dni temu ktoś umieścił tam w sekcji dla niezarejestrowanych użytkowników wpis o tytule zachęcającym użytkowników do weryfikacji treści wiadomości. W treści znajdował się link do archiwum ZIP umieszczonego w serwisie AnonFiles.com.

Plik ZIP zawierał dużo losowych danych oraz jeden plik, który wzbudził nasze zainteresowanie. W podglądzie zawartości archiwum wyglądało to tak:

Interesujący jest fakt, że plik ma rozszerzenie PDF, podczas kiedy IZArc wskazuje, że jest to plik wygaszacza ekranu. Archiwum po rozpakowaniu tak wygląda w systemie Windows:

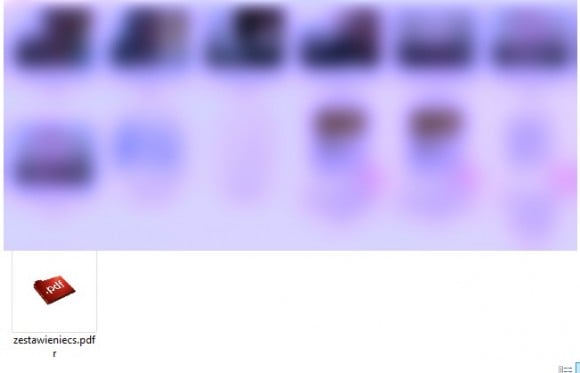

Nazwa to nadal PDF, a rodzaj pliku to ciągle wygaszacz. Jeśli ktoś jeszcze nie rozpoznał problemu, to poniżej widok ikon:

Widzicie literkę „r” która się zabłąkała? To nie błąd systemu, tylko ślad po użytej sztuczce.

Prawy do lewego

Przestępcy użyli tu bardzo prostej sztuczki, znanej od wielu lat autorom złośliwego oprogramowania, czyli kodowania „od prawej do lewej”. W nazwie pliku umieszczono specjalny kod sterujący zmieniający kolejność wyświetlania znaków.

Znak specjalny RLO (right to left override, U+202e) umożliwia zapisywanie słów np. w języku arabskim. Zatem plik zestawieniercs.pdf to tak naprawdę zestawienie[RLO]fdp.scr. Kliknięcie na takim pliku przy próbie wyświetlenia rzekomego dokumentu PDF spowoduje zatem wykonanie pliku SCR, a w konsekwencji instalację złośliwego oprogramowania.

Sam złośliwy program dopiero wczoraj został wrzucony do serwisu Virus Total i jest obecnie rozpoznawany już przez większość przyzwoitych antywirusów.

Podsumowanie

Choć sztuczka z RLO znana jest od co najmniej 6-7 lat, to nie przypominamy sobie, by była kiedykolwiek używana w atakach na Polaków. Czy można ją zablokować? Istnieją różne narzędzia, które można do tego celu wykorzystać, prawdopodobnie da się to także zrobić przez polityki Windowsa (możecie przetestować?).

Co prawda opisany powyżej atak wycelowany był na razie w czytelników forum ToRepublic, to nie można wykluczyć, że wkrótce trafi także do Was, Waszych bliskich i pracowników. Przypomnijcie im zatem, że warto nie tylko sprawdzać rozszerzenia plików, ale także czytać ich opisy. Nie zaszkodzi ich także przeszkolić.

Komentarze

Jak to działa z zewnętrznymi managerami plików, jak Directory Opus czy Total Commander?

A także – jak wygląda to z poziomu nie-Windowsów które odczytują system plików NTFS?

Przetestuj i powiedz nam.

Szybki test pod pingwinem:

1. pcmanfm wyświetla „niepoprawnie” (.pdf)

2. bash w urxvt ignoruje RLO

dla linuxa ten znak ma inny numer

Jak może mieć inny numer? :P

Czyżby istniał jakiś inny standard Unicode z inną numeracją codepointów? :P

Total Commander na szczęście poprawnie rozpoznaje rozszerzenie. Ustawienie polityki (XP) blokuje uruchomienie z RLO w nazwie oraz loguje event w dzienniku (choć opis eventu jest odwrócony;)

Total Commander w wersji 8.52a nie odwraca kolejności, prawdopodobnie z premedytacją :)

Windows 2003 wydaje się być niepodatny na sztuczkę (zamiast zmiany kolejności znaków widać kwadracik). XP pewnie tak samo.

Blokowanie w Windows działa. Jak komuś się nie chce męczyć z secpol.msc, rebootować etc to wklejam poniżej wycięty kawałek rejestru (skompresowany 7zipem i zakodowany base64), którego aplikacja, na moim systemie powoduje automagiczne i natychmiastowe zablokowanie RLO w nazwach plików wykonywalnych.

Uwaga! Nie ponoszę odpowiedzialności etc etc. Jak nie wierzysz, zrób to policy editorem.

———————————————————-

MIME-Version: 1.0

Content-Type: application/octet-stream; name=”block-RLO.7z”

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename=”block-RLO.7z”

N3q8ryccAAMrBXZtLQIAAAAAAABcAAAAAAAAAFOL6DQAf7+GiQMs9AFCgNY6KPFaZ0yWMRlFvk2F

uWH8sovr24Fr/gUif0PGiV2MhuehqXIfb0txmm8PYsb82g5FyC8MYgIxZ2WMt7MYFh8r+lEvVIwZ

B58VDU/NeoL37lLBcv3e2COOlwrF1rm8mtmQoRwlrhWgQq4t0I7ratCfZE/Jd0APSiJeW9EhYIVI

eZH94i1/yb9pUe9CUa1j4l+pOrVCSCnEku5ZpF7DlNqp9jwLQcKm+fwHTD7NgKHT4Rf9gbrWAUox

efrsHbPBssjqfLn0bwJEydiHtKHJz/Zb9KnnqsEwxLpuanLN5mRhPq5EU/5wQh1npY7eCq8yoYUW

6EVjr74bRcigPjHNXEgRcLPcGC9fYrRhY4e51QQZmRVLmHnCa+IZZePMR3zSZE+5aZXFi5T13f9X

gmm5fW5mFS0LkSVplLU4LEjKwdNI8wCgVuYJkUXrpklseiRIPZfhmM4q+DjU6wBoD8t895Gbnadh

1Idj44gf2QF+iT9lvyjnunRq8zt0+jWr9IQHOBz5i0huDUPvaDqF2JUxGtH2DhI9yVReEcyZRXC0

zKEhyrj80AfJGsy76LeMdDIMbzMMAOEhtxhaWGLSLPf180rWoXZQTaYX+rN1XWKb/u4q8GvEOis0

4bexLBTh+AwRHHE1oySvycdB07TXpPQ1Y28LW4i6GOy2KXxoC/JoNFg74GBD4CWxmgRUvh8pf4T8

2nghPnhwmv38sFxTw1VEsSWUJAEEBgABCYItAAcLAQABIwMBAQVdAAABAAyMMAAICgFWrMcwAAAF

AREdAGIAbABvAGMAawAtAFIATABPAC4AcgBlAGcAAAAUCgEAzrtb5DkA0QEVBgEAIAgAAAAA

Mylisz się, XP pokazuje fałszywą nazwę pliku. Jedynie jeśli folder wyświetlany jest jako ikony, to ujawniane jest prawdziwe rozszerzenie. Po zmianie tej polityki nie jest konieczny restart.

w tym base64 co wkleiłem trzeba dać nową linię między nagłówkami a ciałem i poprawić cudzysłowy (zostały zamienione na jakieś unikodowe).

A ja tymczasem dodałem też przy okazji analogiczną regułkę na

*.????.*

blokującą tradycyjne pliki w rodzaju totallynotavirus.docx.exe / pdf.scr itp

wyglada ok, tylko chyba jest blad w 4 wierszu, 10 kolumnie

Ojj było wspomnienie o tym w języku polskim i to chyba na blogu Vizzdoma, Adamie :)

Pisać o tym na pewno ktoś pisał – lecz nie kojarzę, by było użyte w prawdziwym ataku. Jeśli się mylę to chętnie zobaczę, bo to ciekawe.

Pewna chińska o ile się nie mylę grupa APT notorycznie wykorzystywała motywy ze znakami specjalnymi w nazwach plików.

OS X renderuje po prostu „?” w nazwie pliku ;)

—–BEGIN PGP SIGNED MESSAGE—–

Hash: SHA1

hmm… Z3S Dziękuje że jesteście, swoimi materiałami inspirujecie innych użytkowników do działania.

Dziękujemy.

—–BEGIN PGP SIGNATURE—–

Version: GnuPG v1.4.12 (MingW32)

iQIcBAEBAgAGBQJWE/Z2AAoJEGA9saPVrRrwVlcP/RVPo0kPwjmE9FVvjonbtlji

w2YW6FWBtrlulhmwRTM7+MHs+X7vnP4ZNtFIvIkKT9tbMmrAdnYbsT14PGYJWS+R

xe6xF+vnDhtt10R+3y30S0r+RxGtMFWwDN5Gjc6R9UYUYEptnW4R0YVDJbT1+VAZ

MdChz8B/suhNMsXiONn7vbUImPeMygDh+i0HSShtG+lvmJhd2hatE/7NNDRf+19K

2WXuP9Q1PNQ0oqCbMkxnJ2dq6qbnh/ObStlzJSVJtUooS+E0NcAk0EGPn1LrbKCr

Lw6Jgl49rLH14b0xlwNLtVtU1/PX+OL6Inl177fHPhH0bQV4e39y6rGCebldZnuI

zuDHiNoqUx5daaQzD1YSMK6Zeu/U1345j8eAfb/CjLBTueLFMGMPf/6/D8aYY1wG

Lu3cpjgPzvLcVntvcqzvZLQRFMOe9B5eKN13+Dbj2uw1wt+ZJx20WSia5z6+IuCd

M1aDpBUuhN5Umaq9KIl9QeVQRUf0EKvDRsOYzPq2CbV9o9WYfMspAMaieBM0RnKp

hxh9ET2zodbiCWBdLyGb6Ab66CSSS0+SUmopfhQnYCRWDOobRM0E/LIvPxU/8kN8

MhNESCHDlgCn+IWEElC2osqxKQfXNECeudrd44mR/iKcEcxxjntR/fbv0a/Pczjs

3OsVowk/zTPICvJE9A4H

=Ig9b

—–END PGP SIGNATURE—–

Przed otworzeniem pewnie zastanawiał bym się co jest z tym r ale numer dobry. Kotoś sprawdzał na win7 ?

pozdro

Fajne :) kolegów można tym nabrać

Ciekawią mnie dwie rzeczy.

1. Czy gdyby ofiara miała samego firewalla wgranego, ustawionego by alerty dawał przy każdym programie (nawet zaufanym), to po odpaleniu pliku, firewall by zareagował, czyli zabezpieczył przed wyciekiem danych?

2. Czy gdyby ofiara miała HIPS, to wtedy plik nie zrobiłby niczego złego, bo byłby spam komunikatów od HIPSa? A ofiara by nie zezwoliła na nic wiedząc, że przy odpalaniu pdfa by alertów nie było.

Głównie trzeba odpowiedzieć na pytanie, jak ktoś skonfigurował te rozwiązania. Jeśli dobrze, to powinny pokazać się alarmy. W 2. punkcie sprawa mocno dotyczy tego, o czym jest wzmianka w artykule: przeszkolenia i świadomości użytkownika :D

A gdyby ktoś odpalił ten plik na linuxie to nic by się nie stało? Czy mogłoby się coś stać? (oczywiście zakładamy, że nie odpala pliku jako root, ale linuxiarz ma zainstalowany WINE oraz jak większość linuxiarzy, nie zaprząta sobie głowy firewallem).

No sie nareszcie za tych bandziorkow ktos wzial. Mam nadzieje ze skuteczny atak to byl i paru kolesi zostalo zdemaskowanych.

Każdy system ma na koncie koszmarne wpadki, np. Stagefright w Androidzie, ale Microsoft bije wszystko na głowę tym jak jego systemy pozwalają na manipulację rozszerzeniami i majstrowanie z nazwą pliku. Problem podwójnego rozszerzenia znany jest od lat i mimo faktu, że jest powszechnie wykorzystywany do ataków to systemy nadal nie zostały przed nim zabezpieczone. A opisany wariant bije na głowę wszystko. Niech mi ktoś wytłumaczy na cholerę system parsuje ten znak odwracania kolejności w nazwach plików, a do tego parsuje go już po wyświetleniu nazwy, a przed otworzeniem przez system?

Popieram.

Foch++

Z tego samego powodu, dla którego wprowadzono obsługę Unicode. Niekiedy przydaje się możliwość pisania nazw plików ze znakami z różnych „odwrotnych” języków, jak arabski, hebrajski itd. I wtedy taki znak przychodzi z pomocą. To, że ktoś może go wykorzystać w niecnych celach, to już osobna historia…

„Warto zatem ostrzec przed takim trikiem przestępców” :-)

Najpierw przestępców, a później zwykłych użytkowników.

Ładne nazwy jotpegów :D

Nawet przy pobieraniu Tor Browsera jest napisane:

Don’t open documents downloaded through Tor while online

The Tor Browser will warn you before automatically opening documents that are handled by external applications. DO NOT IGNORE THIS WARNING. You should be very careful when downloading documents via Tor (especially DOC and PDF files) as these documents can contain Internet resources that will be downloaded outside of Tor by the application that opens them. This will reveal your non-Tor IP address. If you must work with DOC and/or PDF files, we strongly recommend either using a disconnected computer, downloading the free VirtualBox and using it with a virtual machine image with networking disabled, or using Tails. Under no circumstances is it safe to use BitTorrent and Tor together, however.

reg delete „HKEY_CLASSES_ROOT\.scr” /f

reg delete „HKEY_CLASSES_ROOT\scrfile” /f

shutdown -r -t 0

Linix Mint nabiera się na ta sztuczke

http://i.imgur.com/XFBOLHI.png

Na szczęście ikonka i mimetype są wyświetlane poprawnie. :)

;) https://zaufana lp.anortsaicezrt

W tym temacie mam tylko jedno do powiedzenia:

¡¡ıʞuoɹpǝıq z ʎɹnʇɐıʍɐlʞ ǝıɔɾndnʞ ǝıu

;)