Firma Kaspersky opublikowała właśnie bardzo, ale to bardzo obszerny raport na temat niedawnych ataków na polski (i nie tylko polski) sektor bankowy. Choć na razie nie widzimy w nim sensacji, to na pewno jest wart lektury.

Dzisiaj na konferencji Security Analyst Summit pracownicy firm Kaspersky, BAE oraz SWIFT przedstawili nowy, bardzo szczegółowy raport na temat działalności grupy Lazarus, podejrzewanej o ataki na sektor bankowy w wielu krajach całego świata.

Jak to w polskim banku było

Jeśli szukacie informacji o ataku na jeden z polskich banków, to znajdziecie je poczynając od strony 13, pod nagłówkiem „Incident #2”. Oprócz bardzo precyzyjnie opisanego przebiegu infekcji wraz z charakterystyką użytego złośliwego oprogramowania możemy się także dowiedzieć co nieco o przyczynach braku aktualizacji Flasha na stacji bankowej oraz o tym, jak swoje przyczółki w sieci banku budowali przestępcy.

„Pacjent zero”, czyli pierwszy komputer, został w tym banku zainfekowany 10 stycznia 2017. Witryną infekującą był serwer KNF. Sam opis procesu infekcji zgodny jest z tym co przedstawialiśmy kilka tygodni temu. Co ciekawe, Kaspersky opisuje, dlaczego na zaatakowanej stacji znajdował się Flash w wersji z grudnia 2015. Okazuje się bowiem, że na tym komputerze Flash miał problemy z aktualizacją, związane prawdopodobnie z brakiem dostępu do bankowego serwera proxy. Okresowo uruchamiał się Adobe Flash Updater, ale biedak nie mógł pobrać najnowszej wersji.

Gdy przestępcy zdobyli przyczółek na komputerze, szybko zmigrowali się na drugi komputer, gdzie zainstalowali swoje złośliwe oprogramowanie. Co interesujące, na drugi komputer przestępcy dostali się już z uprawnieniami administratora. To samo konto było także wykorzystywane by przejąc kontrolę nad innymi hostami w tej samej sieci. Używano przy tym techniki zdalnego tworzenia zaplanowanych zadań na atakowanych hostach. Niestety Kaspersky nie wspomina (a przynajmniej nie znaleźliśmy takiej informacji), w jaki sposób włamywacze zdobyli uprawnienia administratora. Informuje za to, że przejęte były co najmniej 3 hosty w sieci ofiary oprócz początkowej infekcji stacji roboczej.

Nie tylko Polska

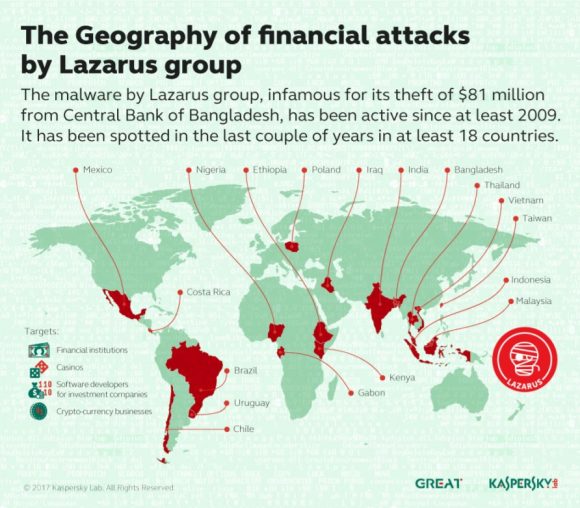

Atak na serwer KNF nie był odosobniony. Podobne zanotowano w Rosji, Australii, Urugwaju, Meksyku, Indiach, Nigerii oraz Peru. Większość zainfekowanych serwerów miała zainstalowanego JBossa, jednak badacze nie natrafili na ślady konkretnego exploita. Geograficzny rozkład zidentyfikowanych ofiar grupy tych samych włamywaczy od roku 2009 wygląda następująco:

Kaspersky dosyć szeroko opisuje działalność całej wysoce wyspecjalizowanej grupy włamywaczy, atakujących systemy finansowe na całym świecie. W dokumencie znajdzie także szczegółowe opisy poszczególnych narzędzi grupy oraz spore zestawienie IOC, z których nie wszystkie były wcześniej znane. Miłej lektury – bo warto.

Komentarze

Wyborny raport – zbiera wszystko „do kupy”. Dla mnie zastanawiający jest klucz – dlaczego intruzi wybrali Polskę … czy to KNF sprawił, że się zdecydowali, czy może uznali, że mamy niski poziom dojrzałości w zakresie bezpieczeństwa.

IT

„Niestety Kaspersky nie wspomina (a przynajmniej nie znaleźliśmy takiej informacji), w jaki sposób włamywacze zdobyli uprawnienia administratora.”

Znając życie – nie musieli. Praca na koncie administratora „zawsze na propsie”.

„Co interesujące, na drugi komputer przestępcy dostali się już z uprawnieniami administratora”

Średnio interesujące bo przestępcy a właściwie ich oprogramowanie gdy ktoś zalogował się na zainfekowany komputer, kroili jego kredenszale i obserwowali co robi. Po czym skakli do systemów do których kredyszale pasują – to przecież oczywiste, każdy by tak zrobił, tak swrio to nie wiem czy tak robili ale ja bym tak zrobił i to powinno zamknąć pole do dyskusji lol

Kredenszale, kredyszale. Kredkiszelki, kredenszekle, albo i kredensżelki.

60000 is over 9000 ;)

Nie wiem jak reszcie czytelników, ale mi się wydaje, że Polska została zaliczona do trzeciego świata w branży bezpieczeństwa IT. Tak przynajmniej wynika z mapy…

Do pierwszego, świata – pierwszego, to prawie jak mieć zamach w metrze, albo Pearl Harbor wiesz po latach to procentuje, walczyliśmy z najlepszymi, zdeterminowanymi, wiedzącymi co robią i co chcą osiągnąć hakjerami z osi zła, imperium zła i zdajemy sobie z tego sprawę !!

Poza tym to że polskie ITSEC jest najlepsze na świecie wiedzą wszyscy rekruterzy na świecie i w ogóle wszyscy na świecie, już teraz wiedzą i nie potrzebują żadnych dowodów

No właśnie dokładnie to samo wrażenie mam… Aż dziwne że nie ma tam Białorusi czy paru innych… A towarzystwo doborowe – Gabon, Bangladesz, Wietnam i Urugwaj… Rewelacja…

W raporcie jest o Rosji, a na mapce jej nie ma. Także czytaj, a nie oglądaj mapy.

Po Polska jest krajem trzeciego świata jeżeli chodzi o IT. Nie mówię bynajmniej o kompetencjach pracowników IT – myślę o sposobie patrzenia i myślenia biznesu o IT. IT jest w Polsce złem koniecznym, które wstydliwie trzyma się w piwnicy i stara się, żeby nie pętało się po reszcie budynku między ludźmi. Przypomina się o nim, jak coś się posypie i wtedy jest „no faktyczne, Marian za mną chodził od dwóch żeby cośtam kupić do serwerowni, ale przecież od dwóch lat tak chodzi i wszystko działa, więc pewnie przesadza”

Właśnie dziś byłem na przeglądzie środowiska firmy, którą mamy przejąć w outsourcing – firma ma milionowe kontrakty w całej europie, korowe usługi zależą od kilku dosłownie serwerów – ale zależą. W serwerowni brak działającego UPS, systemu backupowego brak (wyjąwszy kilka skyptów w /etc/crontab walących gzipy na NAS’a – inicjatywa oddolna admina) – na parkingu dla zarządu Infinity i Hiluxy.

Calkowicie sie zgadzam. Ale to wina mentalnosci i prostactwa ludzi, ktorzy wywadza sie wprost z chlopsko-robotniczych srodowisk. To wciaz (nie zawsze, ale czesto) ci sami ludzie, te same rodziny, ktore za komuny mialy wujka w PZRP. Wlasciwie tylko te osoby mialy pieniadze na start w latach 90tych. Czgo po takich osobach oczekiwac poza prymitywnym sposobem myslenia?

Jeśli ktoś szuka czegoś w języku polskim na temat tych raportów – nieco bardziej detalicznie niż opisał Adam to dostałem linki od polskiej ekipy KasperskyLab (facebook) –

„Polskie zasoby w dotyczące grupy Lazarus/Bluenoroff udostępniliśmy jednocześnie z angielskimi i są dostępne pod tymi dwoma linkami”

https://www.kaspersky.pl/o-nas/informacje-prasowe/2768/lazarus-polowanie-na-cyberprzestepcow-w-celu-powstrzymania-kradziezy-z-bankow-takze-w-polsce

http://www.securelist.pl/blog/7395,lazarus_bluenoroff_cyberataki_finansowe_na_duza_skale.html

Co do strony KNF: w raporcie jest tylko jeden URL, ale wiele URLi infekowało, gdyż doklejony iframe był w pliku JS, do którego były odwołanie w kodzie wielu stron KNF.

http://www.cyberdefence24.pl/569802,wiceprezes-trend-micro-atak-na-knf-czescia-zaawansowanej-kampanii-hakerskiej-wywiad

Hmmm… już mi się totalnie daty nie zgadzają, Z3S pisała coś o końcu o 2016 roku, Kaspersky pisze o styczniu 2017, New York Times pisał o lutym 2017. To w końcu kiedy tan atak miał miejsce? Bo gdzie czegoś nie czytam na ten temat, to podawana jest inna data, co jest już śmieszne, bo widać nikt nie wie, a każdy się mądrzy :D Czytałem nawet kwiatki o połowie 2015 roku!

To proste. Strona KNF zainfekowana co najmniej w październiku 2016. Pierwszy bank zainfekowany w październiku 2016. Inny bank zainfekowany w styczniu 2017. Afera wychodzi publicznie na jaw w lutym 2017.