Dzisiejsza prezentacja Jacoba Appelbauma na konferencji 30C3 przedstawiła bardzo ciekawe szczegóły działalności NSA. Według pokazanych w jej trakcie dokumentów NSA potrafi między innymi wstrzykiwać pakiety WiFi z kilkunastu kilometrów.

Jacob Appelbaum to znany specjalista ds. bezpieczeństwa, aktywny uczestnik projektu Tor, pracujący ostatnio wspólnie z magazynem Der Spiegel nad publikacją materiałów z archiwum Snowdena. Przed kilkoma godzinami przedstawił niepublikowane wcześniej slajdy z prezentacji, o których pisaliśmy wczoraj. Nowe szczegóły są co najmniej niepokojące. Poniżej przedstawiamy krótkie streszczenie najciekawszych materiałów, zapraszamy też do obejrzenia całej prezentacji.

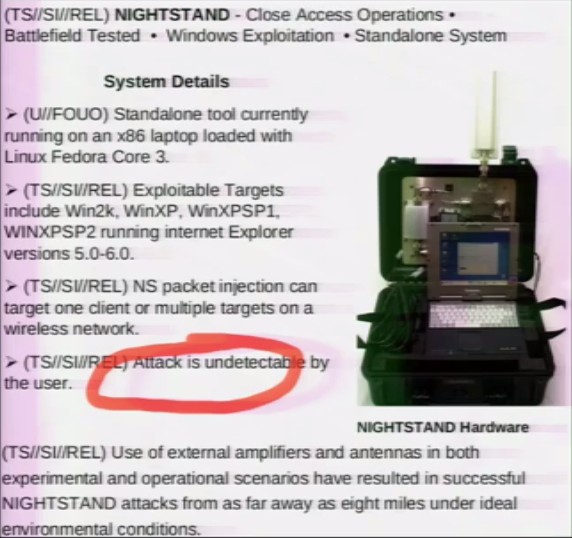

Atakowanie sieci WiFi z 12 kilometrów

Biorąc pod uwagę listę systemów i przeglądarek to zapewne slajd sprzed wielu lat (prezentacja prawdopodobnie pochodzi z roku 2007 – już wtedy NSA dysponowało taką technologią).

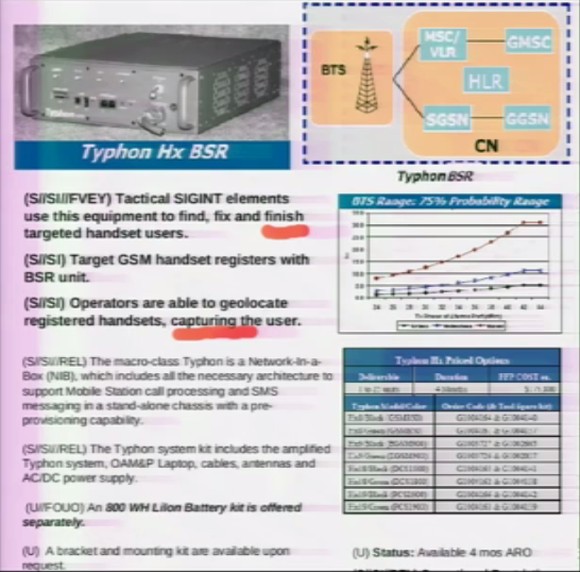

IMSI catcher NSA

Przenośna stacja bazowa sieci komórkowej używana przez NSA. Jak opowiada Jacob, w okolicy ambasady Ekwadoru w Londynia, gdzie przebywa Julian Assange, widać było sieć operatora komórkowego z… Ugandy! Najwyraźniej szpiedzy z GCHQ zapomnieli przekonfigurować swój sprzęt.

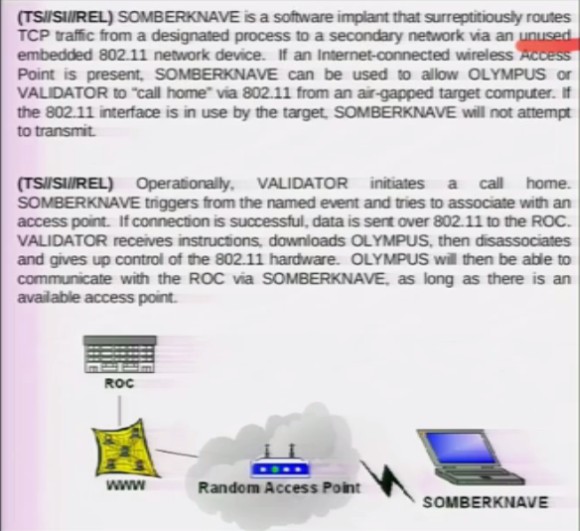

Włączanie nieaktywnych kart WiFi

Wyłączyliście WiFi i śpicie spokojnie? NSA włączy je i wykorzysta.

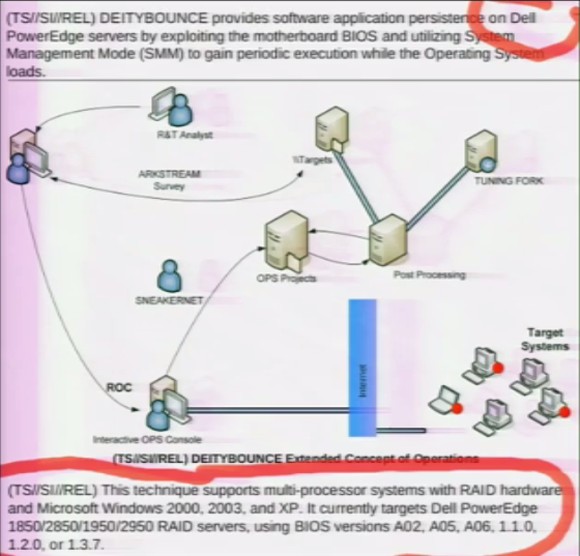

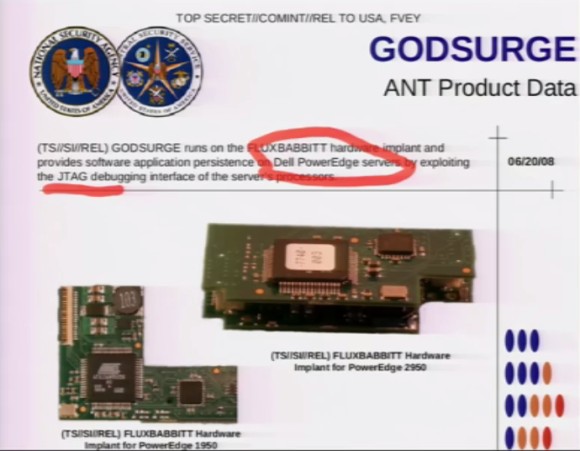

Dedykowane oprogramowanie atakujące BIOS w serwerach Della

Jak dodaje Jacob, jeśli szukacie śladów złośliwego oprogramowania autorstwa NSA w swojej sieci, szukajcie pakietów UDP zaszyfrowanych RC6.

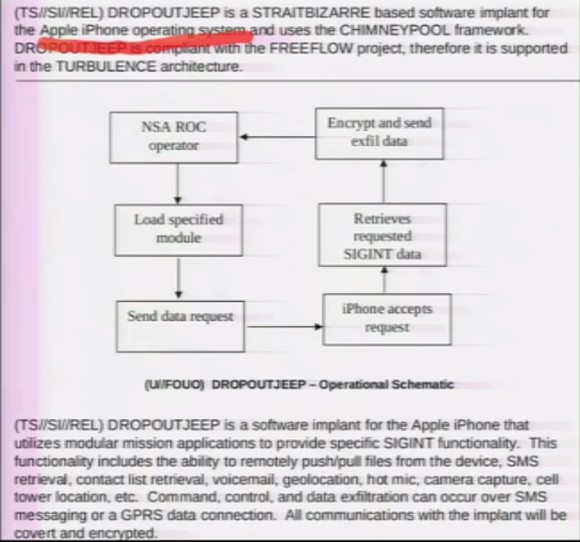

Atakowanie systemów Apple

Czytanie SMSów, list kontaktów, poczty, odczyt z mikrofonu i kamery, lokalizacja…

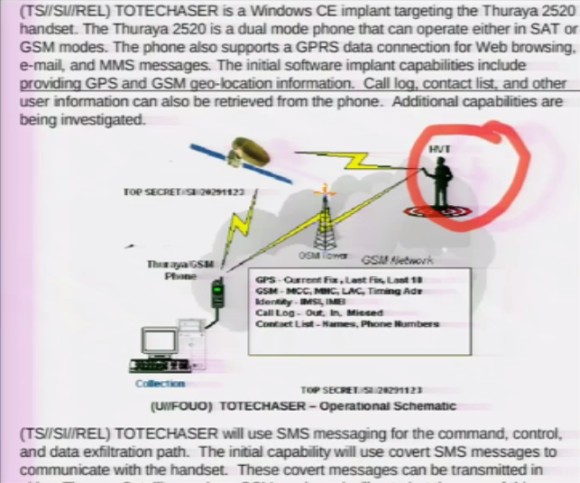

Koń trojański dla telefonów satelitarnych

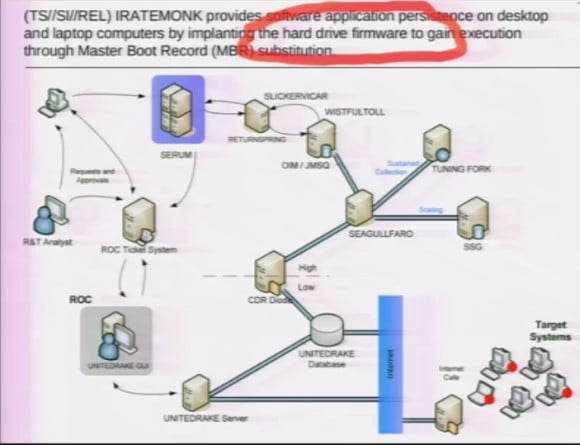

Tylna furtka w oprogramowaniu dysków twardych

Formatowanie nie pomoże.

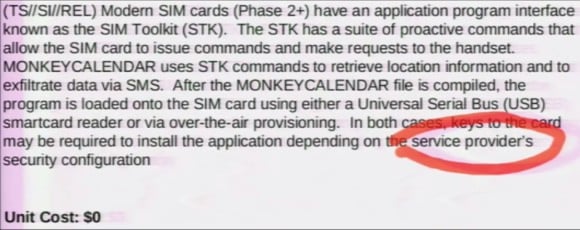

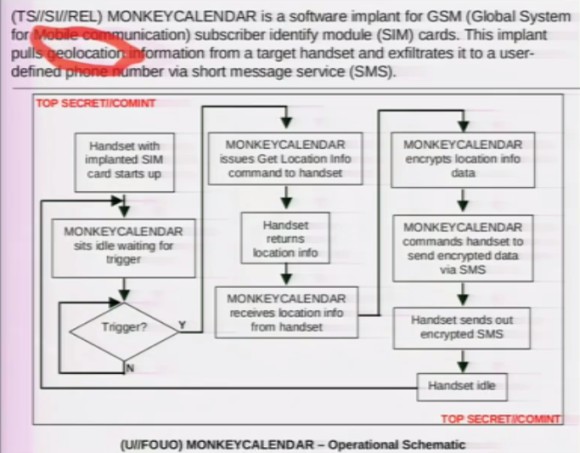

Ataki na karty SIM

Dedykowana tylna furtka sprzętowa dla serwerów Della

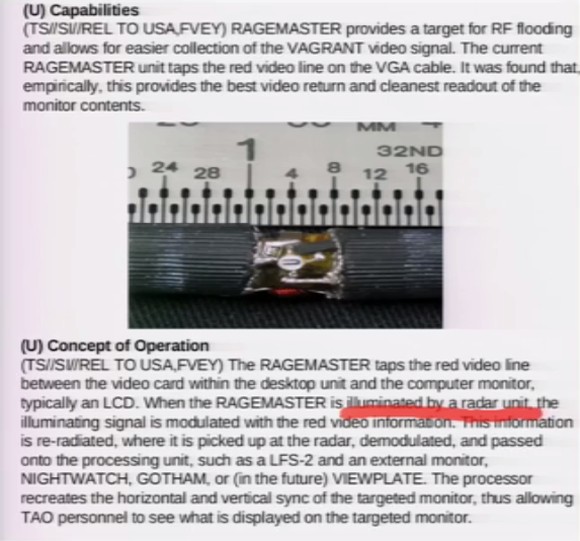

Podsłuch monitorów

Na zdjęciu jest kabel wideo – wlutowany element pozwala na zdalne pozyskanie obrazu z monitora poprzez wysyłanie w jego stronę odpowiedniego sygnału, który odbity przekazuje treść ekranu.

To tylko niektóre ze slajdów, pokazanych dzisiaj przez Jacoba. Jeszcze raz polecamy obejrzenie całej prezentacji poniżej, a tutaj znajdziecie w formie testowo-obrazkowej pełen katalog gadżetów NSA.

Inne, również ciekawe właśnie opublikowane prezentacje to opis działu Tailored Access Operations, opis technik Quantum (globalne MiTM) oraz QFIRE.

Komentarze

I niech ktoś teraz spróbuje mi wmówić że używając dedykowanego OS i TORa jesteśmy całkowicie anonimowi.

Nigdy nie byliśmy. Żaden program nie jest bezpieczny.

Z mojej strony Przepraszam wszystkich tych, którzy nosili aluminiowe czapki – mieli rację.

To zależy od przeciwnika. Do obrażania papierza na youtube nie potrzebne żadne proxy bo tutaj co najwyżej Michał z Wykopu dostanie bólu dupy. Jeśli chcesz oglądać XXX z małolatami to też nie ma co się bać. Janusze z komendy tora nie ruszą. Co innego jeśli jesteś Abdul al-Koziodbyt i szuka cię cały cywilizowany świat za twoją miłość do jihadu. Wtedy masz problem.

Ludzie, czego wy się tak obawiacie??robicie jakieś przestępstwa że drżycie przed szpiegowaniem służb?? ja jestem starym wyjadaczem IT i NIE obawiam się inwigilacji!! niech sobie inwigilują. Co bym zrobił po tym mega wycieku PESEL?? pewnie wypadało by popwłnic sepuku..?! eh ogranijcie sie mołodzieńcy..a jak robicie przestępstwa komputerowe to…czy jest czy też nie ma inwigilacji to i tak wpadniecie.

To by wyjaśniało w jaki sposób służby uzyskały dostęp do serwera Silk Road bez wiedzy administratora. Ciekawe czy Dell zanotuje teraz spadek sprzedaży serwerów?

Link do materialu video nie działa :[

A ja jestem ciekaw jakim cudem można włączyć nieaktywny moduł wifi. Czy tyczy się to jednie włączonych a niepodłączonych, czy też także takich z wyłączonym radiem?

A tam nieaktywny… czym jest słowo „nieaktywny”… ;)? Wszystko wokół czuwa i czeka na odpowiedni impuls, pewnie nawet bez //pierwotnego źródła zasilania//… trzeba świat zawinąć w folię aluminiową, chociaż pewnie i na to sposoby są…

hmm ciekawe czy mozna by bylo zrobic karte wifi fizycznie odlaczana od zasilania na kluczyk jak niektore kieszenie dysków twardych typu hotswap

Po co tak komplikować? Teoretycznie – wystarczy po USB. Jak nie potrzebujesz – wypinasz z portu. Tylko, że to już trochę zachodzi o foliową czapeczkę.

w Linux możesz po prostu odciąć zasilanie na danym porcie USB używając /sys/bus/usb/devices/usb1/power/wakeup

Jak ci na to pozwoli hypervisor… bo możesz mieć system zwirtualizowany przez coś, co się odpaliło przed Linuxem dzięki kombinacjom z firmware dysku. Wykrycie że się jest w matriksie może być trudne, kiedy hypervisor nie współpracuje.

Trzeba będzie wrócić do sprawdzonych rozwiązań z ery 8-bitowej: system ładowany z PROM-a (albo EPROM-a z odciętą nogą napięcia programowania).

Wierz dalej w bluepill rutkowskiej. Powodzenia życzę.

Szybka i pobierzne zerkniecie na material. wyglada to na dokumenty z lat 95-05.

z nie udolna obróbką. na nowośc. śmierdzi to na odleglośc. Wielkim przekrętem. a dokładniej „bój sie nas. jesteśmy wszech r”t”

„

Myślisz, że te technologie się zestarzały? LOL Podstawy internetu to lata 70. komórki chyba 80. Dyski twarde, firmware kart sieciowych, protokoły internetowe bla, bla, bla. To wszystko działa do dziś w ten sam sposób. Nawet jeśli materiał pochodzi sprzed 10 lat, to tym gorzej dla nas. Tzn, że instytucje gov od lat robią to o czym my dowiadujemy się dziś (a właściwie, na co dziś dostaliśmy bezpośredni dowód).

A co jeśli to doskonale spreparowane bajki? Tylko mi nie mówcie „po co ktoś miałby sobie zadawać tyle trudu” bo korzyści są ogromne.

Bajki, nie bajki… ludzki umysł wymyślił, są głowy które (s)korzystają na każdej takiej rzeczy… więc bójmy się, skoro chociaż wiemy czego (można).

Kto tłumaczył ten fragment o WiFi? Przecież tam wyraźnie jest napisane, że somberknave korzysta z NIEUŻYWANEGO połączenia WiFi. Jeśli użytkownik korzysta z 802.11, to program będzie siedzieć cicho.

O kurwaaaa !!!

Formatuj dysk :D