Jedną z pierwszych czynności wykonywanych po uruchomieniu komputera jest zwykle włączenie przeglądarki. Jak ją skonfigurować, by ograniczyć ryzyko, nie paść łupem przestępców i zadbać o swoją prywatność? Dowiesz się z naszego poradnika.

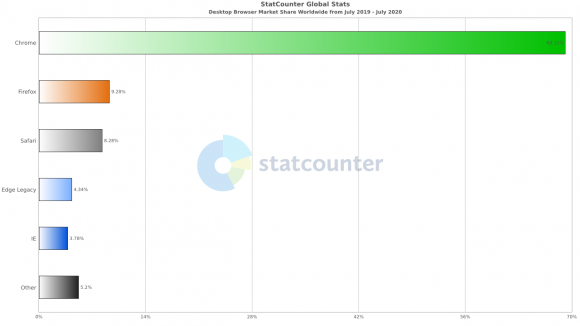

Zanim przystąpimy do omawiania ustawień bezpieczeństwa i prywatności, ustalmy, jakie przeglądarki cieszą się teraz największą popularnością. Według statystyk udostępnianych przez StatCounter w ciągu ostatnich miesięcy – od lipca 2019 do lipca 2020 – użytkownicy komputerów najchętniej korzystali z Chrome (69,11%), drugie miejsce zajął Firefox (9,28%), wyprzedzając nieco Safari (8,28%), poza podium wylądowały Edge (4,34%) i przestarzały Internet Explorer (3,78%), na resztę przeglądarek przypadło 5,2%.

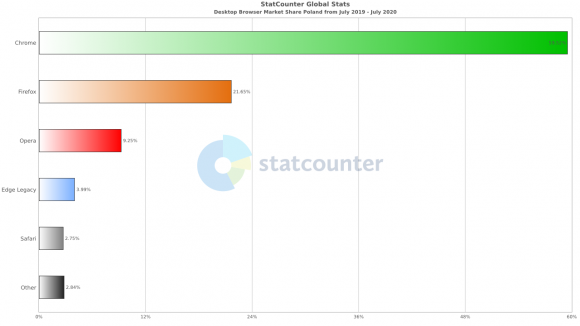

W Polsce sytuacja wyglądała trochę inaczej, choć i tutaj na pierwszej pozycji uplasował się Chrome (59,52%), kolejne miejsca zajęły Firefox (21,65%), Opera (9,25%), Edge (3,99%) i Safari (2,75%), po alternatywne przeglądarki sięgnęło zaledwie 2,84% użytkowników.

W poradniku skupimy się na dwóch najczęściej używanych przeglądarkach, dokładnie sprawdzając, co możemy zrobić, by ograniczyć ilość danych zbieranych za ich pośrednictwem i poprawić swoje bezpieczeństwo.

Jak nas śledzą przeglądarki i co można z tym zrobić

Zacznijmy od zarządzania ciasteczkami (ang. cookies). Są to niewielkie pliki zapisywane na naszym urządzeniu podczas odwiedzania stron internetowych. Większość zawiera podstawowe informacje o witrynie, z której pochodzi, termin ważności i losowo wygenerowany numer służący do identyfikacji przeglądarki, z której nastąpiło połączenie. Ciasteczka stosuje się np. do utrzymania sesji użytkownika po zalogowaniu, ale także do śledzenia jego aktywności w danym serwisie i dostarczania treści reklamowych. Jak sobie z nimi poradzić?

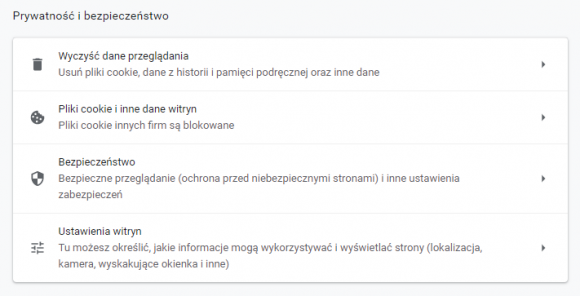

W Chrome z menu w prawym górnym rogu wybieramy „Ustawienia” i przechodzimy do zakładki „Prywatność i bezpieczeństwo” (ten sam efekt osiągniemy, wpisując w pasku adresu chrome://settings/privacy).

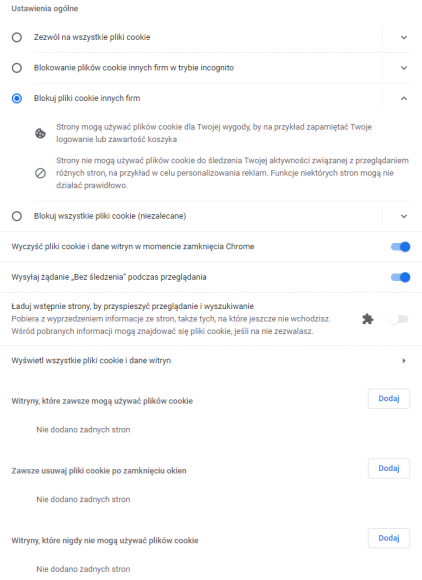

Zanim weźmiemy się za czyszczenie danych przeglądania, zajrzyjmy do sekcji „Pliki cookie i inne dane witryn” (chrome://settings/cookies). Zaznaczając opcję „Blokuj pliki cookie innych firm”, sprawimy, że odwiedzane przez nas strony nie będą mogły używać ciasteczek do śledzenia naszej aktywności na innych stronach w celu personalizacji reklam. Ustawienie to nie powinno wpłynąć na możliwość logowania się i robienia zakupów. Gdyby okazało się, że po wybraniu tej opcji któraś z potrzebnych nam stron nie działa poprawnie, możemy ją dodać do wyjątków (sekcja „Witryny, które zawsze mogą używać plików cookie”).

Możemy też skorzystać z funkcji „Bez śledzenia”, domyślnie wyłączonej, a wprowadzonej do przeglądarek dekadę temu pod naciskiem amerykańskiej Federalnej Komisji Handlu (ang. Federal Trade Commission, FTC). Służy ona do informowania odwiedzanych stron i obecnych na nich reklamodawców, że nie życzymy sobie śledzenia naszych działań w internecie. Niestety to, czy nasze życzenie zostanie spełnione, zależy wyłącznie od dobrej woli twórców danych stron. Chrome uprzedza, że wiele z nich „nadal będzie zbierać i wykorzystywać dane przeglądania, by poprawić bezpieczeństwo, udostępniać treści i usługi, wyświetlać reklamy i rekomendacje, a także generować raporty statystyczne”. Dotyczy to również usług Google.

Warto też wspomnieć o wstępnym ładowaniu stron, by przyśpieszyć przeglądanie i wyszukiwanie. Włączając tę opcję, musimy się liczyć z dodatkową porcją ciasteczek. Jeśli natomiast zdecydujemy się na zainstalowanie wtyczki blokującej reklamy (takiej jak uBlock Origin), to może ona zdezaktywować omawianą funkcję – co widać na powyższym zrzucie ekranu.

Z tego poziomu możemy ponadto wyświetlić wszystkie pliki cookie i dane witryn (chrome://settings/siteData) oraz określić, czy przeglądarka ma je usuwać podczas zamykania – autorka tego tekstu wybrała usuwanie, ale wielu jej znajomych uważa to za przejaw galopującej paranoi.

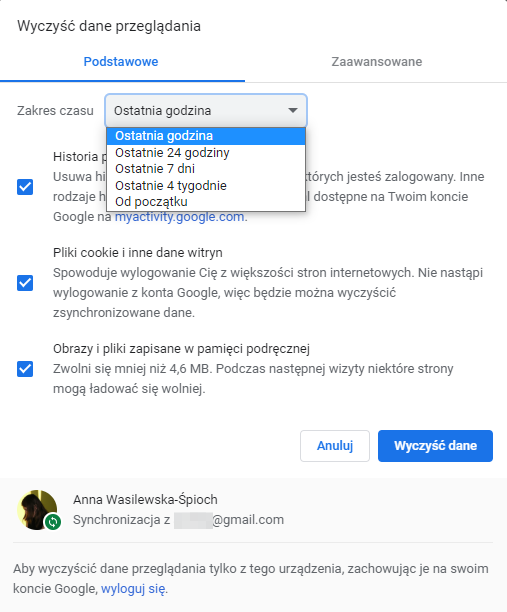

Aby ręcznie wyczyścić dane przeglądania, musimy wrócić do zakładki „Prywatność i bezpieczeństwo”. Wybierając odpowiednią opcję, w pasku adresu zobaczymy chrome://settings/clearBrowserData i uzyskamy możliwość usunięcia ciasteczek, obrazów i plików zapisanych w pamięci podręcznej oraz historii przeglądania gromadzonej na wszystkich urządzeniach, na których jesteśmy zalogowani (aby wyczyścić dane tylko z aktualnie używanego komputera, zachowując je na swoim koncie Google, musimy się najpierw wylogować). Klikając w zakładkę „Zaawansowane”, będziemy mogli usunąć także historię pobierania, hasła, dane formularzy automatycznie uzupełniane przez przeglądarkę, ustawienia witryn i dane udostępnianych aplikacji (takich jak Chrome Web Store itp.).

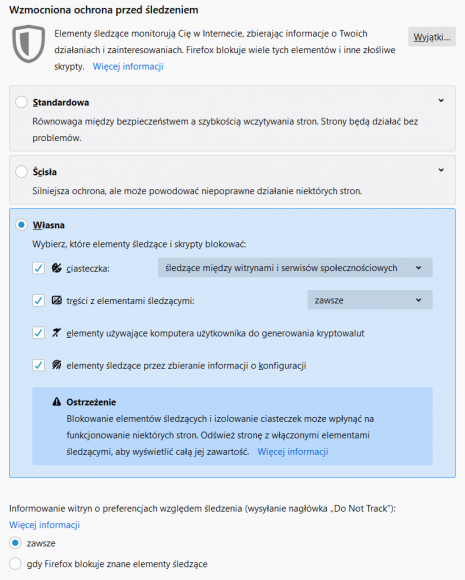

Zarządzanie ciasteczkami w Firefoksie wygląda dość podobnie. Z menu w prawym górnym rogu przeglądarki wybieramy „Opcje” i przechodzimy do zakładki „Prywatność i bezpieczeństwo” (to samo osiągniemy, wpisując w pasku adresu about:preferences#privacy). Możemy tutaj włączyć jeden z trzech poziomów ochrony przed śledzeniem: standardowy, ścisły lub własny. Domyślnie przeglądarka blokuje ciasteczka „śledzące między witrynami” (z uwzględnieniem serwisów społecznościowych), nic jednak nie stoi na przeszkodzie, byśmy przetestowali bardziej restrykcyjne ustawienia, np. wybierając blokowanie wszystkich ciasteczek pochodzących z zewnętrznych witryn – w przypadku problemów pechową stronę możemy spróbować dodać do wyjątków. Wśród elementów, które potrafi blokować Firefox, znajdziemy także skrypty, które tworzą fingerprinty (czyli zbierają informacje o konfiguracji przeglądarki i komputera) oraz wykorzystują sprzęt użytkownika do generowania kryptowalut.

Firefox, tak jak Chrome, może informować odwiedzone strony o tym, że nie chcemy być śledzeni. Przeglądarki nie podają, które witryny pozytywnie reagują na tę prośbę. W sieci panuje pogląd, że funkcja Do Not Track jest przydatna tylko w teorii, w praktyce natomiast nie działa, a nawet może zostać wykorzystana do profilowania użytkowników. Z tego względu w lutym 2019 r. usunięto ją z Safari, producenci innych popularnych przeglądarek nie zdecydowali się jednak na taki ruch. Autorka tekstu na wszelki wypadek omawianą opcję włącza, ale cudów się po niej nie spodziewa.

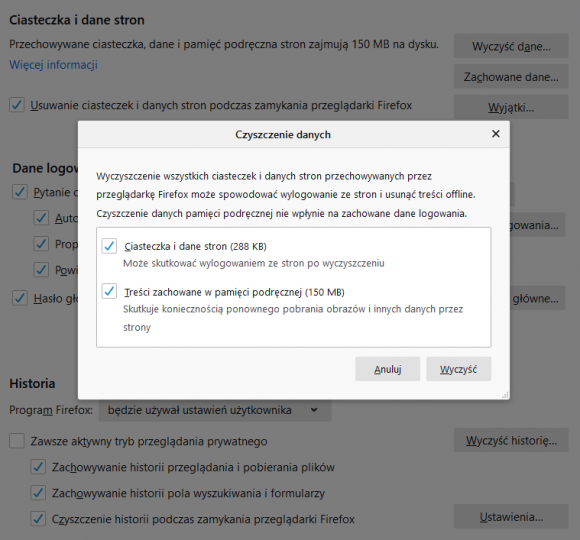

Wróćmy do ciasteczek – w Firefoksie możemy je przejrzeć po kliknięciu w przycisk „Zachowane dane” w zakładce „Prywatność i bezpieczeństwo”. Przeglądarka pozwala na kasowanie wybranych wpisów. Możemy je również usunąć bez przeglądania (jak na zrzucie ekranu), nie zabrakło też opcji czyszczenia tego typu danych podczas zamykania programu.

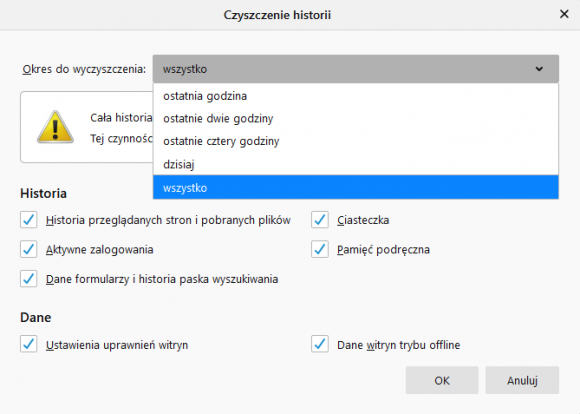

Sposób zapisywania historii przeglądania możemy dopasować do własnych potrzeb bądź nie zapisywać jej wcale. Okienko wyskakujące po kliknięciu w przycisk „Wyczyść historię” daje więcej możliwości niż pokazywane wyżej, pozwalając na usunięcie nie tylko samej historii, ale też ciasteczek, plików z pamięci podręcznej, danych formularzy, ustawień witryn itp.

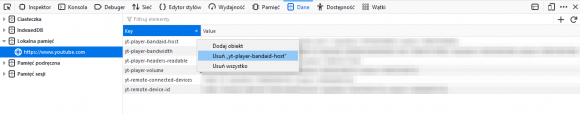

Jeśli podejrzewacie, że wykorzystanie ciasteczek nie jest jedynym sposobem śledzenia użytkowników przeglądarek, to oczywiście macie rację. Pliki zawierające unikalne identyfikatory osób odwiedzających daną stronę jej twórcy mogą ukrywać np. w pamięci lokalnej (ang. local storage). Aby uzyskać do niej dostęp, z menu w prawym górnym rogu Firefoksa wybieramy „Dla twórców witryn” i szukamy opcji „Inspektor przechowywanych danych” (możemy też po prostu na klawiaturze wcisnąć klawisze Shift+F9). Zaglądając do zakładki „Dane”, możemy wyczyścić pamięć lokalną i nie tylko. Zyskamy w ten sposób dostęp także do ciasteczek, pamięci podręcznej (ang. cache), pamięci sesji (ang. session storage) oraz IndexedDB, czyli bazy danych zintegrowanej z przeglądarką, używanej przez aplikacje internetowe do przechowywania po stronie klienta dużej ilości danych strukturalnych. Jak się pewnie domyślacie, każdą z tych technologii można wykorzystać do serwowania użytkownikom reklam zgodnych z ich rzekomymi zainteresowaniami.

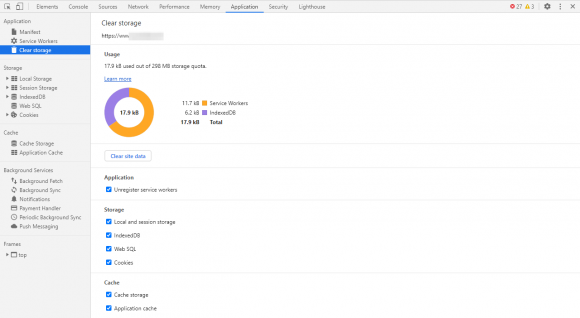

Co możemy zrobić w przypadku Chrome? Wystarczy z menu w prawym górnym rogu wybrać „Więcej narzędzi” i poszukać opcji „Narzędzia dla deweloperów” (można też na klawiaturze wcisnąć klawisze Ctrl+Shift+I). Będzie nas interesować zakładka „Application”, gdzie znajdziemy m.in. opcję „Clear storage”, umożliwiającą usunięcie wszystkich danych powiązanych z określoną stroną za jednym zamachem. Można je też oczywiście przejrzeć, przechodząc do odpowiednich sekcji po lewej stronie okna. Na uwagę zasługuje m.in. nieobecny w Firefoksie Web SQL, czyli kolejna baza danych zintegrowana z przeglądarką, tym razem oparta o SQLite.

Warto przy okazji wspomnieć o starej idei „niezniszczalnych ciasteczek”, czyli evercookies, które po usunięciu są w stanie odtworzyć się na nowo. Mechanizm opracowany przez Samy’ego Kamkara opiera się na JavaScripcie i polega na wrzucaniu informacji identyfikujących użytkownika do wszystkich możliwych kontenerów danych w przeglądarce. Pozbycie się ich nie jest łatwe, jeśli się nie wie, gdzie szukać – czytelnicy tego artykułu powinni już wiedzieć.

Innym sposobem profilowania użytkowników w internecie jest fingerprinting. W tym przypadku reklamodawców (a oprócz nich także np. twórców antyfraudowych systemów płatniczych) interesuje „charakterystyczny dla danego użytkownika zestaw danych pobranych z przeglądarki, mogący z dużym prawdopodobieństwem potwierdzić jego tożsamość pomiędzy wejściami na daną stronę internetową” – jak na łamach z3s jakiś czas temu tłumaczył Marcin Mostek. Jak bardzo jesteśmy unikalni na tle innych użytkowników przeglądarek, możemy sprawdzić na stronie Panopticlick prowadzonej przez Electronic Frontier Foundation (EFF). Przeciętnemu użytkownikowi może być trudno poradzić sobie z taką formą monitorowania jego aktywności – zastosowanie bardziej restrykcyjnych ustawień dotyczących prywatności i zalecane często przez ekspertów wyłączenie JavaScriptu na odwiedzanych stronach może skutkować utratą części funkcjonalności (niedziałające menu, nieaktywne przyciski formularzy, brak możliwości „polubienia” czy „wykopania” artykułu itp.). Najbardziej sensowne może okazać się używanie wtyczek blokujących skrypty śledzące, takich jak wspominany już w tym artykule uBlock Origin czy Privacy Badger. Istnieją też co najmniej dwie przeglądarki, które deklarują blokowanie fingerprintingu: Tor Browser oparty na Firefoksie i Brave bazujący na Chromium, otwartoźródłowym odpowiedniku Chrome (o alternatywnych przeglądarkach opowiemy więcej w kolejnym artykule).

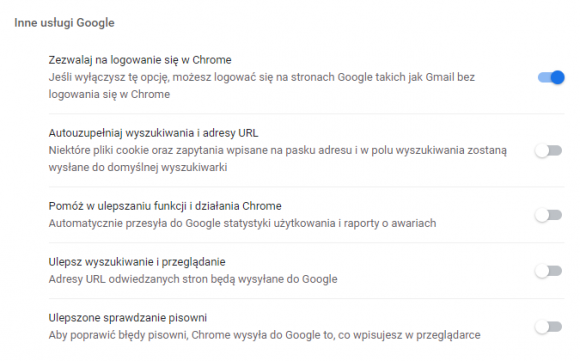

Pisząc o profilowaniu użytkowników, nie poruszyliśmy dotąd jednej kwestii: jak bardzo angażują się w to producenci przeglądarek. Czytelnicy naszych poprzednich artykułów z cyklu „Podstawy Bezpieczeństwa” wiedzą, że Google nie przepuści żadnej okazji, by zgromadzić dane osób korzystających z jego usług, można jednak te zapędy nieco ograniczyć. Sprawdźmy, co warto wyłączyć, konfigurując Chrome. Przechodząc w ustawieniach do zakładki „Ty i Google”, znajdźmy sekcję „Synchronizacja i usługi Google” – interesować nas będą właśnie te usługi (chrome://settings/syncSetup). Warto usunąć zaznaczenie wszystkich widocznych opcji, może z wyjątkiem „Zezwalaj na logowanie się w Chrome” (jeśli chcemy korzystać z synchronizacji zakładek, historii, haseł i innych danych między urządzeniami).

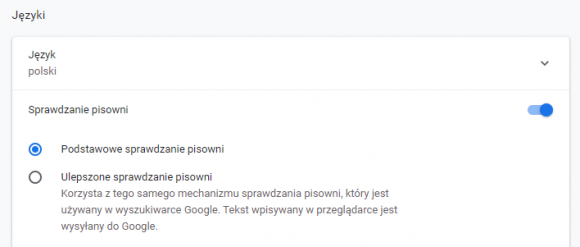

Okazuje się bowiem, że wszystko, co wpisujemy w pasku adresu i polu wyszukiwania, przeglądarka może wysyłać na serwery Google, nawet jeśli nie wciśniemy na klawiaturze Enter – tak działa autouzupełnianie. Firma chętnie też pozna adresy odwiedzanych przez nas stron, statystyki użytkowania czy nawet błędy, które popełniamy w trakcie pisania. Warto zresztą zajrzeć do zakładki „Zaawansowane” i odszukać sekcję „Języki”(chrome://settings/languages). Jeśli włączymy sprawdzanie pisowni, będziemy mogli wybrać, czy chcemy korzystać z wersji podstawowej czy ulepszonej. Chrome lojalnie uprzedza, że w przypadku tej drugiej opcji „tekst wpisywany w przeglądarce jest wysyłany do Google”.

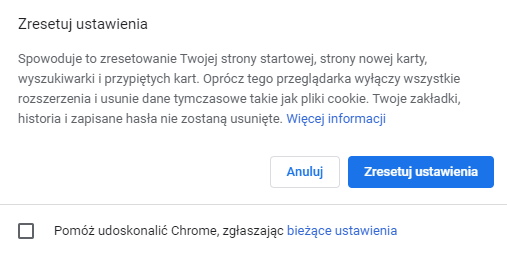

Na uwagę zasługuje także zakładka „Resetowanie komputera i czyszczenie danych” (chrome://settings/reset). Jeśli zdecydujemy się przywrócić ustawienia do wartości domyślnych, Chrome samowolnie zaznaczy opcję zgłoszenia bieżących ustawień – a powinno być tak jak na poniższym zrzucie ekranu.

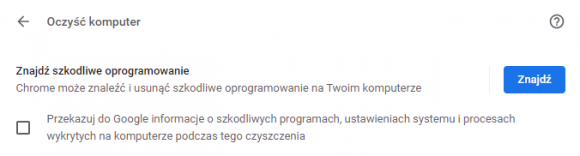

Jeśli postanowimy skorzystać z wbudowanego w przeglądarkę skanera antywirusowego (opcja „Oczyść komputer” – chrome://settings/cleanup), to nieopatrznie możemy firmie przekazać „informacje o szkodliwych programach, ustawieniach systemu i procesach wykrytych na komputerze podczas tego czyszczenia”. W obecnej wersji Chrome pole towarzyszące tej informacji jest domyślnie zaznaczone – konfigurując przeglądarkę, warto pamiętać o usunięciu tego zaznaczenia.

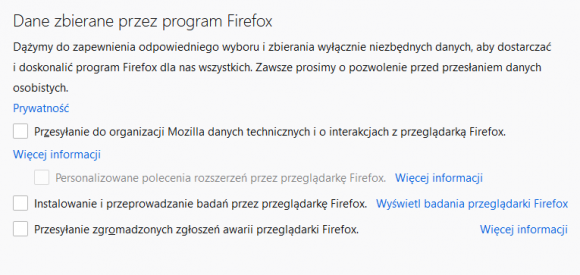

Nie są to wszystkie przypadki, w których Chrome próbuje nas sprofilować, o pozostałych opowiemy jednak przy okazji ustawień bezpieczeństwa. Firefox w porównaniu z przeglądarką Google zbiera zdecydowanie mniej danych – według serwisu PrivacyTools nie powinniśmy się obawiać jego używania po wprowadzeniu odpowiednich zmian w konfiguracji i zainstalowaniu kilku wtyczek. Przeciętny użytkownik z łatwością poradzi sobie z odznaczeniem widocznych poniżej opcji – znajdziemy je w zakładce „Prywatność i bezpieczeństwo”.

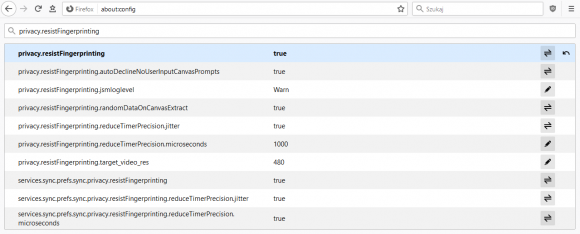

Eksperci sugerują też zmianę pewnych ustawień ukrytych, do których dotrzemy, wpisując w pasku adresu about:config i klikając w przycisk „Akceptuję ryzyko, kontynuuj”. Zmian dokonujemy, wyszukując potrzebne nam wpisy i ustawiając flagę zgodnie z zaleceniem na true albo false. Należy pamiętać, że niewłaściwie przeprowadzona modyfikacja może negatywnie wpłynąć na bezpieczeństwo i wydajność przeglądarki, dlatego zalecamy działanie ściśle według instrukcji.

Co zmienić w ustawieniach, by poprawić bezpieczeństwo

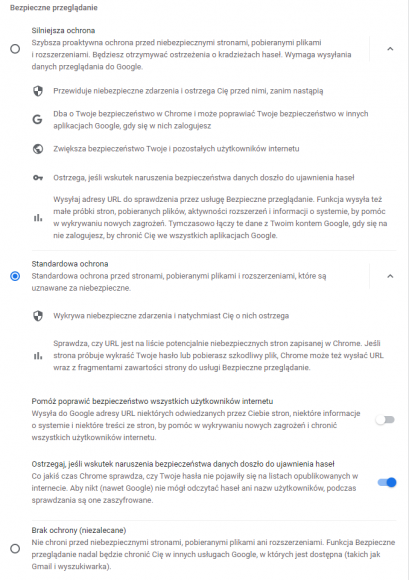

Chrome oferuje dwa poziomy ochrony przed zagrożeniami (chrome://settings/security). Szkopuł w tym, że oba wymagają wysyłania danych do Google, choć – jak można się domyślić – ten, który bazuje na częstszej komunikacji z serwerami firmy, ma chronić użytkownika lepiej. Konfigurując przeglądarkę, powinniśmy się zastanowić, na czym nam bardziej zależy – jeśli na bezpieczeństwie, to wybierzmy „Silniejszą ochronę”, jeśli na prywatności, to lepsza będzie „Standardowa ochrona”. W tym drugim przypadku sugerujemy niezaznaczanie opcji „Pomóż poprawić bezpieczeństwo wszystkich użytkowników internetu”, bo wiąże się to z przekazywaniem jeszcze większej ilości danych. Jeśli korzystamy z menedżera haseł w przeglądarce (o tym, czy warto to robić, piszemy w dalszej części artykułu), możemy się zgodzić się na otrzymywanie powiadomień o wyciekach. Chrome uspokaja: „Aby nikt (nawet Google) nie mógł odczytać haseł ani nazw użytkowników, podczas sprawdzania są one szyfrowane”.

W głowach części naszych czytelników może pojawić się pytanie: skoro Google gromadzi tak wiele informacji o poczynaniach użytkowników Chrome, czy nie lepiej byłoby sięgnąć po Chromium, jego otwartoźródłowy odpowiednik w mniejszym stopniu zintegrowany z usługami tej firmy? Istnieje też Ungoogled-Chromium, który zgodnie ze swoją nazwą całkowicie się odciął od serwerów giganta z Mountain View. Problem z tymi przeglądarkami jest taki, że w odróżnieniu od Chrome nie potrafią się same aktualizować, co w przypadku luk wymagających pilnego załatania nie jest dobrym rozwiązaniem. Z tego względu polecamy je tylko zaawansowanym użytkownikom z dobrą pamięcią, którzy nie boją się korzystać również z wersji deweloperskich, łatanych szybciej niż kompilacje stabilne.

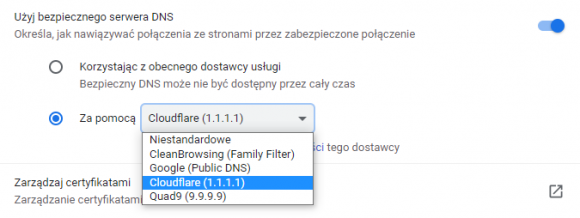

Wróćmy jednak do ustawień Chrome. Zaglądając do zakładki „Prywatność i bezpieczeństwo”, możemy zadecydować, czy będziemy używać bezpiecznego serwera DNS i jeśli tak, to jakiego. Do wyboru mamy: Cloudflare (1.1.1.1), Google Public DNS (8.8.8.8 i 8.8.4.4), Quad9 (9.9.9.9) oraz CleanBrowsing z filtrem rodzinnym (185.228.168.168 i 185.228.169.168). W każdym przypadku możemy zapoznać się z polityką prywatności danego dostawcy. Z testów przeprowadzonych przez AVLab wynika, że pod względem ochrony przed zagrożeniami przoduje Quad9.

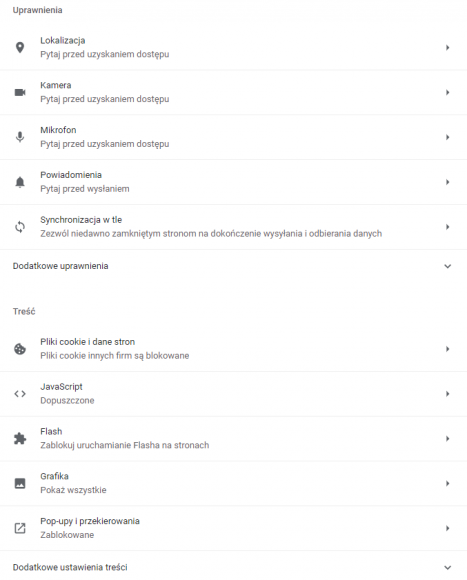

Na koniec warto się przyjrzeć ustawieniom witryn (chrome://settings/content) i dopasować je do akceptowanego przez siebie poziomu ryzyka. Nasze sugestie dotyczące podstawowych opcji możecie zobaczyć na zrzucie ekranu, zachęcamy jednak do zapoznania się także z dodatkowymi uprawnieniami i ustawieniami treści.

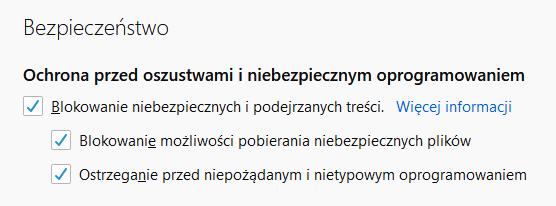

W Firefoksie korzystanie z ochrony przed phishingiem i złośliwym oprogramowaniem sprowadza się do zaznaczenia paru opcji w zakładce „Prywatność i bezpieczeństwo”. Po kliknięciu w przycisk „Więcej informacji” możemy się dowiedzieć, że Mozilla komunikuje się z partnerami (przede wszystkim z Google) w celu aktualizacji list zawierających informacje o szkodliwych stronach, a także podczas otwierania przez użytkownika stron znajdujących się na takich listach. Może też wysyłać wybrane informacje o pobranych plikach, chcąc określić, czy aby nie należy ich zablokować.

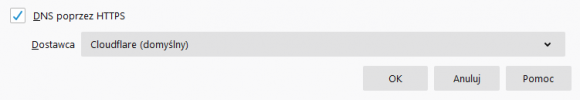

Kolejną opcją, na którą warto zwrócić uwagę, jest możliwość włączenia usługi DNS-over-HTTPS (DoH), o której w zrozumiały dla laików sposób opowiadał niedawno Kacper Szurek. Tradycyjnie nazwy domen wpisywane w pasku adresu wysyłane są do serwerów DNS za pośrednictwem zwykłego połączenia tekstowego. W przypadku DOH wykorzystywane jest szyfrowane połączenie HTTPS, co zwiększa prywatność użytkowników. Aby włączyć tę funkcję w Firefoksie, należy w zakładce „Ogólne” (about:preferences#general) przejść do sekcji „Sieć” i kliknąć w przycisk „Ustawienia”. W nowo otwartym oknie dialogowym powinniśmy zaznaczyć „DNS poprzez HTTPS” i wybrać dostawcę. Do wyboru mamy Cloudflare i NextDNS, możemy też wpisać własny adres (np. 208.67.222.222 lub 208.67.220.220 z puli OpenDNS).

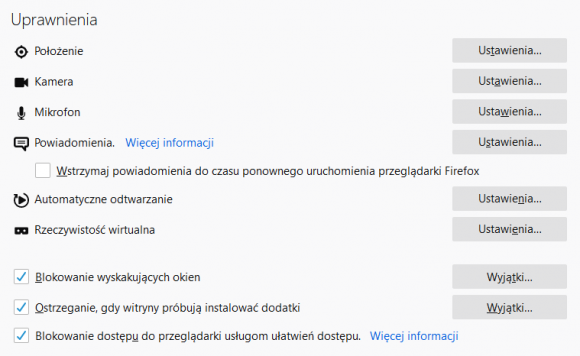

Aby skonfigurować uprawnienia witryn, musimy wrócić do zakładki „Prywatność i bezpieczeństwo”. Tak samo jak w przypadku Chrome warto to zrobić, mając na uwadze akceptowalny przez siebie poziom ryzyka. W szczególności radzimy zablokować dostęp do przeglądarki usługom ułatwień dostępu. Na stronie pomocy technicznej Mozilli możemy przeczytać, że usługi dostępności zapewniają aplikacjom innych firm, działającym na tym samym urządzeniu, możliwość sprawdzania, monitorowania, wizualizowania i modyfikowania zawartości stron internetowych wyświetlanych w Firefoksie. Technologii tej można użyć w szczytnym celu (np. w celu pomocy osobom niepełnosprawnym albo do ochrony przed zagrożeniami), ale sięgają po nią także twórcy złośliwego oprogramowania i niechcianych aplikacji reklamowych.

Dwa podejścia do przechowywania haseł w przeglądarkach

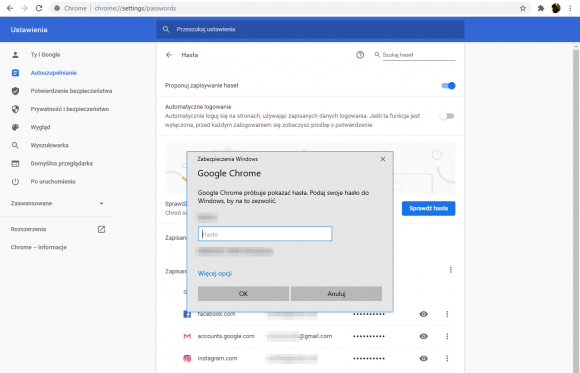

Pod pierwszym artykułem z cyklu „Podstawy Bezpieczeństwa”, w którym pokazaliśmy, jak skonfigurować parę popularnych menedżerów haseł, pojawiło się pytanie o to, jak na ich tle wypadają menedżery wbudowane w przeglądarki. Przyjrzyjmy się najpierw menedżerowi, który udostępnia swoim użytkownikom Google. Do zapisanych haseł możemy dotrzeć, logując się na nasze konto w dowolnej przeglądarce i zaglądając do ustawień (passwords.google.com), ale skorzystamy z nich tylko w Chrome (chrome://settings/passwords). Musimy w tym celu włączyć synchronizację, co w praktyce oznacza, że po uruchomieniu programu zostaniemy automatycznie zalogowani na nasze konto.

Menedżer Google działa w oparciu o rozwiązania, które gwarantują, że większość operacji związanych z hasłami, w tym wyświetlanie czy kopiowanie, możemy wykonać tylko po podaniu hasła, którego używamy, logując się do systemu operacyjnego (w przypadku Windowsa wykorzystywane jest Data Protection API, po więcej szczegółów warto zajrzeć do Chrome Security FAQ). Bezpieczeństwo danych zgromadzonych w menedżerze Google zależy więc od tego, czy ktoś zna (lub potrafi odgadnąć) nasze hasło logowania do systemu. Jeśli natomiast nie ustawimy żadnego hasła, to każda osoba, która usiądzie przy naszym komputerze, uzyska dostęp do tego, co zapisaliśmy w menedżerze.

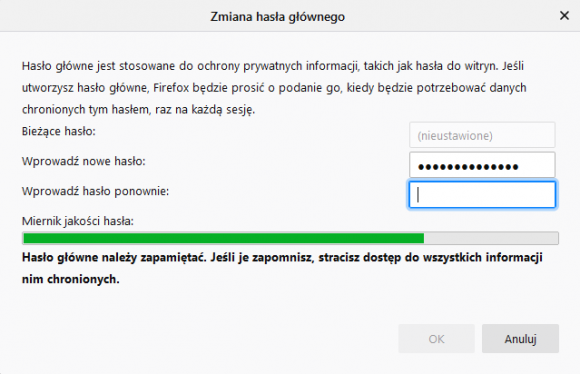

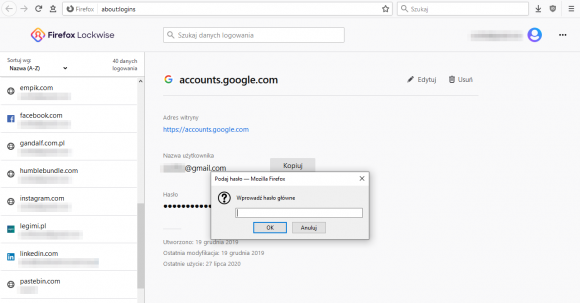

Firefox Lockwise, czyli menedżer haseł Mozilli, działa trochę inaczej (znajdziemy go, wybierając odpowiednią opcję menu lub wpisując w pasku adresu about:logins). W konfiguracji domyślnej przeglądarka proponuje zachowywanie loginów i haseł, które użytkownik wpisuje na odwiedzanych stronach, ale w żaden sposób ich nie zabezpiecza. Może je w takiej sytuacji podejrzeć każda osoba mająca dostęp do naszego komputera. By to zmienić, musimy w zakładce „Prywatność i bezpieczeństwo” przejść do sekcji „Dane logowania i hasła” i zaznaczyć opcję „Hasło główne”. Uzyskamy wtedy możliwość zdefiniowania hasła głównego, podobnie jak w menedżerach zewnętrznych takich jak KeePass, 1Password, Bitwarden itd.

Od tego momentu wyświetlanie danych logowania zapisanych w menedżerze, ich edycja, usuwanie, kopiowanie i eksport będą wymagały podania tego właśnie hasła.

Powstaje pytanie: czy skonfigurowany w ten sposób Firefox Lockwise może zastąpić menedżery zewnętrzne? Do niedawna powiedzielibyśmy, że nie, ale od wersji 75 (wydanej w kwietniu br.) przeglądarka zaczęła wykorzystywać PBKDF2 z SHA-256, co znacznie podniosło bezpieczeństwo przechowywanych w niej haseł. Redaktorzy z3s z reguły używają zewnętrznych menedżerów, nie boją się jednak zapisywać w przeglądarkach danych logowania do mniej istotnych stron (z tą tylko różnicą, że Adam preferuje Chrome, a autorka tego tekstu Firefoksa).

W kolejnym artykule z cyklu „Podstawy Bezpieczeństwa”, którego możecie spodziewać się jeszcze w tym miesiącu, przyjrzymy się wtyczkom do przeglądarek, które mogą podnieść nasze bezpieczeństwo i pomagają dbać o prywatność. Sprawdzimy też, co oferują mniej popularne przeglądarki i czy warto po nie sięgnąć.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Nareszcie ktoś w polsce mówi o privacytools!

Super wpis. Od siebie dodam:

DNS lepiej wybrać taki z opcją filtrowania szkodliwych domen, np. 1.1.1.2

Fingerprinting wykorzystują banki przy SCA, więc grzebiąc przy nim lepiej dać im wyjątek.

Warto też postarać się o dodatek do przeglądarki chroniący przed szkodliwymi domenami, polecam Trafficlight i Malwarebytes.

Napisaliście, że najlepiej w teście AvLab wypadł Cloudflare, ale najlepiej wypadł Quad9. What?

Faktycznie coś mi się pomyliło, poprawione.

Z tymi statystykami dotyczącymi % używanych przeglądarek na podstawie user agent to różnie bywa. Brave nie ma własnego user agent, Opera na stronach powodujących problemy przedstawia się jako Chrome a Vivaldi z powodu problemów od jakiś 7 miesięcy ma po prostu user agent Chrome.

Tymi „problemami” są strony, które przy próbie wejścia z user agentem niebędącym Chrome lub Firefox proponowały pobranie Chrome, blokowały pewne funkcje na stronie pomimo tego samego silnika przeglądarki lub po prostu blokowały dostęp do strony (Microsoft Teams tak robił na przykład z Vivaldi).

Z user agentem zmienionym na Chrome wszystko działa.

Trochę rzeczy na własne oczy też już widziałem. Jedno cudo z wdrożonym „inteligentnym, samouczącym się modelem bezpieczeństwa” przed wykonaniem każdej operacji prosiło o autoryzację hasłem oraz kodem z 2FA. Każdej operacji. Zmiana języka? Potwierdź hasłem i kodem. Odświeżenie strony? Kolejny monit o wklepanie hasła i kodu. 5 minut bez aktywności? Kod i hasło proszę. Nie dało się nawet wylogować bez wpisania hasła i kodu z 2FA.

Okazało się, że oprócz tego „inteligentnego i samouczącego się systemu” były jeszcze trochę mniej „inteligentne i samouczące się organiczne jednostki” które uznały, że nie ma innych przeglądarek od Internet Explorera oraz Chrome i świetnie by było innym przeglądarkom dodać tyle do wskaźnika, żeby zawsze była wymagana autoryzacja. Firefoxa ESR ten system też nie uznawał pomimo szerokiego wdrożenia w tej organizacji i zalecenia zaprzestania z korzystania z IE.

Chromium jest automatycznie aktualizowane w Linuksach. W Fedorze, w Ubuntu (jako snap), w Debianie i Arch Linuksie znajdziemy ten program jako paczkę dostępną w domyślnym systemowym repozytorium, aktualizowaną na bieżąco.

Chrome ma opcję zostawiania procesu w tle po zamknięciu przeglądarki. Trzeba to wyłączyć.

Polecam wtyczkę kasującą cookies i local storage po zamknięciu zakładki lub przejściu do innej domeny.

dokładnie, nie było w arcie

z mojej strony na chromowatych:

-Cookie AutoDelete

-HTTPS Everywhere

-uBlock Origin

-Quick Javascript Switcher

porządnie skonfigurowane (HTTPS Everywhere nie puszczający ruchu po http bez zgody i ublock z dodatkowymi filterami) spokojnie wystarczają (jak dla mnie) Cookie AutoDelete automatycznie czyści mi ciastka z zamkniętej zakładki a js switcher ogranicza ryzyko przy wejściu na podejrzane strony i jest w miarę wygodny, dodatkowo przeglądarka zapięta firejailem z pomocą apparmora

Brak informacji o wtyczkach wiąże się z treścią ostatniego akapitu ;)

Z wtyczek blokujących polecam też uMatrix.

Natomiast ciekawe wnioski przynosi analiza tej strony. Plausible.io nie działa i skrypt z CloudFlare nie wszedł. Żądania poszły do z3s i do fontów Google (bo włączyłam). Tylko że ja blokuję wielopoziomowo, również na serwerze proxy. Ważne: serwer proxy blokuje również kod śledzący w aplikacjach mobilnych.

Nie ma to jak zrobić tutorial na wersji rozwojowej ;) Chrome w wersji stabilnej jeszcze nie ma zarządzania DNS-ami.

Czyżby? Screeny pochodzą z wersji 84.0.4147.105 wydanej 28 lipca – i jest to wersja stabilna.

U mnie na tej samej wersji 84.0.4147.105 jest tak:

https://imgur.com/A9Q9ZMe

Może ma Pani coś przestawione w chrome://flags ?

Jednak to u mnie było włączone we flags eksperymentalne korzystanie z bezpiecznego DNS. Wyłączenie tej flagi uwidoczniło menu z Pani screenów. Zwracam honor!

Fajnie, że się wyjaśniło :-)

Zamiast DOHa już lepiej postawić sobie raspberry z pihole I unbound jako własny DNS, rownie bezpieczne (o ile nie bardziej, zależy kogo pytać) a nie dzielisz się swoimi zapytaniami z CF czy innym 'cloudem’..

Zamiast DOHa już lepiej postawić sobie raspberry z pihole I unbound jako własny DNS, rownie bezpieczne (o ile nie bardziej, zależy kogo pytać) a nie dzielisz się swoimi zapytaniami z CF czy innym 'cloudem’..

Chętnie bym takie ustawienie zrobiła na moim kompie ale NIE bardzo znam się na tym. Czy mógłbyś/mogłabyś krok po kroku opisać jak to zrobić ? z góry dziękuję…

Na Netscape Navigator nie trzeba nic ręcznie zmieniać. Te opcje są niedostępne bo zwyczajnie nie są zaimplementowane.

@Anna Wasilewska-Śpioch

Quad9 kiedyś należał do F-Secure, teraz już nie.

Racja, dzięki za zwrócenie uwagi.

dns to chyba najlepszy szyfrowany poprzez dnscrypt-proxy

Niby co Ci to da? Twój ISP I tak widzi gdzie wchodzisz i co w sieci robisz.. przed czym więc Cię takie coś uchroni?

„przed czym więc Cię takie coś uchroni?”

Przecież OpenDNS obsługuje DNSCrypt i ma zaimplementowaną obsługę szyfrowania, cały ruch DNS z maszyny lokalnej do serwerów OpenDNS jest szyfrowany po za tym takie rozwiązanie zapewnia w miarę skuteczną obronę przed MITM i wyciekiem dnsów gdy korzystamy z tunelowania całego ruchu

najlepszy pod względem prywatności jest taki w Tor Browser, gdzie zapytania DNS z każdej karty są rozwiązywane przez osobny exit node. wtedy żaden dostawca nie posiada historii odwiedzanych przez ciebie domen

I Ty serio chciałbyś używać TORa do wszystkiego co robisz w sieci?

A próbowałeś to robić? Podziel się spostrzeżeniami.

Wbrew pozorom, korzystanie cały czas z Tora jest możliwe. Tor jest szybszy niż był kiedyś, a żeby korzystać ze stron które blokują dostęp z węzłów wyjściowych, wystarczy skorzystać z SOCKS.

Używanie Tora, wbrew temu co pisze się na niektórych „portalach o bezpieczeństwie”, nie pogarsza naszego bezpieczeństwa, a może tylko zwiększyć. I w żaden sposób nie musi się wiązać z nielegalną działalnością, za to bezdyskusyjnie zwiększa prywatność.

Problem złośliwych węzłów wyjściowych rzekomo łamiących SSL jest przesadzony, bo to samo można robić ludziom niekorzystającym z Tora. Zasada 'trust no one’ dotyczy korzystania z Internetu w całości, nie tylko w cebulowej sieci.

Poza tym korzystając ciągle z Tora pomagasz zachować anonimowość wszystkim użytkownikom tej sieci.

myślę że pod względem SSL Tor Browser jest nawet bezpieczniejszy niż przeciętna przeglądarka, bo każdy Tor Browser ma zainstalowany i włączony dodatek HTTPS Everywhere

tak, serio

Co do następnego artykułu to jestem ciekawy waszej opinii na temat bezpieczeństwa Brave Browser oraz Puffin Browser:

https://www.puffin.com/

Puffin Browser – Be safe

https://www.youtube.com/watch?v=ZqYF1tbYmIQ

> blokowanie fingerprintingu: Tor Browser (…) i Brave

Dziwne, że nie wspomniałaś tutaj o FF, zwłaszcza że kawałek dalej jest screenshot na którym masz włączoną opcję privacy.resistFingerprinting

Ogólnie dobry artykuł, typowa konfiguracja jaką ustawia się rodzinie. Zabrakło o wtyczkach, dobrze że będzie o tym osobny tutorial. Myślę tylko, że lepiej byłoby uporządkować tekst według przeglądarek zamiast według funkcjonalności – łatwiej by się czytało ludziom, którzy wyznają tylko jedną przeglądarkę. ;)

Fingerprint *jakiś* zawsze będzie. Składa się na niego User Agent oraz mnóstwo innych parametrów, najczęściej wyciąganych JavaScriptem.

> przeglądarki, które deklarują blokowanie fingerprintingu: Tor Browser oparty na Firefoksie i Brave bazujący na Chromium

W Tor Browserze działa to tak, że przy wyłączeniu JS (opcja w przeglądarce: Safest), odcisk przeglądarki jest taki sam we wszystkich jej instancjach.

Dziękuję za ciekawy artykuł. Moja propozycja kolejnych, a traktujących o bezpieczeństwie przeglądarek, to „jeden artykuł, jedna przeglądarka” i polecane w niej wtyczki zwiększające bezpieczeństwo. Było by bardziej przejrzyście i równie interesująco, a czytający nie mieliby problemu z wyszukaniem tego czego szukają. Niemniej dziękuję za pracę i poświęcony czas na zredagowanie tego artykułu.

Warto wspomnieć o tym, że najnowszy Edge jest oparty na Chromium i wziął trochę ustawień z FF. Na przykład mamy blokowanie trackerów. Dla mnie to niezłe połączenie.

To jak myślicie? Nie jest ryzykowne przerzucenie się z KeepassaXC (synchronizowanego przez Dropboxa) na Lockwise’a? Lockwise wydaje mi się wygodniejszy na co dzień niż Keepass (oczywiście jest też mniej funkcjonalny, ale to akurat przy moim użytkowaniu nie przeszkadza).

Będę wdzięczny za komentarze.

Dla potomnych – krótka instrukcja skonfigurowania nextDNS tak, aby skutecznie blokował większość złośliwych stron w polskiej sieci: https://soo.bearblog.dev/nextdns/