Większość przeglądarek pozwala użytkownikom na poszerzenie swojej funkcjonalności za pomocą wtyczek. Wzięliśmy pod lupę takie, które pozwalają bezpieczniej poruszać się w sieci i zadbać o swoją prywatność. Oto wyniki naszego przeglądu.

Jak ustaliliśmy w poprzednim poradniku z cyklu Podstawy Bezpieczeństwa, przeglądarki bazujące na Chromium mogą korzystać z wtyczek dostępnych na Chrome Web Store, choć twórcy tych najbardziej znanych – jak Edge czy Opera – nadal utrzymują własne witryny z dodatkami. Użytkownicy przeglądarek opartych na Firefoksie mogą sięgnąć po wtyczki zgromadzone na stronie Mozilli, a tym, którzy korzystają z Safari, polecamy przejrzeć (wciąż jeszcze skromne) zasoby App Store. Po niedawnym udostępnieniu narzędzia do portowania rozszerzeń z innych przeglądarek liczba dodatków kompatybilnych z Safari niebawem powinna wzrosnąć. Które z dostępnych wtyczek warto zainstalować i na co trzeba uważać – opowiemy w tym artykule.

Uwaga na złośliwe wtyczki do przeglądarek

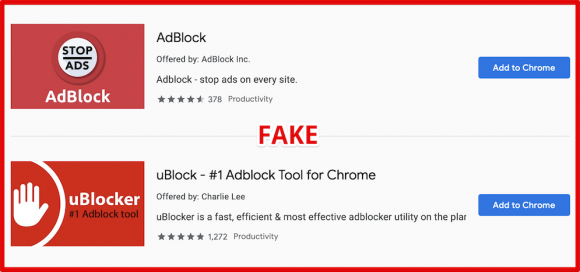

Przed instalacją każdej z wtyczek warto się upewnić, że mamy do czynienia z dodatkiem, który nam nie zaszkodzi. Twórcy złośliwego oprogramowania nie szczędzą wysiłków, by umieścić szkodliwe rozszerzenia na oficjalnych stronach producentów przeglądarek – i czasem im się ta sztuka udaje. Rok temu głośno było, na przykład, o fałszywych dodatkach AdBlock (800 tys. pobrań) i uBlock (850 tys. pobrań), które – jak się pewnie domyślacie – udawały popularne wtyczki do blokowania reklam Adblock Plus i uBlock Origin. Oba umożliwiały cookie stuffing, czyli podrzucanie nieświadomym użytkownikom ciasteczek afiliacyjnych, dzięki którym twórcy wtyczek mogli otrzymywać nieprzynależne im prowizje.

W ubiegłym miesiącu natomiast w Chrome Web Store zidentyfikowano aż 295 złośliwych rozszerzeń, zainstalowanych w sumie 80 mln razy. Znalazły się wśród nich zarówno wtyczki, które manipulowały wynikami wyszukiwania Google i Binga, dorzucając do nich reklamy, jak i takie, które stosowały cookie stuffing. Warto też wspomnieć o odkrytych w kwietniu dodatkach podszywających się pod portfele kryptowalut Ledger, MyEtherWallet, Trezor, Electrum i inne. Działały niemal tak samo jak oryginalne z tą tylko różnicą, że przekazywały wprowadzane przez użytkowników dane na serwer kontrolowany przez przestępców, co w części przypadków skończyło się kradzieżą środków.

Wśród wtyczek przeznaczonych dla Firefoksa i opartych na nim przeglądarek również zdarzają się szkodliwe. Na przykład w pierwszych tygodniach tego roku Mozilla zablokowała 197 dodatków dostępnych pierwotnie na jej stronie, w tym 129 stworzonych przez firmę 2Ring. Większość z nich została przyłapana na pobieraniu i wykonywaniu kodu z zewnętrznych serwerów, nie brakowało też takich, które gromadziły nadmierną ilość danych o użytkownikach. Apple także nie uchronił się przed zamieszczeniem złośliwych wtyczek w jego zasobach. W czerwcu eksperci z firmy Sophos odkryli, że rozszerzenia do Safari takie jak MyCouponSmart i AnySearch zmieniają zawartość odwiedzanych przez użytkowników stron, by ich twórcy mogli czerpać zyski z reklam.

Jak ustrzec się przed zainstalowaniem złośliwej wtyczki w przeglądarce? Warto postawić na dodatki dobrze znane, pozytywnie zrecenzowane w branżowych mediach, np. w dalszej części tego artykułu. Nie należy bezkrytycznie ufać temu, co o wtyczkach piszą ich twórcy i osoby dodające opinie w serwisach Chrome Web Store, Firefox Add-ons itd. Szczególną ostrożność trzeba zachować w przypadku rozszerzeń o podobnych nazwach. Dobrym rozwiązaniem może być rezygnacja z przeszukiwania serwisów z dodatkami i korzystanie z linków podawanych bezpośrednio na stronach zaufanych programistów.

Parę słów o dziurach

Zdarza się, że w dodatkach do przeglądarek eksperci znajdują luki, nawet tak poważne jak możliwość wykonania dowolnego kodu. W ubiegłym roku tego typu podatność odkryto we wtyczce Adblock Plus. Do niecnych celów mogli jej użyć np. operatorzy list filtrów – wystarczyło, by znaleźli stronę z otwartym przekierowaniem (ang. open redirect), która umożliwia ładowanie skryptów z zasobów zewnętrznych i wykorzystuje XMLHttpRequest lub Fetch do ich wykonania. Znalezienie takiej strony nie nastręcza większych trudności – odkrywca luki do jej zademonstrowania użył Map Google.

Warto też wspomnieć o podatności znalezionej przez Tavisa Ormandy’ego z zespołu Google Project Zero w rozszerzeniu LastPass, które pozwala użytkownikom zarządzać hasłami. Atakujący, któremu udałoby się zwabić ofiarę na złośliwą stronę, mógł za pośrednictwem skryptu napisanego w JavaScripcie pozyskać hasła wprowadzane na odwiedzanych wcześniej witrynach. Z kolei luka we wtyczce do Chrome udostępnianej przez SaferVPN umożliwiała wyciek prawdziwego adresu IP użytkownika, co w przypadku takiej usługi na pewno nie powinno się zdarzyć.

Wszystkie wymienione wtyczki zostały załatane. Aby więc zminimalizować ryzyko związane z błędami, które mogą nam zagrażać, należy szerokim łukiem omijać dodatki, o których rozwój nikt już nie dba. Przed instalacją każdej z wtyczek warto sprawdzić datę jej ostatniej aktualizacji – jeśli minął od niej np. rok, powinniśmy się poważnie zastanowić, czy aby na pewno potrzebujemy tego właśnie rozszerzenia.

Kontrowersje wokół wtyczek blokujących reklamy

Na twórców wtyczek blokujących reklamy padł blady strach, gdy Google rozpoczął prace nad trzecią wersją tzw. manifestu – dokumentacji, która reguluje, w jaki sposób rozszerzenia mogą wykorzystywać API przeglądarki. Krótko mówiąc, chodziło o to, by programiści zaprzestali używania webRequest na rzecz declarativeNetRequest, co uniemożliwiłoby popularnym wtyczkom – takim jak uBlock Origin, NoScript, uMatrix czy Ghostery – działanie w dotychczasowy sposób. Spór trwał wiele miesięcy. Google obiecywał, że nie zepsuje lubianych przez użytkowników rozszerzeń, ale były powody, by mu nie wierzyć. Opera, Brave i Vivaldi zadeklarowały, że nie wprowadzą u siebie zmian postulowanych przez producenta Chrome. Niebawem podobną pozycję zajęła Mozilla. Apple po cichu podążył drogą Google, ale użytkownicy Safari nie zwrócili na to większej uwagi. Niecały rok temu nowy manifest został wdrożony w deweloperskiej wersji Chrome na kanale Canary i… sprawa ucichła. Z wtyczek blokujących reklamy możemy korzystać nadal.

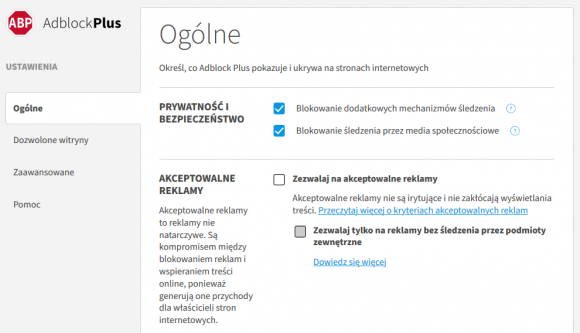

Inna sprawa, że nie wszystkie rozszerzenia tego typu działają zgodnie z wyobrażeniem swoich użytkowników. Słyszeliście o „akceptowalnych” reklamach? Idea zakiełkowała w 2011 r., a jej prekursorem była niemiecka firma Eyeo GmbH stojąca za rozszerzeniem Adblock Plus. Zaczęła ona pobierać opłaty za tzw. whitelising, czyli dodawanie reklam do białej listy, co wzbudziło sporo kontrowersji, zwłaszcza że nazwy firm korzystających z tej usługi nie były jawne. Później się okazało, że współpracę z twórcami wtyczki nawiązały m.in. Google, Microsoft i Amazon. Pojawił się też manifest akceptowalnych reklam, który pod postacią petycji trafił do serwisu change.org i został podpisany przez 18 tys. osób (być może przekonanych, że mają do czynienia z inicjatywą społeczną). W 2016 r. wystartowała platforma Acceptable Ads, która miała wydawcom umożliwić zamieszczanie nieinwazyjnych reklam na swoich stronach, co (przy odpowiedniej opłacie) gwarantowało, że Adblock Plus ich nie zablokuje. Narzędzie to działa do dziś, dlatego po zainstalowaniu wtyczki koniecznie zajrzyjcie do ustawień i usuńcie zaznaczenie opcji „Zezwalaj na akceptowalne reklamy”.

Powstaje pytanie, czy inni twórcy rozszerzeń blokujących reklamy stosują podobne praktyki. Jeśli oglądaliście webinar o sposobach, w jaki szpiegują nas przeglądarki, zrealizowany w maju przez Kacpra Szurka, to na liście wtyczek, które przystąpiły do programu Acceptable Ads, mogliście zobaczyć także uBlocka. Sprawdziliśmy – nazwa ta z listy została już usunięta, nie chodziło zresztą o otwartoźródłową wtyczkę uBlock Origin, tylko o jej klona rozwijanego na stronie ublock.org. Jeśli zależy wam na bezkompromisowym blokowaniu reklam, wybierzcie więc uBlock Origin. Jest on polecany m.in. przez serwis PrivacyTools i twórców przeglądarki Ungoogled-Chromium, którzy o bezpieczeństwo i prywatność użytkowników dbają szczególnie mocno. Redaktorzy z3s również korzystają z tego dodatku. Jest on prosty w obsłudze, oprócz reklam potrafi blokować szkodliwe skrypty i komponenty śledzące aktywność użytkownika, charakteryzuje się znikomym zapotrzebowaniem na zasoby systemowe i oferuje szeroki wybór filtrów bezpośrednio z poziomu ustawień. Użytkownik może też oczywiście definiować własne filtry, reguły i wyjątki.

Jeśli blokowanie reklam to za mało

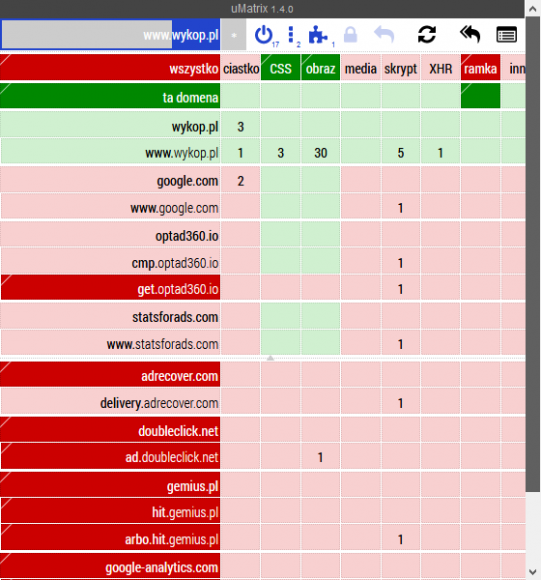

…można sięgnąć po inne dodatki do przeglądarek, np. po uMatrix stworzony przez Raymonda Hilla (pseud. gorhill), autora wtyczki uBlock Origin. Jest to – jak się pewnie domyślacie – bardziej zaawansowane narzędzie, wymagające dodatkowej konfiguracji. Opiera się ono na predefiniowanych regułach czarnej listy, które obejmują obecnie ponad 95 tys. unikalnych hostów. Domyślnie działa w trybie block-all/allow-exceptionally, co można przetłumaczyć jako „blokuj wszystko / zezwalaj w wyjątkowych sytuacjach”. Konfiguracja rozszerzenia polega na samodzielnym określeniu tych wyjątkowych sytuacji, czyli stworzeniu białej listy. Nie jest to trudne, ale zajmuje sporo czasu, ponieważ procedurę trzeba powtórzyć na każdej odwiedzonej witrynie z osobna, przynajmniej w początkowym okresie korzystania z wtyczki. Jak widać na zrzucie ekranu, uMatrix domyślnie blokuje ciasteczka, multimedia, skrypty i ramki z domen zewnętrznych, przepuszcza tylko obrazki i style (CSS). Jeśli zaburza to funkcjonowanie danej strony, użytkownik może potrzebny zasób odblokować. Wymaga to pewnej wiedzy, na GitHubie można więc znaleźć zarówno przykłady użytecznych reguł, jak i zasady ich tworzenia. Serwis PrivacyTools poleca omawiane narzędzie użytkownikom zaawansowanym. Warto jednak mieć na uwadze, że twórca wtyczki niedawno wycofał się z jej rozwijania, co oznacza, że nie ma co liczyć na jakiekolwiek aktualizacje tego rozszerzenia.

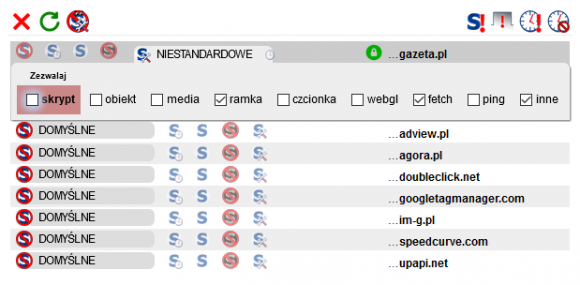

Inną wtyczką, o której często się mówi w kontekście blokowania skryptów (ze szczególnym uwzględnieniem JavaScriptu), jest NoScript, stworzony kiedyś z myślą o Firefoksie, ale od dłuższego czasu dostępny także w Chrome Web Store. To jeden z dwóch dodatków domyślnie instalowanych w Tor Browserze. W początkowym okresie używania – tak jak uMatrix – wymaga konfiguracji na każdej odwiedzanej stronie, zwłaszcza że zdarza mu się blokować nie tylko skrypty z domen zewnętrznych, ale i tej, na której jesteśmy, co w przypadku bardziej rozbudowanych witryn skutkuje nieprawidłowym ich działaniem. Potrzebne zasoby mogą zostać odblokowane na stałe lub tymczasowo. Istnieje także możliwość wyboru, co konkretnie chcemy odblokować (zob. poniższy zrzut ekranu). Jest to więc wtyczka dla osób, które lubią dopasowywać oprogramowanie ściśle do swoich potrzeb. Warto jednak wiedzieć, że w przeszłości nie wszyscy wypowiadali się o niej pozytywnie – doszło nawet do małej wojny między NoScriptem a Adblockiem Plus, za co twórca tego pierwszego później przepraszał. Zdarzyło się też, że na stronie NoScripta wyświetlały się reklamy podejrzanego programu firmy UniBlue.

Ochrona przed śledzeniem

Opisane wcześniej rozszerzenia – uBlock Origin, Adblock Plus, uMatrix i NoScript – utrudniają reklamodawcom śledzenie naszej aktywności w sieci. Dwa pierwsze bazują na zewnętrznych listach filtrów, dwa następne na wyborach konkretnych użytkowników. Nie są to jedyne pomysły na zachowanie prywatności podczas przeglądania stron internetowych. Kilka przedstawiamy poniżej:

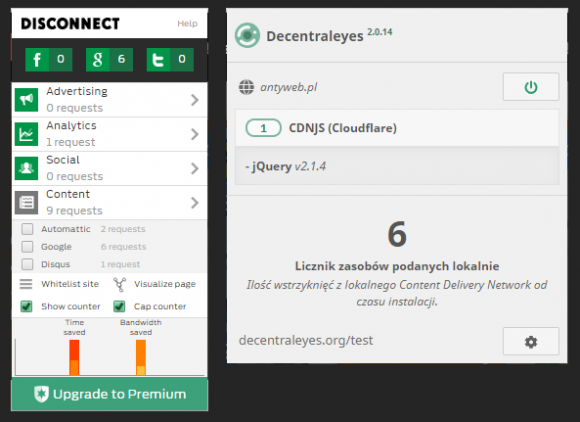

- Disconnect – wtyczka stworzona, a potem odsprzedana przez Briana Kennisha, byłego pracownika Google. Powstała z myślą o blokowaniu skryptów Facebooka zamieszczanych na innych witrynach, ale rosnąca popularność dodatku zmotywowała programistę do rozszerzenia jego funkcjonalności. Obecnie Disconnect dostarcza informacji o wielu zewnętrznych podmiotach (serwisach społecznościowych, reklamodawcach itp.) monitorujących aktywność użytkowników danej strony i pozwala zablokować znajdujące się na niej elementy śledzące bez użycia list filtrów. Co istotne, z kodem źródłowym wtyczki można zapoznać się na GitHubie.

- Decentraleyes – kolejny otwartoźródłowy dodatek do przeglądarek polecany przez serwis PrivacyTools. Zapobiega wysyłaniu zapytań do dużych sieci dostarczania treści, takich jak Google Hosted Libraries, Microsoft Ajax CDN, CDNJS (Cloudflare), jQuery CDN (MaxCDN) i kilka innych. Skrypty przekazywane przez te sieci są konieczne do poprawnego działania wielu serwisów, ale pobieranie ich ze zdalnych serwerów obniża poziom prywatności użytkownika. Omawiane rozszerzenie emuluje CDN, przechwytując żądania i dostarczając wymagane zasoby z plików lokalnych. Nie wymaga konfiguracji, ale w ustawieniach można dodatkowo zaznaczyć np. usuwanie metadanych z dozwolonych zapytań do CDN.

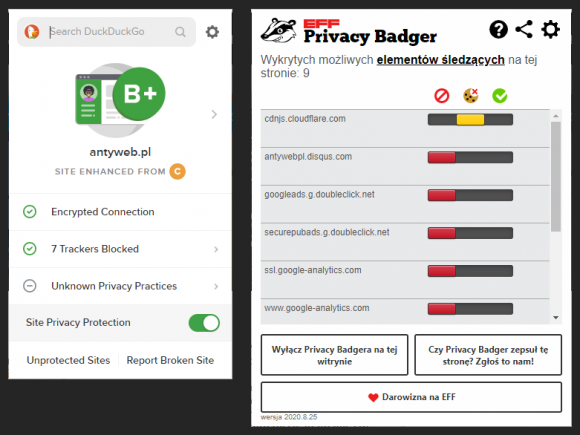

- DuckDuckGo Privacy Essentials – rozszerzenie opracowane przez twórców wyszukiwarki DuckDuckGo. Podczas przeglądania stron ocenia w skali od A do F, w jakim stopniu dbają one o prywatność użytkowników i dostarcza informacji o zewnętrznych komponentach śledzących ich aktywność w odwiedzanych serwisach. Komponenty te są automatycznie blokowane (jeśli zaburza to funkcjonowanie danej witryny, można ją dodać do białej listy). Wtyczka potrafi też zmusić strony do korzystania z szyfrowanych połączeń wszędzie, gdzie jest to możliwe. Jej kod źródłowy znajdziemy na GitHubie.

- Privacy Badger – proste w obsłudze narzędzie dostarczane przez Electronic Frontier Foundation (EFF), amerykańską organizację pozarządową, która od lat zajmuje się kwestiami prywatności. Opiera się na kodzie Adblocka Plus, ale nie korzysta z list filtrów – zamiast tego blokuje elementy śledzące po zauważeniu ich na trzech różnych stronach. Potrafi też do nich wysyłać żądania DNT (do-not-track), a jeśli jakiś komponent je zignoruje, to uczy się go blokować. Użytkownik może oczywiście dostosować działanie wtyczki do własnych potrzeb, a zaznaczenie odpowiedniej opcji w ustawieniach zapobiega też ujawnianiu lokalnego adresu IP przez WebRTC. Kod źródłowy rozszerzenia dostępny jest na GitHubie.

Inne wtyczki, które warto wziąć pod uwagę

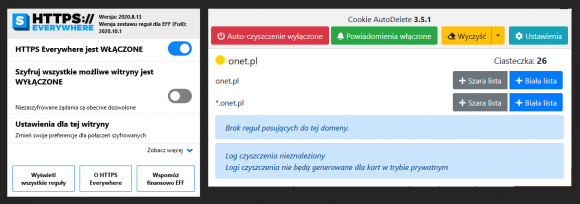

- HTTPS Everywhere – proste narzędzie opracowane przez Electronic Frontier Foundation, które automatycznie podmienia odwołania do protokołu HTTP na HTTPS wszędzie, gdzie się da (jeśli strona nie wspiera połączeń szyfrowanych, to niestety nic nie wskóramy). Jest to drugi – obok NoScripta – dodatek domyślnie instalowany w Tor Browserze, chroniący użytkowników przed podsłuchiwaniem ich komunikacji.

- Cookie AutoDelete – dosyć rozbudowany, otwartoźródłowy dodatek umożliwiający zarządzanie ciasteczkami i danymi, które przeglądarki umieszczają w pamięci podręcznej (cache) i lokalnej (local storage), w zintegrowanej bazie danych IndexedDB, zasobach Service Workers itp. Każdą z tych technologii właściciele stron i reklamodawcy mogą wykorzystać do szpiegowania użytkowników – włączenie odpowiednich opcji w ustawieniach wtyczki pozwala to ograniczyć.

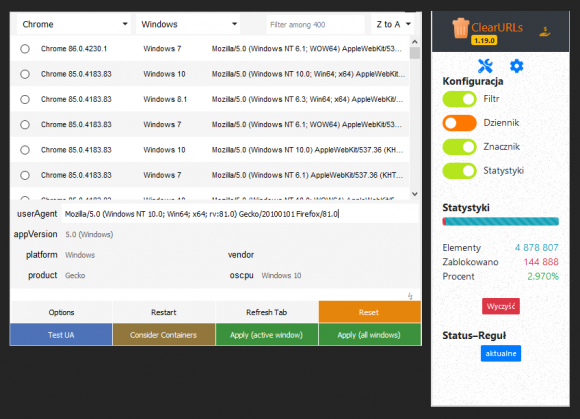

- UserAgent-Switcher – rozszerzenie pozwalające użytkownikowi zmienić sposób, w jaki przedstawia się jego przeglądarka, dzięki czemu odwiedzana strona może uznać Firefoksa za Chrome itd. Taki zabieg może wspomóc walkę z fingerprintingiem, czyli profilowaniem osób na podstawie nagłówków wysyłanych przez przeglądarki. Przydaje się też na stronach, które wymagają użycia jednej z popularnych przeglądarek, podczas gdy korzystamy z mniej typowej, np. z Vivaldi.

- ClearURLs – kolejny prosty dodatek polecany przez serwis PrivacyTools. Jego działanie sprowadza się do automatycznego usuwania elementów śledzących z adresów stron, które odwiedzamy (mamy z nimi często do czynienia np. w przypadku linków zawartych w newsletterach). Potrafi też zapobiec szpiegowaniu użytkowników za pomocą nagłówków ETag.

- WebRTC Control – niewymagająca konfiguracji wtyczka, która zapobiega wyciekom naszego prawdziwego adresu IP za pośrednictwem protokołu WebRTC (Web Real-Time Communication), służącego do bezpośredniej komunikacji między przeglądarkami, np. na potrzeby rozmów wideo. Do wycieków może dochodzić, nawet jeśli na urządzeniu zainstalowano VPN – dlatego eksperci zalecają wyłączenie WebRTC w ustawieniach przeglądarki lub za pomocą wtyczki.

Po zainstalowaniu wybranych rozszerzeń warto zajrzeć do ustawień i dopasować ich działanie do własnych potrzeb. Niech was tylko nie kusi używanie wszystkich naraz, bo za bardzo obciążycie przeglądarkę. Jeśli nie znaleźliście na naszej liście wykorzystywanych przez was wtyczek związanych z bezpieczeństwem lub prywatnością, napiszcie o nich w komentarzach. Chętnie dowiemy się, co polecacie bądź odradzacie i dlaczego.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Czu uBlock Origin jest lepszy w prywatności i łatwości obsługi od AdGuarda?

AdGuarda nigdy nie testowałam, więc się nie wypowiem, ale może ktoś z Czytelników ma z nim jakieś doświadczenia i się podzieli.

adguard ze względu na swoją specyfikę nie ma kontekstu, w którym pracuje, więc może blokować jedynie według list, a uBO ładnie wytnie żądania do domen zewnętrznych, w tym maskowanych (no, w chromie tego nie zrobi, ale kto by używał chroma?)

Porównałem oba. Funkcjonalnie są niemal identyczne, różnica tylko w GUI (uB bardziej toporny, ale łatwy w konfiguracji, AG ładniejszy, ale trzeba się przeklikać przez liczne ustawienia).

Za to CAD jest super do Chrome, bo w przeciwieństwie do Edge nie da się tam wykluczyć domen, których ciastka mają nie być usuwane. Dzięki za ten dodatek!

Moim zdaniem jest odwrotnie. Adguard ma obszernie opisane moduly i listy, wiec przyjazniejszy szczegolnie dla laikow. Ponadto wedlug moich doswiadczen skuteczniejszy i o wiekszych mozliwosciach. uBO ok dla zaawansowanych i sporo nadrobil dystans ktory mial jeszcze niedawno do Adgarda. Jednak nikt nie pobije ruskich w masakrowaniu hegemonow internetu, co mnie bardzo cieszy, bo niecierpie dzikiego komercjalizmu. Rozszerzenie jest stale o dlugosc roweru przed uBO a najnowsza wersja pelnej aplikacji globalnej jeszcze potezniejsza, choc bez powodow wielu sie jej obawia, mimo ze caly kumaty swiat na GitHub obserwuje poczynania tworcow, tak otwartej i zamknietej wersji kodu.

Przede wszystkim Ad Guard jest rosyjskim programem z zamkniętym źródłem. Równie dobrze może wysyłać cały twój ruch na biurko Putina ;)

Używam Avira Safe Shopping blokuje reklamy + ma dodatkowy skaner stron internetowych (opera)

Do bezpieczeństwa wybrałem po licznych testach dodatek Bitdefender Trafficlight. Ma największą i najszybciej aktualizowaną bazę niebezpiecznych stron.

Użytkownikom Firefoxa polecam dodatek „Facebook Container”. Izoluje on ciasteczka Facebooka, aktywując je jedynie kiedy korzystamy z niego bezpośrednio. Zapobiega to śledzeniu przez Facebooka poza jego domenami.

Jest też rozszerzenie „Firefox Multi-Account Containers” które rozszerza ten pomysł na wszsystkie inne strony internetowe. Efekt zmiany kontenera jest równoważny z wylogowaniem się z usługi (ale zawsze można wrócić do „zalogowania” przełączając kontener).

Gdzieś też widziałem w tekście wymienianie „otwartozródłowości” wtyczki jako jej zalety. Warto pamiętać że każda wtyczka jest otwartoźródłowa. Wystarczy ją pobrać i rozpakować ;)

Idąc tym tropem, każdy program jest otwartoźródłowy, bo możesz go zdekompilować. Otwartoźródłowość polega na tym, że autor udostępnia kod umożliwiający kompilacje, żeby użytkownik nie musiał dekompilować kodu.

Chodzi też o to, że można legalnie pobrać, zmodyfikować i wykonać zmodyfikowany kod.

Windows XP ostatnio prawie cały wyciekł, ale nie można go sobie legalnie wrzucić na GitHub, aby społeczność mogła nad nim pracować, poprawiać, pisać łatki na błędy bezpieczeństwa.

poprawnie skonfigurowany uBO to ogarnie

Nie ogarnie tak dobrze jak FC.

@John Sharkrat

Tak sobie myślę, że jednak ogarnie:)

https://github.com/lightswitch05/hosts/blob/master/docs/lists/facebook-extended.txt

https://github.com/jmdugan/blocklists/blob/master/corporations/facebook/all

żaden request nie wyjdzie póki go nie odblokujesz, ogarnie

Dla mnie największym problemem w NoScripcie jest to, że nie można dodać do wykluczeń konkretnej domeny i uwolnić wszystkiego co się pod nią załaduje.

Na przykład jestem na stronie adobe.com – ładuje się tam masa rzeczy, ale powiedzmy, że i tak chce to wszystko przepuścić. Jednocześnie jednak nie chcę ufać tym domeną na innych stronach. Tego nie da się wyklikać w konfiguracji

@dev/null

Powtórz jeszcze raz czemu jednak nie chcesz ufać (bo nie zrozumiałem co napisałeś)?Oo

Precyzuje – wchodzisz np. na serwis `adobe.com`, gdzie jednym z zasobów który się ładuje jest `*.adobe.io`.

Będąc na `adobe.com` chcę przepuścić `*.adobe.io`, ale tylko i wyłącznie w takiej sytuacji.

Bardziej obrazowo mówiąc – to tak jak byś chciał przepuścić Google Analytics tylko dla konkretnej strony.

W NoScripcie nie możesz uzależnić jednego od drugiego. Jak dodasz jakiś np. CDN do białej listy, to on wszędzie będzie dopuszczony.

uMatrix daje taką możliwość, ale zaprzestanie jego rozwoju jest dla mnie złą informacją.

@dev/null

Dobra, widzę że łagodna aluzja jednak nie trafiła do celu, więc napiszę wprost.

„Jednocześnie jednak nie chcę ufać tym domeną na innych stronach.” – domenOM, do jasnej ciasnej, nie bądź taki ąę.

@dev/null

uBlock też daje taką możliwość, więc nie wiem w czym problem.

@@||adobe.io^$domain=adobe.com (wystarczy dodać do zakładki „moje filtry”)

Kiedyś coś takiego dało się zrobić, ale w wersji 10 i 11 jeszcze tego nie ma (ciekawe czy kiedyś będzie). 10 powstała, bo zamieniono stare rozszerzenia Firefox na WebExtension.

Gdyby zależało wam na bezpieczeństwie to używali byście telnetu przez ssh do przegladania www. Zawsze tylko kłamiecie

Dlaczego DuckDuckGo jest tak polecane jako rzetelny sposób na ochronę prywatności, podczas gdy dobrze znamy je z bloatware-u i innego adware-u z początku tysiąclecia?

Rozwiń.

Oni robili rozszerzenie, czy ktoś trzeci zrobił rozszerzenie, które szpieguje, ale ma w sobie prawilną wyszukiwarkę?

Meta(wyszukiwarka) DuckDuckGo usuwa metadane z zapytań. Wyniki zwracane przez nią nie łączą wyszukującego z wyszukiwanymi frazami. Dlatego jest „polecana jako rzetelny sposób na ochronę prywatności”.

A kto może potwierdzić że tak jest jak piszesz?

Odradzam dodatek DDG, bo ustawia stronę startową na ichnią brzydką i pozbawia możliwości jej konfiguracji. Ustawiając DDG jako wyszukiwarkę dodaną ręcznie (bez dodatku i nie wybraną z listy) strona startowa zostaje bez zmian.

btw dlaczego nie używacie disqus-a do komentarzy? tak to znowu będę musiał zaglądać za rok na spammail żeby wiedzieć czy ktoś odpowiedział, i i tak zginie w tonie innych śmieci…

Z Disqusem jest ten problem, że połowę contentu (komentarze) na swojej stronie oddajesz firmie trzeciej i nie masz nad tym żadnej kontroli. Nie wspominając już o prywatności – nie mam nic do tego, żeby moje metadane zbierał Adam, ale nie byłbym tak chętny do komentowania jakby był tutaj Disqus.

BTW co najmniej dwie z opisanych w tym artykule wtyczek blokują Disqusa (uMatrix i Privacy Badger).

Polecam Firefox Focus

Jest spoko jeżeli oczekujesz czegoś z gatunku „włączam i działa”. Ale osobiście nie przekonałem się – zero kontroli nad tym co się dzieje, nawet nie wiem jakich list używa do blokowania reklam.

A jeżeli korzysta się z VPN, czy wtedy można zrezygnować z „dodatków”? Albo, które mimo wszystko warto zainstalować?

Pyta mało techniczna, próbująca zadbać o prywatność.

Przyjmijmy, lekko upraszczając, że VPN to zaszyfrowane połączenie z pewnym serwerem, który niejako w Twoim imieniu nawiązuje połączenia z konkretnymi stronami albo innymi usługami sieciowymi, wybranymi przez Ciebie w przeglądarce, i wspomnianym zaszyfrowanym połączeniem Ci je odsyła.

W taki sposób – i to jest cel używania VPN – ani administrator sieci lokalnej w której jesteś, ani ISP (Twój dostawca Internetu), ani mające bezpośredni dostęp do infrastruktury ISP służby państwowe, nie widzą informacji o stronach z którymi się łączysz, tylko informacje o Twoich (zaszyfrowanych) połączeniach z serwerem VPN.

Dodatki do przeglądarki to inna bajka – one mają Cię chronić przed podsłuchiwaniem, profilowaniem, włamaniami i innymi zagrożeniami w czasie przeglądania Internetu, tj. od stron, na które wchodzisz. Dlatego trzeba ich używać nawet wtedy, gdy korzysta się z VPN.

Ja bardzo sobie polecam CanvasBlockera https://addons.mozilla.org/pl/firefox/addon/canvasblocker/ Fejkuje odczyty z różnych API z których można utworzyć fingerprint. Ludzie zarzucają mu to że oblewa testy na fingerprinting, ale to z tego powodu, że nie wiedzą jak działa. Za każdym odświeżeniem strony generuje nowy fingerprint więc wg testów ten fingerprint jest unikalny, ale taki właśnie ma być, można zauważyć że wartość tego fingerprintu zmienia się co odświeżenie, więc działa dobrze. Z plusów jeszcze to że jest otwartoźródłowy na licencji MPL-2.0. Natomiast z minusów to, że może nieco zamulać stare kompy, chociaż to zależy od ustawień generatora losowych liczb, w jaki sposób ma podmieniać odczyty z API itd. więc na pewno da się go skonfigurować by działał dobrze i na starszych maszynach. Drugi minus że nie jest jakoś super popularny, to jest niecałe 17 tysięcy użytkowników, ale używam od dwóch lat i twórca nic nie odwalał.

Lubię takie artykuły. Czasem sobie z czymś poeksperymentuje. Wciąż najlepiej używa mi się przeglądarki Brave z kilkoma rozszerzeniami. Dorzuciłem na próbę ClearURLs (dlaczego na stronie Z3S pokazuje aż 35 zastosowanych reguł?). A ciekawie wyglądają też Decentraleyes i Disconnect.

Pytanie tylko, czy te wszystkie rozszerzenia nie wchodzą sobie nieco wzajemnie w drogę w pewnych punktach?

Bardzo dobre pytanie. Ktoś zna odpowiedź?

W drogę nie, ale niepotrzebnie duplikują swoje funkcjonalności i tylko spowalniają przeglądarkę. Np. wbudowane w FF blokowanie trackerów korzysta z list Disconnecta, również uBlock Origin w domyślnych ustawieniach wciąga te listy więc większości osób Disconnect się nie przyda.

Odinstalowałem Disconnecta, bo Tarcza Brave też używa tych filtrów. Ale ClearURLs zostawiłem i Decentraleyes na razie też.

@Marek

Listy Disconnecta już od miesięcy są usunięte z domyślnego zestawu uBlocka, bo zostały uznane za „outdated”.

Niestety niedawno deweloper uMatrix stwierdził, że porzuca rozwój. Kod jest otwartoźródłowy, więc może ktoś inny sforkuje i będzie rozwijał.

zamiast noscripta, lepiej skonfigurowac ublocka w trybie medium, blokuje 3rd party scripty i frame’y imho duzo lepsze rozwiazanie, noscript czaem gryzl sie z innymi addonami.. Plus nie widze w rekomendacjach polaczenia wtyczek multi-account container z temp containers dla FF – obie (bez)posrednio od Mozilli, wiecej na ten temat w https://medium.com/@stoically/enhance-your-privacy-in-firefox-with-temporary-containers-33925cd6cd21

super artykuł, dużo więcej od tego co i tak już wszyscy wiedzą.

ClearURLs – myślałem, że jest trochę mądrzejszy. Jeżeli jest:

zobacz filmik: youtube.com/watch?v=WghSdUz1N-8

… to nie przejdzie od razu tam gdzie trzeba, tylko zapisze na serwerze, że kliknąłem.

ClearURLs fajnie się zapowiadał, ale autor chyba nie spodziewał się takiej popularności tego dodatku. Czasem występują niekompatybilności. Na chwilę obecną nadal nie ma ma tam whitelisty, co dyskwalifikuje ten dodatek. Branch v2 stoi w miejscu.

Zlitujcie się, wtyczki to coś innego, a wy piszecie o rozszerzeniach. Nie wprowadzajcie ludzi w błąd.

Od ociężałego uBlocka Origin polecam Nano Adblocker, który jest forkiem.

Niedawno sprzedal sie tureckiemu devowi, ktory umiescil w nano szkodliwego adsa (wyszukac info), wiec nie. Jest stracony na zawsze.