W poniedziałek rano w nasze ręce trafił niecodzienny plik. Było to złośliwe oprogramowanie rozsyłane przez pocztę elektroniczną, które w kodzie zawierało odwołanie do naszej strony. Czy była to forma pozdrowień od słynnego Thomasa?

Nasze pierwsze, wtedy jeszcze nieświadome spotkanie z Thomasem miało miejsce równo rok temu, kiedy opisaliśmy ciekawy atak na pracowników polskich samorządów. Już w maju tego samego roku doczekaliśmy się nawet ataku, który wyglądał na wymierzony w naszych Czytelników. Opisywaliśmy także atak na użytkowników Allegro oraz kampanię wykorzystującą wizerunek Krajowego Rejestru Długów a także rzekomy wyciek danych z serwisu Chomikuj.pl. Historia działań Thomasa sięga nawet kilka lat wstecz – jednym z ciekawszych jego produktów jest także VBKlip podmieniający numery rachunku bankowego.

Wezwanie do zapłaty

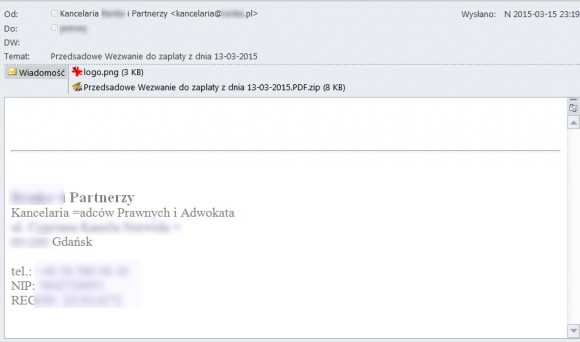

W niedzielę wieczorem do skrzynek zaczęły trafiać wiadomości wyglądające jak wezwanie do zapłaty, rozsyłane rzekomo przez jedną z kancelarii prawnych.

Do wiadomości załączony był plik

Przedsadowe Wezwanie do zaplaty z dnia 13-03-2015.PDF.zip

zawierający

Przedsadowe Wezwanie do zaplaty z dnia 13-03-2015.PDF.zip.PIF MD5: 436a4bd21509eabfc7f5e2f3c626d19f SHA256: 5ad94b14268ef0cbb7f3f88702574f40a371e0457483977501a313135bfcebaf

Trzeba przyznać, że sztuczka z plikiem PIF to rzadko wykorzystywany, a bardzo skuteczny numer. Rozszerzenie PIF nie jest widoczne w systemie Windows nawet wtedy, gdy wyłączone jest ukrywanie znanych rozszerzeń plików, a jednocześnie oznacza plik wykonywalny.

Analiza załączonego pliku: VirusTotal, Malwr.

Funkcje droppera

Dzięki świetnej analizie zespołu CERT Polska wiemy, że plik ten to stworzony w technologii .NET dropper, którego zadaniem jest pobranie pliku właściwego. Z naszego punktu widzenia najciekawsze jest jednak to, że swoje działanie zaczyna od próby otwarcia aliasu naszej strony, http://z3s.pl, za pośrednictwem serwisu DStats.net. Usługa ta pozwala na zliczanie ilości prób otwarcia poszczególnych linków. Pod tym linkiem możemy dzięki temu zobaczyć niektóre statystyki ataku.

Dowiadujemy się z nich, że link został odwiedzony prawie 700 razy (niekoniecznie oznacza to liczbę infekcji – trzeba odjąć maszyny badaczy), z czego ponad 500 razy 17 marca. Wartości te pasują do danych CERT Polska, który zanotował ok. 500 zainfekowanych adresów. Możemy poznać także listę ostatnich 90 adresów IP, które odwiedziły tę stronę – dominują usługi polskich ISP, pojawia się też NFZ czy Lasy Państwowe.

Po nieudanej próbie odwiedzenia z3s.pl przez proxy program odwiedza z3s.pl bezpośrednio a następnie pobiera z sieci kolejny plik. Odwiedza link

http://brubet.pl/templates/kee2/tWVRdWUp.exe MD5: f901e0f7e0aed50cf0db071f6d6a8e06 SHA256: edcf9b87bc7a87a4f85a385eb3e9eea3295828edf05617a2d6e43d095517cfd8

a w razie niepowodzenia sięga po plik

http://updo.nl/file/d9c12a94.exe

W obu przypadkach jest to identyczny plik. Po raz kolejny z pomocą przychodzi analiza CERT Polska. Plik wykonywalny o nazwie tWVRdWUp.exe jest skompilowanym skryptem AutoIt, zawierającym zaszyfrowany plik z Betabotem. Plik jest odszyfrowywany, wstrzykiwany do pamięci i zapisywany do klucza rejestru zapewniającego uruchomienie wraz z systemem operacyjnym. Sam Betabot posiada standardowe złośliwe funkcje.

Analiza pobieranego pliku: VirusTotal, Malwr.

Betabot korzysta z serwera C&C pod adresem

http://emicrosoft.eu/wp-config/js/order.php

do którego wysyła żądania HTTP POST. Na stronie CERT Polska znajdziecie wiele ciekawych informacji o tym, jak bot utrudnia analizę swojego kodu. Sama domena jest obecnie przejęta przez CERT, natomiast w trakcie gdy jeszcze działała, wyświetlała taki oto śmieszny obrazek:

Kto za tym stoi i czemu Thomas

Jesteśmy przekonani, ze za atakiem stoi wspomniany wcześniej Thomas lub ktoś, kto z nim blisko współpracuje. Świadczy o tym co najmniej kilka faktów:

- W kodzie droppera znajduje się następująca ścieżka: C:\Users\Thomas\[…]\Kolejny Downloader\[..]\AdminService.pdb (użytkownik Thomas znajdował się w większości plików DOC używanych w atakach przypisywanych Thomasowi).

- Technika używania droppera napisanego w .NET a następnie wykonywalnego skryptu AutoIt jest charakterystyczna dla części ataków Thomasa.

- Serwer updo.nl oraz zhakowane polskie serwery były wcześniej wykorzystywane przez Thomasa.

- Serwer C&C, choć ukryty za Cloudflare, można było łatwo zlokalizować dzięki rekordom MX lub SPF jako znajdujący się w firmie ProSerwer.pl w której można za hosting płacić SMSem – a to ulubiona forma płatności Thomasa.

- Spam, od którego zaczął się atak, wysłany był z serwerów Nazwa.pl, podobnie jak we wcześniejszych atakach.

- Z tym samym serwerem C&C (emicrosoft.eu) już od 29 stycznia 2015 kontaktowała się inna wersja bota, która pobierana była z serwerów hostingowych w domenie blutu.pl, używanej wcześniej przez Thomasa.

Wygląda zatem na to, że albo to Thomas, albo ktoś, kto bardzo chciał wyglądać jak on. Na deser zostawiliśmy jeszcze ostatni, 7 argument. Ostatni z naszych artykułów na jego temat zakończyliśmy słowami

Nawiązywaliśmy tym zdaniem do mających miejsce w przeszłości ataków DDoS na nasze serwery, prowadzonych przez osoby, którym nie spodobały się nasze artykuły na ich temat. Czyżby Thomas z przekory dopisał adres naszej witryny do statystyk działania swojego bota? Jeśli tak, to prosimy, nie udzielaj nam wywiadu!

Komentarze

„W kodzie droppera znajduje się następująca ścieżka: C:\Users\Thomas..” aaa popłakałem się ..

GG Thomas :D

chcielibyście :)

Dostajecie statystyki z każdego połączenia = wczesniej zaniżyliście je ;) albo jest poprostu Waszym wielkim fanem!

To z3s jeszcze nie wie, że dla polskiej sceny szanowej powoli stają się nowym wykopem?

Pewnie niedługo na żydrurze będą filmiki „Jan Paweł II gwałci dzieci [zaufanatrzeciastrona.pl]”.

Wykop to obecnie strona dla dzieciaków. Kiedyś można tam było znaleźć dużo wartościowych rzeczy a teraz to bym porównał go raczej do pudelka dla dzieciaków.

sceny szanowej :D To teraz klasy gimnazjum mają już nazwy jak kiedyś te z przedszkola?

Witam!

Chciałem też w ten sposób pozdrowić szanownych czytelników z3s.

Pozdrawiam!

Thomas

Przez ciebie cipasie straciłem 4 godziny mojego cennego czasu.

A ja o nim słyszę pierwszy raz. Chyba przespałem tą sławę ;)

@steppe skontaktuj się ze mną via e-mail. na fb zostawiłem Ci maila.

Słuchajcie może pokusicie się o analize nie ataków a samego Thomasa ?

sam raz na popłudniową lekture na niedzielę

Z przyjemnością, tylko na jakiej podstawie? Równie dobrze możemy analizować Fantomasa…

Tak z ciekawosci, czy w ramach analizy kodu i dzialania tego zlosnika, cert.pl lub organy scigania nie prosily Was o oficjalne stanowisko dotyczace faktu umieszczenia waszego aliasu w tym kodzie? Tak formalnie? Nie mieliscie z tego tytulu zadnych nieprzyjemnosci?

też się od razu zacząłem zastanawiać czy czasem się nie kontaktowali w cert z z3s. Choć nie oszukujmy się – nie spodziewałbym się żeby klokolwiek robił jakieś „nieprzyjemności”, trzeba być nieogarniętym żeby posądzać z3s i Adama o coś :D

CERT jako pierwszy dał znać ;)

Nie, tylko kilka osób podesłało jako ciekawostkę :)

Ja obstawiam ze ten caly Thomas to ktoś z Torepublic. Moze mbank, moze TVI lub moze Gonzobonanza? A moze z Victorii Zdzislaw Dyrma…

Ten caly Thomas to jakis totalny skid.

Nie potrafi nawet napisac wlasnego malware tylko caly czas korzysta z gotowych, publicznie dostepnych botow, ktore przepuszcza przez razorcrypta.

To jest wrecz zalosne…

Ale skuteczne.

Dałbym like jakby się dało :P

„na proste umysły działają proste metody”