Złodzieje wymyślili, jak użyć prawdziwej strony pośrednika płatności na fałszywej stronie Allegro i ukraść w ten sposób pieniądze swoich ofiar. Oszustwo jest sprytne, więc warto o nim opowiedzieć i ostrzec internautów.

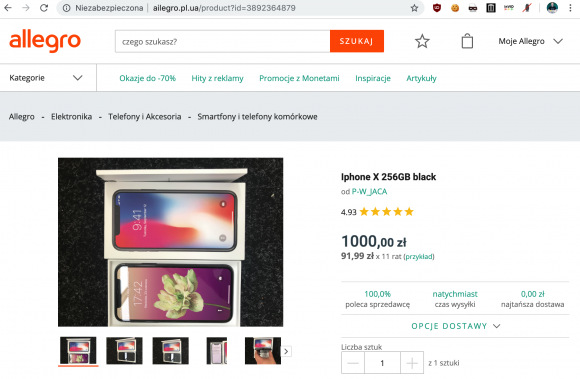

Historia zaczyna się od atrakcyjnej oferty sprzedaży. Można na nią natrafić w serwisie OLX, na Facebooku lub na innej stronie, która pozwala na zamieszczanie ofert handlowych. Co powiecie na Iphone X 256GB black za 1000 PLN? Na dokładkę okazuje się, że sprzedający może wystawić ofertę w serwisie Allegro. To zwiększa wiarygodność propozycji – zakupy na Allegro są z reguły dużo bezpieczniejsze. Otrzymujemy zatem linka do oferty – na przykład takiego:

https://ailegro.pl.ua/product?id=3892364879

Prowadzi on do strony udającej Allegro. Wy pewnie widzicie, że adres się nie zgadza – ale zwykły internauta może nie zwrócić na to uwagi.

Strona – poza błędnym adresem – wygląda dość normalnie. Próba zakupu towaru prowadzi do kolejnej witryny.

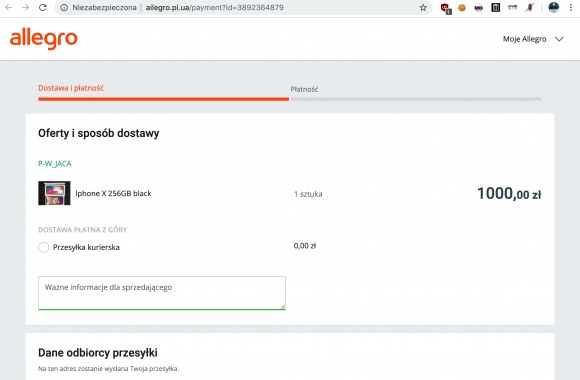

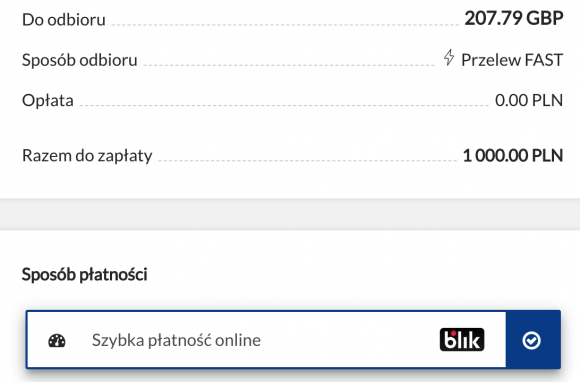

Gdy wybierzemy sposób dostawy (tylko przesyłka kurierska, ale za to za darmo) i podamy adres, pozostaje nam płatność.

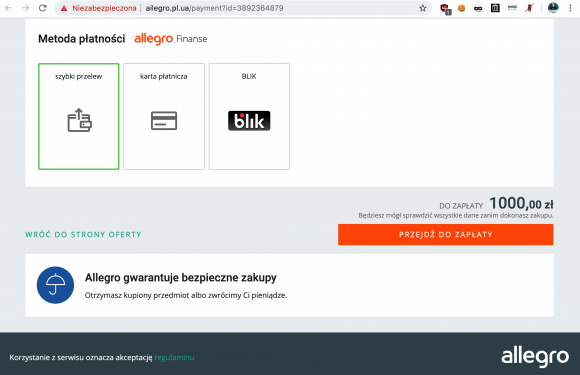

Bez względu na wybraną metodę płatności lądujemy zawsze na tej samej witrynie. Co ważne – jest to prawdziwa (!) witryna pośrednika płatności BlueMedia.

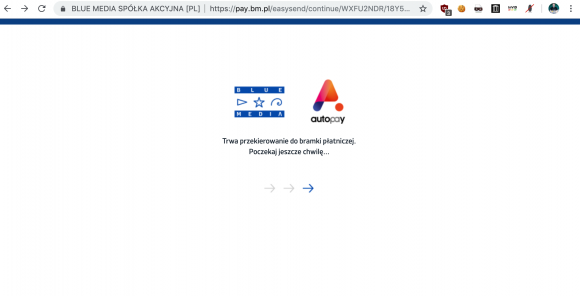

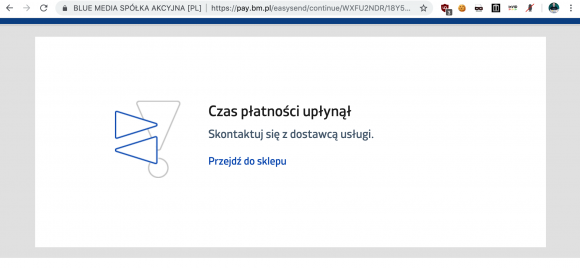

Po chwili oczekiwania okazuje się jednak, że…

Gdy dotarliśmy do tego miejsca oszustwa, transakcja już wygasła. Gdy jednak trafiała tu prawdziwa ofiara, widziała normalny, prawdziwy panel płatności. Oszuści zastosowali bowiem bardzo prostą, lecz skuteczną sztuczkę. Zanim ją opiszemy, zobaczcie, gdzie trafimy, gdy wybierzemy opcję „Przejdź do sklepu”. Link prowadzi to adresu:

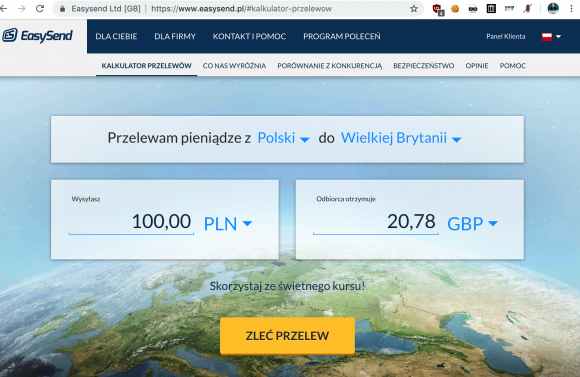

Tam czeka na nas serwis umożliwiający przelewanie pieniędzy na wskazane konto.

Co najważniejsze z punktu widzenia oszustów, za przelewy można tam płacić… szybkim przelew przez usługę BlueMedia.

Przebieg oszustwa

To na czym polega oszustwo przestępców? Scenariusz jest prosty:

- Oszuści zlecają w serwisie EasySend przelew na kwotę 1000 PLN na kontrolowane przez siebie konto.

- Wybierają szybką płatność za pośrednictwem BlueMedia.

- Ofiary, ściągnięte przez fałszywą stronę Allegro, zostają przekierowane na stronę prawdziwej płatności zleconej przez oszustów, gdzie płacą za przelew przestępców.

- Oszuści otrzymują prawidłowo opłacony przelew z usługi EasySend.

Podsumowanie

Nie jest to jedyny scenariusz ataku, w którym przestępcy sprytnie używają prawdziwych mechanizmów szybkich płatności – kolejne opiszemy już wkrótce. Internautom pozostaje pilnie zwracać uwagę na adresy stron, na które wskazują linki przesyłane przez osoby oferujące atrakcyjne towary w internecie. Jeśli się przyjrzeć, to różnice łatwo zauważyć:

Czasem strona przestępców może mieć także kłódkę w adresie, jednak nigdy jej adres nie będzie identyczny jak strony prawdziwej.

Komentarze

Nie mozna zrobic czegoś takiego, ze przeglądarka sprawdzałaby paski adresu w przypadku duzych serwisów i wyswietlałaby komunikaty [co mogloby byc rowniez opcjonalne do oznaczenia dla bardziej zaawansowanych np.]

Duze serwisy powinny być w puli tych zaufanych i jezeli nowa strona zawierałaby adres starej to niech wyskakuje ofierze żółty komunikat

„uwazaj to nie jest strona serwisu allegro”

czy nie wiem subelniej zaznaczyć fragment paska, chociaz to nie byloby juz dobre

Ale jak to ma działać? Skąd przeglądarka ma wiedzieć, że to strona Allegro, skoro adres jest inny? Opisz ten algorytm…

Fraza 'allegro’ pojawia sie w kodzie strony i to nie raz.

Ale wiesz że ta fraza pojawia się na tysiącach stron które nie są Allegro.pl?

DEF recognized_payment_processors = [(’paypal’,’paypal.com’), (’payu’,’payu.pl’),(’fatwallet’,’fatwallet.com’)]

SUB check_if_url_is_fishy(url)

subdomain = get_subdomain_from_url(url)

IF (subdomain in recognized_payment_processors)

10 PRINT 'Hm… why is this payment processor in subdomain?’

20 GOTO 10

Nie ma za co!

no właśnie jak adres jest inny, to pokazuje się, że to nie jest prawdziwa strona

wg. mnie tak to wygląda

1. do puli bezpiecznych adresów w przeglądarce trafia jedynie strona allegro.pl – ją wyświetla normalnie

2. jak strona jest fejkiem – wyskakuje komunikat o błędzie

1. Jak namówisz przeglądarki do zapamiętania listy prawdziwych stron i dlaczego akurat Allegro?

2. Po czym magicznie rozpoznajesz czy strona jest prawdziwa czy nie?

„Czasem strona przestępców może mieć także kłódkę w adresie, jednak nigdy jej adres nie będzie identyczny jak strony prawdziwej.”

Proponuję być ostrożny z tym stwierdzeniem. Adres może być identyczny w przypadkach:

– DNS cache poisoningu

– W przypadku, gdy malware na komputerze ofiary modyfikuje proces przeglądarki (wpisanie w pasku URL prawdziwego adresu będzie kierowało na fałszywa stronę)

Warto napisać, że w obu tych przypadkach nie będzie certyfikatu EV pokazującego nazwę podmiotu obok adresu strony.

Wiktor, piszę o atakach praktycznych, a nie teoretycznych. Jeśli znasz przypadek DNS cache poisoningu lub malware modyfikującego proces przeglądarki w opisany sposób użyte w masowych atakach w ciągu ostatnich 3 lat w Polsce to odszczekam, ale sam nie spotkałem, zatem przed nimi nie ostrzegam :)

Jeżeli chodzi o DNS cache poisoning wyłącznie w Polskę to nie, ale np. rok temu atak DNS cache poisoning został przeprowadzony m.in. na popularny serwis/portfel MyEthaWallet:

http://www.ethnews.com/dns-cache-poisoning-attack-effects-myetherwallet-server

Jeżeli chodzi o malware, który zagraża Polakom to Danabot ustawia proxy i przekierowuje użytkownika(po wpisaniu przez użytkownika prawdziwego adresu strony w pasku przeglądarki) na fałszywą stronę przestepców. W przeglądarce widnieje prawdziwy adres www strony banku. Nie jest to wpinanie się w proces przeglądarki jak to robi Nymaim, ale cel jest osiągnięty: użytkownik, którego komputer został zarażony złośliwym oprogramowaniem, po wpisaniu prawdziwego adresu w przeglądarce ląduje na fałszywej stronie – adres się zgadza, nie zgadza się cert EV.

może zostać przejęty zewnętrzny skrypt na prawdziwej stronie

masowe przykłady to Coinhive, https://zaufanatrzeciastrona.pl/post/co-doprowadzilo-do-wycieku-danych-platniczych-380-000-klientow-british-airways/

Szybko załatane, ale jeszcze w tym roku PowerDNS miał podatność, która pozwalała na to :) CVE-2019-3871

Podatność nie wymagała dużych umiejętności od przestępców (POC: dig @dns-server evil-server.com), ale – o dziwo – nie została masowo wykorzystana. Może z powodu rozsądnego podejścia do wydania aktualizacji.

– Kłódka przy adresie nie świadczy o tym że jesteśmy na bezpiecznej stronie.

– Kłódka przy adresie nie świadczy o tym że jesteśmy na na stronie na jakiej nam się wydaje że jesteśmy dopóki nie klniemy na nią i nie sprawdzimy do kogo należy zarejestrowana domena.

– Certyfikat SSL (domenę z kłódką) może każdy sobie uruchomić nawet za darmo bez pododawania swoich prawdziwych danych osobowych.

– Kłódka przy adresie pomaga tylko zabezpieczyć nas przed tym że ktoś obcy nie podsłucha naszego połączenia i nie podmieni danych np, numeru konta.

No fajny ten atak, ale jaka jest jego frupa docelowa? Nie za duza, waskie grono ktore nie potrafi czytac, badz nie wie, ze jesli oferta jest na allegro to moze ja wyszukac sobie tam, nie musi przeciez korzystac z olx. Do kogo jeszcze to trafi? Do jakiegos losia ktory nie wiem gdzie zyje i nie wiem, ze jak cos w 1 miejscu jest tanie, a wszedzie jest drogie to musi to byc WAL. Ktos jeszcze zostal ?

„Wąskie grono które nie potrafi czytać” to jakieś 80-90% użytkowników internetu, którzy nie wiedzą, że na takie rzeczy trzeba zwrócić uwagę lub wiedzą, ale i tak nie zauważą bo im się nie chce patrzeć.

Niestety bez problemu znajdą się ludzie, którzy kupią sprzęt wiedząc, że pochodzi on z kradzieży.

No i wychodzi kolejny raz niespójność w całym systemie AML. Co z tego, że BM dokonało pełnego audytu tożsamości spółki EasySend, adresata płatności, skoro faktycznie beneficjent ostateczny jest całkowicie nierozpoznawalny? Tego typu ataki będą się powtarzać. Ale nikt (tzn Komisja Europejska) przy zdrowych zmysłach nie zreformuje systemowo dyrektywy AML – bo rozlegnie się krzyk, że „odbierajom prywatnosc w internetach, sodomia i gomoria, panie!”.

i bez tego Panie odbierajom! sodomia jedna Panie

Transakcje wypłat gotówkowych mogą być poniżej limitów i rozpraszane poprzez przelewy na konta powiązane. Dodatkowo pomijane są w monitorowaniu AML przelewy podczas zakupów, co może być sposobem omijania zabezpieczeń finansowych.

Mój antywirus w smartfonie nie dopuszcza mnie do fałszywej strony Allegro.

A ja jestem za tym żeby nic z tym nie robić. Jak ktoś chce iPhone za 1000zł to niech kupuje. Ludzie trochę rozumu!!!!

Jak się Janusze nauczą że nie ma iPhone x za 1000 zł. To się skończą przekręty.

Dziwne. Wystarczą zabezpieczenia i antyvirus, żeby system dalej nie przepuścił do strony podejrzanej. Mi po kliknięciu w link jakoś nie chciała się otworzyć strona pokazana na zdjęciu, wręcz przeciwnie antyvirus ją zablokował i uznał za bardzo podejrzaną z zapytaniem co chcę zrobić dalej. Chyba normalnemu „Kowalskiemu” po wyskoczeniu takiego komunikatu raczej nie przyszłoby na myśl wchodzić dalej.

Nic nie pomoże. Adam opowiadał w prezentacji na confi (https://youtu.be/aaxn9g_jOcc?t=1012) jak ludzie się zachowają w takich przypadkach.

W przypadku wyłączenia adblocka pewnie łatwo rozpoznać ten nieprawdziwy serwis :)