Sprytne emaile skierowane do konkretnych osób, zhakowane serwery związane z instytucjami unijnymi oferujące pliki do pobrania, zhakowane serwery C&C i dedykowane paczki złośliwego oprogramowania – przedstawiamy Przytulnego Misia.

W przeciwieństwie do dużych firm antywirusowych nie mamy licznego zespołu w trzech różnych strefach czasowych, by pracować na okrągło całą dobę. Nie mamy umiejętności w obszarze inżynierii wstecznej. Nie mamy infrastruktury do prowadzenia procesu sinkholingu. Nie mamy sieci milionów sensorów w postaci naszego oprogramowania na komputerach na całym świecie. Mimo tego w ciągu ostatnich 3 dni mogliśmy samodzielnie przeanalizować nową, nigdzie do tej pory nie opisaną kampanię szpiegowską. Wspominaliśmy o niej wcześniej – teraz możemy przedstawić o wiele więcej informacji.

Przebieg ataków

Najstarsze ślady po złośliwym oprogramowaniu znalezione w sieci wskazują, że pierwsze ofiary otrzymały wiadomości poczty elektronicznej od atakujących pod koniec stycznia tego roku. Wiadomość mogła pochodzić ze sfałszowanego adresu nadawcy atrakcyjnego dla odbiorcy i wyglądała tak:

FAX REPORT File Format: PDF Date/Time: 2/26/2015 at 9:05:00 AM Speed: 5140bps Connection time: 01:02 Resolution: 200x200 DPI Description: US5463.pdf Please use the following link to download your file: http://www.tafex-trade.eu/eFAX/5463.ZIP ********************************************************* CONFIDENTIALITY NOTICE: This electronic message contains information which =ay be legally confidential and/or privileged. The information is intended =olely for the individual or entity named above and access by anyone else i= unauthorized. If you are not the intended recipient, any disclosure, copying, distribution, or use of the c=ntents of this information is prohibited and may be unlawful. If you have =eceived this electronic transmission in error, please reply immediately to=the sender that you have received the message in error, and delete it. Thank you.

Pliki ze złośliwym oprogramowaniem umieszczane były na zhakowanych serwerach związanych z instytucjami unijnymi lub sprawiających wrażenie zaufanych. Zlokalizowaliśmy następujące adresy:

- http://bonescan.bidmc.harvard.edu/eFax/150223/0683.ZIP

- http://diplomacy.pl/eFAX-854.ZIP

- http://doa.la.gov/eFax/incoming/150223/0647.ZIP

- http://fese.eu/eFax/incoming/150224/2537.zip

- http://fese.eu/eFax/incoming/150224/5283.zip

- http://fese.eu/eFax/incoming/150224/7042.ZIP

- http://fese.eu/eFax/incoming/150224/8351.ZIP

- http://frontrange360.com/eFax/pdf/853.ZIP

- http://www.europeanissuers.eu/fax/8634.ZIP

- http://www.tafex-trade.eu/eFAX/5463.ZIP

Pliki najczęściej miały nazwę składającą się z 3-4 cyfr i wszystkie były prawidłowymi archiwami ZIP. Archiwum ZIP zawierało plik EXE o analogicznej nazwie, np. 5463.exe. Ten plik, posiadający ikonę dokumentu Acrobat Readera, po uruchomieniu generował dwa kolejne: plik PDF o analogicznej nazwie (np. 5463.pdf) oraz plik reader_sl.exe, czyli właściwy złośliwy program. Plik PDF był automatycznie wyświetlany użytkownikowi a w tym czasie w tle złośliwe oprogramowanie instalowało swoje komponenty. Choć pliki exe były w każdym przypadku unikatowe, każdy plik PDF był identyczny i zawierał stronę testową faksu.

Koń trojański, którego instalacja była celem ataku, posiada standardowe funkcje takie jak komunikacja z C&C, raportowanie informacji o komputerze, wykonywanie zrzutów ekranu itp. Służy prawdopodobnie do kradzieży informacji oraz rozpoznania.

Ofiary

Nie mając dostępu do serwerów C&C ani serwerów gdzie umieszczono pliki ze złośliwym oprogramowaniem trudno przeprowadzić analizę ofiar programu. Z publikacji firmy Prevenity wiemy, że jedną z zaatakowanych instytucji jest polska organizacja rządowa. Z kolei z informacji o krajach, z których wgrywano pliki na serwery VirusTotal wynika, że najczęściej na próbki złośliwego oprogramowania trafiano w Belgii i Francji (a przynajmniej tam znajdowały się komputery, z których wysyłano je do VT). Również lista domen, które serwowały złośliwe pliki ZIP wskazuje, że autorzy całego procederu mogli mieć na celu instytucje unijne lub organizacje z nimi współpracujące.

Zaobserwowaliśmy, że ataki następowały do tej pory w dwóch wyraźnych falach. Pierwsza miała miejsce między 22 a 29 stycznia tego roku. Kolejna, bardziej intensywna rozpoczęła się 23 lutego z apogeum w okolicach 26 lutego. Kolejne próbki pojawiają się od tego czasu w krótkich odstępach. Łącznie odnaleźliśmy ślady 20 różnych wysyłek, z których każda zawierała unikatowe pliki.

Serwery C&C

Złośliwy program zaraz po instalacji raportuje gotowość do działania do serwera C&C. Co dość rzadkie, używa w tym celu protokołu HTTPS. Wśród kilkudziesięciu zidentyfikowanych przez nas różnych egzemplarzy oprogramowania odnaleźliśmy 4 różne adresy serwerów C&C:

- 210.59.2.20:443

- 200.119.128.45:443

- 200.125.133.28:443

- 202.206.232.20:443

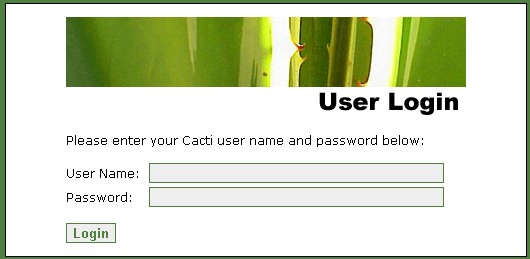

Co widzimy gdy odwiedzimy ich witryny? Każda wita nas tym samym ekranem:

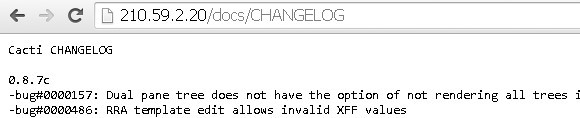

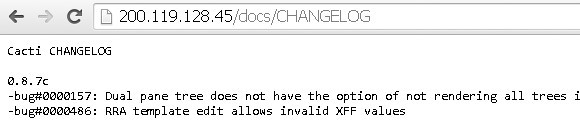

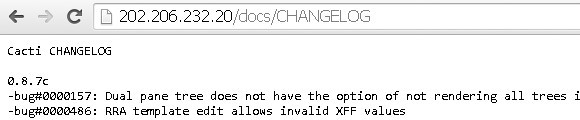

Jeśli przyjrzymy się bliżej tym serwerom, okaże się, że na wszystkich działa ta sama, stara wersja Cacti:

Wersja 0.8.7c ma ponad 4 lata i zawiera kilka bardzo poważnych błędów. Jest w niej co najmniej luka SQLi umożliwiająca odczytanie hasła administratora oraz luka pozwalająca na wstrzyknięcie poleceń na poziomie systemu operacyjnego po zalogowaniu do aplikacji. W naszej ocenie wszystkie te serwery prawdopodobnie zostały zhakowane w celu wykorzystania jako infrastruktura C&C.

Przytulny Miś

50 znalezionych przez nas próbek oprogramowania ma dość niską wykrywalność w serwisie VirusTotal. Mimo iż większość znana jest już od kilku tygodni, często jako złośliwe identyfikuje je 15-20 z ponad 50 programów antywirusowych. Większość określa je dość ogólnymi nazwami, lecz są dwa wyjątki. Kaspersky 20 z 50 próbek opisał jako CozyBear, z kolei Symantec 6 opisał jako Cozer. Skąd ta nazwa? Nie mamy pojęcia. Użycie słowa „Bear” w nazwie zagrożenia sugeruje jego rosyjskie pochodzenie – prekursorem tej tendencji był Energetic Bear nazwany tak przez firmę CrowdStrike. Mamy nadzieję, że wkrótce Kaspersky lub Symantec (a może jakaś inna firma?) opublikują raport, który uzupełni wszystkie brakujące fragmenty naszej próby analizy tego zagrożenia.

Jak znaleźliśmy te informacje?

Prawie wszystko, co przeczytaliście powyżej, znaleźliśmy dzięki Google i jednemu ciągowi MD5 z wpisu Prevenity. Po nitce do kłębka udało się nam znaleźć około 50 próbek złośliwego oprogramowania lub ich śladów. Korzystaliśmy w tym celu głównie z takich serwisów jak VirusTotal, Malwr, Hybrid-Analysis oraz urlquery. Jedynie dostęp do części próbek i informacja o kraju ich pochodzenia wymagały lepszego niż standardowy dostępu do interfejsu VT. Jeśli interesują Was zebrane przez nas informacje lub chcecie rzucić okiem na próbki złośliwego oprogramowania – zapraszamy do kontaktu. Poniżej znajdziecie jeszcze listę skrótów SHA256 oraz MD5 zidentyfikowanych przez nas plików.

SHA256

01468b1d3e089985a4ed255b6594d24863cfd94a647329c631e4f4e52759f8a9

036c5c0075d67f67fee546321f5b9c4f00d37aa9249ffe1627e71946bad4a3d1

099524703c250d1d1a16288dbd2f425d6cd0491f608e207a82f239b39bb26b7e

18c0b02776487babbf6219cdaf97cbf2b534e0cf87a527228dda2d4a468a257f

24a3b18a7e84217a64829baa9ddb8149e9173fe5c233933c1e6bc0dd100183ca

2b160b7eef5ce5fdb83889f96fc40cbbbc7b85450ff2afdf781a8eb5d6a0f541

30c69d91247f8a72a69e4d7c4bce3eafba40975e5890c23dc4dbe7c9a11afa73

363bf9a64718ae7af673f199b04b90abd5196b176932091927f6386271912442

38ae7c1c6ba6104f2d7f18ce95e9124a971202ffc422b21d514537c58d679ba5

3f0ebe892ab87ea24db172ae96cfc216b591d3967821c9d2581a9e11faccde28

418a21d49fe5bca8a3e050f039a0e2aa03db6d2de0fb49e3ff9d987f31b22dda

463e19dfd8dc9a2712deb50ccbe2bf59693cee322fb6f0d45d333e34fe4a3d45

478365f7379cbc4cc84332c7d68a2d8d54336178294585b464ba8cbb51d70601

4bcb2a5d99297b30f8ff00e08cf7330d5e2f69fc602bb317bf8e9f703a137a99

5d0c54fa80ebc4a398de6d848108184966248127eb05d9ceced3fb23349d9988

637cabc343e3ed5b447dccb13aa7caf4d3a3eb3cd617d360167f270ec34596ea

6b31c287e93d7d4a5a92a5ad50ee903534af4ee34ed2879b002b139eaed7510d

7c99ada9ca3172f21bd024c16864a30e351159180dc9f0dfdc3831332cba46bb

7cdb9c2e8b6ca7f0a683a39c0bdadc7a512cff5d8264fdec012c541fd19c0522

7dac2f957340831e752e8ad9c6bdd0d78e45624d3973c566163599ea6dc2c167

7ed2d1aceab5f54df4acca63b5d269842d49521e13bab5e652237667c7eef261

89996b66d5a339939b2072d29675ec3ca6d793f42a5d335a8ea7dab8773321ef

89cd924e6bb24ea151ba653573c64f07b22802473ea94c63c2c94843172998d6

8cc0f8322ce5f546cdccac553420a8ff9784212c5aada89c04a8ec2c5324f983

950c8f9dbec3a2a1603f9202408cf49ea5a9573c7296e5940a42581cbd6fc8c2

9891b5586cede16aa1e1b87380621f68e8956b991cf7675bbe18d2ec61a7522f

9d217fc19800472327465066f4cf369df9ef9c43dd3822af1d7cda79c74e7793

a5373b33ac970dedeb52528b123959145bf51c95b159a30a7823ad8018ac4b41

ac4ffc7a2ba8840a20f6b07aa44328f1802b79ced6a56b3ac7e78fa1178ba65a

b75cc5e0ad70347b3fad6c3e3b6b2bd224ec75e6ea9c906f01b53af58b52f038

bc5625c674f08cca18e73eb661eed0182ef16e27983098cf1c61892ca621d60b

bc7bcb663477238508ce8ad366cc9a77811c7f5eabaec47175858fe972639f40

c1b19af1e354f13c90163780be6ad50f02d5bf8bac1c9cc1eab1377a159de1be

da3ee90d5ae8b82775567bc35896f7752b5f9a1eb686feb2e32f376e8e936e7a

f16cfb7e54a11689fc1a37145b7ff28f17a1930c74324650e9a080ac87d69ac7

f44bead117d2cf34b8e50b81c82fbd1b938b94387cdf84386ace46b1f3b5df1a

f7f4d18dbc0b822b89ba14ffea24114f92b593be0f287f300bb269b310883039

f8d4e4d91c31f1ba5cd49a69c6606b405eb2680c8f985c7b59489cc73450d4e9

fde146d9d8c42d3b7803285bfa73976b81234f9ef37a16f9319929ec1e686bb3

ff9edb92ee8125519aa1eea60cab9999bcd4caa87b891882caddc73a2a5ae9cf

MD5

08709ef0e3d467ce843af4deb77d74d5

0e0182694c381f8b68afc5f3ff4c4653

181a88c911b10d0fcb4682ae552c0de3

1a262a7bfecd981d7874633f41ea5de8

1dde02ff744fa4e261168e2008fd613a

217549d8093f5a953f21e06c6649ec37

2ef51f1ca11ce73fa20b54a5886ad1dd

387a3eaee643695c41485e7e9aaab032

3d3363598f87c78826c859077606e514

4121414c63079b7fa836be00f8d0a93b

416db420e781c709bb71acee0b79282f

43c012086c1ae0a67c38b0926d6cba3f

57a1f0658712ee7b3a724b6d07e97259

5b4250a6bb4c6915ce962d489ee912d6

5eabc9c54b73fffb5f3fddb37a653d7b

5ebce6cbedfec82f1428c3409e3df0ef

62c4ce93050e48d623569c7dcc4d0278

66d2b5ed8646a0ef38eef822555b9828

6f535a0f5c7f710ec4739e52f35a5673

7688be226b946e231e0cd36e6b708d20

8ac0b6d0874449acfacc47bf1fd33236

90674c3cca487fedbe77c4986d023296

90bd910ee161b71c7a37ac642f910059

93176df76e351b3ea829e0e6c6832bdf

98a6484533fa12a9ba6b1bd9df1899dc

9ad55b83f2eec0c19873a770b0c86a2f

9f612661000605c5d0787fe13746e4cc

a5d6ad8ad82c266fda96e076335a5080

a683a19b396be56749989f12aff2b871

ae505c295fc0f98c10aa08577fb9fe00

b4ae6966e65e47afa41610b1fb554607

c79bf9a04913a5018ab8de65ffd1060f

cb52ba412736c9966c02265946b0fdb0

d5a82520ebf38a0c595367ff0ca89fae

d9703d014c5d4f55e2996f3573544476

d9e877c9d256256a5d8b37073f5f8cd8

e8510a7ae4919a3fcedad985fbbca352

f02da961eb7b87b41aee5fd9537022f0

f0a6436ffee12558a434a0fc24b3b33f

f16dff8ec8702518471f637eb5313ab2

f2b05e6b01be3b6cb14e9068e7a66fc1

f58a4369b8176edbde4396dc977c9008

fd8e27f820bdbdf6cb80a46c67fd978a

fe17934587e41662ef6fbd7708023733

fef254d6c46fdced294db44acef8d839

Jedyne dostępne do tej pory analizy zagrożenia opublikowały Prevenity oraz Symantec.

Komentarze

Jeśteście jak „samotni strzelcy” :)

A może „Młodzi Wilcy”? ;)

Wilcy? Wilki. Samotne wilki.

Zadziwiające jak wiele osób nabiera się na ikonke PDF i rozszerzenie EXE.

Na studiach mieliśmy kolegę, którego ciągle gnębiliśmy bo był strasznym lamusem. Raz dostał pendrive ze „sprawozdaniem” z laborek do poprawienia. „Sprawozdanie” dopisało do harmonogramu zadań skrypt cmd kasujący zawartość wszystkich dysków przy następnym uruchomieniu komputera.

Po tym żarcie zrezygnował ze studiów na naszym kierunku :D

Zajebiste! Jesteś z siebie dumny? Pamiętaj, karma wraca, mam nadzieję, że trafisz kiedyś na tego lamusa jako osobę decyzyjną w bardzo ważnej dla Ciebie sprawie. Mam też nadzieję, że lamus będzie pamiętał wasz 'practical joke’ oraz cierpiał na brak empatii.

dobry żart to taki z którego się śmieją wszyscy, a to co zrobiliście to była zwykła złośliwość niedowartościowanych osób, które poczuły się 'lepsze’ na parę sekund. Wierze że byliście z siebie bardzo dumni bo to wyczyn na skale światową.

@mr batman

weź wracaj na karaczana i wykop…

Przecież rozszerzenia domyślnie nie widać.

Osobiście nie rozumiem jak można żyć z ukrytymi rozszerzeniami plików.

Brawo Adamie, tak trzymać, dobra robota!.

Piwko leci, upsss, nie ten portal ;)

https //202.206.232.20 wpuściło mnie jako admin i hasło admin, dziwne ale nie mam czasu przeglądać, brawo dla ekipy ZTS

Kurahen nie śpi :P

http://postimg.org/image/bmnkwc2f9/

Link do wątku? Na /b nie widzę

wątek był na tajnym, niestety już ktoś skasował papierza polaga z tego kaktusa xD

Najpierw piszecie na fejsie „hakujo” a teraz takie przechwałki. Schodzicie do poziomu niebezpiecznika? Kto teraz wyznacza standardy? poziom spada żal żal żal

Co co używają słów 'na fejsie’, ewentualnie celebryci. To odpowiedź na twoje pytanie o standardy, tak BTW.

@Z3S

Wciąż o klasę wyżej są wasze artykuły niż te na niebezpieczniku, tak trzymać.

co wy z tymi porównaniami do niebezpiecznika? jakiś kompleks czy co?

czytam oba portale ale tylko tutaj w komentarzach widzę co rusz jakieś porównania jakiś niedowartościowanych osób, które chyba czują się lepsze że coś napiszą…

A wiesz czemu na Niebezpieczniku nie ma w komentarzach ani słowa o z3s? Myślisz że przez 3 lata nikt ani razu nic nie napisał? :)

+1

Moderacja bezpiecznika osiągnęła poziom onetu itp.:

@macius

A do czego mamy porównywać Z3S? Karaczana?

@Z3S

Bez cukrowania, wasz serwis jest w tej chwili IMHO najlepszy pod względem merytorycznym.

z3s trzyma poziom i z tym się zgodzę jednak nie wiem czemu mają służyć durne komentarze w tym stylu jak powyżej lub dość popularne tutaj „na niebezpieczniku napiszą o tym za 1, 2 ,3 …”. Skoro ta strona trzyma poziom to niech i komentarze będą na jakimś poziomie.

Kacapy macanko robią?