Niektóre ataki mrożą krew w żyłach. Podpisane cyfrowo pliki z aktualizacjami oprogramowania serwowane z serwerów producenta sprzętu zawierające złośliwe oprogramowanie są zdecydowanie na tej liście.

Badacze firmy Kaspersky Lab ujawnili właśnie, że zaobserwowali wielomiesięczną kampanię złośliwego oprogramowania wymierzoną w użytkowników sprzętu firmy ASUS. Co najmniej kilkaset tysięcy komputerów otrzymało niebezpieczną aktualizację – jednak na liście celów było tylko 600 konkretnych urządzeń. Jak przebiegał atak i kim mogą być sprawcy?

Pięć miesięcy ataków

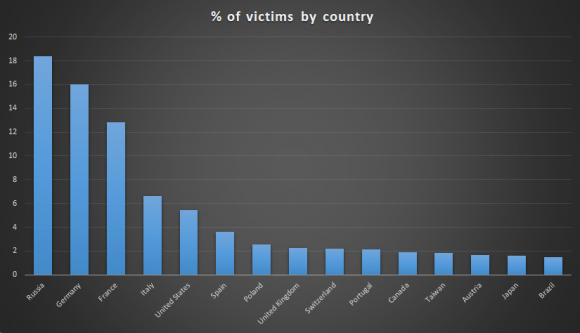

Badacze na ślad ataku natrafili 29 stycznia tego roku. Ich zainteresowanie wzbudziło dziwne zachowanie aplikacji ASUS Live Update Utility, domyślnie zainstalowanej na większości komputerów ASUS-a i służącej do pobierania z serwerów ASUS-a aktualizacji oprogramowania (BIOS-u, UEFI, sterowników czy oprogramowania). Okazało się, że pobiera ona złośliwą aktualizację, znajdującą się na prawdziwych serwerach ASUS-a (np. liveupdate01.asus.com) i podpisaną prawidłowym certyfikatem wystawionym dla ASUS-a. Mamy zatem do czynienia z kolejnym (po incydencie CCleanera) sprytnym atakiem na łańcuch dostaw. Z analiz Kaspersky’ego wynika, że złośliwa aktualizacja serwowana była między czerwcem a listopadem 2018. Firma odnalazła 57 000 ofiar wśród swoich klientów, jednak podejrzewa, że kampania musiała obejmować co najmniej kilkaset tysięcy ofiar. Wśród ofiar znaleźli się także użytkownicy z Polski (ok. 3%).

Proporcja ofiar pomiędzy krajami wynika z popularności AV Kaspersky w tych krajach. Liczba faktycznych ofiar powinna zależeć od popularności marki ASUS.

Bardzo cicho i bardzo sprytnie

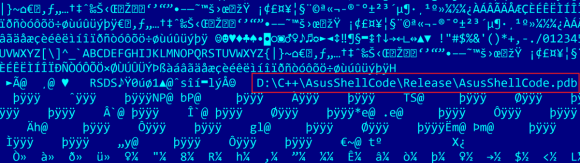

Złośliwe oprogramowanie wykazywało się bardzo dużym sprytem, dzięki czemu przez wiele miesięcy unikało wykrycia. Nie wykonywało początkowo żadnych połączeń sieciowych – i w większości przypadków nigdy nie łączyło się z siecią. Nie atakowało jednak wszystkich ofiar, a wyboru tych, które zostaną potraktowane szczególnie, dokonywało na podstawie zakodowanej wewnątrz złośliwego pliku listy adresów MAC. Różne próbki miały różne cele zaszyte w swoim kodzie, łącznie analitycy odnaleźli ok. 600 adresów MAC docelowych ofiar. Dopiero gdy analiza adresu MAC wskazywała, że dany komputer miał być obiektem ataku, złośliwy program nawiązywał połączenie z domeną asushotfix.com i stamtąd pobierał kolejny złośliwy program. Niestety w momencie wykrycia zagrożenia domena była już nieaktywna, co uniemożliwiło ustalenie, jakie funkcje spełniał kolejny etap infekcji.

Sama lista adresów MAC także była zamaskowania – program nie przechowywał adresów, a jedynie ich skróty MD5. Badaczom udało się jednak odgadnąć większość z nich (zapewne metodą siłową). Nie jest znana tożsamość docelowych ofiar ataku.

Bez wątpienia ciekawe jest, jak atakujący zdobyli adresy MAC potencjalnych ofiar. Badacze podejrzewają, że mógł to być plon ich poprzednich ataków.

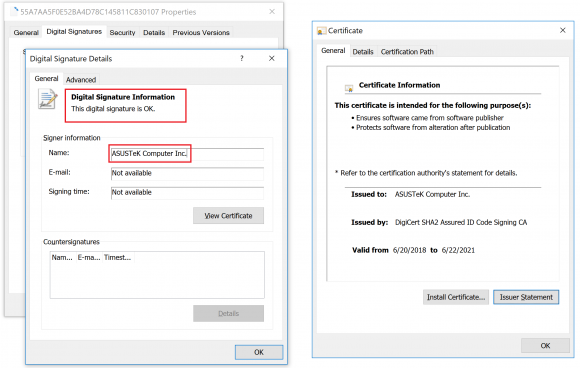

Złośliwe oprogramowanie było podpisane certyfikatem ASUS-a i nie było wykrywane przez oprogramowanie antywirusowe. To sprawiło, że nawet gdy ktoś zauważył coś podejrzanego (tak jak ci użytkownicy Reddita), to nadal nie uznawał tego za próbę ataku. Gdy używany na początku ataku certyfikat wygasł, atakujący zmienili go na aktualny.

Co ciekawe, złośliwy kod był doczepiony do instalator ASUS-a z roku 2015, lecz podpisywany był bieżącymi kluczami. To sugeruje, że atakującym udało się uzyskać dostęp do infrastruktury służącej do podpisywania kodu, lecz nie mieli dostępu do platform budujących oprogramowanie. W trakcie ataku oprócz złośliwej aktualizacji ASUS wypuszczał także liczne inne aktualizacje, które nie były zmodyfikowane przez przestępców.

Domena używana przez przestępców – asushotfix.com – została zarejestrowana 3 maja 2018 roku, a pierwsze połączenia do niej obserwowano pod koniec maja.

Kaspersky odnalazł ślady połączeń z nią u jednego ze swoich klientów pod koniec listopada 2018, jednak nie miał możliwości ustalenia komputera, na którym doszło do infekcji.

Fatalna reakcja ASUS-a

Badacze poinformowali ASUS-a o swoim odkryciu już 31 stycznia 2019. Dwa tygodnie później doszło także do rozmowy pracownika firmy Kaspersky Lab z przedstawicielem ASUS-a. ASUS do tej pory nie poinformował o problemie swoich klientów.

ASUS przez kolejny miesiąc nadal sam używał certyfikatu znajdującego się w posiadaniu przestępców do podpisywania swoich aktualizacji. Co więcej, do tej pory nie odwołał dwóch certyfikatów, którymi podpisywane było złośliwe oprogramowanie. To karygodne zaniedbanie producenta.

Związek z atakiem na CCleanera

Badacze nazwali opisywany atak ShadowHammer i uważają, że mógł mieć związek z bardzo podobnym atakiem na program CCleaner, którego ofiarą mogła paść polska fabryka Samsunga. Na liście ofiar atakujących w tamtym przypadku był także ASUS, więc jest całkiem możliwe, że po dostaniu się do sieci ASUS-a przez złośliwą aktualizację CCleanera napastnicy kontynuowali swoje dzieło, tym razem atakując klientów ASUS-a.

Hasze złośliwej aktualizacji (Liveupdate_Test_VER365.zip):

aa15eb28292321b586c27d8401703494

bebb16193e4b80f4bc053e4fa818aa4e2832885392469cd5b8ace5cec7e4ca19

Kaspersky umożliwił także weryfikację, czy dany adres MAC znajduje się wśród zidentyfikowanych do tej pory celów atakujących. Sprawdzić można to pod adresem shadowhammer.kaspersky.com.

Odkrycie Kasperskiego potwierdził także Symantec w wywiadzie dla serwisu Motherboard. Pełne informacje o ataku zostaną ujawnione za dwa tygodnie podczas konferencji SAS w Singapurze. Według badaczy napastnicy porzucili ataki na klientów ASUS-a w listopadzie 2018 i obecnie zajmują się już innymi celami…

PS. Nadal uważamy, że zalety automatycznych aktualizacji przewyższają związane z nimi ryzyka.

Komentarze

może Kaspersky jako jedyny ujawnia rządowe trojany i dlatego jest tak atakowany

A może po prostu odciągają uwagę od Trojanów własnego autorstwa, czy też autorstwa FSB…

W myśl zasady „patrzcie co robią! Mu to wykrywany, więc jesteśmy tymi dobrymi!”

Jak domena śpi to chyba za późno trochę wykryli.

To takie trochę „stary okradli was”, „co ty nie powiesz”

@fjdjdj

Naprawdę słowo „trojanów” zasługuje na pisanie wielką literą?

Co to za nowa moda z pokreślaniem wielką literą coś niby znaczących wyrazów w zdaniu. To nawet nie moda, tylko już plaga.

Ktoś Mi wytłumaczy ten Fenomen, z którym się spotykam jako internetowy Czytelnik?

w publikacjach po angielsku zawsze piszą tę nazwę wielką literą

Bo „trojański” w „Trojan horse” pochodzi o miasta Troja, a przymiotniki pochodzące od lokalizacji geograficznych o ile pamiętam w angielskim piszemy wielką literą. W polskim nie.

W języku polskim wszystkie przymiotniki piszemy małą literą. Wielka litera pojawi się tylko wtedy, gdy taki przymiotnik rozpoczyna zdanie/równoważnik zdania.

@Backdoor

Nie wiem, czy pisownia angielska powinna mieć wpływ na pisownię polską. Wydaje mi się że nie. Zdaję sobie sprawę z tego, że opracowania informatyczne mają nazewnictwo pochodzenia angielskiego, ale wszelkie odmiany, zgodnie z polską gramatyką, powinny być spolszczone. Np. Linux – linuksowy.

Jednak nie o to mi chodziło. Pisałem ogólnie o pladze podkreślania wielką literą słów, które zasady polskiej gramatyki nie zaliczają do nazw własnych, imion, nazwisk, marek, nazw geograficznych i innych tego typu. Myślałem, że w ostatnim zdaniu poprzedniej wypowiedzi uda mi się to zjawisko unaocznić. Podam więc jeszcze kilka przykładów (niemalże cytatów) prezentujących ten fenomen:

1. On twierdzi że jestem Ateistą.

2. Jestem wielkim Fanem.

3. Jest Neurologiem i gitarzystą.

4. Leser będzie zawsze Leserem.

5. Zaufaj mi, jestem Architektem.

6. To może udać się w Maju tego roku.

7. Rozmawialiśmy także po Angielsku.

8. Cena, ceną, ale Niezawodność jest najważniejsza.

9. Odmówiono przystąpienia do egzaminu na pilota Dronów bo zjadłem Makowca.

10. Zapytano mnie, czy Ja to Ja.

Te przykłady to też pochodna języka angielskiego? Czy ktoś jest w stanie wytłumaczyć mi o co chodzi?

„Nadal uważamy, że zalety automatycznych aktualizacji przewyższają związane z nimi ryzyka”. Tu nie ma żadnego ryzyka, mafia rządowa w postaci służb specjalnych robi sobie co chce, i nie masz nic do powiedzenia. Co najwyżej o jakimś małym ryzyku można pobleblać? Dlatego win 10 to produkt służący inwigilacji! :)

Masz racje automatyczne najlepsze.

Jak instalowac wirusy to automatycznie,

a jak zostanie wykryty wirus to firma powiadomi

i uzytkownicy zaktualizuja nowe oprogramowanie recznie.

Tak się starają żeby mnie dopaść, nie dość gorliwie pobieralem nauki Mao

W czasach klonow IBM PC/XT/AT jedyny firmware na pokladzie to bios wpisany do pamieci xxROM – bez mozliwosci programowej aktualizacji i oprogramowanie kontrolera klawiatury core 8048 tez na stale. Dalo się :) dalo. Pierwszy biosowy wirus to byl zdaje sie charnobyl. Po co nam aktualizacje firmware jeszcze 'zamkniete’ producent hardwaru powinien godziwie zarabiac na hardware a nie na tych wszystkich soft-bajero-przydawkach do niego. Dzis mozna nawet upgrejdnac soft 737max bez powrotu tego ostatniego 'do fabryki’. Chcemy za tanio no to mamy.

Przecież w Asus-ie aktualizacje nigdy nie działały. Jedyne co się ciągle automatycznie aktualizowało, to aplikacja do aktualizacji.

Wystarczy wejść na stronę i zobaczyć daty sterowników i oprogramowania. Najświeższą ma zawsze aplikacja do aktualizacji.

Pozwólcie, że zaproponuję zmianę tytułu:

„Setki tysięcy Windowsów na komputerach firmy ASUS zarażonych, także w Polsce”

Usunąłem błąd rzeczowy i ortograficzny…

Traktujcie czytelników poważnie, to już lekkie przegięcie… Za chwilę nagranie złośliwego pliku na kartę SD będzie „hakowaniem (tfu) kart SD”.

A dlaczego nie „Setki tysięcy systemów operacyjnych z rodziny Windows…”? I gdzie sobie ten błąd ortograficzny wyimaginowałeś?

W tytule nie ma błędu ortograficznego.

Ja Krang przyjaciel Zdechłej Pszczoły stwierdzam że aktualizacje automatyczne to zło jakich mało. Tylko ręczna aktualizacja daje pełną kontrolę nad tym co wybieramy. Najlepiej nie aktualizować i dać się hackować.

@Krang

Strzyżone-golone? albo ludzie-ideologia?

Tam gdzie jest 50-100 użytkowników trzeba aktualizować automatycznie, tam gdzie jest możliwość aktualizacji ręcznej (techniczna, czasowa i osobowa) nie wolno włączać aktualizacji automatycznej. Samo zuo to rozbijanie rzeczywistości na kawałki, o które można się potem kłócić.