Często słyszymy o atakach na kamery, routery czy tostery, jednak tak istotny element biurowego wyposażenia jak drukarki bywa w badaniach pomijany. Grupa naukowców postanowiła do zmienić, a efekty okazały się być przewidywalne.

Jeśli nie macie czasu czytać całego artykułu to odpowiemy na pytanie tytułowe: prawdopodobnie tak. Z 20 drukarek przetestowanych przez ekspertów każda miała co najmniej jedną podatność – a niektóre nawet 12. Większość można było co najmniej zawiesić, sporo fizycznie uszkodzić a część całkiem ładnie zhakować. Ale po kolei.

Drukarki, wszędzie drukarki

Badacze z uniwersytetu w Bochum zauważyli lukę w badaniach bezpieczeństwa i postanowili ją dzielnie wypełnić. Tą luką były badania bezpieczeństwa drukarek sieciowych. Są to urządzenia często obsługująca różne mniej lub bardziej egzotyczne protokoły, dostępne zdalnie, wyposażone w przeróżne funkcje – cel idealny dla testerów bezpieczeństwa. Badacze zebrali więc 20 drukarek kurzących się w różnych kątach ich wydziału i poddali je całej baterii nieźle przemyślanych testów.

W skrócie przygotowano następujące ataki:

- DoS poprzez dwie linijki w PostScripcie powodujące wejście drukarki w niekończącą się pętlę,

%!

{} loop

- wymuszenie przejścia w tryb offline (obsługiwane przez większość urządzeń),

- fizyczne uszkodzenie poprzez zapisywanie długich nazw zmiennych do NVRAM który posiada ograniczoną żywotność liczoną w cyklach zapisu,

- podmianę polecenia wydruku strony na puste polecenie, powodującą brak możliwości drukowania,

- zdalny reset do ustawień fabrycznych po SNMP,

- modyfikację cudzych zadań drukowania (możliwe przez manipulacje w PostScripcie),

- zdalny odczyt danych z NVRAM (w tym np. hasła administratora czy zapamiętanego hasła do konta pocztowego),

- zdalny dostęp do systemu plików,

- przechwytywanie drukowanych dokumentów innych użytkowników,

- łamanie haseł PJL i PostScript.

Do przeprowadzenia testów badacze stworzyli dedykowane narzędzie, nazwane PRET, które znacząco ułatwiło i przyspieszyło proces testowania drukarek. Jak zatem drukarki wypadły w testach? Źle.

Ta drukarka jest chora

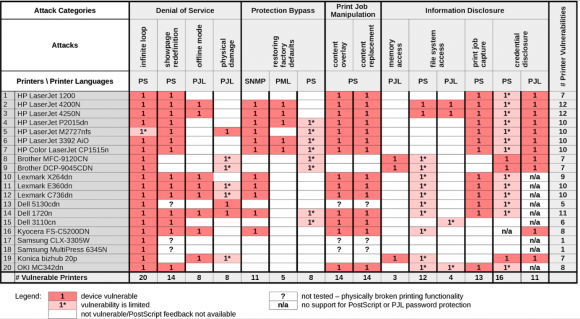

Kliknięcie w poniższą tabelkę otworzy ją w większym formacie, jednak już rzut oka wystarczy, by zauważyć dominujący kolor czerwony, czyli podatność na różne problemy bezpieczeństwa.

Atak nieskończonej pętli zadziałał na wszystkich drukarkach, jedynie HP LaserJet M2727nf po 10 minutach resetowała zadanie i była znowu dostępna. Prawie w każdej badanej drukarce można było uniemożliwić wydruki przez zmianę definicji drukowanej strony. Co trzecią dało się zdalnie przełączyć w tryb offline, a kilka modeli można było uszkodzić fizycznie przez 24-godzinną serię zapisów do NVRAMu. Większość drukarek pozwalała na zdalne przywrócenie do ustawień fabrycznych, prawie wszystkie pozwalały na manipulację wydrukami. Trzy modele pozwalały na odczyt zawartości pamięci NVRAM a kilka także na odczyt systemu plików. Ponad połowa umożliwiała zdalne przechwycenie cudzego wydruku a prawie wszystkie ujawniały zbyt dużo informacji. Na 15 różnych testów tylko cztery modele zaliczyły mniej niż 7 wpadek – dwa Delle i dwa Samsungi. Dla Samsungów należy się duża pochwała – były podatne tylko na błąd nieskończonej pętli.

A co z moją drukarką?

Jeśli Twojej drukarki nie ma na liście, to polecamy sprawdzić ją narzędziem PRET udostępnionym przez naukowców (choć rekomendujemy powstrzymanie się od testowania możliwości uszkodzeń fizycznych). O szczegółach badań możecie przeczytać w opublikowanej pracy naukowej, a w atakowaniu drukarek powinna pomóc dedykowana Wiki. Udanej zabawy – i nie wystawiajcie swoich drukarek do internetu jak robi to większość polskich uczelni.

Komentarze

To już było od dawna wiadomo, na 28c3 była prezentacja na temat drukarek/urządzeń wielofunkcyjnych HP. Swoją drogą, mieć dostęp do drukarki tylko po to żeby ją psuć czy zawieszać to mija się z logiką. Polecam prezentacje oglądnąć:)

Podobnie mija się z logiką jak ataki DDoS ;)

Dlaczego „mija się z logiką”? To tylko Twoje zdanie i nic więcej. Sieciowe trolle myślą inaczej. A jeśli możesz sparaliżować pracę drukarki w biurze gdzie się dużo drukuje, to możesz te biuro zwyczajnie zamknąć. Dla osoby zmotywowanej do ataku, każda destrukcyjna aktywność ma sens.

i po co tak psuć…

Nazywanie 'pracą naukową’ raportu z wysyłania różnych treści do drukarek to lekkie nadużycie.

Myślę, że to pierwszy punkt wejścia przy testach od wewnątrz – drukarki i telefony VoIP.

Nie tak daleko od drukarek są systemy „follow me printing” albo „managed printing services”, zazwyczaj w formie JAR-a uruchamianego w maszynie wirtualnej na drukarce – bardzo duża powierzchnia ataku.

Sporo drukarek pozwala na zapis na swoich wewnętrznych pamięciach (i nie mam tu na myśli twardych dysków) z systemem plików FAT. Można tam wgrać złośliwy kod i/albo wykorzystać tę cechę do dalszej eksploracji sieci – rzadko wykorzystywana ale spotykana cecha drukarek.

.

O wewnętrznych twardych dyskach – w dużych kombajnach – już nie wspominam, bo każdy głupi już o tym wie jak wielkie dają możliwości instalacji złośliwego kodu, albo wykradania danych.

szkoda, ze nie pokusili sie na zebranie drukarek wg. producentow, przez co brakuje najpopularniejszych (najtanszych i najlepszych w swojej cenie) canon’ów, oraz najlepszych drukarek ze wzgledu na jaksoc wydruku (i glowice) epsonow.. :)

Jakiś gość zainstalował konwersję DOOM (z 1996) na Canonie Pixma przez aktualizację FW.

https://www.contextis.com/resources/blog/hacking-canon-pixma-printers-doomed-encryption/

Hmmm… HP 1200? Chyba że wersja dn bo sama HP 1200 to miała tylko lpt i usb. A co do testów to ciekawe czy ktoś robił następujący test: urządzenie wielofunkcyjne z faksem podłączone do sieci bez dostępu do Internetu i próba włamania poprzez linię telefoniczną. To byłoby coś ciekawego.

Włamy przez linię PSTN i modem są stare jak świat, nie ma w nich nich ciekawego.

A jak ma się „zwykłą” drukarkę (nie sieciówkę) tylko udostępnia się przez udostępnianie drukarek, albo CUPS? Paru znajomych mających firmy tak robi właśnie z obawy o takie przygody.

Jest tak samo podatna na atak.

Były już błędy w SMB/Samba/CUPS i pewnie jeszcze znajdą.

Jeśli to środowisko Linuxowe to może pomóc jego utwadzenie i SELinux.

A moja po prostu nie jest sieciowa, a nawet jakby była to bym jej nie wystawił publicznie, zawsze można też ustawić dodatkowe zasady na routerze, żeby tylko znane urządzenia się z nią mogły połączyć. I z głowy

inne programy do testu drukarek macie tutaj:

http://hacking-printers.net/wiki/index.php/Main_Page

Hola, te pochwały dla Samsunga i Della to chyba trochę przedwcześnie.

Przecież ich dobre wyniki są zależne od faktu, że testowane drukarki były już zepsute i nie drukowały. Wobec tego to, co Wy przyjęliście za zaliczony test było tak naprawdę niesprawdzone i zakładanie, że test by był zaliczony jest nie fair (i trochę optymistyczne).

W przypadku Della nawet widać, że inne modele tej firmy są podatne na rzeczone ataki, a jeden model akurat był zepsuty i nie mógł być przetestowany w pełni.

Proszę o sprostowanie.

Nie chcę testować,więc pytam: brother DCP-J562 jest odporny?