Włączenie dwuskładnikowego uwierzytelnienia do konta Google nie każdemu pomoże ochronić je przed dostępem osób nieautoryzowanych. Gdzie technika zawodzi tam sprytną socjotechnikę można posłać.

O ile nas pamięć nie zawodzi, to nie licząc zgłoszonych błędów w ramach programu Bug Bounty znamy tylko jeden przypadek, gdzie atakującemu udało się ominąć dwuskładnikowe uwierzytelnienie Google. W roku 2012 włamywacze z grupy UGNazi przejęli w ten sposób kontrolę nad Cloudflare by podmienić stronę 4chan.org. W przypadku części użytkowników może jednak zadziałać sztuczka opisana poniżej.

Mutacja metody polskich oszustów

Nasi krajowi oszuści już od dłuższego czasu stosują sprawdzoną metodę wyłudzania kodów jednorazowych – choć w innym celu. W jednym z wariantów usług SMS premium aktywowanie usługi wymagania podania na stronie WWW treści kodu otrzymanego w wiadomości SMS. Przestępcy najpierw wybierają jaki numer telefonu chcą zapisać do usługi premium a następnie wysyłają nań wiadomość o treści „Przepraszam ale moje dziecko wysłało SMSa i się pomyliło i do Pana przyjdzie kod zamiast do mnie, proszę ten kod do mnie przesłać, przepraszam za kłopot”. Jeśli ofiara da się nabrać to w ten sposób aktywuje sobie usługę rękami przestępcy. Podobny schemat ataków na uwierzytelnienie Gmaila pokazano wczoraj w sieci.

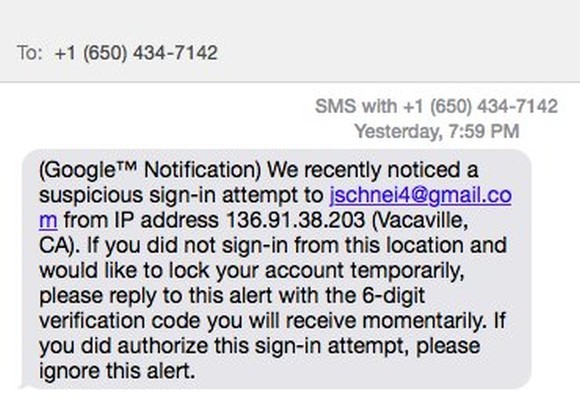

Alex McCaw opublikował na Twitterze treść ciekawej wiadomości SMS:

Wiadomość ta udaje komunikat od Google wskazujący na możliwość ataku na skrzynkę użytkownika. Zawiera także prośbę o przesłanie kodu SMS (który za chwilę dotrze do ofiary) w celu zablokowania dalszego rzekomego nieautoryzowanego dostępu do konta. Oczywiście kod, który przyjdzie za chwilę na komórkę ofiary to kod umożliwiający logowanie na jej konto zabezpieczone dwuskładnikowym uwierzytelnieniem.

Przeprowadzenie takiego ataku wymaga – oprócz niezbyt przytomnej ofiary – znajomości jej adresu poczty elektronicznej oraz numeru telefonu, jednak w dzisiejszych czasach nie są to informacje nie do zdobycia. Oczywiście tego rodzaju ataki muszą być poprzedzone odpowiednimi przygotowaniami, jednak najwyraźniej są atakujący uznający niektóre cele za na tyle istotne, by były warte tego wysiłku. Nie widzieliśmy jeszcze tego schematu ataku na Gmaila w Polsce, ale niewykluczone, ze takie lub podobne ataki mogą pojawić się w przyszłości, zatem – jak zawsze – uważajcie.

Komentarze

Oszustwo w stylu czarnych euro:

http://losyziemi.pl/polska-kobieta-pochodzenia-kamerunskiego-sprzedala-biznesmenowi-czarne-euro-i-magiczny-spray-za-50-tysiecy-euro-zeby-wyczarowal-sobie-nim-100-tysiecy-euro

Skąd biorą się tacy kretyni?

Czy oni nie wiedzą, że są takimi maksymalnymi kretynami?

Do niedawna często sobie zadawałem takie pytanie – z różnym nasileniem odpowiednika słowa „kretyni”: od „pajaców”, przez „bezmózgi”, po „debilów” itp.

Ale ostatnio w radiu słuchałem fajnej rozmowy redaktora z naukowcem, w kontekście czegoś zupełnie innego, ale cytowali wyniki badań, z których wynikało, że tylko 4% populacji jest zdolne do refleksji i przemyśleń nad wszystkim co robią i jak robią.

Pesymistyczne, ale może dużo wyjaśnia, np. z tego jak ludzie używają samochodów, jak parkują, jak się do siebie odnoszą i jak używają telefonów i komputerów :D

Próby wyłudzenia adresu email także mają już miejsce.

Kilka dni temu odebrałem telefon i rozmowa wyglądała +/- tak:

– Nazywam się X i mam do przesłania zdjęcia z imprezy Y.

– To proszę wysłać na firmową skrzynkę.

– Ale rozmiar jest za duży, może mi pan przypomnieć adres na gmailu, na który wysyłałem poprzednio zdjęcia?

– ?! … [email protected]

Z przykrością muszę przyznać, że ja się dałem podejść…

Czekam na dalszy rozwój wypadków.

Miałem tego typu sytuację jakieś 1,5 roku temu, zupełnie nie wiedziałem o co chodzi, aż do teraz. To co mi się najbardziej nie podobało i pozwoliło zareagować właściwie to to, że sms był wysłany z nr „prywatnego”. Właściwe sms-y przychodzą z słowem „Google” w polu od.

Jak ktoś się na Ciebie zaweźmie, to tak zrobi sms’a, żeby było napisane że go dostałeś od google’a – jak będzie mu się opłacać, to zainwestuje i wystarczy odpowiedni parametr w jego infrastrukturze do wysyłania smsów.

Człowiek włącza 2factor i wie zatem, że bez kodu nie da rady się zalogować. Zatem dostępu do konta nie da się bardziej zablokować, bo ktoś kto nie ma kodu, nie ma dostępu :p ahhh, ludzie

Teraz już na pewno się pojawią ;D

Super artykulik, ciekawe czy nadejdzie dzień olśnienia i takie ataki przestaną działać + co wtedy zostanie wymyślone ;)

Zamiast SMS, oddzwanianie i podawanie kodu jednorazowego w formie werbalnej.

@asdf:

„Zamiast SMS, oddzwanianie i podawanie kodu jednorazowego w formie werbalnej.”

IMO nie przyjmie się bo.

1. Dużo bardziej upierdliwe dla usera od SMS

2. Droższe w utrzymaniu (konieczność zatrudnienia żywych osób do obsługi infolinii)

3. Zasadniczo nie będzie to specjalnie podnosić bezpieczeństwa (przecież oszust może odebrać telefon, tak samo jak SMS), CHYBA że przy okazji telefonu weryfikowana będzie dodatkowo tożsamość dzwoniącego, która wymagać będzie podania informacji teoretycznie nieznanych wyłudzaczowi. Ale wtedy wspomniana upierdliwość rośnie jeszcze bardziej, a prawda jest taka, że tzw. „sekrety” (nazwisko panieńskie matki, imię psa, itp.) również coraz łatwiej można ogarnąć socjotechniką i/lub trzepiąc profile ofiary na socialach…

A mówimy tu przecież nie o ataku masowym, a sprofilowanym (i tak w wersji obecnej atakujący potrzebuje nr telefonu i adres e-mail ofiary)

Technika idzie do przodu i juz jest mozliwosc weryfikacji po glosie i to podobno bardzo skutecznie. Glos jest niepowtarzalny jak linie papilarne i siatkowka oka. Zreszta ta metode stosuja takie sluzby jak NSA. Majac dostep do rozmow komorkowych zachowuja probki glosu i w ten sposob moga odnalezc osoby ktore zmienily komorke.

Potwierdzam!! W jednym z Irlandzkich Banków, żeby zresetować swoje dane dostępowe online trzeba powrórzyć i przeliterować ciąg 10 liczb do systemu 'voice’. Po poprawnej weryfikacji przychodzi SMS na twoją komórkę (która wcześniej była zarejestrowana w Banku) z kodem jednorazowym ważnym kilka minut. Próbowaliśmy z kolegami obejść system voice na rózne sposoby. Jak na razie =[BULLET PROOF]=

Tej skuteczności jednak daleko do 100%.

A odchylenia są w obie strony: zarówno false negative, jak i false positive :(

Zamiast jakichś kodów jednorazowych wysyłanych SMS-ami – certyfikat, certyfikat i jeszcze raz certyfikat.

Dlaczego tego prostego i bezpiecznego sposobu na dwuskładnikowe uwierzytelnienie praktycznie nikt nie stosuje???

Pryszczaci informatycy wymyślą zaraz jakieś nowe super zabezpieczenie, np:

– siedmioskładnikowe uwierzytelnianie

– trzeba stanąć na jednej ręce i przesłać zdjęcie

itp.

Nikt nie nakazuje Ci używania tych metod uwierzytelniania. Masz wolną rękę do to czy chcesz z tego korzystać czy nie.

”Witam. Na wstepie przepraszam za klopot ale podczas rejestracji w serwisie internetowym przez moja nieuwage moje dziecko wpisalo nieprawidlowy numer telefonu i SMS dotyczacy rejestracji zamiast do nas zostal wyslany na Pani/Pana numer. Czy jest mozliwosc odeslania mi tresci tego SMSa pod moj numer jesli juz dotarl lub dopiero dojdzie? Jezeli nie sprawi to klopotu bede bardzo wdzieczna za pomoc, z gory dziekuje. Anna.”

kolega takiego sms’a ostatnio dostał, ale nie zareagował

Mieszkam w Irlandii.

Od kilku tygodni dzwonią do nas do Firmy ludzie z Indyjskim akcentem i proszą o podanie danych personalnych naszych konsultantów (adres email, firmowy numer telefonu, adres do korespondencji) ponieważ mają 'u siebie’ niedoręczoną kopertę od kuriera i chcą ją przekierować na poprawny adres. Jeśli się nie mylę, przedstawiają się jako „Omnitrax” lub coś podobnego.

Z ciekawości (bo mamy zapleczę Forensics i dużo wolnego czasu) ustawiliśmy publicznie kilka fake-profilów na linkedin oraz stworzyliśmy virtualny adres email 'nowego pracownika’. Co ciekawe… podając jego fałszywe dane nic nie przychodzi ani pocztą ani mailem. Ostatnio Pan z Indii poprosił mnie, żebym otworzył stronę www na której mogę śledzić przesłaną paczkę. Poprosiłem, żeby przesłał mi linka na firmowego maila – do tej pory nic nie przyszło :(

Z tego wniosek, że albo kolesie z Indii są sprytniejsi od nas, albo knują coś dużego. No ewentualnie wiedzą, że nie damy się zbajerować i olewają sprawę. Dajcie znać jak to wygląda u Was (przede wszystkim w UK i IRE) bo jesteśmy ciekawi o co tak na prawdę chodzi.

A wystarczy do 2fa używać appki zamiast SMS.