Od dłuższego czasu ktoś rozsyła po skrzynkach pocztowych polskich internautów prymitywnego konia trojańskiego własnej produkcji, który czasami w miejsce rachunku odbiorcy przelewu podstawia rachunek Oficyny Konserwatystów i Liberałów.

Analizę tego ataku zaczęliśmy od próbki, która trafiła w nasze ręce wczoraj. Krok po kroku odkrywaliśmy historię analogicznych ataków i ku naszemu zaskoczeniu dotarliśmy w okolice września, ale roku 2014. Od ponad roku ten sam program, z niewielkimi modyfikacjami, poluje na Wasze przelewy podmieniając zawartość schowka. Podziwiamy wytrwałość autora i dziwimy się, że nikt wcześniej nie opisał kompleksowo tego zjawiska.

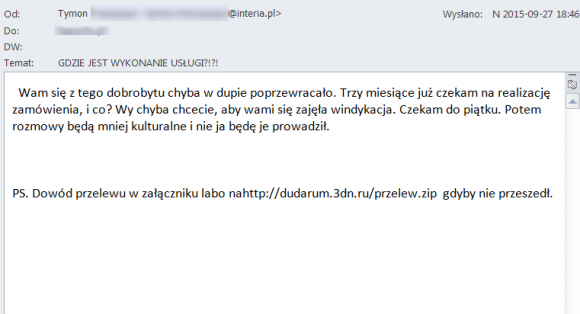

Gdzie jest wykonanie usługi!?!?!

Aktualnie krążaca po sieci wersja złośliwego oprogramowania dociera na komputery użytkowników przez wiadomość poczty elektronicznej o następującej treści:

Data: Sun, 27 Sep 2015 10:17:49 +0200

Wam się z tego dobrobytu chyba w dupie poprzewracało. Trzy miesiące już czekam na realizację zamówienia, i co? Wy chyba chcecie, aby wami się zajęła windykacja. Czekam do piątku. Potem rozmowy będą mniej kulturalne i nie ja będę je prowadził.

PS. Dowód przelewu w załączniku labo nahttp://dudarum.3dn.ru/przelew.zip gdyby nie przeszedł.

Matrioszka, czyli pakujemy spakowane

Plik przelew.zip ma ciekawą strukturę oraz funkcje. Znamy jego wiele wersji, jednak wszystkie zachowują się identycznie (a nawet mają identyczny rozmiar, choć różne wyniki funkcji skrótu). Plik ZIP zawiera plik przelew.exe. Ten z kolei po uruchomieniu tworzy plik przelew_enc.exe, odszyfrowuje go do pliku przelew_dec.exe (stały rozmiar 1560000 bajtów), a przelew_dec.exe po uruchomieniu tworzy PDF_Reader.exe (stały rozmiar 780000 bajtów), który jest docelowym koniem trojańskim. Co więcej, wszystkie etapy to nic innego jak skompilowane skrypty AutoHotKey spakowane za pomocą UPX – zatem poziom technologii rodem z podstawówki. Próbki oraz listę MD5 znajdziecie na końcu artykułu.

Same skrypty, oprócz odpakowywania kolejnych warstw, pełnią głównie jedną funkcję, a jest nią podmiana numeru rachunku bankowego w schowku systemu Windows. Program pobiera aktualny numer rachunku docelowego z serwera, a jeśli operacja ta nie dojdzie do skutku, to używa numeru wbudowanego w swój kod. Program podmienia także numer portfela BTC, jednak historia portfela docelowego wskazuje, że nie odniósł w tym obszarze żadnych sukcesów. Gdy dany serwer przestaje być używany w aktywnej kampanii, zaczyna serwerować numer rachunku

58 1140 2004 0000 3502 3589 9194

należący do Oficyny Konserwatystów i Liberałów, związanej z ugrupowaniem politycznym Janusza Korwin-Mikkego. Jest to prawdopodobnie żart autora programu. Choć najczęsciej numer rachunku Oficyny pojawia się na serwerze dopiero wtedy, gdy większość ofiar już uruchomiła swoje złośliwe oprogramowanie, to gdy pozostaje ono przez dłuższy czas niewykryte, może również i tam przekazywać wykradzione środki z rachunków użytkownika.

Kawał historii

Pierwsze ślady tych ataków zaobserwowanych przez internautów pochodzą z 24 lutego (coś podmienia numery kont). Pojawiają się także w maju (gdzie realizacja zamówienia), czerwcu (ogólnikowy raport ESETa) oraz lipcu (forum Joemonstera). Historia znalezionych przez nas plików wskazuje jednak, że ataki trwają już od ponad roku. Najstarsza zidentyfikowana próbka pochodzi z 11 września 2014. Kolejne fale ataków miały miejsce w styczniu, lutym, maju, czerwcu, lipcu, sierpniu i wrześniu 2015. Ciekawe są domeny, które pełnią rolę C&C programu:

- http://szczerosc.ugu.pl/nr.bcn

- http://walickopacz.croc.su/nr.bcn

- http://dupor.dienet.ru/nr.bcn

- http://alllledrogo.dienet.ru/nr.bcn

- http://korwinhuj.croc.com.ru/nr.bcn

- http://zakfresko.croc.su/nr.bcn

- http://pyerdolnick.ucoz.ua/crb.wkz

- http://pierdzistasio.moy.su/crb.wkz

- http://walsmialo.3dn.ru/crb.wkz

- http://rysio.clan.su/crb.wkz

- http://darby.clan.su/crb.wkz

- http://dudarum.3dn.ru/crb.wkz

- http://kurvinoxyskurvi.my1.ru/nr.cbn

Jak widać autor ich nazewnictwa ma dość jasno określone poglądy wobec co najmniej sporej części polskiej sceny politycznej. Pierwszy serwer znajdował się pod adresem IP 176.31.177.203, adresy od używane od lutego do czerwca wskazywały na 89.111.186.200 a od czerwca rolę tę pełni serwer 213.174.157.140. Niestety nie wiemy, kto stoi za tym atakiem. Wiemy jednak, że kimkolwiek jest, jest konsekwentny, a jego produkt to najwyraźniej „kuc trojański” (ukłony dla Damiana z facebookowego komentarza).

Dziękujemy osobom, które podesłały próbki oraz zespołowi CERT.PL, który pomógł w ich analizie. Garść MD5 plików z różnych edycji ataku:

- 94cc78776c242c8528918047b8405946

- 7edccba50479704db57d47aae0a44298

- 72310f1189f92f27c9a18a3fc762556a

- 8257f18802e459eb2b446f2358e44a8a

- c4e73f457f4a4d4c693e89a42e28b855

- 795cc3977a721e41d943d3bc8b61da3a

- f3b3de04e55661453414ca484038fefe

- 82562ec6fea0d27200d9b4eb56ae0f15

- 473906913d0eacea00f98945ff3c30c5

- 4290fc927a1db5f8f8863e15c120e330

- 4755d87275719284010456ec0b950c76

- 7c0e95974e1d548d4daff1807da596d1

- 3973b72c634baa913a729431067e5889

- 52ce21dee96a1bda4ce1b35ca55c0335

- a5de11cfd2e9a328967bfd8728e5f6cd

- f5c1a516272de3cf64553109008f8ce5

- 6053cefb69c1e49f8ef8cc57db23527a

- dc2b5aeb5adb562450f2f44b4d618522

- 4ae86d2f4b7bb9cfd56e5a3a7e42e973

Kilka próbek opisywanego złośliwego oprogramowania do pobrania: 1, 2, 3.

Komentarze

Hm, coś mi się kojarzy, że przed wyborami do europarlamentu zdzislaw.net przekierowywal na korwin-mikke.pl :)

ukłony dla Daniela *

To na 100% fiat126p team.

gimbaza atakuje

Bedzie się działo. Dziś komputery sprzedawców w celu pobrania danych klientów, loginow i adresów. A potem gruby atak na 10% społeczeństwa.

A mozliwe ze to proba po prostu oczernienia JKM, zeby wyszlo ze to z jego kregu wyszedl trojan. Mozliwe ze opozycja juz chwyta sie kazdego mozliwego sposobu aby odegnac nieuniknione :P

nieuniknione 2%? xD

Nie ma dowodów że korwin wiedział o trojanie! :D

To nie koń, to kuc trojański.

Czy dawanie atencji gimboprogramistom jest na pewno dobrym pomysłem?

ah UPX, przeszło dekadę nie słyszałem tego skrótu :)

to faktycznie musiał być leciwy kucyk trojański

Nie wiem czy późna pora przez Ciebie przemawia (20:51) czy też czysty ironizm.

Przecież tam jak wół jest napisane:

„spakowane za pomocą UPX”

tak więc chyba późna pora przez Ciebie przemówiła, wiem, wiem już jest po 19-tej.

1. Wiecie, że w komentarzach do tego artykułu znajdziecie autora tego śmiecia? Wiecie jak go wywołać? Trochę kreatywności ;)

2. Gdyby wszystkie strony internetowe serwowały takie reklamy jak wy, nie potrzebne byłyby AdBlocki. To mi się podoba.

http://pastebin.com/Ez2D0Mri

Pełny profesjonalizm :D Nie mogę przekopać przelew_doc.exe ;x

Chcącemu nie dzieje się krzywda

kuc trojański 10 w skali 1-6.

dziś dostałam takiego meila