Do sieci wyciekł poufny raport opisujący krok po kroku w jaki sposób przestępcy ukradli gorący portfel giełdy Bitstamp i opróżnili go z ponad 18 tysięcy bitcoinów. Atak był wyrafinowany, ale środki techniczne dość prymitywne.

W styczniu tego roku trzecia największa światowa giełda BTC padła ofiarą sporej kradzieży. Z jej gorącego portfela w ciągu kilku godzin wytransferowano 18 867 BTC. Do dzisiaj tylko kilka osób wiedziało, w jaki sposób doszło do kradzieży, jednak w sieci znalazł się szczegółowy raport opisujący między innymi przebieg włamania. To dość ciekawa lektura.

Co się stało 4 stycznia 2015

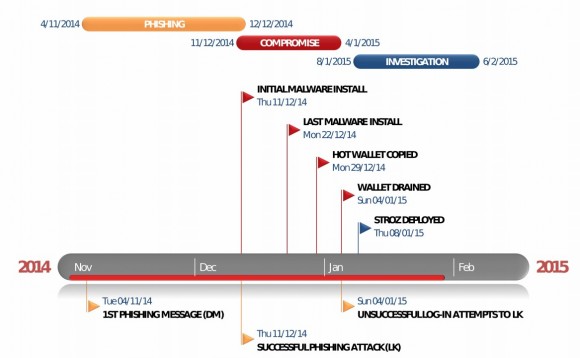

Tego dnia Damian Merlak, dyrektor techniczny giełdy, przebywał w USA. Tuż przed północą zorientował się, że z gorącego portfela giełdy zniknęły wszystkie środki. Powiadomił dwóch pracowników przebywających w siedzibie giełdy w Słowenii, którzy natychmiast rozpoczęli analizę zdarzenia. Bardzo szybko natrafili na niepokojące ślady w logach Cacti – 29 grudnia 2014 miał miejsce nieautoryzowany transfer danych o rozmiarze 3,5 GB. Dane te powędrowały do nieznanego giełdzie niemieckiego serwera. Co gorsza, rozmiar przesłanych danych zgadzał się z rozmiarem pliku wallet.dat, pełniącego rolę gorącego portfela operacyjnego. Ślady w pliku .bash_history wskazywały, że z konta jednego z administratorów giełdy, Luki Kodrica, korzystał ktoś nieuprawniony.

W momencie transferu danych ktoś z jego komputera skorzystał z połączenia VPN do dwóch serwerów giełdy – jednego przechowującego plik portfela i drugiego, przechowującego hasło do tego portfela. Laptop, z którego nawiązywano połączenia, stał wówczas w biurze firmy. Połączenia przychodzące z adresacji IP biura firmy nie wymagały dodatkowego uwierzytelnienia. Złodziej 29 grudnia 2014 wyprowadził z sieci firmy portfel BTC oraz jego hasło. Nie znaleziono śladów żadnej innej operacji włamywacza. W dniu 4 stycznia włamywacz zaczął opróżniać skradziony portfel. Przez kilkanaście godzin wyprowadzał z portfela każdą kwotę, która do niego wpłynęła. Choć portfel początkowo zawierał tylko kilka tysięcy BTC, złodziejowi udało się ukraść prawie 19 000 BTC napływających w ciągu dnia. Dzięki reakcji obsługi giełdy udało się uratować od kradzieży kolejne kilka tysięcy. Bardzo ciekawe analizy transakcji związanych z kradzieżą znajdziecie w serwisie CryptoCrumb. Skąd jednak włamywacz miał dostęp do komputera administratora giełdy?

Stary dobry phishing

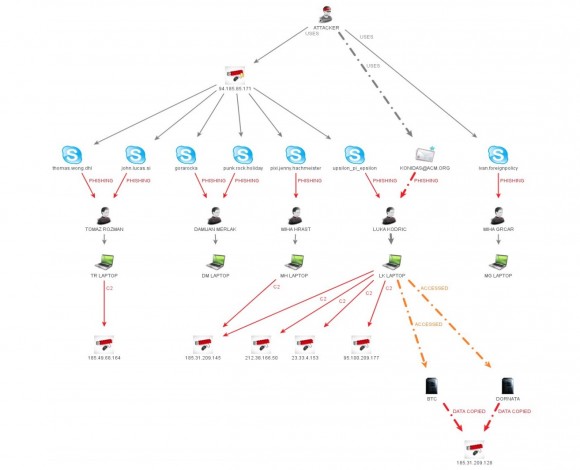

Choć trochę ciężko nam w to uwierzyć, Bitstamp padł ofiarą solidnie przygotowanego phishingu. Co gorsza, był to po prostu phishing z dokumentami Worda wyposażonymi w złośliwe makra. Spośród 6 pracowników giełdy, którzy byli na celowniku włamywaczy, 3 skutecznie zainstalowało sobie konie trojańskie. Pierwszym zidentyfikowanym celem atakujących był dyrektor techniczny firmy. Już 4 listopada 2014 otrzymał on przez komunikator Skype propozycję darmowych biletów na festiwal punk rockowy. Nie musimy chyba wspominać, że adresat wiadomości jest wielkim miłośnikiem punk rocka. Mimo iż dyrektor nie był zainteresowany biletami, 20 listopada otrzymał „Formularz uczestnika”, który był plikiem DOC z niebezpiecznym makro. Makro miało za zadanie pobrać i uruchomić plik EXE z zewnętrznego serwera. Dyrektor zajrzał do dokumentu, lecz na jego komputerze nie znaleziono śladów infekcji.

W kolejnych tygodniach czterech innych pracowników otrzymywało podobnie przygotowane i wycelowane wiadomości na Skype. Pierwszy dostał atrakcyjną ofertę pracy, drugi, dyrektor operacyjny, miłośnik historii i dziennikarz, otrzymywał artykuły na interesujące go tematy. Trzeci pracownik, zajmujący się między innymi walutą Ripple, otrzymywał interesującą korespondencję na temat swojego hobby. Czwarty dostał dokument, który udawał formularz na temat jego wspomnień związanych z poprzednim pracodawcą. Mimo iż 2 z nich zainfekowało swoje komputery, to nie mieli oni dostępu do systemów giełdy. Co ciekawe, trzeci również uruchomił makro, ale pobrany plik wykonywalny się nie uruchomił. W jednym wypadku także udowodniono, że Microsoft Security Essentials powstrzymał wykonanie złośliwego pliku.

Atakujący odnieśli sukces dopiero w przypadku administratora Luki Kodrica. On jako jedyny otrzymał wiadomość poczty elektronicznej na swoje prywatne konto Gmail. Wiadomość zawierała zaproszenie do dołączenia do elitarnego stowarzyszenia inżynierów i informatyków. Do infekcji komputera doszło 11 grudnia 2014. W kolejnych dniach na komputerze administratora pojawiło się kilka kolejnych narzędzi umożliwiających włamywaczom kontrolowanie komputera i nagrywanie naciskanych klawiszy. 23 grudnia atakujący zalogowali się na kluczowe serwery firmy korzystając z loginu i hasła administratora. 29 grudnia skradli plik z portfelem giełdy oraz hasło niezbędne do jego odszyfrowania.

Tożsamość atakujących

Firma Stroz przeprowadziła szczegółową analizę przebiegu ataków i powiązanych z nimi adresów IP. Sieć Tor oraz wynajęte serwery stanowiły główne elementy infrastruktury atakujących.

Atakujący byli bardzo wytrwali. W jednym przypadku pracownik otrzymał 11 kolejnych próśb zapoznania się z przesłanym dokumentem. Używana przez atakujących infrastruktura oraz oprogramowanie wskazywały, że nie była to pierwsza tego rodzaju akcja. Co ciekawe, raport wspomina, że jeden ze sprawców został zidentyfikowany i została przeprowadzona akcja mająca na celu zwabienie go do Wielkiej Brytanii, gdzie znajduje się siedziba spółki i gdzie prowadzone jest śledztwo w sprawie włamania. Nie znamy niestety wyników tej akcji.

Reakcja na incydent i długofalowe skutki

Bitstamp na incydent zareagował przykładowo. Odciął od sieci wszystkie serwery oraz wyłączył wszystkie laptopy pracowników. Natychmiast zaprosił firmę Stroz Friedberg specjalizującą się w analizie powłamaniowej. Zebrano ponad 13 TB danych z dysków komputerów w firmie. Dzięki tym danym udało się odtworzyć przebieg ataku. Serwery firmy na nowych maszynach (pomogła chmura Amazona) postawiono od zera z zaufanych kopii bezpieczeństwa przechowywanych w specjalnie zabezpieczonym pomieszczeniu. Zadbano także o komunikację z klientami, informując ich, że na pewno wszystkie koszty włamania firma pokryje z własnych środków.

Oprócz bitcoinów wartych w momencie kradzieży 5,2 mln dolarów firma straciła także kilku klientów instytucjonalnych, polegających na dostępności giełdy do bieżącej wymiany środków. Bitstamp straty z tego tytułu oszacował na 2 miliony dolarów. Ćwierć miliona wydano na zespół odbudowujący infrastrukturę firmy na nowej platformie, kolejne ćwierć kosztowały usługi analizy powłamaniowej a dodatkowe 150 tysięcy audyty bezpieczeństwa oraz porady prawne i finansowe.

Dzięki incydentowi firma zmodyfikowała także swoje mechanizmy bezpieczeństwa. Wdrożyła technologię multi-sig, by uniemożliwić ewentualne przyszłe kradzieże oraz poprawiła bezpieczeństwo zimnego portfela. Zadecydowała także, że komputery używane do zarządzania serwerami nigdy nie będą stosowane do przeglądania poczty lub stron internetowych czy uruchamiania komunikatorów. Dodatkowo w sieci wdrożono platformę FireEye, której zadaniem jest filtrowanie poczty oraz przeglądanych witryn. Poza tym zakupiono polisę ubezpieczeniową pokrywającą ewentualne przyszłe straty.

Bitstamp popełnił kilka istotnych błędów, ale był przynajmniej przygotowany do szybkiej reakcji i dobrze zachował się w momencie odkrycia włamania. Również wprowadzone dodatkowe mechanizmy bezpieczeństwa są warte uwagi – jeśli prowadzicie serwis przechowujący BTC polecamy je przestudiować.

Komentarze

No rychło w czas. A co najgorsze przed idiotami żadne zabezpieczeni ni dadzą efektu. Dlatego jesteśmy na straconej pozycji. Zwłaszcza, że nawet firmy zajmujące się bezpieczeństwem IT już nie wyrabiają i po trochu oddają inicjatywę przestępcom.

Mozesz rozwinac ?

Jak czytasz z3s to nie powinno Cię dziwić to, że skuteczna obrona jest coraz trudniejsza. Metody zaciemniania kodu, wymyślne techniki ataków niewykrywalne przez najlepsze mechanizmy zabezpieczające i hakerzy na usługach rządowych mający nieograniczone budżety i wsparcie oraz bezkarność prowadzi do tego, że w każdej minucie powstaje mnóstwo malware’u, że trudno nawet największym firmom sec ogarnąć to wszystko.

Ale spójrzmy na to wszystko okiem takiej sprzątaczki… Żeby w dzisiejszym świecie głupiego dokumentu z meila nie móc normalnie obejrzeć, bo od razu komputer zasyfi… ;)

Nawet sprzątaczki mają swoje mroczne tajemnice… ;p

Jak można być tak tępym? Windows+Word brakuje jeszcze Javy i Acrobata z kolekcji aplikacji top5 trojan friendly. Gdyby to była sekretarka to bym jeszcze zrozumiał ale nie administratora! Może to byli administratorzy budynku/ciecie?

BTW: Ktoś poleci sprawdzoną, bezpieczniejszą alternatywę Adobe Reader na Windows? I coś bezpiecznego do czytania plików .DOC* (tylko, żeby ten dokument tam wyświetlony przypominał choć trochę oryginał…)?

Korzystam z microsoftowego Czytnika pod Modern. Śmiga 100 razy lepiej niż zamulona kobyła od Adobe. A dokumenty doc otwieram w FreeOffice.

Polecam nasz rodzimy produkt SumatraPDF. Szybki i bezpieczny bo mało popularny.

„FireEye” zredukowana do możliwości programu antywirusowego??? Eh…

Etam. Pewnie postawili sobie kombinację EX+NX(+CM). To ma się nijak do AV.

Nie przykładowo, tylko przykładnie…

^

Ja bym obstawiał „prawidłowo”, ale głowy nie dam co autor chciał przekazać. Może niech sam się wypowie…

To raczej spear albo apt a nie zwykły phishing…

A ja zadam pytanie do bardziej obeznanych: czy ten oficjalny Word jest aż taki podatny na każdy syf również w trybie podglądu (wtedy, gdy jest tylko podgląd dokumentu, przycisk i ostrzeżenie, że wejście w tryb „pełny”/edycji umożliwi uruchomienie makr i stanowi zagrożenie), czy oni np. kliknęli ten przycisk na przejście do trybu pełnego?

Ciekawe czy ktoś stracił pracę. Po administratorze można się spodziewać większej czujności. Pewnie nie czytuje z3s ;)

Ciekawe czy włamywacz zostawił jakiegoś backdoora w backupie :)