Wpisy z tagiem "koń trojański"

Archiwum

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

10.02.2013

Jedenastolatek autorem programu kradnącego dane graczy4

Najmłodsze pokolenia użytkowników komputerów rodziły się, kiedy internet był już powszechnie dostępny. Nikogo nie dziwi dzisiaj dwulatek grający na iPadzie. Co jednak powiecie na jedenastolatka, który stworzył program, kradnący hasła...

-

15.09.2012

Nowy Blackhole Exploit Kit i jego ciekawe funkcje1

W ostatnich latach coraz popularniejsza staje się metoda infekcji polegająca na przekierowaniu nieświadomych zagrożenia internautów odwiedzających zwykłe strony www na serwer, którego jedynym zadaniem jest przejęcie kontroli nad ich komputerami....

-

02.09.2012

O wirusie, co dyski największego producenta ropy naftowej skasował1

15 sierpnia 2012, o godzinie 8:08 czasu UTC, trzydzieści tysięcy komputerów największego producenta ropy naftowej zaczęło kasować dane. Nadpisane zostały nie tylko pliki, ale także sektory MBR zainfekowanych komputerów. Jak...

-

26.06.2012

Polscy hakerzy ukradli z belgijskich banków 3 miliony euro1

Czasem w zagranicznej prasie natrafiamy na wzmianki o naszych rodakach. A to ktoś coś odkrył, a to zagrał dobrze w piłkę, czasem kogoś uratował. Niestety, często również są to wiadomości...

-

28.05.2012

Flame, Flamer, sKyWIper – odkryto następcę Stuxnetu2

Pięć rodzajów szyfrowania, trzy techniki kompresji, nagrywanie głosu, wykrywanie urządzeń Bluetooth znajdujących się w pobliżu, sniffer, 20 megabajtów kodu i unikanie wykrycia przez jakiegokolwiek antywirusa w ciągu ostatnich dwóch lat...

-

09.05.2012

Fałszywe aktualizacje w hotelowych sieciach WiFi0

Jedną z pierwszych czynności, które wykonuje większość gości hotelowych, to próba połączenia z hotelową usługą dostępu do internetu. Okazuje się jednak, że nie wszystkie sieci tego typu są bezpieczne -...

-

18.04.2012

Koń trojański dedykowany dla hoteli0

Wraz ze wzrostem poziomu zabezpieczeń systemów informatycznych banków i dużych firm, cyberkryminaliści coraz więcej uwagi poświęcają mniejszym przedsiębiorstwom. Co prawda jednostkowe zyski z takich ataków są mniejsze, jednak decydującym czynnikiem...

-

01.02.2012

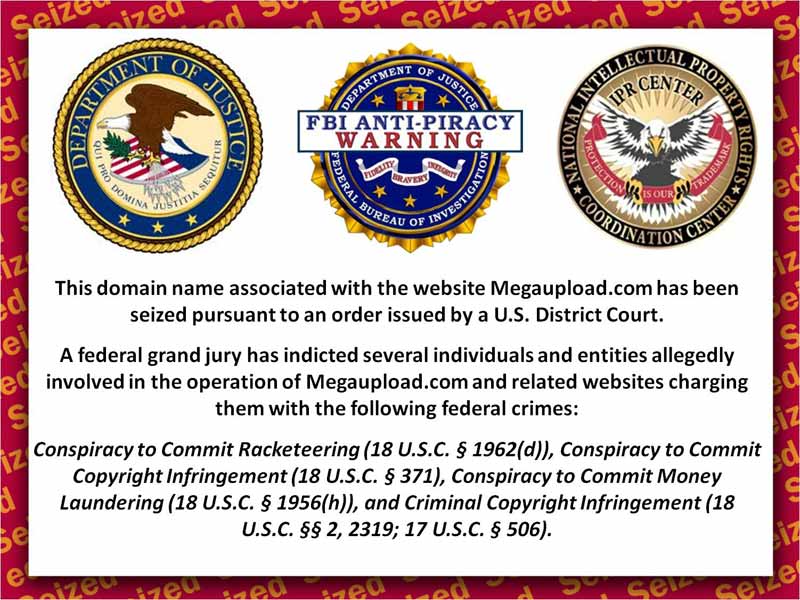

W śledztwie przeciwko Megaupload.com FBI stosowało konia trojańskiego?0

Jednym z najciekawszych wątków w sprawie zamkniętego serwisu Megaupload.com jest to, jak FBI weszło w posiadanie licznych rozmów oraz wiadomości przesyłanych między osobami zarządzającymi serwisem. Czytaj dalej »