Wyobraźcie sobie aplikację na Androida, która nie prosi o możliwość korzystania z mikrofonu, a jest w stanie podsłuchać rozmowy prowadzone w okolicy telefonu. Jak to możliwe? Okazuje się, że wystarczy wbudowany w wiele smartfonów żyroskop.

Jeśli instalowana aplikacja poprosi bez dobrego uzasadnienia o dostęp do mikrofonu, to część z Was pewnie odmówi. Izraelscy i amerykańscy naukowcy wykazali jednak, że aplikacja mająca za zadanie nas podsłuchać wcale nie musi prosić o takie uprawnienia. Wystarczy jej domyślnie dozwolony dostęp do żyroskopu urządzenia.

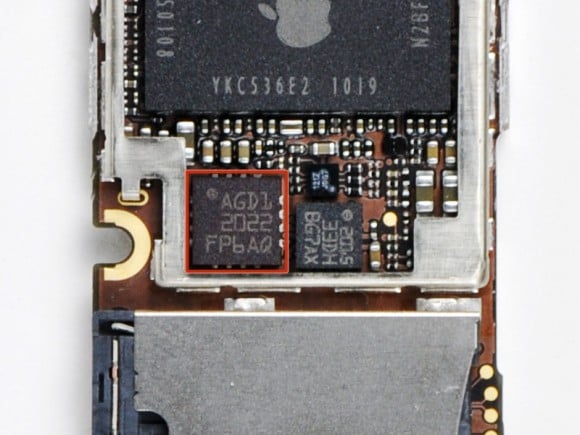

Ta mała wibrująca płytka

Żyroskop występuje w wielu smartfonach w formie malutkiej, wibrującej płytki, której ruchy odzwierciedlają zmiany położenia telefonu. Dzięki niej mogą na przykład działać gry, w których ruchem obiektów sterujemy obracając telefon lub stabilizacja kamery w trakcie wykonywania fotografii. Jak się okazuje, żyroskop może mieć także tak dużą czułość, że w pewnym stopniu umożliwia rozpoznanie fal dźwiękowych.

Fale dźwiękowe powodowane przez ludzką mowę najczęściej mają częstotliwość między 80 a 250 herców mają między 100 Hz a 3-8 kHz z największą energią ok. 500 Hz. Większość smartfonów pozwala na odczyt stanu żyroskopu 200 razy na sekundę, czyli z częstotliwością 200 herców. Nie pozwala to na zrozumiałe dla ludzkiego ucha odczytywanie mowy, jednak jest to to wartość wystarczająca, by z wykorzystaniem odpowiednich algorytmów próbować interpretować dźwięki otoczenia. W przyszłym tygodniu na konferencji Usenix naukowcy z Uniwersytetu Stanforda oraz firmy zbrojeniowej Rafael zamierzają zaprezentować możliwości wykorzystania żyroskopu do podsłuchiwania otoczenia telefonu. Atak ten jest tym ciekawszy, że dostęp do możliwości odczytu stanu żyroskopu nie był do tej pory uważany za wrażliwy, zatem żadna aplikacja nie musi o niego prosić, nie można także takiego dostępu aplikacjom zabronić.

Skuteczność ataku

Pragniemy uspokoić Czytelników – jak na razie atak jest bardziej ciekawostką, niż realnym zagrożeniem. Problemem jest jakość uzyskanego sygnału i jego obróbka. W trakcie testów naukowcy próbowali zidentyfikować liczby, wypowiadane w pobliżu telefonu (w nadziei np. na przechwycenie numeru karty kredytowej). Spośród 10 możliwych cyfr algorytm prawidłowo identyfikował tę jedną w około 65% przypadków, z kolei płeć osoby, której głos brzmiał w okolicy telefonu, identyfikowana była prawidłowo w 84%. Odróżnianie głosów 5 różnych osób można było przeprowadzić ze skutecznością 65%.

Nie są to wartości, które wskazują na możliwość przeprowadzenia realnego ataku na prywatność użytkowników, jednak warto wziąć pod uwagę fakt, że badanie prowadzili eksperci zajmujący się bezpieczeństwem, a nie rozpoznawaniem mowy. Dalszy rozwój algorytmów rozpoznawania głosu może znacząco poprawić te wskaźniki. Jest to też wyraźna sugestia dla producentów oprogramowania smartfonów, że warto rozważyć ograniczenie dostępu do odczytu wartości żyroskopu.

Obecnie na atak dużo bardziej mogą być podatne telefony pracujące pod kontrolą systemu Android, ponieważ umożliwiają one odczyt wskazań żyroskopu z częstotliwością 200 herców, podczas kiedy iOS ogranicza ją do 100 herców, znacznie utrudniając rozpoznawanie mowy. Przeglądarki internetowe również umożliwiają odczyt stanu żyroskopu. Chrome i Safari ograniczają jednak częstotliwość odczytu do 20 herców, jedynie Firefox nie wprowadził żadnych ograniczeń w tym względzie.

Badanie możliwości wykorzystania żyroskopu do podsłuchu nie jest pierwszym tego typu – wcześniej naukowcy z niezłym skutkiem wykorzystywali przyspieszeniomierz wbudowany w smartfony do odczytu naciskanych klawiszy na klawiaturze komputera w pobliżu a całkiem niedawno usłyszeliśmy o odczytywaniu dźwięków z nagrań wibracji przedmiotów codziennego użytku. Przyszłość przyniesie pewnie jeszcze niejedno odkrycie o podobnym charakterze.

Aktualizacja 2014-08-15 10:00 Zmotywowani przez jednego z Wykopowiczów znaleźliśmy oryginalną pracę naukowców oraz materiały źródłowe i odpowiednio skorygowaliśmy fragment o częstotliwości ludzkiego głosu.

Komentarze

Windows Phone 8.1 posiada funkcje wyłączenia żyroskopu. To może być rozwiązanie problemu podsłuchu tą metodą.

W smartfonach i innych mobilnych urządzonkach, każdy komponent mający kontakt ze światem zewnętrznym jest potencjalnym ogniskiem podsłuchu. Czy to kamerka, mikrofon, żyroskop, NFC, WiFi, Bluetooth, 3G, GPS – no cokolwiek… Nawet głośniczek jest niebezpieczny, bo w pewnych warunkach można go zmusić żeby stał się mikrofonem i rejestrował.

Może to kontrowersyjna teza, ale bezpieczniej jest dziś używać starej poczciwej komórki sprzed 10-15 lat, niż nowego napakowanego bajerami srajfona.

Owszem, kiedyś dawno temu nie było mnie stać na mikrofon a potrzebowałem coś nagrać, wpiąłem więc słuchawki w gniazdo mikrofonu i voilla, mamy mikrofon.

U mnie to nie działa bo wyjście słuchawkowe to nie wejście na mikro

A Opera Mini i Opera Mobile/Classic ?

Jest jakieś źródło? Skąd ta informacja? Chciałbym przeczytać oryginalny artykuł.

http://crypto.stanford.edu/gyrophone/

http://crypto.stanford.edu/gyrophone/files/gyromic.pdf

Spróbujcie podłączyć mikrofon jako głośnik ;)

Nie rozumiem o co ten krzyk, grioskop, akcelerometr, mikrofon i głośnik a często też moduł GPS można bez problemu wylutować z telefonu, wystarczy dowolna stacja hot-air z regulacją temperatury (żeby nie spalić niczego).

Nie ma to jak kupić smartfona i wylutować z niego żyroskop, przespieszeniomierz, mikrofon, głośnik i moduł GPS :)

Można by też wyświetlacz wylutować, dla bezpieczeństwa ;-)

A po co telefon bez mikrofonu i glosnika?

„nie można także takiego dostępu aplikacjom zabronić” — otóż mając zainstalowane XPrivacy – można.

sensors/

acceleration

gravity

humidity

light

magnetic

motion

orientation

pressure

proximity

rotation

step

temperature

— to są czujniki do których mogę zabronić dostępu dowolnej aplikacji (wliczając systemowe).

Oczywiście, nie zawsze zrootowanie telefonu jest trywialne, ale zawsze korzystne.

200Hz próbkowania, czyli jesteśmy w stanie dowiedzieć się o częstotliwościach mniejszych niż 100Hz (połowa częstotliwości próbkowania) (zachęcam, do zapoznania się z np. wikipedią)

czyli na granicy czegokolwiek z mowy człowieka, rozdzielność pomiarów na pewno też zostawia wiele do życzenia…

firefox nie ma ograniczeń? ok, ale nie ma ograniczeń w api, jednak 200Hz to nie jest przypadkiem ograniczenie sensora?

wniosek? nie ma się czym przejmować, jest to całkowicie bezpieczne

Nie muszę rozmawiać przez telefon, a i tak jestem podsłuchiwany. Zdziwiło mnie to, że gdy o czymkolwiek rozmawiam, a w pokoju leży mój smartfon, to za kilka minut ukazują się reklamy produktu, o którym wspomniałem w bezpośredniej rozmowie z drugą osobą, przebywającą ze mną w pomieszczeniu. Zrobiłem kilka doświadczeń „prowokacyjnych”. Zaaranżowałem głośną rozmowę sam do siebie. Narzekałem na brak jakichś przedmiotów, czy zużycie innych. Prawie natychmiast po aktywacji telefonu, ukazywały mi się na ekranie reklamy dotyczące wspomnianych przeze mnie produktów. Trochę mnie to wkurzyło, bo nie uprzedzono mnie przy zakupie smartfonu o takiej jego funkcji!