Nie można znać się na wszystkim. Na przykład dilerzy i przemytnicy narkotyków nie znają się na bezpieczeństwie IT. Kupują więc gotowe „bezpieczne telefony”, wierząc, że są bezpieczne. Ale ich producent też nie zna się na wszystkim…

Czy wystarczy wyjąć z telefonu kamerę, mikrofon i moduł GPS, zainstalować „wzmocnionego” Androida, dodać drugi, niewinnie wyglądający system operacyjny i sprzedawać po 5500 PLN plus 1000 PLN abonamentu miesięcznie? Najwyraźniej cała ta magia, mająca sprawić, że rozmowy z tego telefonu będą bezpieczne, nie mogła przeciwstawić się niedostatecznemu zabezpieczeniu infrastruktury służącej do aktualizacji oprogramowania na „bezpiecznych” słuchawkach.

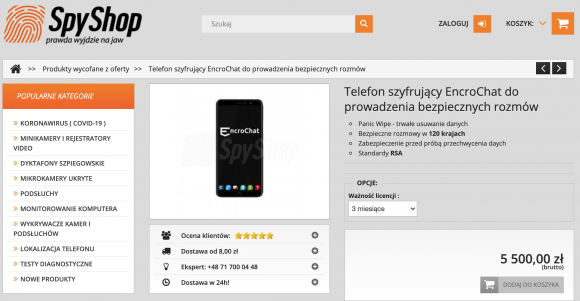

Bezpieczne rozmowy z bezpiecznego telefonu

EncroChat miał być gwarancją bezpieczeństwa dla jego klientów. Trudno od zwykłego bandziora wymagać flashowania ROM-u, konfiguracji kluczy prywatnych i publicznych czy wyboru bezpiecznego komunikatora. Wszystkie te problemy obiecują rozwiązywać firmy sprzedające tzw. „bezpieczne telefony”. Jednym z najpopularniejszych w Europie był (bo już wiadomo, że nie jest) EncroChat. Według informacji opublikowanych przez organy ścigania firma miała 60 000 klientów. Co najmniej 700 z nich zostało w ostatnich tygodniach zatrzymanych – i zdecydowanie nie była to seria zbiegów okoliczności.

EncroChat obiecywał niezwykły poziom bezpieczeństwa. Był także sprzedawany w Polsce.

Podstawowe zalety tego telefonu obejmowały:

- gwarancję anonimowości (brak powiązania karty SIM z użytkownikiem),

- dostosowaną wersję Androida z pełnym szyfrowaniem dysku,

- podwójny system operacyjny (oprócz szyfrowanego, można było odpalić „normalnego” Androida),

- komunikator z szyfrowaniem E2E i rotacją kluczy,

- regularne aktualizacje oprogramowania,

- usunięte kamera, mikrofon, GPS i port USB,

- dostęp do sieci GSM w ponad 120 krajach,

- certyfikacja FIPS 140-2 i zabezpieczenie szyfrowanej partycji parą kluczy RSA oraz hasłem użytkownika,

- samousuwające się wiadomości,

- zdalne kasowanie zawartości telefonu,

- usunięte łączenie po ADB i recovery mode,

- całodobowe wsparcie użytkownika.

Brzmi jak marzenie każdego dilera – ale okazuje się, że było marzeniem organów ścigania.

Jak Francuzi z Holendrami wzięli się do roboty

Na dzisiejszej konferencji prasowej francuskie i holenderskie organy ścigania potwierdziły plotki krążące od kilku tygodni po rynku – EncroChat został skutecznie zaatakowany przez policję, a rozmowy przestępców były rejestrowane i analizowane. Sukcesy organów ścigania rzekomo podniosły już ceny narkotyków na rynku hurtowym – a to dopiero początek całej akcji. Świetny opis sytuacji przedstawia serwis Motherboard, który już wcześniej analizował rynek „bezpiecznych telefonów”. Dzięki licznym informatorom z obu stron barykady rysuje niezwykle ciekawą historię wpadki EncroChata.

EncroChat był przez przestępców uznawany za wystarczająco bezpieczny, by w trakcie komunikacji podawać prawdziwe nazwy towarów, lokalizacje dostaw czy nawet przesyłać sobie rodzinne zdjęcia. Szyfrowanie end-to-end było uznawane za nie do złamania. Od kilku tygodni jednak atmosfera wśród przemytników narkotyków była zła – znikali ich wspólnicy, a w ręce policji wpadały kolejne spore transporty w różnych krajach. Wpadki dotykały równomiernie różne grupy i nie było w nich żadnego zauważalnego klucza.

Przestępcy nie wiedzieli, że kilka miesięcy wcześniej francuskie służby zlokalizowały serwery producenta na terenie Francji i uzyskały zgodę lokalnego wymiaru sprawiedliwości na przejęcie kontroli nad całą siecią komunikacji. Według BBC operacja zaczęła się w marcu, a od 1 kwietnia wszystkie wiadomości przestępców trafiały w ręce organów ścigania w czasie rzeczywistym. W trakcie operacji przejęto ponad 100 milionów wiadomości wymienianych przez klientów EncroChata. Dostawa po dostawie, adresy, ilości towaru, miejsca przechowywania, sposoby prania przychodów ze sprzedaży, inwestycje, zlecenia zabójstwa – wszystko zapisane czystym tekstem i przekazywane na żywo policjantom. Efektem było zatrzymanie ponad 700 osób w UK, Norwegii, Szwecji, Francji i Holandii. W samej Holandii zatrzymano 8 ton kokainy, 1,2 tony metaamfetaminy i 20 milionów euro w gotówce oraz zlikwidowano 19 laboratoriów produkujących syntetyczne narkotyki. Dzięki współpracy z francuskimi służbami holenderska policja otrzymywała na żywo strumień czatów przestępców, monitorując każdy ich ruch. Z kolei brytyjskie służby przechwyciły 2 tony narkotyków i 54 miliony funtów w gotówce.

Odkrycie problemu

Podobno użytkownicy EncroChata pierwsze problemy zauważyli w maju tego roku, gdy w niektórych przypadkach przestała działać funkcja zdalnego czyszczenia telefonu. Obsługa klienta na początku składała to na karb błędów użytkownika lub zapomnianego kodu PIN, niezbędnego do wyzerowania urządzenia. W czerwcu firma przyjrzała się bliżej jednemu z problematycznych urządzeń i odkryła na nim złośliwe oprogramowanie. Z opisu wynika, że był to rodzaj rootkita, który ukrywał swoją obecność na urządzeniu, blokował jego zdalne kasowanie, zapisywał kod PIN użytkownika, kopiował dane z urządzenia oraz nagrywał wszystkie czaty przed ich zaszyfrowaniem lub po ich odszyfrowaniu. W ten oto sprytny sposób francuskie służby obeszły problem szyfrowania E2E.

Administratorzy EncroChata wysłali na telefony aktualizację oprogramowania, która miała usunąć konia trojańskiego, jednak ten wrócił z dodatkowymi funkcjami, takimi jak zmiana kodu PIN użytkownika. Przeciwnik się nie poddawał. EncroChat poinformował swoich użytkowników o trwającym ataku.

EncroChat poprosił operatora kart SIM, holenderską firmę KPN, o zablokowanie ruchu do określonych serwerów, używanych przez autorów ataku. KPN ruch zablokował, lecz wkrótce potem znowu odblokował. EncroChat wyłączył wtedy w ogóle funkcjonowanie usługi, wcześniej polecając użytkownikom fizyczne pozbycie się telefonów. Było już jednak za późno na zacieranie śladów. Według informatorów Motherboard użytkownicy bezpiecznych telefonów pozbyli się elektroniki, a niektórzy udają się w długie podróże w nieokreślonym kierunku. Spory segment hurtowego rynku narkotyków został sparaliżowany.

Francuskie służby pod koniec swojego komunikatu wyraziły zrozumienie, że EncroChat miał także legalne zastosowania i zaprosiły użytkowników, którzy stosowali narzędzie legalnie, do zgłoszenia się do zespołu śledczego, by złożyć prośbę o skasowanie ich danych. Zaprosili także administratorów EncroChata, by przedyskutować legalność operacji policyjnej.

Gdzie EncroChat popełnił błąd

Uwaga – to tylko nasze spekulacje. Zamiast skupiać się na wodotryskach, takich jak usuwanie GPS-a czy umożliwienie uruchomienia „czystego” Androida na przestępczym urządzeniu, administratorzy poufnej sieci komunikacji powinni przeprowadzić prawdziwą analizę ryzyka i objąć opieką serwery umożliwiające zdalną aktualizację oprogramowania na urządzeniach klientów. To najprawdopodobniej w ten właśnie sposób francuska policja dobrała się do wiadomości. Obstawiamy, że telefony otrzymały prawidłowo podpisaną aktualizację oprogramowania (o ile w ogóle weryfikowały podpisy aktualizacji…) wysłaną z oficjalnej infrastruktury producenta. Najwyraźniej twórcy systemu także nie byli profesjonalistami. Tak trudno dzisiaj o fachowców…

Jak bezpiecznie komunikować się za pomocą smartfona?

Nie trzeba wcale używać dedykowanego urządzenia. Wystarczy trzymać się zasad, które pokazujemy w odcinku nr 21 kursu wideo Bezpieczeństwo Dla Każdego pt. „Konfiguracja telefonu i komputera” oraz odcinku nr 10 pt. „Aplikacje mobilne”. Dowiecie się tam, który komunikator da wam więcej bezpieczeństwa niż EncroChat – a poza tym znajdziecie jeszcze 23 inne odcinki pełne przydatnych porad na temat bezpieczeństwa w internecie.

Komentarze

Służby podrzuciły „bezpieczne telefony” frajerom ,a kiedy zebrała się już większa grupa ,to wszystkich zapuszkowali.

Nie.

Który to już raz służby przejmują firmy produkujące 'bezpieczne produkty’ i zaczynają nasłuchiwać? Po co tropić przestępców jak można zaczaić się na nich przy wodopoju?

Lub lepiej postawić wodę.

tak samo jak któregoś dnia zalogujecie się na swojego bezpiecznego protonmaila to bezpieczny protonmail może wam wysłać inny kod javascript

Ciekawe co zrobi teraz pozostałe 59000 użytkowników, którzy telefonów używali do legitnych celów a ich dane i rozmowy zostały przetrzepane i co więcej są nadal w posiadaniu policji. Jeżeli francuskie prawo pozwala na coś takiego, to chyba czas uciekać z OVH… Ciekawe jakie jeszcze informacje uzyskali (niezwiązane z przestępczością) bo większość użytkowników raczej nie używała tego telefonu żeby dzwonić z pytaniem czy kupić ziemniaki na obiad.

Czy Encro mogło zrobić coś więcej żeby się zabezpieczyć? Jeżeli przeciwnik kontroluje zarówno serwer hostujący oprogramowanie jak i infrastrukturę służącą do podpisów to za wiele chyba się nie da zdziałać? Jedyne co mi przychodzi do głowy to publikowanie kodu systemu i wdrożenie reproducible builds żeby każdy sam weryfikował sobie paczkę z systemem, ale to trochę karkołomne dla przeciętnego użytkownika.

do legitnych celów xDDDD

Lol oczywiście normalny biznesmen zawsze płaci 100 razy więcej niż trzeba za fikcję prywatności ;)

Placenie kupy kasy za watpliwie bezpieczne rozwiazania nie jest przestepstwem.

Wiec „lol” jest nie na miejscu.

Nie było robić zdalnej aktualizacji oprogramowania tylko fizyczna wymiana sprzętu 1:1

I wymiana fizycznie telefonu co miesiąc? To nie brzmi praktycznie.

Z drugiej strony jak abonament był rzędu 1000zł, to w sumie można co miesiąc kupować nowy telefon bez wodotrysków i jeszcze zaoszczędzimy.

Można spojrzeć na to z innej strony -na rynku pojawila sie luka – bezpieczne telefony. Kto podejmie wyzwanie?

Jest wielu konkurentów, nie chcieliśmy reklamować

A szkoda.

Jezeli coś jest warte uwagi to czemu by się tym nie podzielić z stałymi czytelnikami ?

Z góry założyłem,że ktorys z tych wielu konkurentów dobrze robi swoją robotę,jeżeli nie to nie było tematu.

Co ma dawać opcja zabootowania się do zwykłego Androida?

Udawanie, że to „zwykły” telefon, bez żadnych tajnych funkcji. Dość zabawne biorąc pod uwagę, że głównie oferowali jeden model słuchawki…

(…)Efektem było zatrzymanie ponad 700 osób w UK, Norwegii, Szwecji, Francji i Holandii.(…)

U nas też się działo… MSW chwaliło się przechwyceniem 2 transportów na jakieś 3.5 tony. Może to odprysk tej operacji?

uuaaa

Aktualizacja na androidzie? To już powinno wzbudzić czujność i podejrzliwość użytkowników tego telefonu ;)

No jak sie kupuje Samsungi albo jakies chinskie gowna zamiast Pixela czy chociazby Sony to mozna sie zdziwic otrzymana aktualizacja.

A wystarczyło użyć gadu-gadu z szyfrowaniem base64

No nie idzie Ci dać plusa :)

Luka znaczy … nikt nie wpadł na to aby zastosować jakiś prosty mikrokontroler, prosty wyścwietlacz i ogólnie toporny wygląd, ale *naprawdę* komunikację p2p/e2e, bez żadnej fizycznej możliwości zmiany oprogramowania? To się mieści w ramach możliwości nawet głupiego ENC8266 z podpiętym LCD i chińską klawiaturą od androida w całości za $20…

Ta, Raspberry Pi od razu.

Pi jest zbyt skomplikowany. Nie, jakiś uC w któym mam 100% kontroli nad CPU. Mały ARM wystarczy w zupełności na to aby połaczyć się z wifi, zaimplementować stack tcp, zrobić skuteczną enkrypcję E2E + podłaczyć proste peryferia. Masz jakieś wątpliwości którymi chcesz się podzielić w sensie niewykonywalności takowego? Urządzenie tego typu jest niełamalne bez wydania grubych pieniędzy na decapping konkretnego egzemplarza CPU, co z automatu uniemożliwia dostęp komukolwiek z za małym budżetem. Jak np. policji. Backdora nie ma jak wsadzić zdalnie. Manipulacje przy elektronice wymagały by najpierw reverse engeneering. Czaarno widzę organy ścigania w zderzeniu z niskoserjną samoróbką o ile ktoś nie popełni grubych błędów w implementacji.

Ciekawy pomysl… Moglbys rzucic jakimis linkami zeby sprobowac zbudowac cos takiego? Pytam serio

Zacznij od arduino oraz ESP8266. Masz doskonale poznaną bazę hardware, gotowe bibiteki, masę deatli/peryferiów które można do tego wpiąć i skaolowalność do produkcji przemysłowej. Da z tego radę w hobbystycznych warunkach stworzyć autonomiczne urządzenie łaczące się do darmowych sieci wifi i wysyłające dowolne dane w internecie w sposób absolutnie bezpieczny. Pozostaje rozkminić detale takie jak centralny serwer wymiany danych (może być jakaś chmura, albo nawet twitter) i napisać szyfrowanie (choć idę o zakład że jest gotowiec). Przy odrobinie wprawy nie będzie większe od mydła, problem jest tylko klawiatura. Troche samoróbka, ale czemu by nie. Programuje się w C+(+), jak wszytsko w embedded, więc w zasięgu domowego hackera.

MAm tylko jedna watpliwosc. Nikt z takim gownem po miescie biegal nie bedzie.

Wiadomo, już Apple pokazało że design ponad użyteczność. Też było mi mi wstyd wsiadać do beemki z kolegami z klubu z jakimś wydziarganym na drukarce kawałkiem pastiku. Ma być bezpiecznie gadanie z dilerami i mają być wyniki sportowe + coś do robienia fotek na siłce na przynajmniej 20Mpx. Tak, że rozumiem, Wujek, tak to bywa w życiu, albo się wyciąga lachony na iFona 17 albo ma się bezpieczny kawałek plastiku zrobionego przez jakiegoś głupiego nerda. Wybór jak widać jest oczywisty, z powodu lansu, no bo wiadomo. Jaki kraj tacy przestępcy :) I całe szczęście.

Witam. Ile czeba zainwestować aby to fizycznie ruszyło?

Nie pytaj mnie. Ja się tego nie podejmę, to śmierdzi. W zasięgu projektowania takich urządzeń jest średnio ogarnięty programista embedded, jakich na pęczki znajdziesz na różnych forach od elektroniki. Szacuje czas prototypu programistycznego, od zera do zadziałania, na kilkadziesiąt godzin. Znacznie wiecej będzie zajmowało dopieszczenie wizualne, dobranie klawiatury, zaprojektowania obudowy itd itp. Oczywiście nie można „użyć telefonu jako klawiatury” tylko trzeba fizyczną właśnie po to aby podsłuchanie było poza zasięgiem, więc całośc będzie z lekka toporna. Tak więc prace poboczne, machniczne, zjedzą więcej czasu niż samo pisanie softu który wydaje się średnio zaawansowany, a na pewno nie ma w nim nic czego nie da się zrobić, to tylko kwestia czasu i umiejętności. Zakładam że prototyp z klawiaturą, wyświetlaczem, fizycznie działajacy i szyfrujący, da się od zera do działającego mechanicznie prototypu bliskiego finalnie osiągnąć w miesiąć-dwa przez jedną osobę. Największą przeszkodą będą jednak wszelkie Wujki majace pretensje że nie ma tam aparatu z porządnym obiektywem i wygląda nie jak iFon w kolorze audicy właściciela…

W ESP8266 nie masz całkowitej kontroli nad procesorem. Skąd wiesz, co on jeszcze robi poza obsługą wifi? Chociaż w mojej ocenie jest to do zrobienia, jeśli nie na ESP8266, to na pewno na ESP32. Z tym samym zastrzeżeniem, że tu również nie ma 100% kontroli nad prockiem. Ale taki np STM32F4xx + dodatkowa pamięć…

Zakładasz że jak chinole robili ESP8266 to na etapie produkcji wymyślili backdoora o którym do tej pory nie wiemy? No, mocne :D Jak się boisz, można zrobić na AVR, tylko jak podpiąć do niego wifi? Poprzeczka rośnie. No więc można popadać w paranoje, ale bez przesady. ESP będzie ok, nawet jeśli w 100% nie kontrolujesz cpu (a kontrolujesz, dump o dekompilacje bebechód wykonano 100 lat temu, wiec to dyskusja czysto akademicka o to ile 100% jest w 100%).

zabawne bo na rynku jest mnóstwo i to dużo tańszych systemów używanych w różnych niszach. choćby takie kołchoźniki barixa po ip grające muzykę w sieciowych sklepach – zamiast jeden do wielu zestawia się łącze dwustronne kosztem jakichś 2k pln. czy nieskończona liczba włąsnych wariacji na przemysłowych gotowcach. zresztą już samo centralizowanie takich rozwiązań wywyołuje odruch ucieczki :)

lepiej wymieniać telefony i karty sim po każdej akcji lub co jakiś czas…

oczywiście karta słupowa i telefon kupiony w komisie/lombardzie zapłacony gotówką

Metoda watpliwa, sluzby nauczyly sie wylapywac takich przez analize metadanych zbieranych w ramach masowej inwigi… O przepraszam, chcialem powiedziec retencji danych dla bezpieczenstwa Polek i Polakow.

Kiedyś nie było telefonów i internetu i przestępcy to byli przestępcy.

Chyba bardziej bezpieczne w obrebie jednej grupy przestepczej byloby uzywanie np. Pixela albo Sony z Signalem + https://play.google.com/store/apps/details?id=io.oversec.one

Ewentualnie iPhone jesli Oversec jest na niego dostepny lub Pixel/Sony z custom romem.

Mnie zastanawia jedno:

” usunięte kamera, mikrofon, GPS i port USB”

Znaczy telefon tylko do odbioru i sms?

Bo bez mikrofonu zostaje tylko tekst, chyba że coś pominąłem?

Lub mikrofon zewnętrzny podpinany w razie koniecznosci

Coś pominąłem, to chyba pora i stan;)

Lub użycie wbudowanego w phona żyroskopu jako mikrofonu

I czym się tu ekscytować? Nie co ponad 1% użytkowników. Myślicie, ze firma nie zabezpieczy się po tej wpadce?

Nie ma co się zbytnio litować nad użytkownikami – wystarczy spojrzeć jakie osoby korzystały z tych usług. Na przykład twórcy prywatnego więzienia z salą tortur:

https://www.youtube.com/watch?v=TQWl4QMZsrw

Firma która pomaga zacierać ślady takim ludziom sama powinna być pociągnięta do odpowiedzialności karnej.

terrorysta z San Bernardino używał telefonu Apple. firma Apple nie zgodziła się na odblokowanie jego telefonu. czy firma Apple powinna zostać pociągnięta do odpowiedzialności karnej?

> Firma która pomaga zacierać ślady takim ludziom sama powinna być pociągnięta do odpowiedzialności karnej.

Tylko jeśli świadomie w tym współdziałała.

Producent noża nie ponosi odpowiedzialności za śmierć zabitych tym nożem ludzi.

Panowie nie zajmujcie zdania w sprawach o których nie macie pojęcia. Encro padło ponieważ jeden z adminów przekazał dostęp policji. Poczytajcie, dowiedzcie się i nie siejecie fermentu.

ciekawe o czym mają pojęcie użytkownicy taki zcentralizowanych usług

Jedna kwestia.

Zawiódł czynnik ludzki i tego możemy być pewni. Służby dowiedziały się o lokalizacji nie z ynternetu i nie dzięki miszczowskiej sztuce hakyngu przecież. Uważam, że służby wprowadziły swojego człowieka do firmy lub mieli pod obserwacją wszystkich pracowników i w końcu jeden z nich, jak przypuszczam, popełnił jakiś czyn karalny. Nawiązano współpracę i dalsze dzieje znamy. Po mojemu służby same powinny oferować takie rozwiązania pod przykrywką. I kolejno odławiać przestępców, a praworzadnych obywateli z hoplem na punkcie prywatności i bezpieczeństwa otaczać parasolem ochronnym. Firmy takie mogłyby w dwojaki sposób przynosić korzyść. Po pierwsze wyłapywać kryminał, a po drugie chronić uczciwy biznes i dodatkowo przynosić zysk netto. Niestety tylko w idealnym świecie miałoby to rozwiązanie rację bytu. Nasz skorumpowany świat pełen pojedynczych osób skłonnych do oszustwa za gratyfikacje finansowe lub inne korzyści pozostanie placem zabaw dla wszelakiej maści komunikatorów.

To mówi człowiek poszukujący pracy w dziedzinie doradztwa ds. Bezpieczeństwa IT, który zrezygnował z wielu ofert właśnie z tego prostego powodu jakim jest 2licowość firm, które od strony etycznej nie dbają o nic poza wspomnianym zyskiem netto.

> Po mojemu służby same powinny oferować takie rozwiązania pod przykrywką. I kolejno odławiać przestępców, a praworzadnych obywateli z hoplem na punkcie prywatności i bezpieczeństwa otaczać parasolem ochronnym.

Na czym miałby wg Ciebie polegać ten „parasol ochronny”?

> człowiek poszukujący pracy w dziedzinie doradztwa ds. Bezpieczeństwa IT, który zrezygnował z wielu ofert właśnie z tego prostego powodu jakim jest 2licowość firm

Ciekawe. Co Cię skłoniło do rezygnacji? Dawali do zrozumienia że będziesz działać nieetycznie? Czy coś innego?

Odp 1. Sczerze to nie pamietam co mialem wtedy na mysli.

Odp 2. Tak. brak etyki. za male pieniadze wymagaja gmerania w prywatnych sprawach pracownikow i domgaja sie tworzenia wlasnych nowatorskich sposobow na zabezpieczenie danych.

Zdecydowalem sie nie podejmowac zadnej oferty i obecnie oferuje w pentesty na zlecenie jako wolny strzelec.