Informacje dotyczące włamania do Sony Pictures nie przestają nas zadziwiać. Tym razem dowiadujemy się, że kilkadziesiąt komputerów biorących udział w rozpowszechnianiu wykradzionych danych przez protokół torrent należało do infrastruktury Sony.

Wczoraj informowaliśmy o udostępnieniu w sieci ponad 25GB danych należących do Sony Pictures. Jedną z form ich dystrybucji był protokół torrent. Osoby pobierające plik w pierwszych godzinach po jego publikacji zauważyły, że wśród udostępniających go komputerów znajduje się mnóstwo serwerów należących do Amazona. Co najmniej część z nich najwyraźniej należała do Sony.

To w ogóle nie wygląda podejrzanie

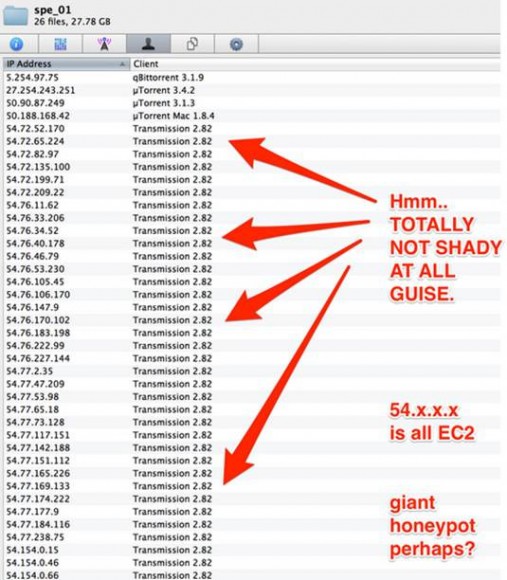

Przez pierwsze kilkanaście godzin od momentu udostępnienia torrenta na liście peerów (komputerów udostępniających i pobierających dane, z którymi można się połączyć, by pobrać od nich części pliku) znaleźć można było ponad 60 adresów należących do infrastruktury EC2 Amazona. Uwagę jednego z badaczy, Dana Tentlera, przyciągnął fakt, że wszystkie te serwery korzystały z tej samej wersji klienta torrent.

Pierwsze teorie mówiły o honeypocie, którego zadaniem było zidentyfikowanie wszystkich adresów IP próbujących pobrać udostępnione dane. Kiedy jednak inny badacz, Dave Maynor, przeskanował powyższe adresy, znalazł tam sporą niespodziankę.

Sieć Sony PlayStation udostępnia dane Sony Pictures

Niektóre z adresów (na przykład 54.77.62.39) okazały się być serwerami WWW należącymi do PlayStation. Co więcej, nie były to tylko strony, które można skopiować z oryginału, ale serwery posiadały także certyfikaty SSL należące do Sony, które znacznie trudniej ukraść (choć pewnie w tym włamaniu wszystko było możliwe). Wszystko wskazuje jednak na to, że pliki serwowane były przez kilkanaście godzin (potem serwery zniknęły z listy peerów) z własnej infrastruktury Sony.

Czy mogła to być po prostu wyrafinowana pułapka? Jest to raczej mało prawdopodobne, ponieważ dane udostępniane w ten sposób faktycznie należały do Sony Pictures i było wśród nich wiele poufnych informacji. Nie spodziewamy się raczej, by firma była skłonna poświęcić swoje tajemnice dla takiego eksperymentu. Jakie zatem może być wytłumaczenie inne niż to, że włamywacze udowodnili w ten sposób fakt kontrolowania również konta Sony w serwisie Amazon? Ciągle szukamy odpowiedzi.

Komentarze

Nie wiem, czy można mówić tu o poświęceniu. Dane i tak były publiczne, więc to ciągle może być honeypot. Albo bardzo, bardzo wielka wtopa.

A może poprostu chcieli ściągnąć to archiwum i zobaczyć co w nim jest? A podczas ściągania automatycznie je udostępniali. Po ściągnięciu wyłączyli klienta i zniknęli z listy peerów

Z 60 serwerów naraz? I to maszyn udostępniających inne usługi? :)

To zależy jak skonfigurujesz klienta torrentowego.

Możesz ustawić go tak, że tylko ściągasz, bez wysyłania (ratio 0) i wtedy nie mogą ci zarzucić że udostępniałeś pliki pochodzące z przestępczej działalności.

Poza tym, jak ktoś jest sprytny to będzie ściągał przez VPN, więc namierzenie będzie jeszcze trudniejsze, o ile w ogóle możliwe w przypadku naprawdę dobrego płatnego VPNa.

No i samo ściągnięcie tej wrzutki, to coś złego? Specjaliści od bezpieczeństwa, mogą traktować taką wrzutkę jako próbkę do zbadania na okoliczność niebezpiecznego kodu, oraz obserwować jak takie coś jest dystrybuowane przez p2p. Bo jak inaczej to zbadać? Jak nie ściągniesz i nie sprawdzisz, to nie wiesz co tam jest…

ratio 0

To wysyłanie bez ogarniczeń

Share ratio (ang. współczynnik dzielenia się) wyliczany przez wiele klientów BitTorrent – stosunek ilości danych wysłanych do pobranych. Przyjmuje się za grzeczność względem innych i pewną normę udostępnianie swojej kopii pliku PRZYNAJMNIEJ do share ratio równego 1. Oznacza to umożliwienie innym użytkownikom pobrania takiej ilości danych, jaką sami pobraliśmy. Więc gdy share ratio równe lub bliskie zeru, to nic nie wysłałeś.

Akurat w tym przypadku kolega Mamut ma rację. Duży Pies również, ale pisze o czymś innym. Niestety nie ma łatwego sposobu na wyłączenie uploadu w klientach torrent.

Mógłbyś rozwinąć myśl?

A firewallem?

BTW może ktoś ma gotowe rozwiązanie (np. za pomocą iptables), aby uniemożliwić udostępnianie pliku torrent podczas ściągania?

Weź źródła jakiegoś klienta, zmodyfikuj i jazda :) Aha, nie znam dobrze torrenta, ale chyba klient będzie musiał też okłamywać trackera, że coś innym wysłał. Bo inaczej zostanie zablokowany jako „pijawka” :)

Tak; są łatwo dostępne patche dla transmission i rtorrent. Generalnie do wszystkiego co ma źródła łatwo sobie dorobić łatkę w miejscu, gdzie klient torrent sprawdza czy może obsłuzyć jeszcze jednego klienta — niech po prostu zawsze odpowiada, że nie, bo kolejka jest pełna.

ciekawe jak gleboko zostala spenetrowana infrastruktura sony – wczoraj zaktualizowal mi sie program do synchronizcji smartphonu z pc. hmmm.. ufam, nie ufam?

up! duzy jestes wiesz co robisz.