Polscy internauci powoli uczą się już, by nie otwierać niezaufanych załączników z poczty elektronicznej lub plików pobieranych z internetu. Co jednak, gdy okazuje się, że niebezpieczne jest już samo załadowanie złośliwej witryny?

W nasze ręce trafił nietypowy przykład ataku. Wystarczy, by użytkownik, który otrzymał wiadomość, załadował stronę w odpowiedniej przeglądarce by jego komputer został zainfekowany złośliwym oprogramowaniem. To rzadko spotykany w naszym kraju scenariusz.

Exploit kity ukochanym narzędziem przestępców

Od kilku lat przestępcy z lubością korzystają z nowego narzędzia do pasywnego infekowania internautów. Zestaw specjalnie spreparowanych skryptów, wykorzystujących najnowsze podatności w przeglądarkach i wtyczkach takich jak Flash czy Java, czyha na popularnych stronach, często wstrzyknięty przez systemy reklamowe. To dość popularny scenariusz infekcji. Znacznie rzadziej linki do exploit kitów znajdujemy w poczcie elektronicznej.

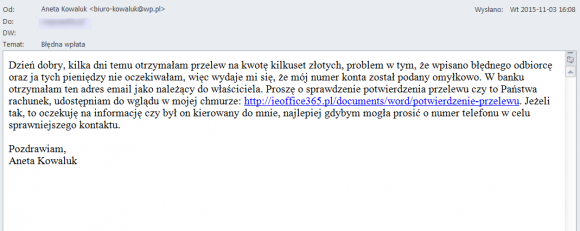

Dzisiaj około godziny 16 do skrzynek internautów zaczęła trafiać następująca wiadomość:

Temat: Błędna wpłata

Dzień dobry, kilka dni temu otrzymałam przelew na kwotę kilkuset złotych, problem w tym, że wpisano błędnego odbiorcę oraz ja tych pieniędzy nie oczekiwałam, więc wydaje mi się, że mój numer konta został podany omyłkowo. W banku otrzymałam ten adres email jako należący do właściciela. Proszę o sprawdzenie potwierdzenia przelewu czy to Państwa rachunek, udostępniam do wglądu w mojej chmurze: http://ieoffice365.pl/documents/word/potwierdzenie-przelewu. Jeżeli tak, to oczekuję na informację czy był on kierowany do mnie, najlepiej gdybym mogła prosić o numer telefonu w celu sprawniejszego kontaktu.

Pozdrawiam,

Aneta Kowaluk

Co ciekawe, w naszym przepastnym archiwum znaleźliśmy identyczną wiadomość z 16 września. Wtedy była wysyłana z adresu Aneta <[email protected]> a link wskazywał na domenę eoffice365.pl – pozostałe elementy były identyczne. We wrześniu nie udało się nam uchwycić przebiegu ataku – dzisiaj mieliśmy więcej szczęścia.

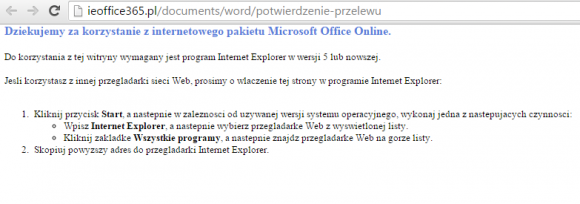

Kliknięcie w linka z przeglądarki takiej jak Chrome czy Firefox daje następujący efekt:

Co dzieje się w takim razie gdy wejdziemy na tę witrynę z Internet Explorera? Dużo gorsze rzeczy. Na początku zostajemy przekierowani do witryny

http://mmadcyorfd.info/forum/index.php?showtopic=XXX

gdzie XXX bywa zmienną wartością. Tam z kolei – jeśli spodobamy się serwerowi – otrzymujemy stronę startową Nuclear Exploit Pack, czyli narzędzia, którego zadaniem jest znalezienie podatności w naszej przeglądarce. Analiza tego, co serwuje Nuclear EK trwa, natomiast już teraz wiadomo, że nie jest to program, który chcecie mieć na swoim komputerze. Prawdopodobnie w celu zainfekowania komputera wykorzystywane są najnowsze błędy we Flashu (stąd też zapewne zachęta do użycia IE – Firefox i Chrome mają domyślnie aktywną blokadę Flasha).

Sama domena ieoffice365.pl została zakupiona dzisiaj a serwer hostowany jest pod adresem IP 188.116.19.127 w firmie Nephax. Doświadczenia z września pokazują, że domena może wkrótce wskazywać na zupełnie inny adres IP.

Kliknąłem, co robić

Jeśli dostaliście taką wiadomość i weszliście na linka z Internet Explorera to proponujemy natychmiast wyjąć kabel sieciowy (lub wyłączyć ruter) i udać się do informatyka, który przeinstaluje system. Wszystko wskazuje, ze kliknięcia z innych przeglądarek nie powodują takich skutków.

Dziękujemy osobom które nadesłały złośliwe wiadomości oraz tym, którzy pomogli w analizie działania kodu.

Komentarze

od razu przeinstalować? nie da się posprzątać?

A co konkretnie będziesz sprzątać? Skąd wiesz co przychodzi i co sobie dociąga? Możesz próbować, oczywiście, ale jaką masz gwarancję że się uda? Ja bym nie ryzykował.

To mnie zawsze rozwalało, jak informatyk naprawiał komputer robiąc format na dzień dobry :D

Uważam takich informatyków za pseudo informatyków, takich którzy zrobili sobie papierek informatyka by mieć coś takiego w kolekcji. Ja jako informatyk pierwszy raz robiłem formatowanie dysku w szkole, bo takie zadanie mieliśmy i była to dla mnie nowość. Poza tym chyba by mi spokoju nie dała świadomość o tym co się działo nie tak w systemie i dlaczego. Nie mówiąc już o największej chyba frajdzie informatyka z zamiłowania, którą jest rozwiązanie tych problemów, poznanie ich przyczyn, usunięcie wirusów, czy też ich unieszkodliwienie :)

Ja piersze formatowanie dysku robiłem z dosa na 386, xx lat temu.

i do tej pory działa na twoim komputerku 386 windows 2020 bez żadnej ponownej instalacji. Sam sie aktualizauje i hula jak mój pies po dziecęcej piaskownicy :)

@Zibi A co jeśli ktoś nie ma 2 tygodni czasu na zabawę w detektywa i potrzebuje pilnie komputer do pracy? Czy nie lepiej zrobić kopię takiego dysku i postawić na nowo system, a potem analizować, poznawać przyczynę, usunąć wirusy, czy też je unieszkodliwiać?

Klienta nie obchodzi co to było?! On chce mieć działający komputer! I najlepiej żeby było wszystko tak, jak sprzed awarii.

No i właśnie tacy Zibi zostają ofiarami podobnych ataków.

Może sobie poklikiasz w podane linki i przedstawisz analizę zagrożenia?

Mając pod sobą ~ 100 końcówek z użyszkodnikami, żaden informatyk nie będzie się bawił w detektywa. Dane z backupu robionego w czasie rzeczywistym są więc po co grzebać się z naprawianiem systemu i analizą zagrożenia? netboot, reinstall, reboot pociągnięcie ustawień itd. z AD i user za 30 minut pracuje na swoim komputerze jak by nigdy nic się nie stało… Znam to z doświadczenia, w pewnym momencie trzeba sobie pracę ułatwiać bo jak nie to Cię robota przygniecie.

Co ty gadasz? Kto ci sie będzie bawił w szukanie infekcji i innych problemów?

Backup najważniejszych danych, format i po sprawie. Całość ok 2-3h a nie 2-3 dni…

A co jeśli atak polega na dynamicznym wgraniu kodu, którego ni jak nie wykryjesz, bo po restarcie znika? Na kompie zostaje najwyżej tylko loader zaszyfrowany pod nic nie znaczącąnazwą lub wkompilowany w kod innego pliku, który jeśli nie skontaktuje się z serwerem sam siękasuje. Podobnie działają nowoczesne cheaty, żaden system antychiterski ich nie wykrywa. A co jeśli atak następuje poprzez flascha na innych stronach dajmy na to xxx, które odwiedzasz w wiadomych celach? Zdziwił byś się gdzie jeszcze łapiesz tymczasowe konie trojańskie.

Zawieje melancholijną zgrozą: użyj Combofixa.

;)

Nie sugeruj combofix’a. To jest narzędzie dla doświadczonych osób a nie dla nowicjuszy. W rękach amatora więcej szkód niż pożytku.

Napisz sobie remówToola :D

„Jeśli dostaliście taką wiadomość i weszliście na linka z Internet Explorera to proponujemy natychmiast wyjąć kabel sieciowy (lub wyłączyć ruter) i udać się do informatyka”

Bez przesady ;v

Mamy tutaj odpowiedź dlaczego tego typu syf jest wciąż tak efektywny, a do skutecznego ataku wcale nie potrzeba łba 6 na 9 – większość podejdzie do oczywistego zagrożenia właśnie z pozycji „bez przesady, nic mi nie będzie”.

A nie tak dawno w komentarzach szydziliście z kancelarii prawnych które dały się podejść jak dzieci. Jestem pewny, że sprofilowany atak na ludzi z branży IT, czyli przygotowany pod nasze typowe zachowania miałby podobną skuteczność.

Rutyna zabija w każdym zawodzie.

ClamAV (do pliku customsig.ndb):

ExploitPack.url.Nuclear.20150916:4:*:3a2f2f656f66666963653336352e706c2f

ExploitPack.url.Nuclear.20151003:4:*:3a2f2f69656f66666963653336352e706c2f

„serwer hostowany jest pod adresem IP 188.116.19.127 w firmie Nephax” – 188.116.19.x i 188.116.20.x to pula przeznaczona dla serwerów VPS i wirtualnych hostingów w hekko.pl (w serwerowni Nephax) – wiem, bo sam mam dużo ich usług i od razu rzuciło mi się to w oczy :)

od razu widac oblatanie w temacie sprawcy. hehehe. dawno mnie nic z rana tak nie rozbawilo :) odpalilem to w piaskownicy. duzo info o sobie tam ten matolek zostawil. rychlego zlapania ;)

Piaskownica? Hmm, musisz być hakerem :D, ale cryptery już dawno z piaskownicy wyjdą muszę cię zasmucić :D

Które najnowsze ? Ostatnio z tego co wiem w nek były exploity z hacked-teamu + jakiś bypass nowych mitygacji aplikacyjnych. Ogólnie flash jest tak dziurawy że człowiekowi trudno za tym wszystkim nadążyć, chyba szybciej wychodzą podatności niż wersje (podatność na wersje 20 już jest ale wersji 20 jeszcze nie ma :D)

Ja juz nawet zapomnialem, ze cos takiego jak flash mialem kiedys na komputerze :)

„Kliknąłem, co robić…” OMFG! Fidlera trzeba by zapuscic albo Burpa, Wiresharka i obserwowac… a wy od razu 're-install’

Obserwuj np. jak Twoje hasła opuszczają komputer zaszyfrowanym kanałem albo jak szyfrują Ci się pliki na dysku :)

A co z linuxami? Też trzeba przeinstalowywac?

Czytałeś artykuł? „Jeśli dostaliście taką wiadomość i weszliście na linka z Internet Explorera”

Na Linuksie też jest to możliwe.

A jak w Edge, bo nie wiem na ile jest pochodną IE?

Na wstępie zaznaczę, że jestem laikiem. Chciałbym przeinstalować system, ale nie chcę stracić ważnych danych. Mam dwa pytania:

1. Czy może tak się stać, że uruchomię znany mi plik na przeinstalowanym systemie i wtedy znowu zainfekuję komputer (coś doczepionego do znanego mi pliku, który znajdował się wcześniej na zainfekowanym systemie)?

2. Jeśli tak to czy antywirusy np. Kaspersky czy Dr.WEB CureIt! podczas skanowania wykryją, że do „czystego” pliku jest coś doczepione?

Mogę odpalić OpenBSD z pendriva. Przenieść ważne pliki (nie mam tego dużo) na innego pendriva. Chcę tylko wiedzieć czy to bezpieczne. Gość nie doczytał artykułu, pyta o linuxa- dostał dwie odpowiedzi. Mi oczywiście nikt nie odpowie.

1. Wszystko jest możliwe. Plików z dokumentami itp raczej nikt nie zarazi. Jeśli przenosisz pliki wykonywalne go owszem łatwo takie „zarazić”, ale pewnie nikomu się nie chce takich exploitów pisać.

2. Jeśli przeskanujesz pliki antywirusem (antiwirusami) to owszem: prawodopodobieństwo tego, że ktoś coś doczepił do pliku będzie niższe.

Dzięki

„to proponujemy natychmiast wyjąć kabel sieciowy (lub wyłączyć ruter) i udać się do..”

Mam nadzieję, że to dowcip.

Jak nie to z3s kolejnym portalem dla przedszkoli.

Serio czy trollujesz? Jeśli zalecisz komuś samodzielną analizę problemu to co powiesz na cryptolockera, który po kwadransie zaszyfruje już najważniejsze pliki? Albo na rootkit, który może pokaże się w różnych wykrywaczach, a może nie? Albo utratę haseł zapisanych w przeglądarce w ciągu pierwszych sekund infekcji? Skąd wiesz co jest w payloadzie?

Brawo Ty.

Dobrze gada polać mu!

Bardzo dobry art i zgadzam sie z zaleceniamu w 100% jako defender Ze sporym stazem. Nikt z was krytykow z3s nie widzi jednej rzeczy. Na etapie killchain ktory porusza ten art nie wiecie co sie sciagnie a wykjecie kabla przerwie lancuch to po pierwsze a po drugie zanim krytyka to sugeruje dowiedziec sie o czym dyskutujemy. Wiegc spece do cZytania ahttps://blogs.sophos.com/2015/07/21/a-closer-look-at-the-angler-exploit-kit/

„W banku otrzymałam ten adres email jako należący do właściciela.”

:-D

Na to chyba nikt się nie nabierze.

Adamie, z taką sugestią jak udać się do informatyka w celu reinstalacji czyli popularnego tzw. „formata” ? Takie stwierdzenie choć nie nadmiernie przykre to sprawia pewien podskórny ból. Umówmy się że „format” to po prostu kapitulacja. Rozumiem jak by to był art na Wirtualnej Polsce czy forum Komputer Świata. Ale tu? Gdzie zawsze poziom merytoryczny Twoich artów jest bardzo wysoki. Twojego bloga/strony nie czytają przypadkowi nowicjusze komputerowi tylko raczej osoby bardziej zaawansowane (chociaż czytając komentarze można mieć spore wątpliwości). Zgadzam się, że nie wiadomo jakie cholerstwo się mogło przypałętać w najgorszym wypadku nawet szyfrator, Więc trzeba działać szybko ( i w takim wyjątku wsugestia z informatykiem czy serwisem ma sens bo zrobią kopię dysku czy zgrają na nośnik prywatne pliki a reszta do wyczyszczenia). Zablokowanie komunikacji to dobra rada. Co ja bym polecił w takiej sytuacji? Spróbować walczyć samodzielnie rzecz jasna. Skanowanie różnymi narzędziami typu Mbam, Hitman, gmer (ma opcję zabicia wszystkich procesów poza kilkoma systemowymi niezbędnymi do działania windowsa) itd. I oczywiście analiza logów. Jeśli bym nic nie wyczytał z logów to zwrócił bym się do speców. O jakie logo chodzi? –> http://www.fixitpc.pl/forum-6/announcement-3-wa%C5%BCne-zak%C5%82adanie-tematu-obowi%C4%85zkowe-logi/

Przy okazji ktoś się orientuje czy popularny Sandboxie (IE uruchomiony w Sandboxie) uratował by system przed zagrożeniem?

http://forums.sandboxie.com/phpBB3/viewtopic.php?t=12029

http://www.sandboxie.com/index.php?FAQ_Virus

To jak bunkier dla ie kiedys ktos walnie czyms kierunkowym i zginie zaloga bunkra, nie zmienia to faktu ze w duZej wiekszosci przypadkow mozesz spac spokojnie.

To kwestia analiZy ryzyka.

Wydaje mi sie ze tworcy tego systemu nie sa z polski, wiekszosc polakow jakby dostala kase na swoje konto z niewiadomego pochodzenia siedzialaby cicho i czekala czy ktos upomni sie o swoje „a noz” nikt sie nie zglosi i kasa nasza :) Raczej malo prawdopodobne ze ktos sie odrazu zglasza do banku ze mu zly przelew wykonano… I to juz na wstepie powinno budzic watpliwosc tresci maila :P

E-mail [email protected] mozna zarejestrowac :D Screen: http://imgur.com/CI4EyGe

Ja tez kliknąłem w dodatku podałam nr telefonu czy to może być groźne?

Ja kliknąłem i w dodatku podałam swój nr telefonu czy to może być groźne?

Mi wczoraj przyszło takie dziadostwo, ale nie otwierałam ;) Wiadomości dot. pieniędzy zawsze kasuję (oprócz tych z Allegro), bo nie robię nigdy żadnych wpłat/wypłat itd. przez Internet. Nice try.

Biedni Ci użytkownicy Windowsów wszędzie coś na nich czyha.

No teraz wychodzi jak to wszyscy kochają dżawę o flash nie wspomnę i na każdej stronie nadziubane tego od groma wi,ec jak ma być bezpiecznie?