Era dominacji ataków na systemy i aplikacje przemija z każdym dniem a przestępcy wynajdują coraz nowe sposoby, by atakować najsłabszy element układanki bezpieczeństwa, czyli użytkownika. Czasem robią to naprawdę kreatywnie.

Użytkownicy świadomi zagrożeń także mogą paść ofiarami ataków – w końcu są tylko ludźmi. Wykorzystują to internetowi przestępcy, którzy liczą na chwilę wolniejszego kojarzenia faktów lub nieuwagi u swoich ofiar i potrafią sprytnie wyłudzać także kody dwuskładnikowego uwierzytelnienia.

Czy zamawiał pan reset hasła

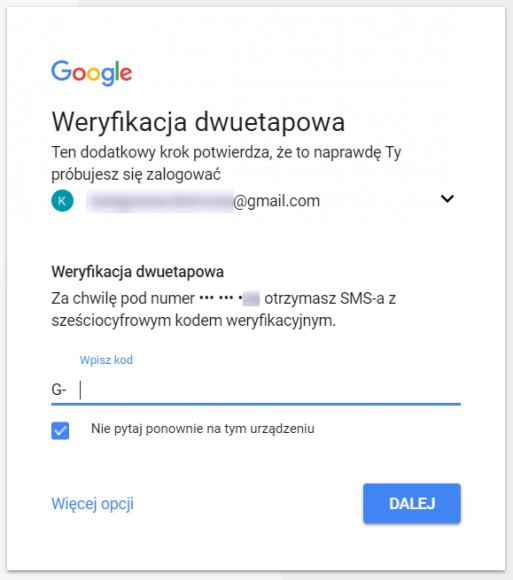

Pewien użytkownik Twittera napotkał i opublikował całkiem sprytną próbę wyłudzenia od niego kodu SMS służącego do potwierdzenia logowania do konta Gmaila. Atak musi zacząć się uzyskaniem loginu i hasła ofiary. Możliwości jest tu sporo – kradzież za pomocą złośliwego oprogramowania, używanie tego samego hasła w innych serwisach czy przekonujący phishing. Jeśli jednak konto zabezpieczone jest za pomocą najprostszego dwuskładnikowego uwierzytelnienia opartego o wiadomości SMS, to przestępca po podaniu prawidłowego loginu i hasła zobaczy taki oto ekran:

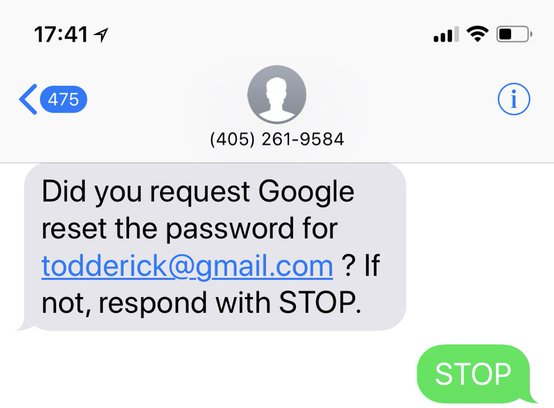

Jeśli przestępca zna numer telefonu ofiary (w informacji od Google widać tylko ostatnie dwie cyfry), to może próbować ten kod wyłudzić, jak w ujawnionym przypadku. Zaczyna się od takiej wiadomości:

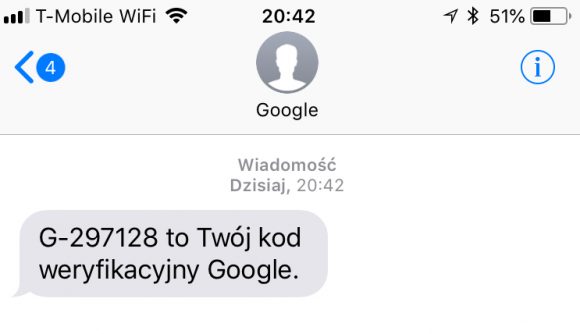

Przestępcy pytają ofiarę, czy próbowała uruchomić proces resetowania hasła Google. Jeśli ta zareaguje i wyśle wiadomość „STOP” by zatrzymać proces resetu, to w kolejnej wiadomości zostanie poproszona o przepisanie sześciocyfrowego kodu otrzymanego od Google. Kod ten wygląda następująco:

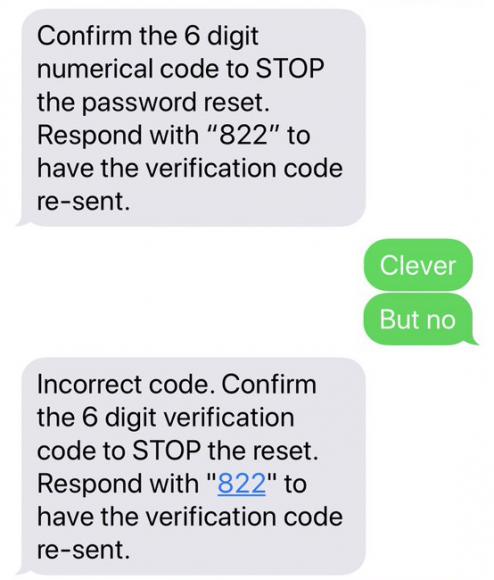

Kod ten może także być użyty w procesie resetowania hasła do konta Google. Przestępca, chcąc ten kod wyłudzić, informuje ofiarę, że kod należy przepisać, by zatwierdzić zatrzymanie procesu resetu hasła.

Jak widać, ofiara nie dała się podejść – ale trzeba przyznać, że atakujący miał całkiem sprytny pomysł i jest możliwe, że znajdzie wkrótce swoich naśladowców. Uważajcie na takie komunikaty i zgłaszajcie nam ewentualne podejrzane wiadomości.

Taki atak uniemożliwia (oprócz świadomości ofiary) dopiero klucz sprzętowy – np. YubiKey lub usługa „Google Prompt”, gdzie zapytanie o potwierdzenie logowania pojawia się na zaufanym smartfonie. Nawet kod z Google Authenticatora można przepisać przestępcom…

Właśnie takie ataki pokazujemy

na naszych wykładach, a ten przykład dodajemy do arsenału przykładów manipulacji. Chcecie posłuchać innych – wystarczy nas zaprosić do Waszej firmy. Nasi klienci nieodmiennie twierdzą, że gdy raz zobaczą, to chcą tylko więcej i więcej. Sprawdźcie dlaczego.

Komentarze

Co daje atakującymi „odpowiedzenie wiadomością o treści '822′” ?

Nic. Udaje, że go ma, by zwiększyć swoją wiarygodność. (bo skoro go ma, to mogę mu go podać ponownie, by wiedział, że na pewno chcę anulować zmianę hasła)

honej

Wiarygodność?

nic

Gdy ofiara wyślę wiadomość z kodem 822, atakuje kliknie „wyślij kod ponownie” podczas drugiego etapu 2FA przy logowaniu na konto ofiary. Czasem Google się przymuli i nie wyślę odrazu wiadomości lub użyje innego sposobu autoryzacji.

Kto jeszcze używa kodów czy authentifikatora, jeżeli gugiel od dawna umożliwia 2 etap weryfikacji przez potwierdzenie wyskakującego dialogu na telefonie. Tu niespecjalnie jest co wysyłać przestępcy, bo ani to kod SMS ani kod z authentifikatora. A zrzut ekranu z przyciskiem Tak/Nie na wiele się nikomu nie zda xD.

To jest jeszcze gorsze, bo kliknąć TAK można przez przypadek albo odruchowo albo myśląc, że chodzi o moje logowanie, którego właśnie dokonuję. Przepisanie kodu wymaga większej świadomości działania, choć jest mniej wygodne, to dużo bezpieczniejsze.

lol, skoro klikasz bezmyślnie w komunikaty to lepiej przerzuć się pocztę polską, potwierdzenie występuje tylko gdy dodajesz nowe urządzenie do zaufanych, bądź nie logowałeś się od wielu dni z danego urządzenia

uważam, że nie masz racji że wpisywanie kodu jest bezpieczniejsze niż Google promt.

1.Jezeli używasz kodów, zawsze istnieje wektor ataku na wyłudzenie kodów. Jak widać na opisanym w artykule przykładzie jest on niezależny czasowo od twoich działań na koncie Google. Nawet jak akurat leżysz na plaży i nic nie robisz, ktoś może wysłać ci smsa z próbą wyłudzenia kodu. Tylko od jego sprytu i twojej naiwności zależy czy mu się uda.

2. Google promt ogranicza zakres czasowy możliwego ataku. Wystarczy zakodować sobie w głowie że wyskakuje on tylko gdy dodajesz nowe urządzenie bądź próbujesz się logować na starym, długo nieużywanym. To ogranicza wektor ataku do korelacji czasowej twojej aktywności czyli logowania. Co powoduje że tylko haker majacy podgląd na twój ekran mógłby skorelować atak, co wg mnie jest praktycznie niemożliwe.

>Wystarczy zakodować sobie w głowie że wyskakuje on tylko gdy dodajesz nowe urządzenie bądź próbujesz się logować na starym, długo nieużywanym.

U mnie wyskakuje kilka razy dziennie.

>lol, skoro klikasz bezmyślnie w komunikaty

Wiesz, zdarzało mi się, że ekran dotykowy zareagował nie tak, jak chciałem. Może mam za tanie urządzenia, ale czy to przy odblokowaniu, czy w innych sytuacjach zdarzało mi się, że coś się odpalało z pulpitu. Więc wyobrażam sobie, że mogę niechcący tak machnąć ręką, że poleci TAK w tym ekranie. W aucie, w ruchu, w różnych sytuacjach odblokowuję tzw. telefon.

Podać kod gdzieś muszę Z Pełną Świadomością. A przypadkowe kliknięcie W Coś może się zdarzyć choćby, jak będę pracował na ekranie i wyskoczy pod palec, albo przy odblokowaniu, albo właśnie tak, że ja się zaloguję i będę myślał, że to mój alert, a to będzie alert przestępcy.

Poza tym, jeżeli ktoś ulega atakom na podanie kodu, to tym łatwiej kliknie przypadkowo. I szydzenie z nietechnicznego użytkownika sobie można do woli odstawiać, ale większość jest takich. Klikną YES na tym Google Prompt czy jak to się nazywa i już.

Ale jeśli korzystam z Google prompt i ktoś próbuje się zalogować na moje konto, a ja beztrosko potwierdzę żądanie na telefonie to oszust się zaloguje. Nawet będzie prościej niż z sms. Jeśli się mylę poprawcie mnie.

no cóż głupich nie sieją

Co za kategoryczne stwierdzenie o przemijaniu ery . Prawie jak „lata 90 się skończyły”, słyszałem o takiej teorii która mowi że są dwie grupy ludzi . Ci co mówią o tym że coś się skończyło i to są zazwyczaj ci dla których nigdy się nie zaczęło i pozostali dla których nic się nie zmieniło, nadal dobrze się bawią.

Niech ktoś mi powie, czy jest możliwośc używania dwustopniowego logowania do Google przy użyciu zewnętrznej aplikacji OTP bez podawania im swojego numeru telefonu? Bo szukałem i nie mogę u nich tego znaleźć.

Na wielu stronach to świetnie działa i nikt nie wymaga używania ich oprogramowania na telefonie czy podawania numeru telefonu.

możesz użyć yubikey

albo inny odpowiednik U2F FIDO

Niestety obawiam się, że nie da się. Ja zrobiłem to tak, że (jeszcze jak nie było obowiązku rejestracji numerów pre-paidowych) włączyłem 2FA na numer telefonu, który specjalnie do tego kupiłem, potem dopiero mogłem przełączyć na aplikację i YubiKey; i dopiero wtedy skasowałem numer telefonu pozostawiając pozostałe narzędzia aktywne.

„Jak widać, ofiara nie dała się podejść – ale trzeba przyznać, że atakujący miał całkiem sprytny pomysł i jest możliwe, że znajdzie wkrótce swoich naśladowców”.

Szczególnie po tym jak info o tym jak to zrobić jest rozsyłane na różnych serwisach www.

Od dawna wiadomo, że smsy to najgorsza metoda na uwierzytelnianie. Wielu bitcoinowych early adoptersów przekonało się o tym na własnej szkodzie. Dlatego?Ano dlatego że właścicielem numeru telefonicznego nie jest jego użytkownik, cały czas właścielem numeru pozostaje operator, który jedynie świadczy usługi klientom. Co to implikuje? A mianowicie to że to operator arbitralnie ustala poziom bezpieczeństwa usługi. Jeżeli operator uzna że na zlecenie telefoniczne, bez weryfikacji może przekierować SMSy na inny numer, to może to zrobić. Takie ataki phishingowe miały wielokrotnie miejsce z powodzeniem.

Mało tego smsy są dostępne dla technicznej obsługi operatora, są również dostępne dla różnych służb.

Więc używanie smsow jak 2FA jest głupotą połączoną z niewiedzą.

Lepsze SMS do 2FA niz brak 2FA. Jak operator ma niebezpieczna usluge, pozostaje zmiana operatora albo bardziej skomplikowane hasla wszedzie. Sluzby i staff operatora rzadko dokonuja atakow na osoby, tu chodzi o zabezpieczenie przed zwyklymi zlodziejaszkami.

^dzięki za podzielenie się wiedzą Zdzisław, bardzo dobry komentarz

Widać przecież iż wiadomości są wysyłane z normalnego numeru, nie należącego do google więc łatwo się przez to kapnąć iż to jest próba oszustwa.

Mnie jakoś specjalnie ta metoda nie przekonuje, niezbyt przemyślane to jest…

Taki phising to może być przeszkodą jedynie dla ludzi którzy nie siedzą w temacie, i nie interesują się tego typu sprawami.

Gdyby tylko Google nie wysyłało czasem tych wiadomości ze zwykłych numerów… :)

„Taki phising to może być przeszkodą jedynie dla ludzi którzy nie siedzą w temacie, i nie interesują się tego typu sprawami.”

– czyli okolo 98% spoleczenstwa

A tymczasem z regulaminu google wynika jasno, że cokolwiek przesyłamy takim gmailem to i tak staje się to niemal publiczne bo mogą z tymi danym robić co tylko chcą:

„Przesyłając, wgrywając, dostarczając, zapisując, przechowując, wysyłając lub odbierając materiały do lub za pośrednictwem Usług, użytkownik udziela firmie Google (i jej współpracownikom) ważnej na całym świecie licencji na wykorzystywanie, udostępnianie, przechowywanie, reprodukowanie, modyfikowanie, przesyłanie, publikowanie, publiczne prezentowanie i wyświetlanie oraz rozpowszechnianie tych materiałów, a także na tworzenie na ich podstawie opracowań (dzieł pochodnych, na przykład przez wykonanie tłumaczenia, adaptacji lub innych zmian w celu zapewnienia lepszego działania z Usługami).”